先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

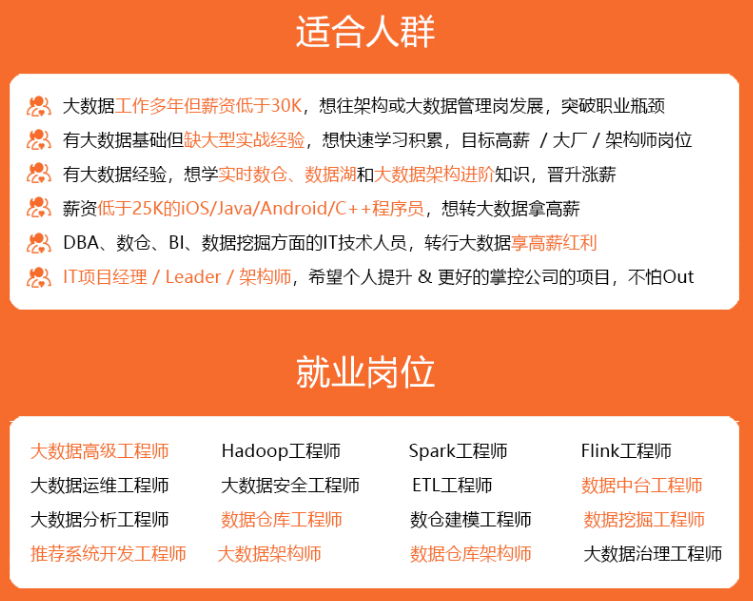

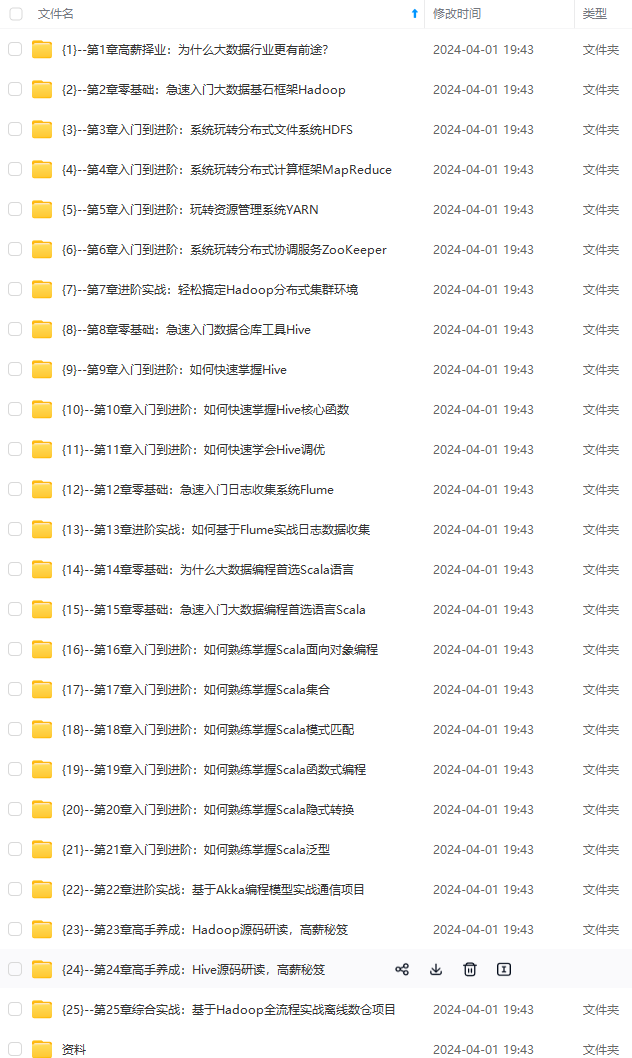

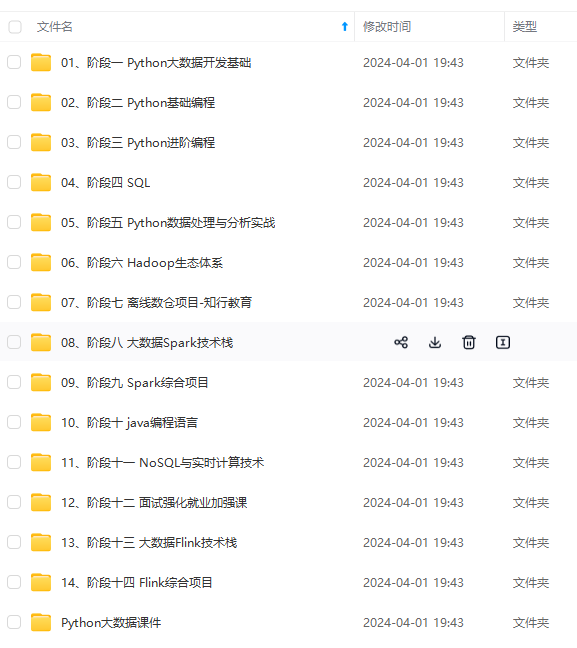

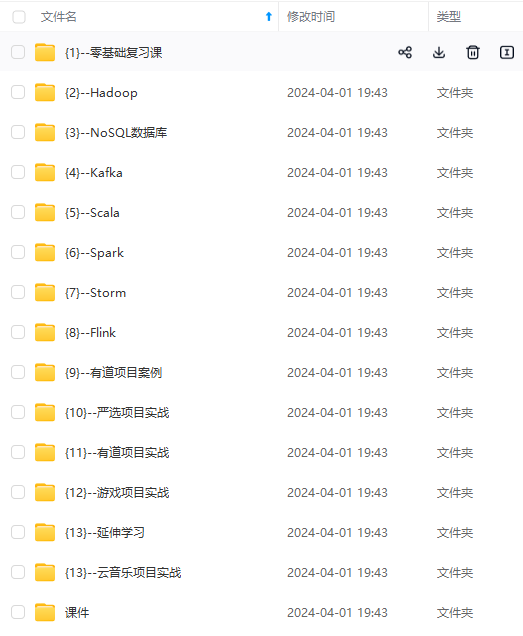

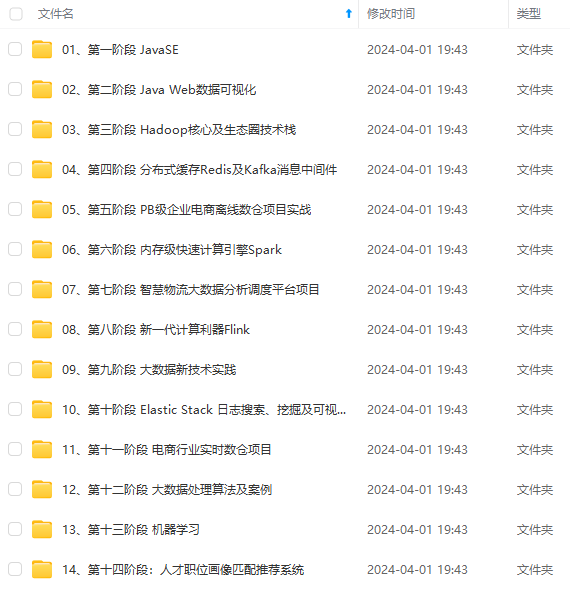

因此收集整理了一份《2024年最新大数据全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上大数据知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip204888 (备注大数据)

正文

网站或应用在响应中无意间泄露的敏感信息,攻击者获取到这些敏感信息为后续攻击做准备。泄露的信息主要包括以下三类:

- 其他账户的数据或财务信息意外泄露

- 敏感业务数据泄露

- 网站及其基础架构技术细节信息泄露

2. 通常泄露信息的途径

- 扫描获得的网站目录和文件信息。

/cgi-bin/phpinfo等等 /robots.txt、/sitemap.xml君子协定文件里的路径文件信息- 遗漏的临时备份的源代码文件

/.git/backup等 - 数据库报错或异常响应信息中反馈的内容

- 应用反馈过多的非必要展示信息

- 硬编码写在源码中的API KEY 、IP地址、数据库信息等

3. 信息泄露引起的原因

- 开发遗留的部分信息,未在上线前进行清理。

- 不安全的配置导致。比如debug模式上线后未关闭,导致在公开使用时,泄露大量调试报错信息。

- 程序设计和实现缺陷。

3. 漏洞利用

1. 探测漏洞存在

渗透测试的一项关键技能是能够随时随地识别有价值的信息。下面的几个具体方法可以用来探测漏洞是否存在:

- 输入混淆的参数

一旦对某个参数感兴趣,可以将该参数值进行混淆输入,观察应用响应。这一步可使用Burp爆破模块进行大量自动化的混淆测试。

- 使用扫描器对网站进行扫描

- 使用Burp或其他相关工具探寻信息

- search-能在监测的所有数据包中快速筛选指定内容。

- find comments-在检测的所有数据包和文件中,快速查找注释

- discover content-内容探测,发现隐藏的路径、敏感信息和文件

- 使用各种方式,诱使应用响应报错信息

2. 报错信息中的信息泄露

例题1

3. 隐藏路径中包含敏感信息

例题2

4. 通过备份文件查看源代码

例题 3

5. 错误配置导致信息泄露

例题4

6. 版本控制历史信息泄露

在开发阶段经常使用版本控制系统,例如Git 在路径扫描中有时能发现路径/.git 可在攻击端安装Git,直接拉取下载,来获取部分源代码

例题5

4. 漏洞实例

1. 错误消息中的信息泄漏(Information disclosure in error messages)

- 目标

获取使用框架的版本号

- 解题思路

抓取数据包/product?productId=20随意在后面加个特殊符号如'尝试引起报错。

HTTP/1.1 500 Internal Server Error

Connection: close

Content-Length: 1511

Internal Server Error: java.lang.NumberFormatException: For input string: "20'"

at java.base/java.lang.NumberFormatException.forInputString(NumberFormatException.java:67)

at java.base/java.lang.Integer.parseInt(Integer.java:668)

at java.base/java.lang.Integer.parseInt(Integer.java:786)

.......

at java.base/java.lang.Thread.run(Thread.java:833)

Apache Struts 2 2.3.31

获取到框架及其版本号

2. 调试页面上的信息泄露(Information disclosure on debug page)

- 目标

获取SECRET_KEY

- 解题思路

通过路径扫描,发现/cgi-bin/phpinfo

3. 通过备份文件泄露源代码(Source code disclosure via backup files)

- 目标

获取部分源代码,找到数据库密码

- 解题思路

- 存在

/robots.txt

- 存在

HTTP/1.1 200 OK

Content-Type: text/plain; charset=utf-8

Connection: close

Content-Length: 32

User-agent: \*

Disallow: /backup

- 访问

/backup存在源代码备份,从中找到数据库密码

4. 通过信息泄露绕过身份验证(Authentication bypass via information disclosure)

- 目标

指定header为本地的用户才有权限访问admin, 删除账户carlos

测试账户:wiener:peter

- 解题思路

- 扫描发现

/admin页面,尝试访问。

- 扫描发现

Admin interface only available to local users

- 使用TRACE 方法 访问该页面发现

X-Custom-IP-Authorization: IP

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注大数据)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**需要这份系统化的资料的朋友,可以添加V获取:vip204888 (备注大数据)**

[外链图片转存中...(img-70i1BrDx-1713377399611)]

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?