一、网安学习成长路线图

网安所有方向的技术点做的整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照上面的知识点去找对应的学习资源,保证自己学得较为全面。

二、网安视频合集

观看零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

三、精品网安学习书籍

当我学到一定基础,有自己的理解能力的时候,会去阅读一些前辈整理的书籍或者手写的笔记资料,这些笔记详细记载了他们对一些技术点的理解,这些理解是比较独到,可以学到不一样的思路。

四、网络安全源码合集+工具包

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

五、网络安全面试题

最后就是大家最关心的网络安全面试题板块

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

位于罗马尼亚的BitDefender和位于莫斯科的卡巴斯基两家安全公司,表示他们已将DarkHotel的攻击活动追溯到了位于东亚地区,并且由于新冠疫情的影响,黑客通过新冠疫情COVID-19已经在全球各地发起网络攻击行为,主要通过各种钓鱼和垃圾邮件对相关企业或政府机构发起网络攻击,具体的目标包含中国、朝鲜、日本和美国等地区的政府雇员和企业高管,同时相关安全专家表示,针对世界卫生组织的网络攻击行为,只是这次全球黑客组织发起攻击的冰山一角,针对这次黑客组织攻击WHO,笔者通过分析,大概整理了一下这个黑客组织的攻击流程。

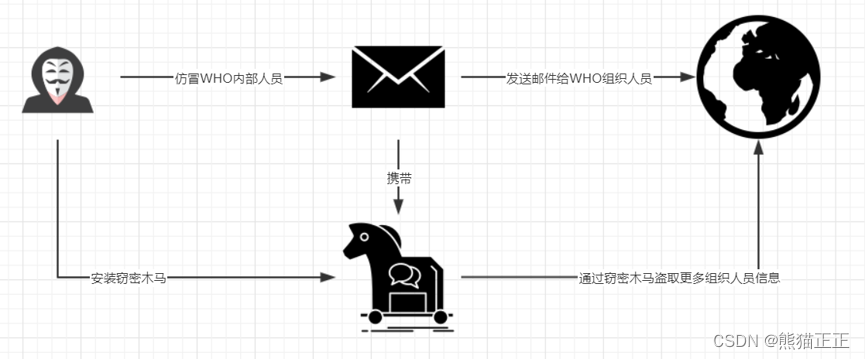

主要攻击流程

黑客组织在前期通过一个仿冒的WHO内部电子邮件系统服务器,对WHO内部人员进行钓鱼攻击,诱使WHO机构的员工登录该电子邮件系统,盗取了WHO组织内部人员的电子邮箱密码,如下所示:

盗取到了WHO内部人员的电子邮件密码之后,再通过获取到的这些邮箱密码仿冒WHO的内部人员,对组织内部发送垃圾邮件,欺骗组织内部人员下载安装窃密木马(例如:HawkEye、Oski Stealer等),盗取WHO组织人员更多的信息,如下所示:

全球攻击活动

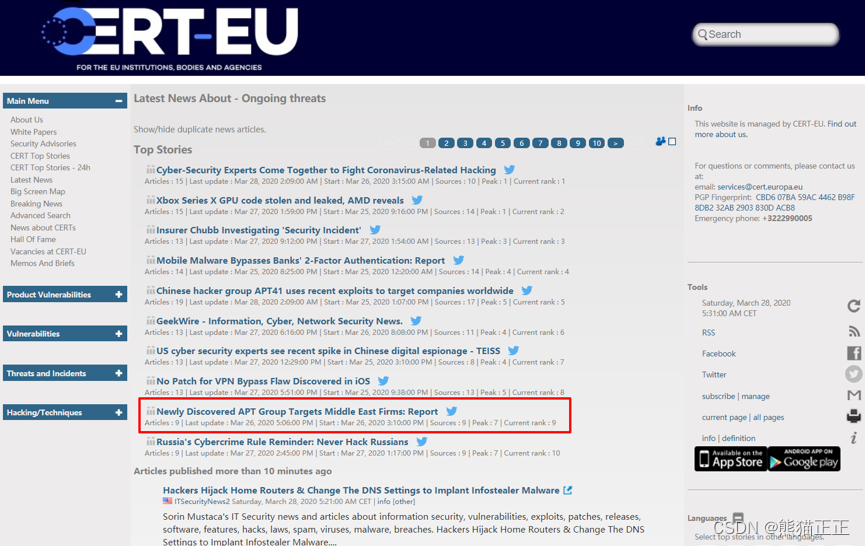

COVID-19目前在国外爆发,黑客组织开始利用新冠疫情发起大量的网络攻击行为,根据CERT-EU的监控报告,从3月份开始,基本上每天都在发生网络攻击事件,如下所示:

这些网络攻击涉及到各种不同平台,这些平台主要包含Windows、Linux(IOT物联网)、Android、macOS等,目前通过COVID-19发起的网络攻击,不仅仅包含勒索病毒攻击,APT攻击,同时还包含大量的物联网攻击样本,攻击涉及到的样本类型主要包含:勒索病毒、僵尸网络(Mirai变种)、窃密远控木马(APT攻击)等,这些网络攻击主要通过钓鱼、垃圾邮件、设备漏洞进行传播。

勒索病毒攻击

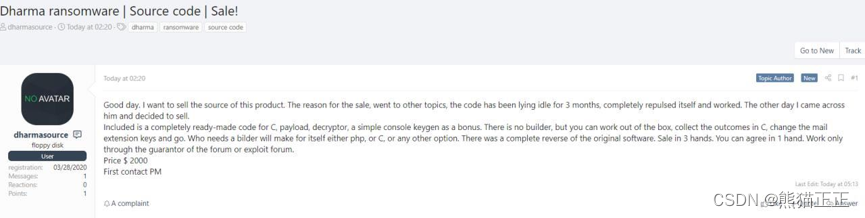

勒索病毒仍然是攻击者使用最多的恶意软件,仅管此前国外安全公司Emsisoft已经呼吁不要将医院等公共医疗机构做为勒索病毒攻击的目标,BleepingComputer网站运营人员也与各个勒索病毒攻击组织进行了联系,希望这些勒索病毒运营商不会攻击医疗机构,然而到目前为止只有Maze和DoppelPaymer两款勒索病毒的运营商做出回应,表示不会攻击医疗机构,与此同时Ryuk勒索病毒的运营商表示仍会将目标对准医院,使用PsExec部署勒索病毒,并选定了十家医院做为他们攻击目标,其中两个是独立医院,另一个是由美国9家医院组成的医疗网络,Maze勒索病毒虽然不攻击医院,仍然他们攻击了网络保险巨头Chubb,Chubb是全球领先的保险公司之一,拥有广泛的网络保险产品线,其中包括事件响应,法医,法律团队甚至公共关系,Chubb并非不知道网络攻击,因为在其 2019年《网络焦点报告》中, Chubb解释说,与恶意软件相关的索赔在2019年增加了18%,勒索软件占制造商网络索赔的40%,较小企业的网络索赔的23%,这种因为网络攻击导致的保险索赔都有明显增加,同时还有一些APT组织通过网络攻击传播勒索病毒,比方TA2101这个新型的黑客组织,之前利用垃圾邮件假冒政府向德国、意大利和美国进行网络攻击,传播Maze勒索病毒,笔者监控到近期比较流行的勒索病毒家族主要有:Sodinokibi勒索病毒、Maze勒索病毒、Globelmposter勒索病毒、CrySiS勒索病毒、Phobos勒索病毒、Ryuk勒索病毒、NetWalker勒索病毒、NEMTY勒索病毒、MedusaLocker勒索病毒等,同时CrySiS(Dharma)勒索病毒的源代码目前也在网上公开出售,如下所示:

此前GandCrab勒索病毒的源码也在相关的论坛被公开出售,现在CrySiS勒索病毒的源码也被出售,未来会不会有类似CrySiS勒索病毒的新型变种家族出现?需要持续关注,从最近几个月的观察来说,2020年勒索病毒攻击形势已经比2019年更加严峻,而且攻击活动也变的更加频繁,请各企业做好相应的防范措施,提高企业安全意识。

窃密远程攻击

APT攻击组织也是瞄准了这次COVID-19的疫情,不断通过钓鱼和垃圾邮件两种方式进行网络攻击行为,通过垃圾邮件附件携带各种诱饵文件欺骗受害者点击,这些恶意附件类型多种多样,包含Offices文档、URL链接、LNK文件、VBS脚本、以及仿冒成Office文档的EXE程序、包含漏洞的PDF文档等,这些APT攻击组织有成熟的黑客组织,比方上面2004年就开始活跃的DarkHotel黑客组织,也有一些普通的黑客组织,利用这次新冠疫情进行钓鱼和邮件攻击,这些活跃的APT攻击组织,主要还是以海莲花APT32、Kimsuky APT、TransprentTribe APT、BITTER(蔓灵花) APT、白象、Gamaredon APT等黑客组织为主,这些APT组织通过发起APT攻击,给受害者安装各种不同家族的流行的窃密木马、远控木马等,相关的木马家族:Parallax RAT、Crimson RAT、HawkEye、Kpot、AZORult、Hancitor、Denis、Oski Stealer、AgentTesla等、通过这些木马控制窃取受害者数据。

僵尸网络攻击

随着IOT物联网设备的普及,以Mirai变种为主的IOT DDOS变种样本越来越多,笔者在上一家公司主要研究物联网安全相关问题,分析研究过几款智能设备漏洞,以及基于这些智能设备的恶意样本,基于物联网设备,从目前捕获到的恶意软件来看,大多数都是基于Mirai的各种变种家族为主,例如:Hajime、Persirai、DvrHelper、Owari、Sora、blxntz等,这些变种样本主要通过智能设备的漏洞进行传播,然后再利用远程控制端控制这些BOT对目标发起DDOS攻击,最新的这些基于Mirai变种的样本,如下所示:

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

8408

8408

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?