先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

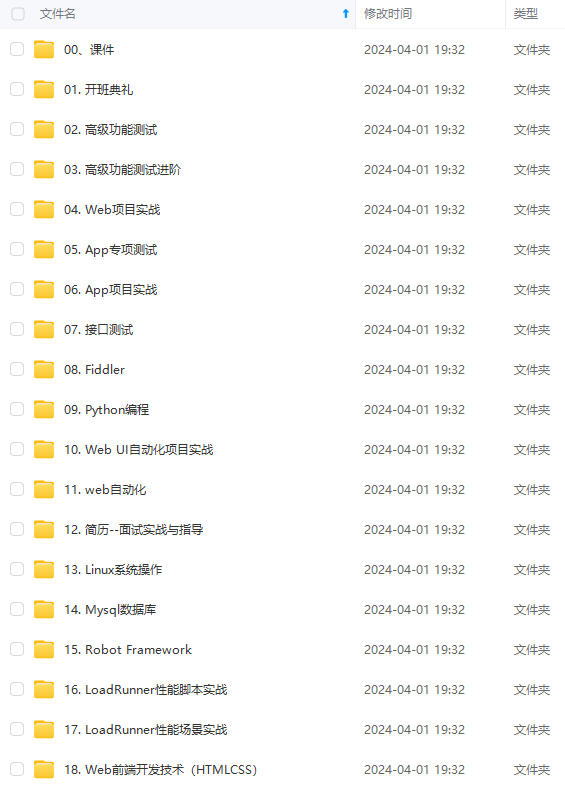

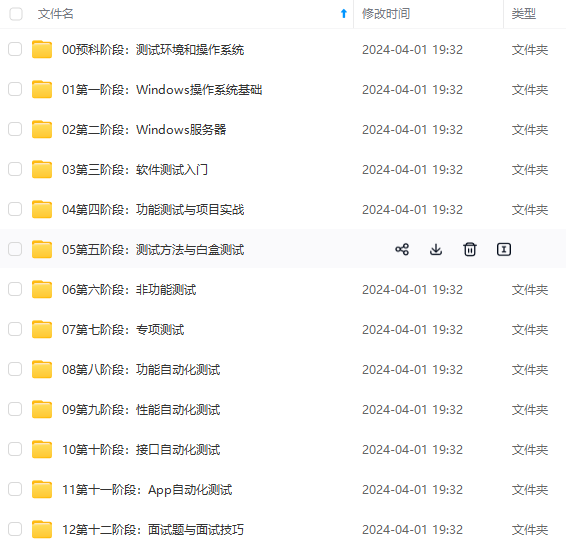

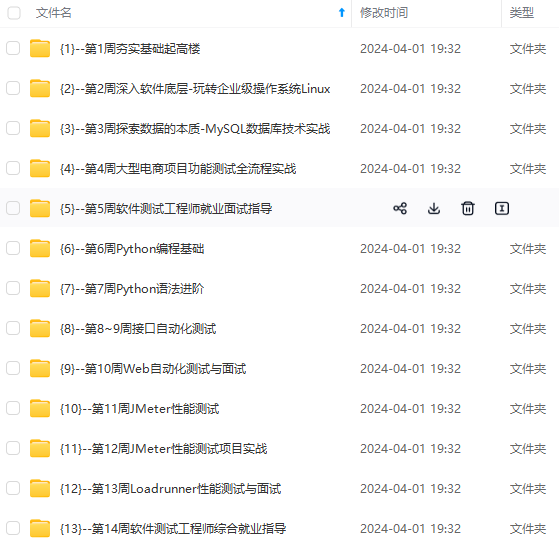

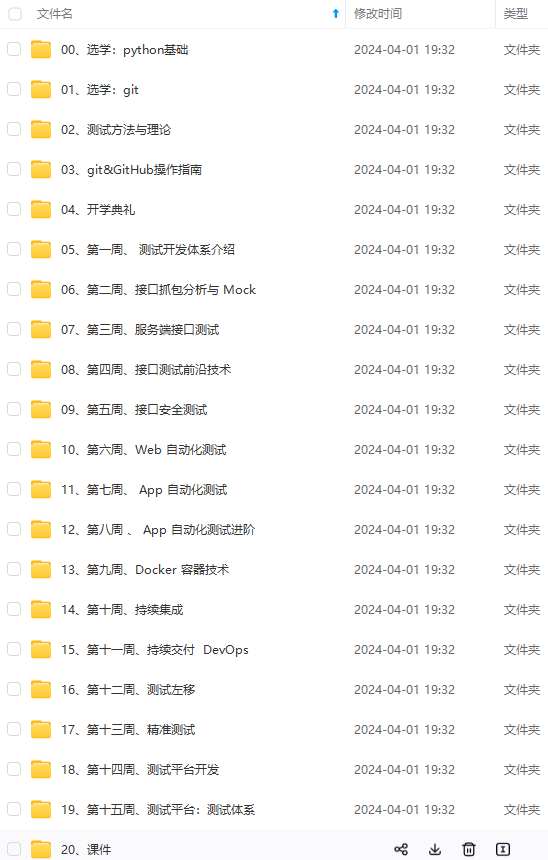

因此收集整理了一份《2024年最新软件测试全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上软件测试知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024b (备注软件测试)

正文

正

则

表

达

式

中

, 正则表达式中

,正则表达式中不仅匹配字符串结尾位置,也可以匹配\n 或 \r

在解析PHP时,1.php\x0A将被按照PHP后缀进行解析,导致绕过一些服务器的安全策略。

<FilesMatch .php$>

SetHandler application/x-httpd-php

测试代码:

<?php if(isset($_FILES['file'])) { $name = basename($_POST['name']); $ext = pathinfo($name,PATHINFO_EXTENSION); if(in\_array($ext, ['php', 'php3', 'php4', 'php5', 'phtml', 'pht'])) { exit('bad file'); } echo "ok"; move\_uploaded\_file($_FILES['file']['tmp\_name'], './' . $name); } ?>

点击Go后,效果如下:

相同代码在Linux下进行测试,可以正常写入。

访问:

限制:获取文件名时不能用$_FILES[‘file’][‘name’],因为它会自动把换行去掉。

修复建议 :

- 升级到最新版本

- 或将上传的文件重命名为为时间戳+随机数+.jpg的格式并禁用上传文件目录执行脚本权限。

Nginx配置文件错误导致的解析漏洞

对于任意文件名,在后面添加/xxx.php(xxx为任意字符)后,即可将文件作为php解析。

例:info.jpg后面加上/xxx.php,会将info.jpg 以php解析。

这里使用phpstudy2014 ,Nginx + PHP5.3n进行复现(以下复现若无特别说明均采用此环境)

结果:

该漏洞是Nginx配置所导致,与Nginx版本无关,下面是常见的漏洞配置。

当攻击者访问/info.jpg/xxx.php时, Nginx将查看URL,看到它以.php结尾,并将路径传递给PHP fastcgi处理程序。

Nginx传给php的路径为c:/WWW/info.jpg/xxx.php, 在phpinfo中可以查看_SERVER[“ORIG_SCRIPT_FILENAME”]得到。

PHP根据URL映射,在服务器上寻找xxx.php文件,但是xxx.php不存在,又由于cgi.fix_pathinfo默认是开启的,因此PHP会继续检查路径中存在的文件,并将多余的部分当作 PATH_INFO。接着PHP在文件系统中找到.jpg文件,而后以PHP的形式执行.jpg的内容,并将/xxx.php存储在 PATH_INFO 后丢弃,因此我们在phpinfo中的$_SERVER[‘PATH_INFO’]看的到值为空。

Note: php的一个选项:cgi.fix_pathinfo,该选项默认开启,值为1,用于修理路径, 例如:当php遇到文件路径"/info.jpg/xxx.php/lxh.sec"时,若"/info.jpg/xxx.php/lxh.sec"不存在,则会去掉最后的"/lxh.sec",然后判断"/info.jpg/xxx.php"是否存在, 若存在则将/info.jpg/xxx.php当作文件/info.jpg/xxx.php/lxh.sec,若/info.jpg/xxx.php仍不存在,则继续去掉xxx.php,依此类推。

修复建议

1.配置cgi.fix_pathinfo(php.ini中)为0并重启php-cgi程序。

2.或如果需要使用到cgi.fix_pathinfo这个特性(例如:Wordpress),那么可以禁止上传目录的执行脚本权限。或将上传存储的内容与网站分离,即站库分离。

3.或高版本PHP提供了security.limit_extensions这个配置参数,设置security.limit_extensions = .php

Nginx 空字节任意代码执行漏洞

影响版本:Nginx 0.5*, 0.6*,0.7 <= 0.7.65,0.8 <= 0.8.37

Windows环境 Nginx 0.7.65+php 5.3.2

在nginx-0.7.65/html/目录下创建info.jpg,内容为<?php phpinfo();?>,

访问info.jpg,并抓包,修改为info.jpg…php,在Hex选修卡中将jpg后面的.,更改为00.

Note:该漏洞不受cgi.fix_pathinfo影响,当其为0时,依旧解析。

Nginx 文件名逻辑漏洞(CVE-2013-4547)

影响版本:Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7

使用Vulhub的docker进行复现。

访问http://your-ip:8080/ 上传文件

访问http://your-ip:8080/uploadfiles/info.jpg, 并抓包,修改为info.jpg…php, 在Hex选修卡中将jpg后面的两个点2e改成20,00 点击Go,如下。

Note:该漏洞不受cgi.fix_pathinfo影响,当其为0时,依旧解析,在Windows上有所限制。

修复建议

- 设置security.limit_extensions = .php

- 或升级Nginx

Nginx 配置错误导致的安全问题

CRLF注入

查看Nginx文档,可以发现有三个表示uri的变量:

u

r

i

uri 2.

uri2.document_uri

3.$request_uri

1和2表示的是解码以后的请求路径,不带参数;3表示的是完整的URI(没有解码)

Nginx会将1,2进行解码,导致传入%0a%0d即可引入换行符,造成CRLF注入漏洞。

错误配置:

访问:

http://127.0.0.1/%0aX-XSS-Protection:%200%0a%0d%0a%0d%3Cimg%20src=1%20οnerrοr=alert(/xss/)%3E

将返回包的Location端口设置为小于80,使得浏览器不进行跳转,执行XSS。

结果:

修复建议

目录穿越

Nginx在配置别名(Alias)的时候,如果忘记加/,将造成一个目录穿越漏洞。

错误的配置文件示例(原本的目的是为了让用户访问到C:/WWW/home/目录下的文件):

location /files {

autoindex on;

alias c:/WWW/home/;

}

?>

结果:

修复建议

只需要保证location和alias的值都有后缀/或都没有/这个后缀。

目录遍历

当Nginx配置文件中,autoindex 的值为on时,将造成一个目录遍历漏洞。

结果:

修复建议

将autoindex 的值为置为off。

add_header被覆盖

Nginx的配置文件分为Server、Location等一些配置块,并且存在包含关系,子块会继承父块的一些选项,比如add_header

如下配置中,整站(父块中)添加了CSP头:

正常情况下访问:

当访问 /test2时,XSS被触发。因/test2的location中添加了X-Content-Type-Options头,导致父块中的add_header全部失效。

Tomcat

Tomcat 服务器是一个免费的开放源代码的Web 应用服务器,属于轻量级应用 服务器,在中小型系统和并发访问用户不是很多的场合下被普遍使用,是开发和调试JSP 程序的首选。对于一个初学者来说,可以这样认为,当在一台机器上配置好Apache服务器,可利用它响应HTML( 标准通用标记语言下的一个 应用)页面的访问请求。实际上Tomcat是Apache服务器的扩展,但运行时它是独立运行的,所以当运行tomcat 时,它实际上作为一个与Apache独立的进程单独运行的。

Tomcat 任意文件写入(CVE-2017-12615)

环境:Tomcat/8.0.30

漏洞本质是Tomcat配置文件/conf/web.xml 配置了可写(readonly=false),导致我们可以往服务器写文件:

增加完配置之后,记得重启Tomcat,效果如下:

当readonly=true时,效果如下:

修复建议

将readonly=true,默认为true。

Tomcat 远程代码执行(CVE-2019-0232)

影响范围:9.0.0.M1 ~ 9.0.17, 8.5.0 ~ 8.5.39 , 7.0.0 ~ 7.0.93

影响系统:Windows

测试环境:

Apache Tomcat v8.5.39 J

DK 1.8.0_144

修改配置:

web.xml

content.xml

在Tomcat\webapps\ROOT\WEB-INF新建cgi目录,并创建lxhsec.bat文件,内容任意。

访问http://127.0.0.1:8080/cgi-bin/lxhsec.bat?&dir

执行命令http://127.0.0.1:8080/cgi-bin/lxhsec.bat?&C:/WINDOWS/system32/net+user

Note:net命令的路径要写全,直接写net user,Tomcat控制台会提示net不是内部命令,也不是可运行的程序,另 必须使用+号连接,使用空格,%2B都会执 行失败,控制台报错

Tomcat + 弱口令 && 后台getshell漏洞

环境:Apache Tomcat/7.0.94

在conf/tomcat-users.xml文件中配置用户的权限:

正常安装的情况下,tomcat7.0.94中默认没有任何用户,且manager页面只允许本地IP访问。只有管理员手工修改了这些属性的情况下,才可以进行攻击。

访问 http://127.0.0.1:8080/manager/html ,输入弱密码tomcat:tomcat,登陆后台。

部署后,访问 http://127.0.0.1:8080/war包名/包名内文件名, 如下。

修复建议

- 若无必要,取消manager/html功能。

- 若要使用,manager页面应只允许本地IP访问

Tomcat manager App 暴力破解

环境:Apache Tomcat/7.0.94

访问:http://127.0.0.1:8080/manager/html, 输入密码,抓包,如下。

刚才输入的账号密码在HTTP字段中的Authorization中,规则为Base64Encode(user:passwd)

修复建议 - 若无必要,取消manager/html功能。

- 若要使用,manager页面应只允许本地IP访问

JBoss

jBoss是一个基于J2EE的开发源代码的应用服务器。JBoss代码遵循LGPL许可,可以在任何商业应用中免费使用。JBoss是一个管理EJB的容器和服务器,支持EJB1.1、EJB 2.0和EJB3的规范。但JBoss核心服务不包括支持servlet/JSP的WEB容器,一般与Tomcat或Jetty绑定使用。

默认端口:8080,9990

Windows下Jboss安装:

- 下载 http://jbossas.jboss.org/downloads/

- 解压,我这里解压后的目录为:C:\jboss-6.1.0.Final

- 新建环境变量:

JBOSS_HOME 值为:C:\jboss-6.1.0.Final

在path中加入:;%JBOSS_HOME%\bin; - 打开C:\jboss-6.1.0.Final\bin 双击run.bat。出现info消息,即配置成功

Note:注意JDK版本要在1.6~1.7之间,1.8版本jBoss运行打开 JMX Console会出现500错误。

jboss默认部署路径:C:\jboss-6.1.0.Final\server\default\deploy\ROOT.war

设置外网访问:

打开C:\jboss-6.1.0.Final\server\default\deploy\jbossweb.sar\server.xml

将address=“${jboss.bind.address}” 设置为address=“0.0.0.0” ,并重启JBoss

JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149)

访问 /invoker/readonly 返回500,说明页面存在,此页面存在反序列化漏洞。

利用工具:https://github.com/joaomatosf/JavaDeserH2HC

我们选择一个Gadget:ReverseShellCommonsCollectionsHashMap,编译并生成序列化数据:

生成ReverseShellCommonsCollectionsHashMap.class

javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java

利用工具:https://github.com/joaomatosf/JavaDeserH2HC

我们选择一个Gadget:ReverseShellCommonsCollectionsHashMap,编译并生成序列化数据:

生成ReverseShellCommonsCollectionsHashMap.class

javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java

生成ReverseShellCommonsCollectionsHashMap.ser

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注软件测试)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

HashMap.class

javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java

生成ReverseShellCommonsCollectionsHashMap.ser

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注软件测试)

[外链图片转存中…(img-suN1PkKh-1713424249628)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

495

495

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?