网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

如果您的私钥已加密,则将解密密码添加到您的Kibana密钥库中:

bin/kibana-keystore add server.ssl.keyPassphrase

b、否则,如果您的服务器证书和私钥包含在PKCS#12文件中:

在中指定您的PKCS#12文件kibana.yml:

server.ssl.keystore.path: “/path/to/kibana-server.p12”

如果您的PKCS#12文件已加密,则将解密密码添加到Kibana密钥库中:

bin/kibana-keystore add server.ssl.keystore.password

>

> 如果您的PKCS#12文件没有使用密码保护,则取决于生成方式,您可能需要将其设置 server.ssl.keystore.password为空字符串。

>

>

>

有关证书和密钥设置的更多信息,请参阅Kibana配置设置。

**3、配置Kibana以为入站连接启用TLS。**

指定在kibana.yml以下位置使用TLS :

server.ssl.enabled: true

4、重新启动Kibana。

进行这些更改之后,您必须始终通过HTTPS访问Kibana。例如,https:// <your\_kibana\_host> .com。

## 加密Kibana和Elasticsearch之间的流量编辑

>

> 要执行此步骤,您必须启用Elasticsearch安全功能,或者必须具有为Elasticsearch提供HTTPS端点的代理。

>

>

>

**1、在Elasticsearch的HTTP层上启用TLS。**

**2、获取Elasticsearch的证书颁发机构(CA)证书链。**

当连接到Elasticsearch时,Kibana需要适当的CA证书链来正确建立信任。

a、如果您遵循Elasticsearch文档来生成节点证书并使用了该 elasticsearch-certutil http命令,请kibana在其输出中检查目录。根据您选择的选项,输出可能包含PEM格式的CA证书链。

b、否则,您可能为每个Elasticsearch节点都有一个PKCS#12文件。您可以从这些文件之一中提取CA证书链。例如:

openssl pkcs12 -in elastic-certificates.p12 -cacerts -nokeys -out elasticsearch-ca.pem

这将生成一个名为PEM格式的文件elasticsearch-ca.pem,其中包含PKCS#12文件中的所有CA证书。

**3、配置Kibana以信任HTTP层的Elasticsearch CA证书链。**

如果您的CA证书链为PEM格式:

在中指定一个或多个CA证书kibana.yml:

elasticsearch.ssl.certificateAuthorities: [“/path/to/elasticsearch-ca.pem”]

b、否则,如果您的CA证书链包含在PKCS#12文件中:

>

> 您不应使用包含私钥的PKCS#12文件。这是不必要的安全风险。如果只有一个包含私钥的PKCS#12文件,一种更安全的方法是提取PEM格式的CA证书链。

>

>

>

elasticsearch.ssl.truststore.path: “/path/to/elasticsearch-ca.p12”

在中指定您的PKCS#12文件kibana.yml:

elasticsearch.ssl.truststore.path: “/path/to/elasticsearch-ca.p12”

如果您的PKCS#12文件已加密,则将解密密码添加到Kibana密钥库中:

bin/kibana-keystore add elasticsearch.ssl.truststore.password

>

> 如果您的PKCS#12文件没有使用密码保护,则取决于生成方式,您可能需要将其设置 elasticsearch.ssl.truststore.password为空字符串。

>

>

>

有关证书和密钥设置的更多信息,请参阅Kibana配置设置。

**4、配置Kibana以为与Elasticsearch的出站连接启用TLS。**

在中为Elasticsearch指定HTTPS URL kibana.yml:

elasticsearch.hosts: [“https://<your_elasticsearch_host>.com:9200”]

>

> 使用HTTPS协议会导致默认elasticsearch.ssl.verificationMode选项full,该选项利用主机名验证。有关此设置的更多信息,请参阅Kibana配置设置。

>

>

>

如果启用了Elastic监视功能,并且已经设置了单独的Elasticsearch监视集群,则还可以配置Kibana以通过HTTPS连接到监视集群。步骤相同,但每个设置都以开头xpack.monitoring.。例如,xpack.monitoring.elasticsearch.hosts,xpack.monitoring.elasticsearch.ssl.truststore.path等。

参考链接 :

https://www.elastic.co/guide/en/kibana/current/configuring-tls.html#configuring-tls-kib-es

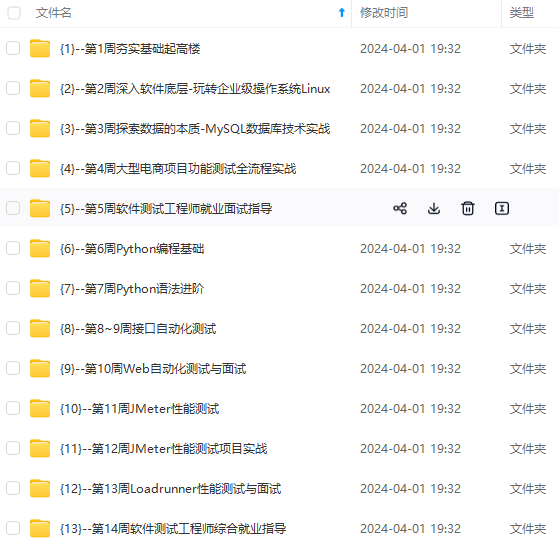

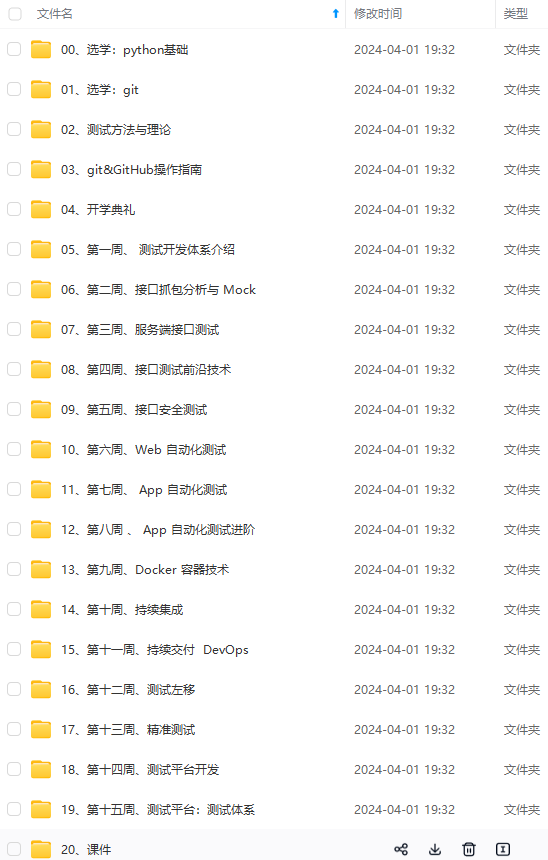

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化的资料的朋友,可以戳这里获取](https://bbs.csdn.net/topics/618631832)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

那么很难做到真正的技术提升。**

**[需要这份系统化的资料的朋友,可以戳这里获取](https://bbs.csdn.net/topics/618631832)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

1713

1713

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?