@GetMapping(“/hello”)

public String hello(){

return “hello springsecurity”;

}

@PostMapping(“/ok”)

public String ok(){

return “ok”;

}

}

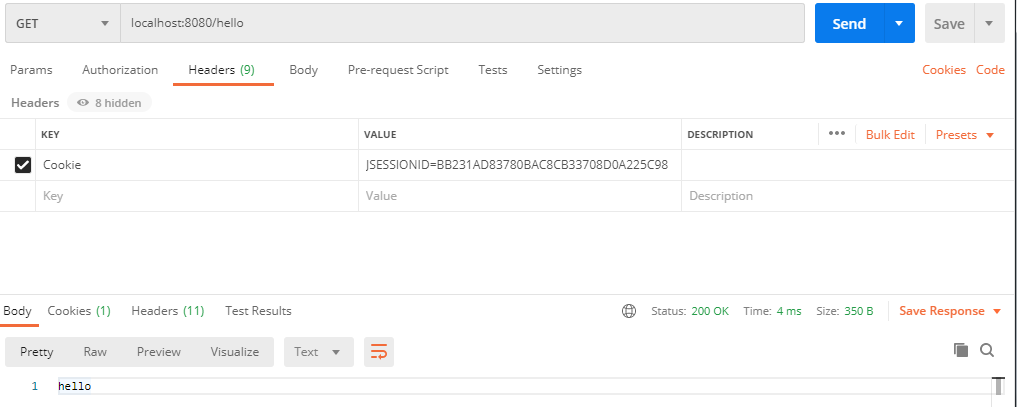

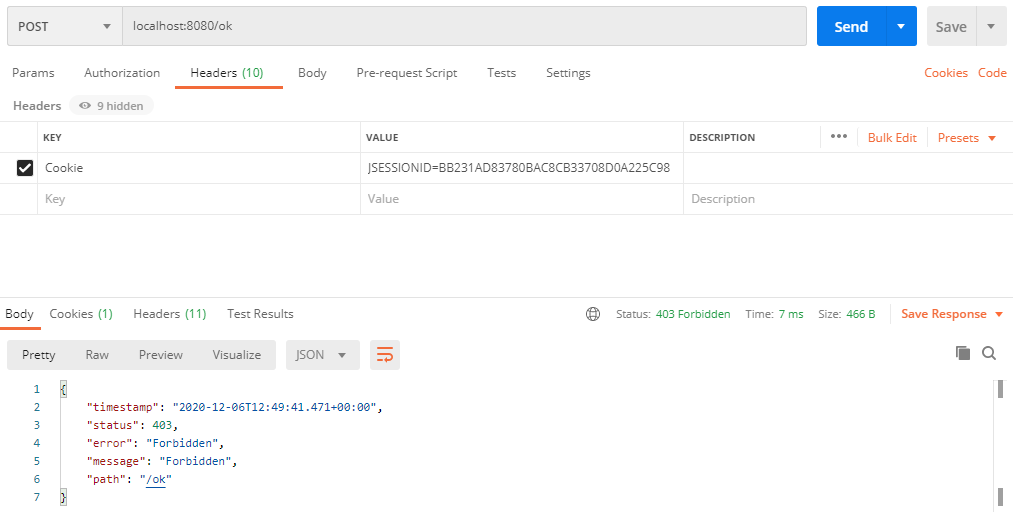

当然这个POST接口无法直接在浏览器中发起请求,我们需要借助PostMan来实现POST请求的发送。把浏览器中的Cookie复制到PostMan中。

- 先发GET /hello,正常

- 再发POST /ok,403了。。

那么,问题来了,两个请求都是在登录状态下进行的,为什么GET成功,POST返回403了?

其实SpringSecurity默认就开启了CSRF防护,这在上一篇及官网中关于SpringBoot自动配置项那里可以看到。并且SpringSecurity默认忽略"GET", “HEAD”, “TRACE”, "OPTIONS"等请求,源码如下:

/**

-

Specify the {@link RequestMatcher} to use for determining when CSRF should be

-

applied. The default is to ignore GET, HEAD, TRACE, OPTIONS and process all other

-

requests.

-

@param requireCsrfProtectionMatcher the {@link RequestMatcher} to use

-

@return the {@link CsrfConfigurer} for further customizations

*/

public CsrfConfigurer requireCsrfProtectionMatcher(

RequestMatcher requireCsrfProtectionMatcher) {

Assert.notNull(requireCsrfProtectionMatcher,

“requireCsrfProtectionMatcher cannot be null”);

this.requireCsrfProtectionMatcher = requireCsrfProtectionMatcher;

return this;

}

private static final class DefaultRequiresCsrfMatcher implements RequestMatcher {

private final HashSet allowedMethods = new HashSet<>(

Arrays.asList(“GET”, “HEAD”, “TRACE”, “OPTIONS”));

/*

-

(non-Javadoc)

-

@see

-

org.springframework.security.web.util.matcher.RequestMatcher#matches(javax.

-

servlet.http.HttpServletRequest)

*/

@Override

public boolean matches(HttpServletRequest request) {

return !this.allowedMethods.contains(request.getMethod());

}

}

实验1:CSRF GET攻击

CSRF: Cross-Site Request Forgery 跨站请求伪造。一些网站比如知乎、简书中的外部链接,点击之后会有提示(免责声明),此操作有风险是否继续,这便与CSRF密切相关。

结合上篇文章,新建一个SpringBoot项目,起名spring-security-csrf,核心依赖为Web与Thymeleaf,模拟一个钓鱼网站。

org.springframework.boot

spring-boot-starter-web

org.springframework.boot

spring-boot-starter-thymeleaf

org.springframework.boot

spring-boot-devtools

runtime

true

org.projectlombok

lombok

true

org.springframework.boot

spring-boot-starter-test

test

建好项目后,创建一个简单的HelloController.java,包含一个/的GET请求,返回一个页面index.html:

- 后端接口

@Controller

public class HelloController {

@RequestMapping(“/”)

public String hello(){

return “index”;

}

}

- 前端模板

Fishing:

Note:

-

以下步骤在Firefox浏览器完成;

-

修改

springboot-security的后端接口,增加输出打印,方便后续确定请求是否进入后端;

@RestController

@Slf4j

public class HelloController {

@GetMapping(“/hello”)

public String hello(){

log.info("Hello ");

return “hello”;

}

@PostMapping(“/ok”)

public String ok(){

log.info(“ok”);

return “ok”;

}

}

- 前提:为了模拟不同域名下的请求(即CSRF),我们在本地的

hosts文件添加如下内容:

127.0.0.1 hello

127.0.0.1 world

实验步骤:

-

启动两个项目:

springboot-security在8080端口、spring-security-csrf在8081端口; -

打开浏览器,访问

http://hello:8080,并完成登录,访问https://img-home.csdnimg.cn/images/20230724024159.png?origin_url=http%3A%2F%2Fhello%3A8080%2Fhello&pos_id=img-SdMsKjmw-1715590852409)接口,观察项目springboot-security后台打印输出; -

在同一个浏览器,访问

http://world:8081,默认进入index.html,同时观察项目springboot-security后台打印输出;

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数Java工程师,想要提升技能,往往是自己摸索成长,自己不成体系的自学效果低效漫长且无助。

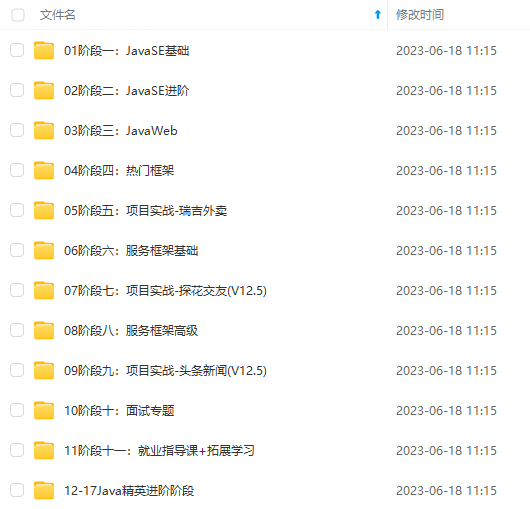

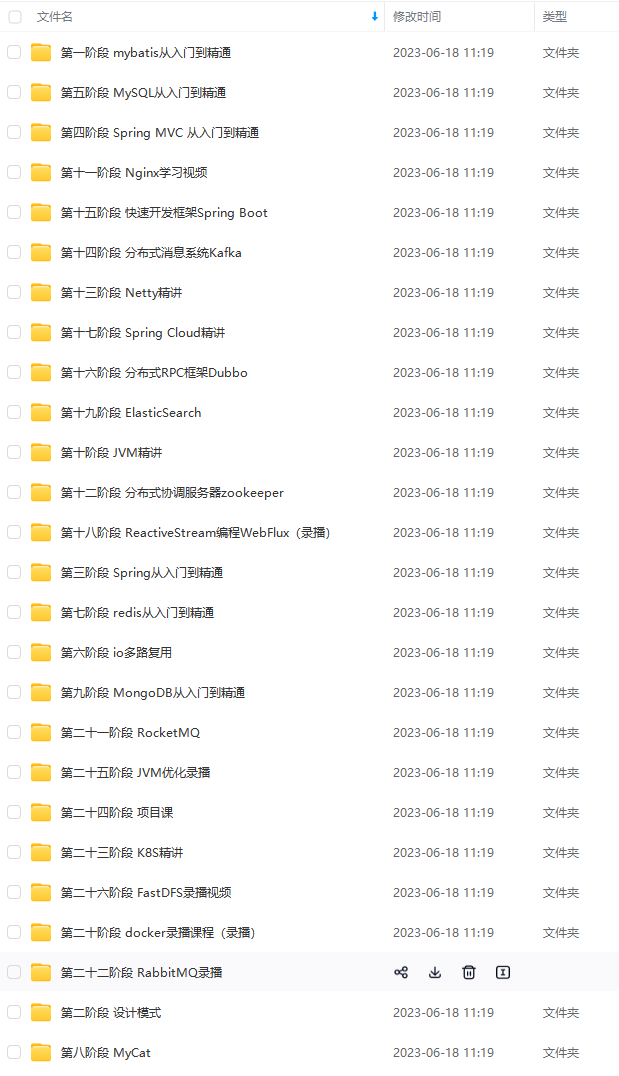

因此收集整理了一份《2024年Java开发全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上Java开发知识点,不论你是刚入门Java开发的新手,还是希望在技术上不断提升的资深开发者,这些资料都将为你打开新的学习之门!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

图片转存中…(img-ZL5KslqK-1715590841474)]

[外链图片转存中…(img-GjfR4jNe-1715590841474)]

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上Java开发知识点,不论你是刚入门Java开发的新手,还是希望在技术上不断提升的资深开发者,这些资料都将为你打开新的学习之门!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

996

996

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?