主机发现:通过发送ICMP或TCP/UDP数据包,探测网络上主机的活跃状态。

端口扫描:检测目标主机开放的端口,包括TCP和UDP端口。

操作系统检测:通过分析响应数据包,推断目标主机的操作系统类型。

服务识别:识别目标主机开放端口上运行的网络服务类型和版本。

版本检测:检测目标主机的网络服务的版本信息。

路由跟踪:显示数据包从源到目标的路由路径。

命令:

- 扫描单个主机的常用命令:

nmap <目标IP/主机名>

- 扫描指定端口范围:

nmap -p <起始端口号>-<结束端口号> <目标IP/主机名>

- 扫描所有端口:

nmap -p- <目标IP/主机名>

- 识别目标操作系统:

nmap -O <目标IP/主机名>

- 服务和版本检测:

nmap -sV <目标IP/主机名>

- 操作系统和服务检测:

nmap -A <目标IP/主机名>

- 执行脚本扫描:

nmap --script <脚本名称> <目标IP/主机名>

- 执行快速扫描:

nmap -F <目标IP/主机名>

- 详细输出:

nmap -v <目标IP/主机名>

-

指定源IP地址:

nmap -S <源IP地址> <目标IP/主机名> -

扫描多个主机:

nmap <目标1IP> <目标2IP> <目标3IP> … -

使用UDP进行端口扫描:

nmap -sU <目标IP/主机名> -

设置扫描速度(0-5,默认为3):

nmap -T<扫描速度> <目标IP/主机名> -

在扫描中对目标主机进行Ping检测:

nmap -Pn <目标IP/主机名> -

指定扫描的源端口号:

nmap -g <源端口号> <目标IP/主机名> -

输出到文件:

nmap -oN <输出文件名> <目标IP/主机名>

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

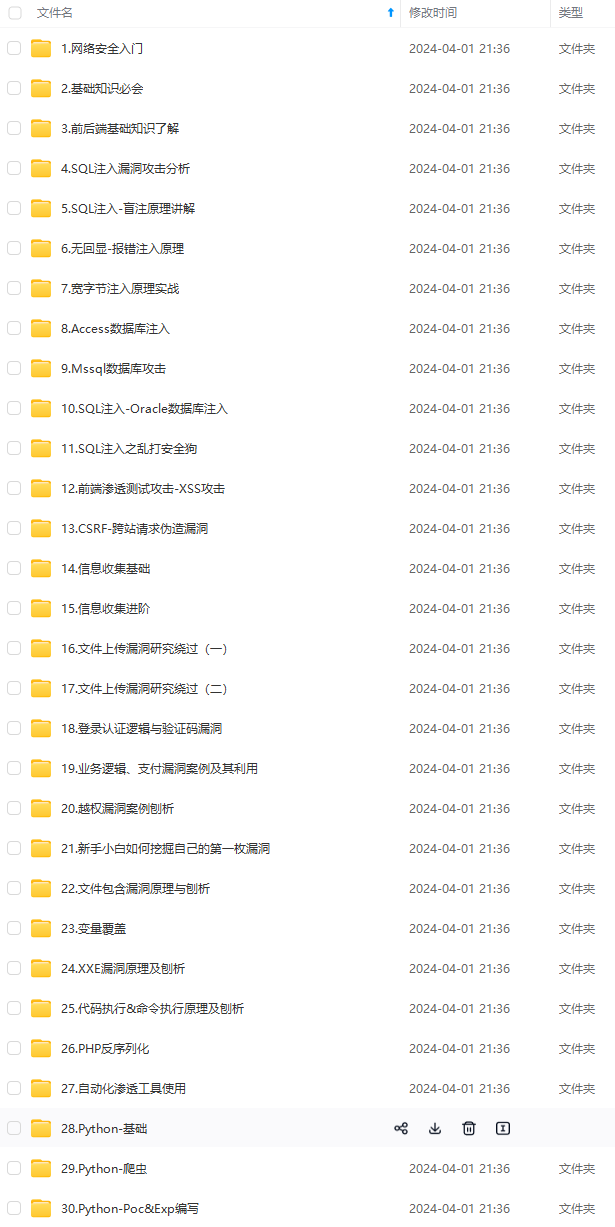

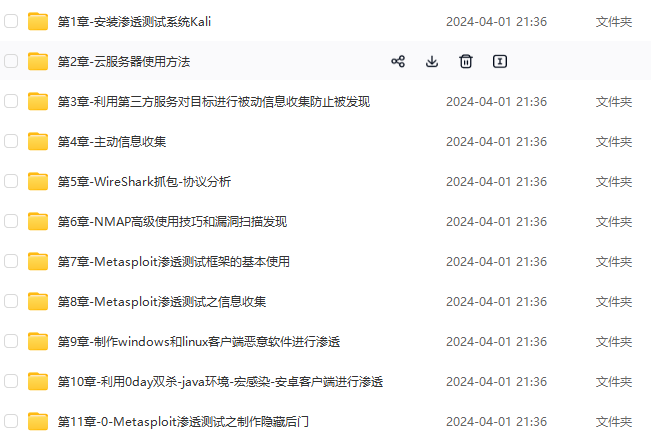

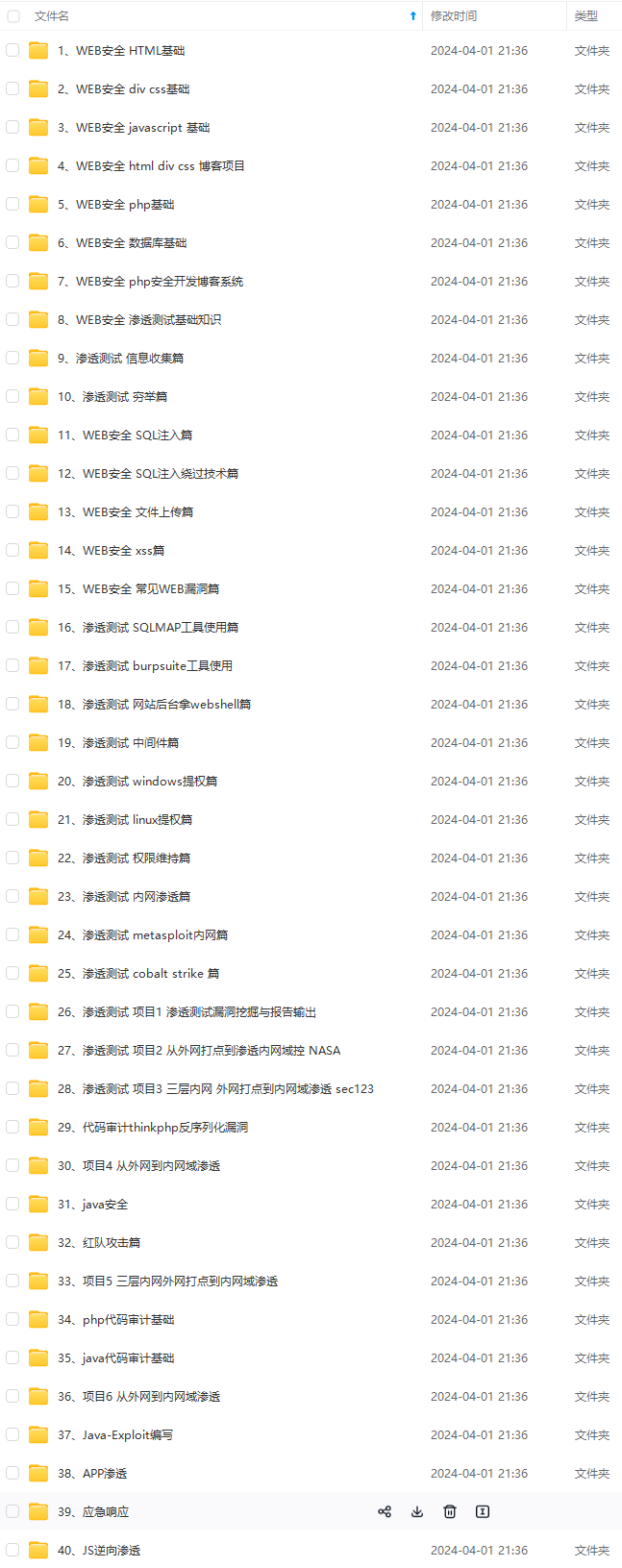

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

这份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

6023

6023

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?