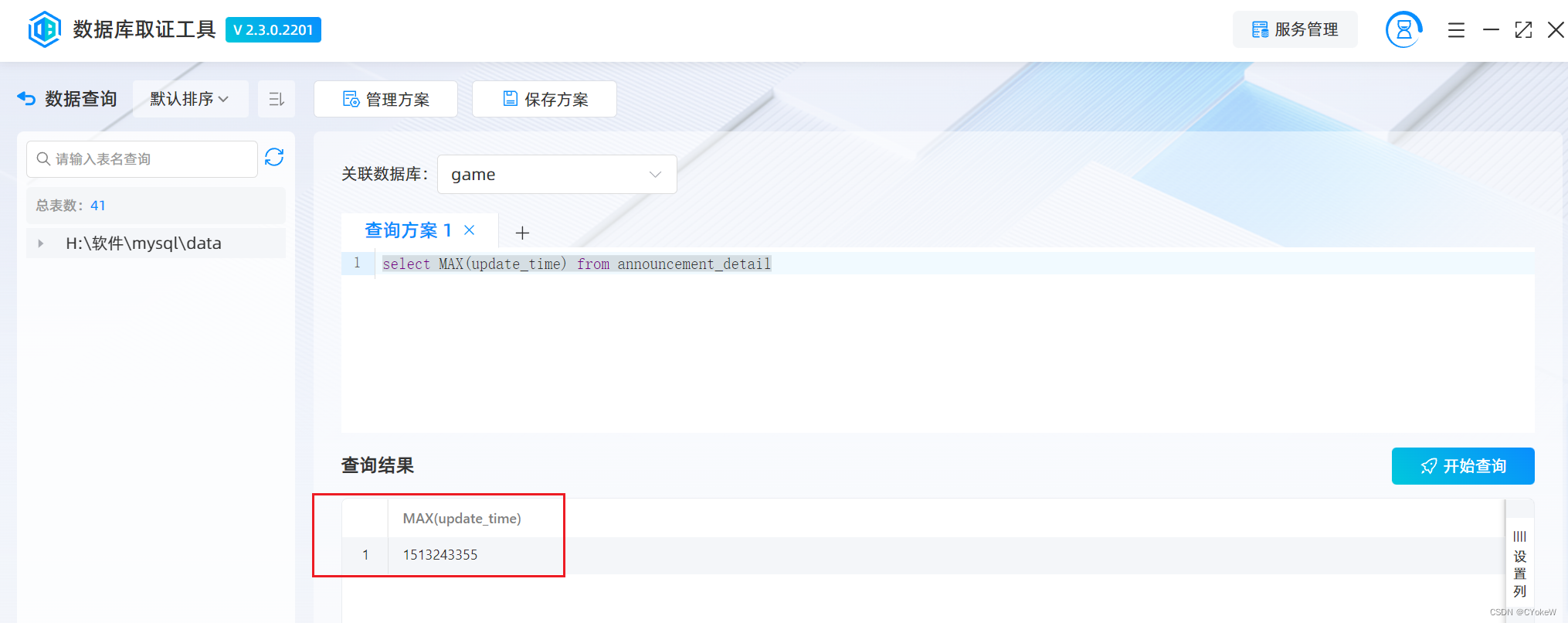

select MAX(update_time) from announcement_detail

时间戳最大为1513243355

转换时间为2017-12-14 17:22:35

5.磁盘中的数据库里有一张表记录了管理员账号,给出这张表里记录的密码的密文,并以此作为 flag 提交。 (4 分)

cjyp2017zxcd

dealer_account_user表里面secret字段cjyp2017zxcd

任务4:检材4**.rar上的任务(16****分)**

1.对虚拟机进行分析,并找出其中“李真宝”的身份证号,并以此作为flag 提交。 (2 分)

51111119410922966X

火眼解析找到BitLocker密钥文件

密钥245344-058476-611941-554180-502766-315854-137104-196614

直接在火眼里面输入BitLocker密钥

2. 对虚拟机进行分析,并找出其中“黄季恬”的身份证号,并以此作为flag 提交。 (2 分)

131121195402215888

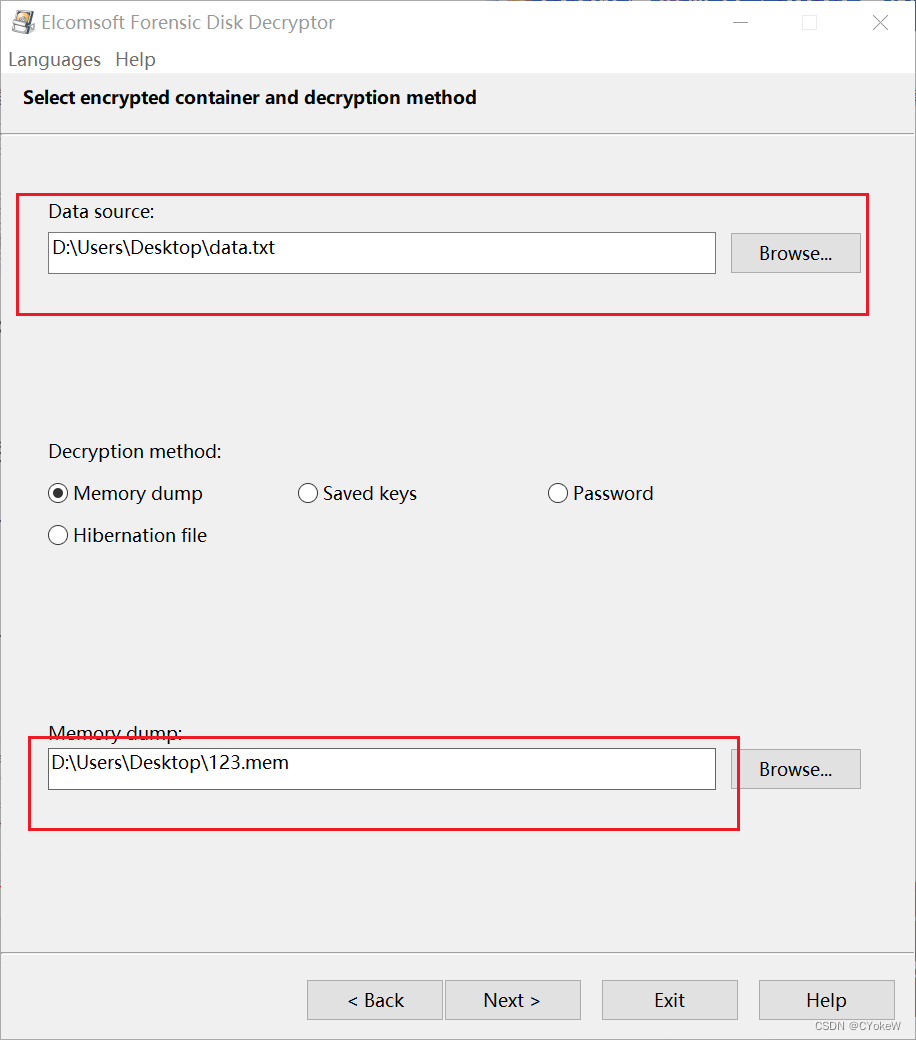

data.txt是vc容器,123.mem是内存镜像

123.rar的解压密码在同级目录123.txt中

密码:gabczx1999

使用Elcomsoft Forensic Disk Decryptor加载data.txt,123.mem,分析完毕导出一个raw

最后在火眼挂载在文件可以看到raw镜像里面的内容

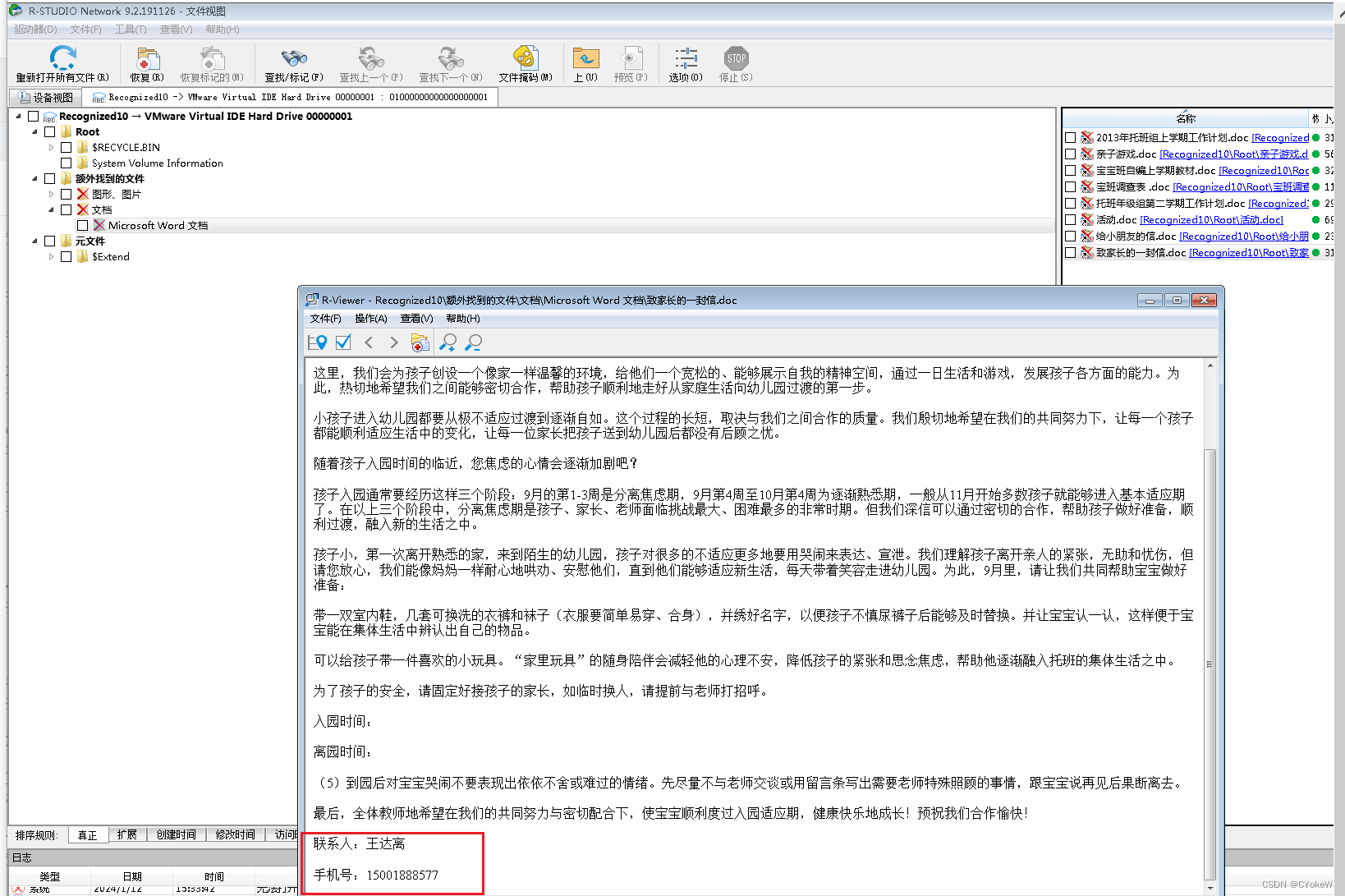

3.对虚拟机进行分析,并找出其中“王达离”的手机号,并以此作为flag提交。 (3 分)

15001888577

rstudio跑一下,word文档记录的有

4.对虚拟机进行分析,并找出其中“陈右绮”的手机号,并以此作为flag提交。 (4 分**)**

15806897653

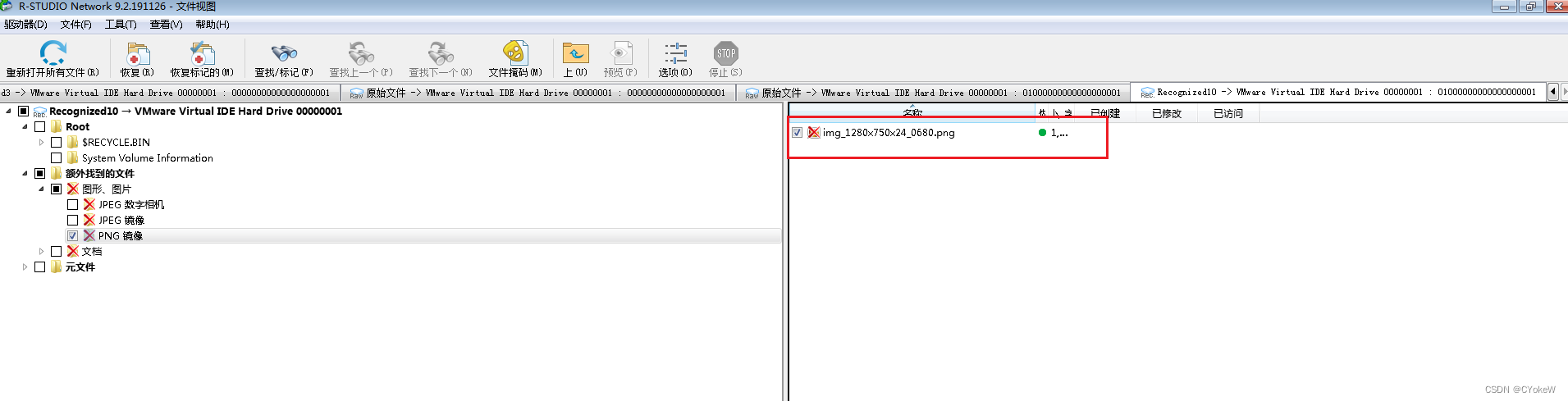

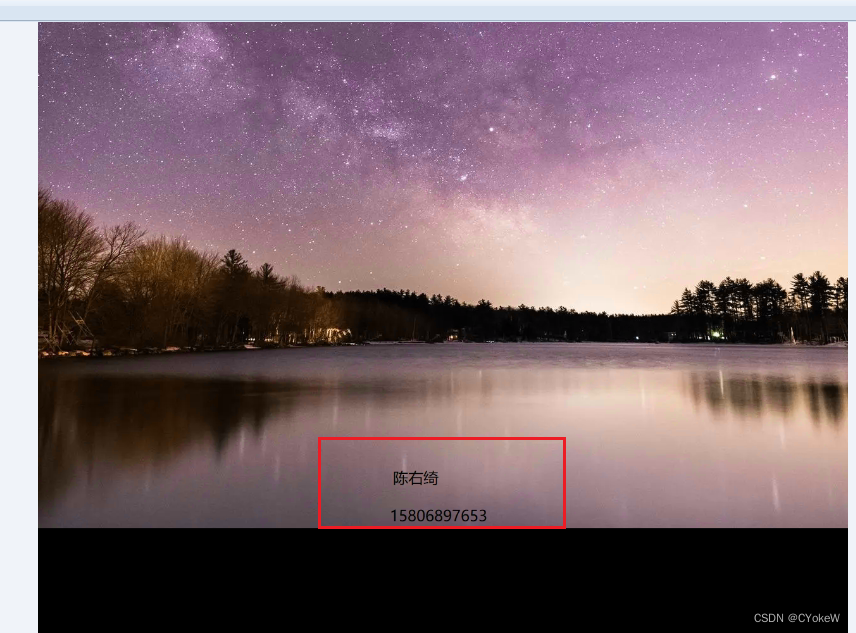

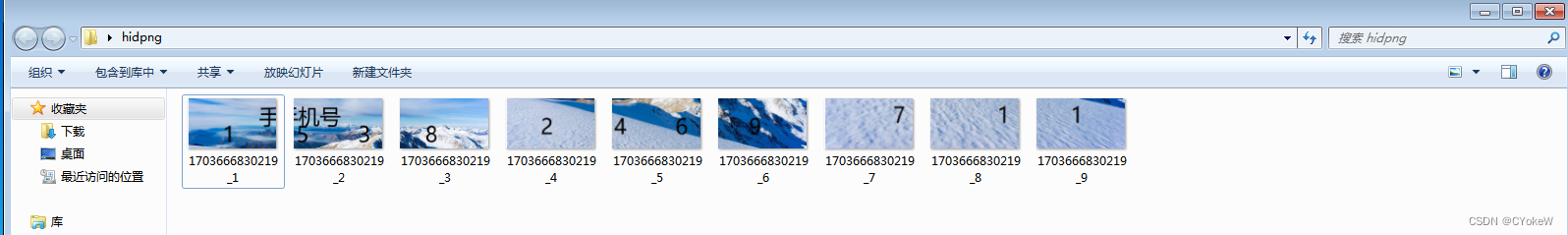

先用rstudio跑一下,找打删除的图片,恢复出来看到陈右绮

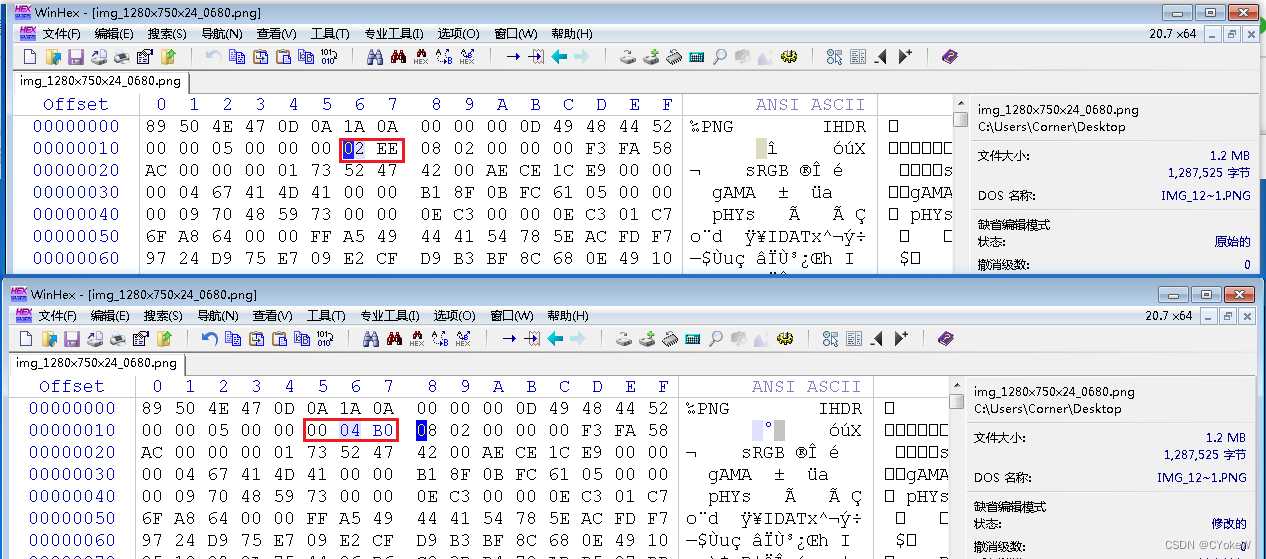

盲猜手机号在名字下面,改一下图片的宽10进制转16进制

1200转16进制为4B0

在winhex里面替换第二行第二列的数据,就可以看到手机号了

5. 对虚拟机进行分析,并找出其中“杜春玟”的手机号,并以此作为flag 提交。 (5 分)

15382469711

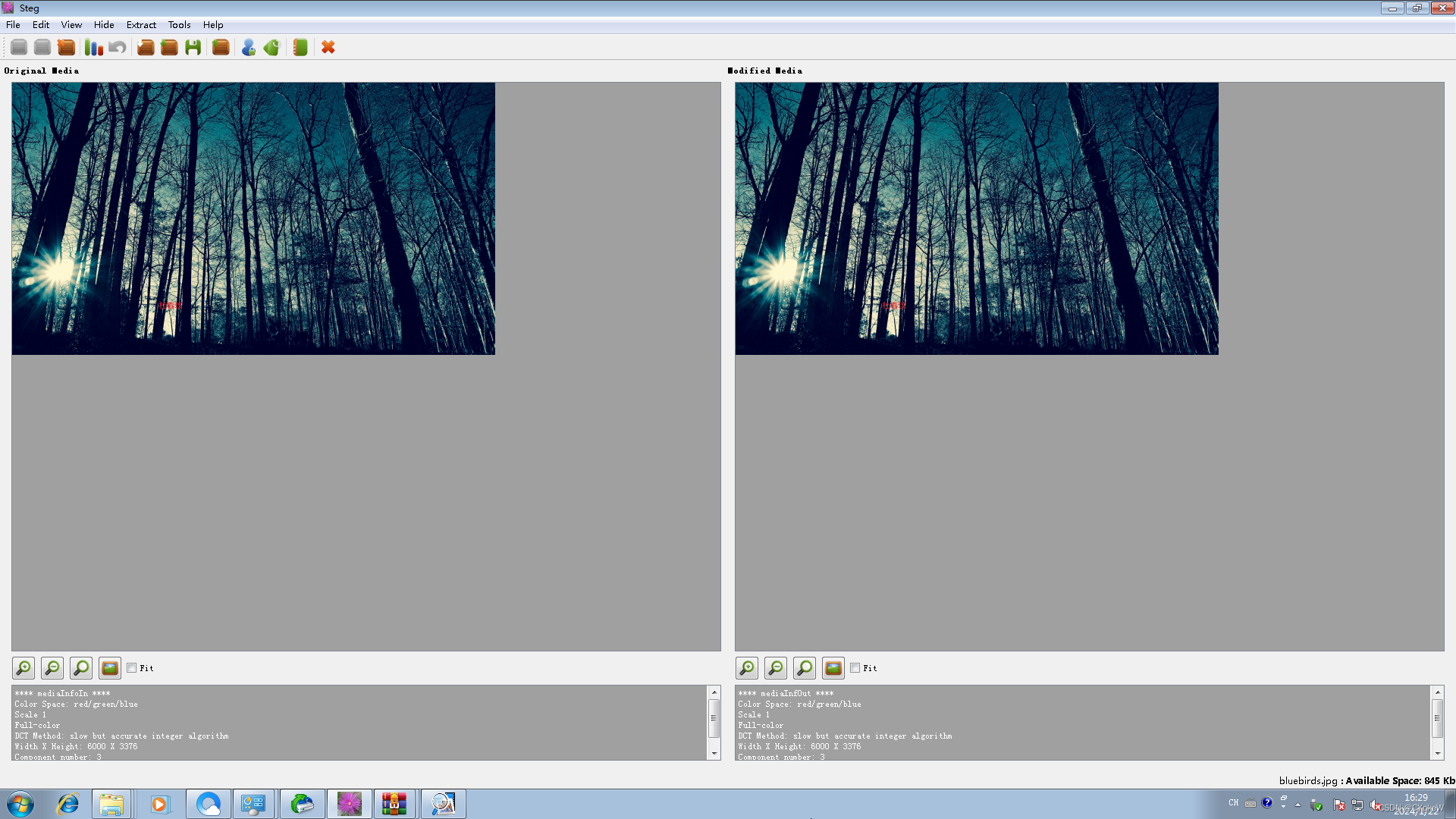

Rstudio找到杜春玟这个图片,感觉是steg隐写

使用steg打开该图片

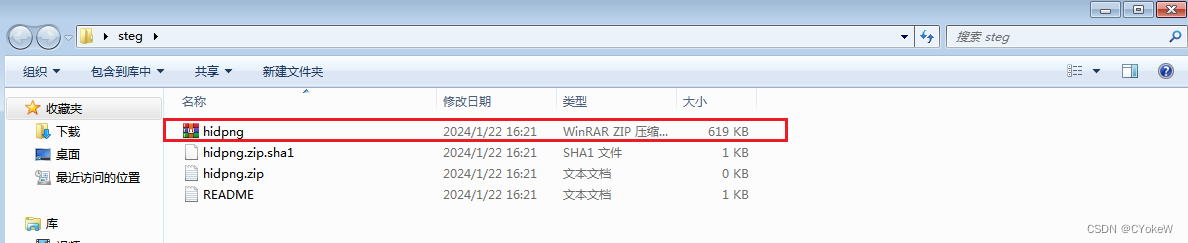

导出文件夹,发现里面有个图片,导入steg中,导出文件发现会出现几个文件

这个压缩包有密码,爆破密码1qaz2wsx

可以看到手机号为15382469711

第三部分:电子数据分析 (40%)

任务5:检材5**.rar上的任务(17****分)**

获取了一个服务器镜像,服务器镜像中包含了 1 个集群和网站服务,请通过技术手段进行 分析。

1.提取系统中容器名称为 namenode 节点的容器 ID,并以此作为 flag 提交。 (答案格式如:取前 12 位即可,12345678abcd) (2 分)

99131b4891b0

仿真起来

docker ps -a查看节点信息

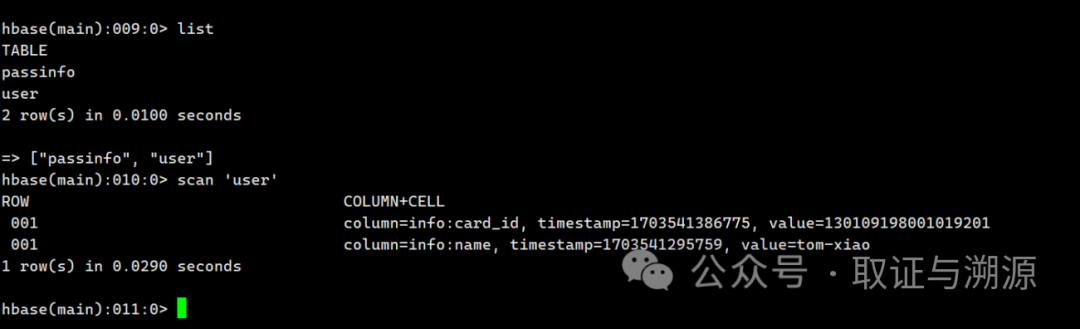

2.获取集群中的名称为“tom-xiao”的用户的card-id,并以此作为flag提交。 (答案格式如:110123456789023456) (2 分**)**

130109198001019201

先修改centOS下的/etc/selinux/config

vi /etc/selinux/config

将SELINUX=disabled 改成 SELINUX=permissive

3.数据库的备份数据以扩展名为 zip 的文件存储在系统中,找到该 zip 文件计算其 MD5 (128 位) 校验值,并以此作为 flag 提交。 (答案格式如: C4CA4238A0B923820DCC509A6F75849B,字母大写) (3 分)

164BDFC3E35173FF312270FA2BD5A7F6

linux命令find / -name ‘*.zip’

md5sum /var/www/pay.zip

4.找到网站连接数据库的密码,并以此作为 flag 提交。 (答案格式如:123456abcdef) (3 分)

@d*E5x^N

把www下载下来,使用vscode打开,搜索pwd可以看到面试base64加密的,db.php里面记录的有密码,base64转一下

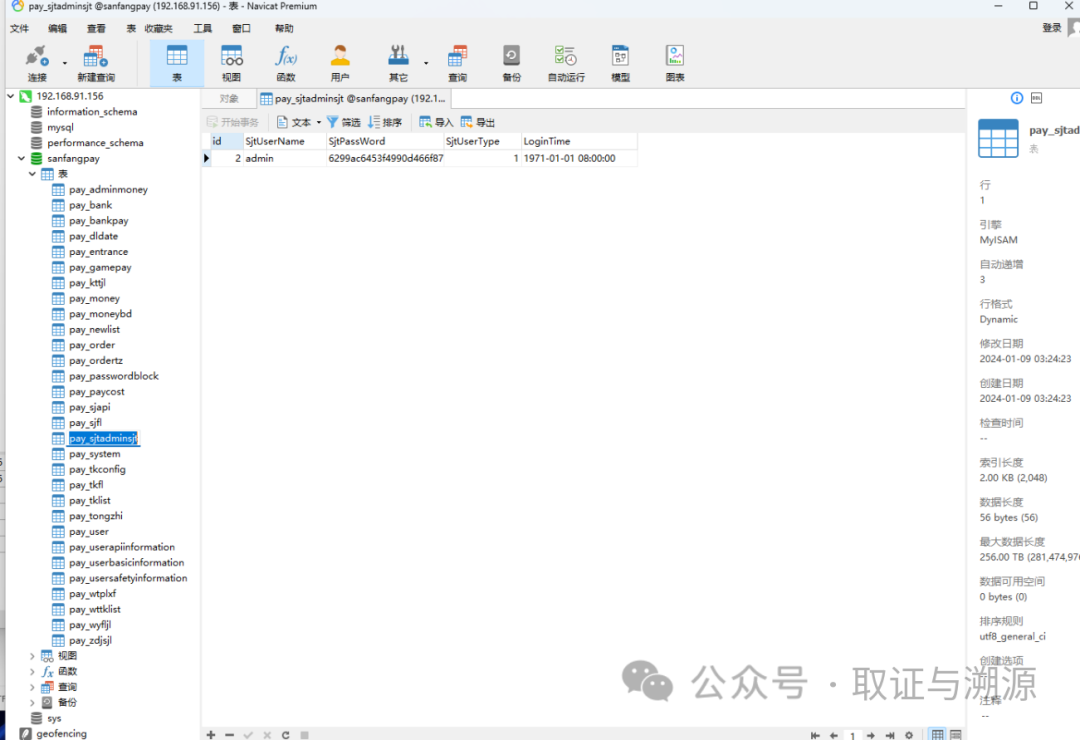

5.给出数据库中存储网站的后台管理员的数据表的名称,并以此作为flag提交。 (答案格式****如:abctable) (3 分)

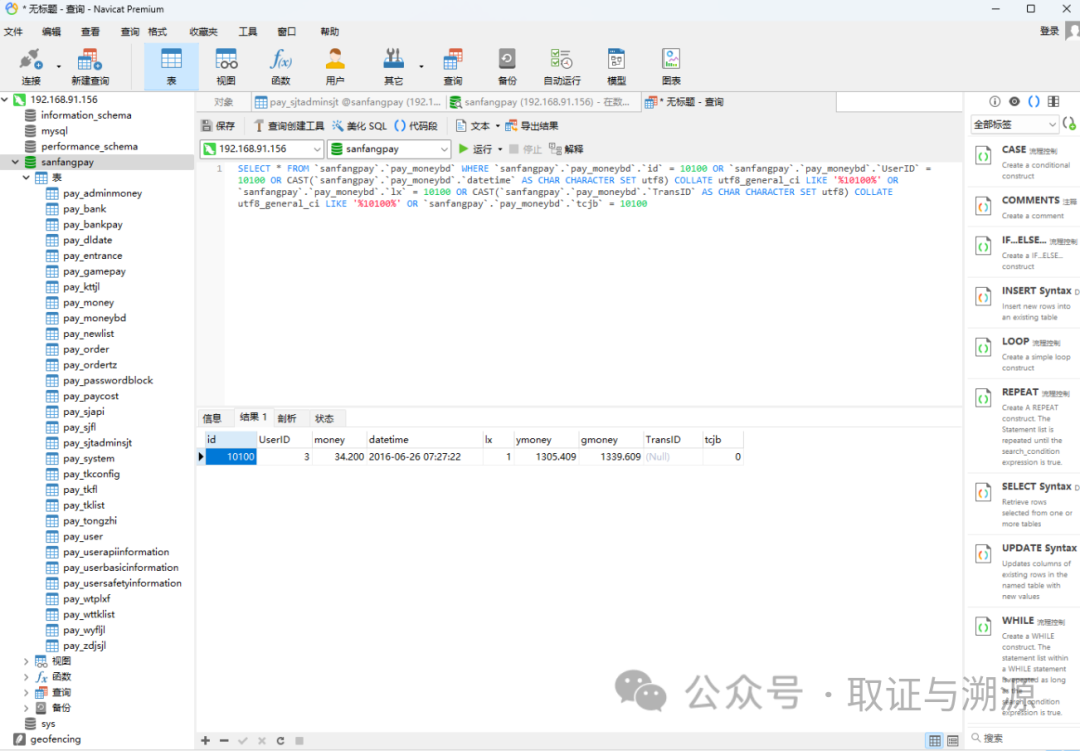

pay_sjtadminsjt

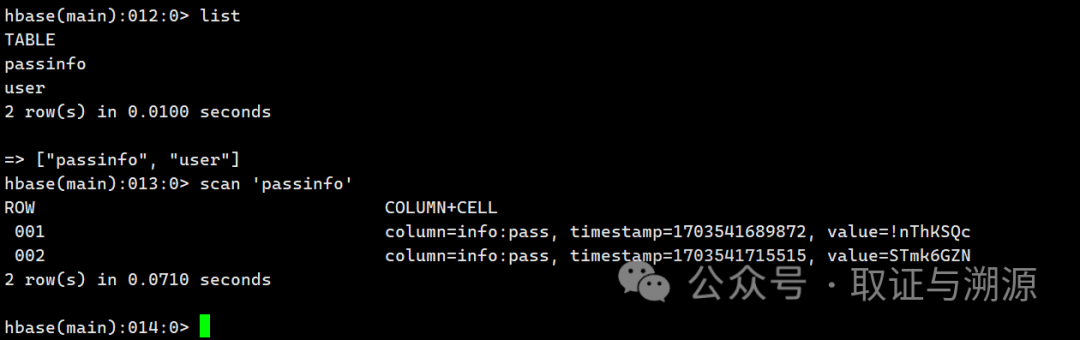

查看hbase另外一张表‘passinfo’,获得pass为STmk6GZN

将解压下来的sql导入到数据库中,分析数据表及其内容即可定位

6.给出编号为 10100 的商户的资金交易变动后,最终的金额,并以此作为flag提交。(答案格式如:1****00.100) (4 分)

34.200

任务6:检材6.rar上的任务**(23****分)**

1.请分析手机模拟器中的即时通讯 APP,计算该 APK 的 MD5,并以此作为 flag 提交。 (答 案格式:69271864341AA3B2C1E6F2DCA5E90666) (2 分)

891ABE5A8D00B23765D0CAF56D2ECCA6

即时通讯

chat是聊天的意思

2.给出该 APP 后台服务器的域名,并以此作为 flag 提交。 (答案格式:仅包含域名) (2 分)

xingchenim.cn

雷电app代理抓包发送短信可以抓到

3.给出该 APP 当前账号加密聊天记录数据库时使用的密钥,并以此作为flag 提交。 (4 分)

e6ecb900-aa41-439c-9de8-2503e00e308e

在setAuthInfo函数中,调用decodeToken函数来解密token并生成密钥

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

[外链图片转存中…(img-1j23kIdi-1715797082804)]

[外链图片转存中…(img-eQTBOolO-1715797082804)]

[外链图片转存中…(img-6YG2rHkM-1715797082804)]

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

645

645

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?