ImportError: No module named ‘util’

需要将util.cpython-36.pyc重命名为util.pyc

‘’’

import compileall

def compile_run():

‘’’

将当前目录下的py文件预编译为pyc文件

:return:

‘’’

compileall.compile_dir(r’./dest’)

if name == ‘main’:

compile_run()

编写一个一键编译脚本a.bat:

del /F /S /Q dest

md dest

set name=yourcodename

python36 pyobfuscate-master/pyobfuscate.py yourcodename_suffix.py >dest/%name%.py

python36 pyc_change.py

move dest_pycache_%name%.cpython-36.pyc ./%name%.pyc

上面bat文件的意思是,先创建一个dest 目录,然后执行当前目录的**pyobfuscate-master** 将yourcodename\_suffix.py 进行混淆,混淆后的代码命名为yourcodename.py,再对yourcodename.py 编译成 yourcodename.pyc。

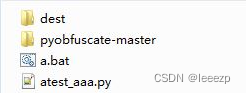

文件夹位置截图:

生成的结果在dest目录。注意一次只能混淆编译一个文件哦。

### 0x02 打包

打包这里介绍2种吧,一种是打zip包并执行它,常用于渗透测试。

例如参考这篇文章[Python 的 zipapp:构建可执行的 Zip 应用程序-云社区-华为云](https://bbs.csdn.net/topics/618653875),

python打zip包并执行:

>

>

> ```

> $ zip hello.zip __main__.py

> adding: __main__.py (stored 0%)

>

> $ python ./hello.zip

> Hello, World!

> ```

>

>

第二种是项目发布常用的打rpm包格式(要提前安装rpm):

>

>

> ```

> fpm -s dir -t rpm -n release_engine -v 1.0.0 --iteration release --prefix /opt/test_engine/ --rpm-digest md5 --architecture x86_64 --description leeezp --package /tmp -C /tmp/zip/

> ```

>

>

-n 是rpm文件名,-v 版本信息 --prefix 是安装后解压到哪个目录,--description 为添加的描述,--package 为打包到哪个目录,-C 为将哪个目录下的文件打包成rpm。

### 0x03 后记

1.分享一下我的文件混淆的思路:

单个文件:混淆一层,编译为pyc。

多个文件:混淆主文件,编译为pyc。引用(import)的文件编译成pyc。

也就是说每个文件都要以pyc运行。

2.反编译网站(只可以解密一点)

[python反编译 - 在线工具](https://bbs.csdn.net/topics/618653875)

## 最后

**自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。**

**深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!**

**因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

[**如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

**由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

**由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

621

621

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?