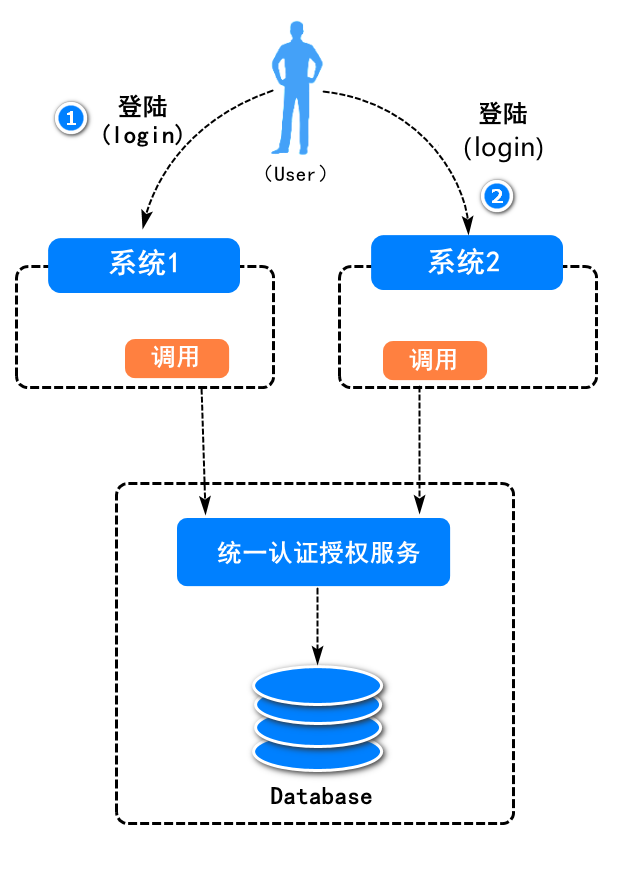

单点登录,英文是 Single Sign On(缩写为 SSO)。即多个站点共用一台认证授权服务器,用户在其中任何一个站点登录后,可以免登录访问其他所有站点。而且,各站点间可以通过该登录状态直接交互。例如:

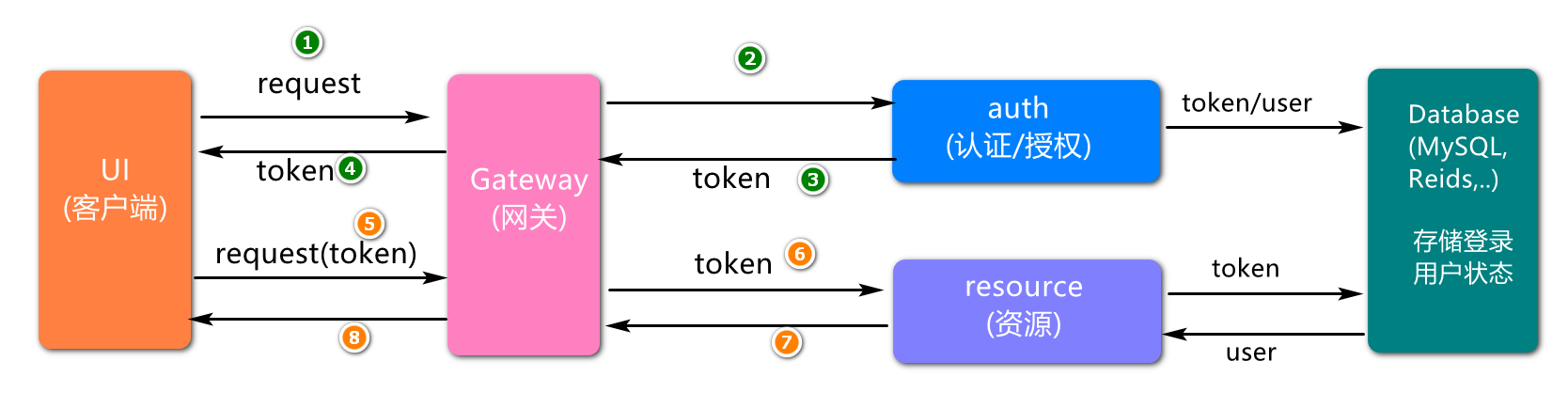

- 解决方案1:用户登陆成功以后,将用户登陆状态存储到redis数据库,例如:

说明,在这套方案中,用户登录成功后,会基于UUID生成一个token,然后与用户信息绑定在一起存储到数据库.后续用户在访问资源时,基于token从数据库查询用户状态,这种方式因为要基于数据库存储和查询用户状态,所以性能表现一般.

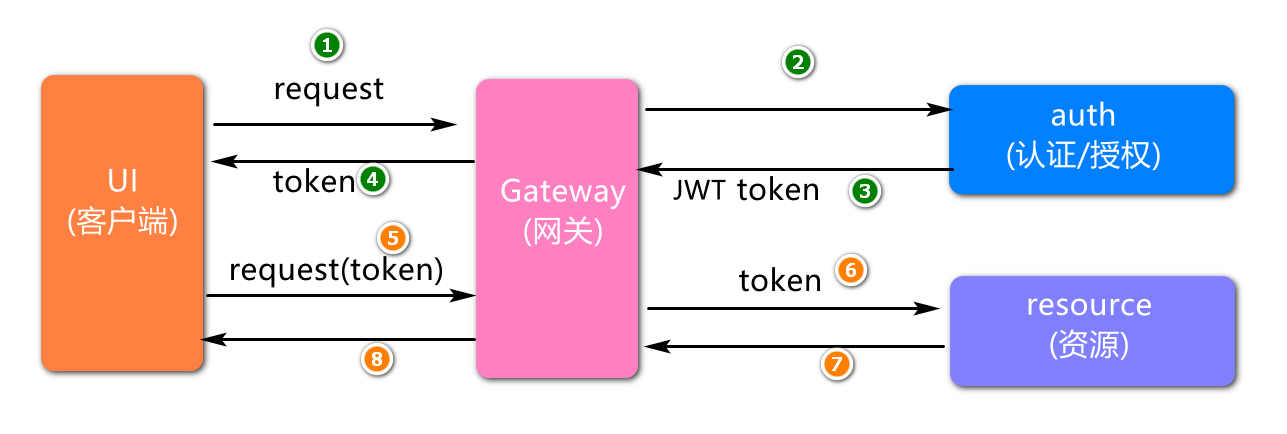

- 解决方案2:用户登陆成功以后,将用户信息存储到token(令牌),然后写到客户端进行存储。(本次设计方案)

说明,在这套方案中,用户登录成功后,会基于JWT技术生成一个token,用户信息可以存储到这个token中.后续用户在访问资源时,对token内容解析,检查登录状态以及权限信息,无须再访问数据库.

====================================================================

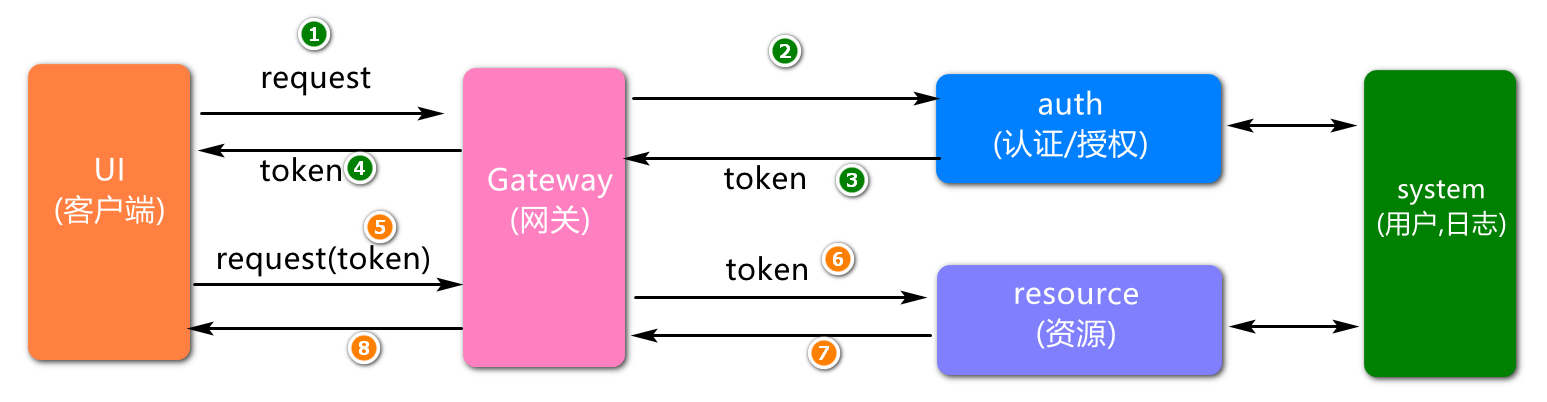

基于单点登陆系统中的业务描述,进行初步服务架构设计,如图所示:

其中,服务基于业务进行划分,系统(system)服务只提供基础数据(例如用户信息,日志信息等),认证服务(auth)负责完成用户身份的校验,密码的比对,资源服务(resource)代表一些业务服务(例如我的订单,我的收藏等等).

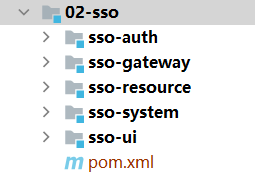

基于服务的划分,设计工程结构如下:

======================================================================

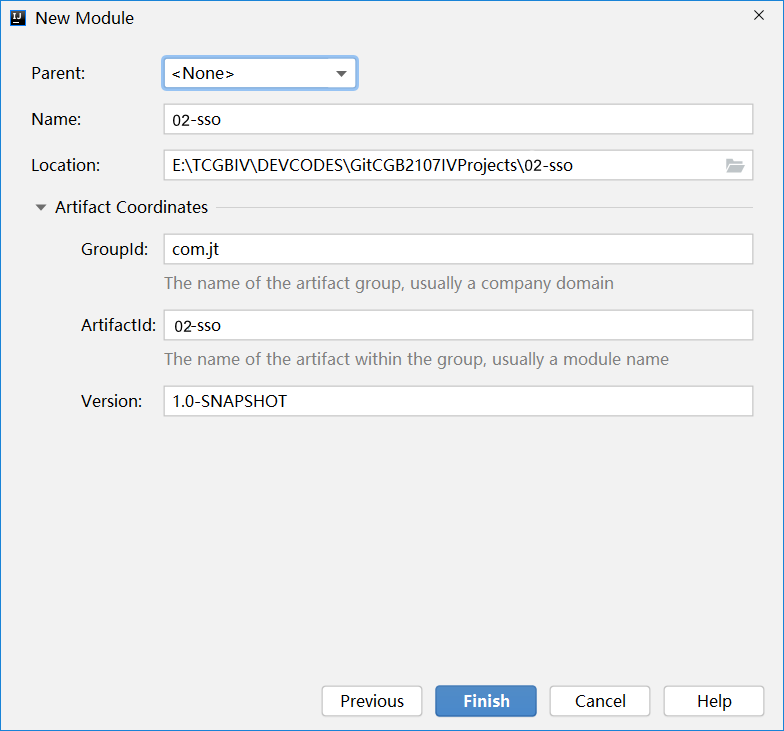

第一步:创建父工程,例如:

第二步:删除父工程src目录(可选)。

初始化pom文件内容,例如:

<?xml version="1.0" encoding="UTF-8"?><project xmlns=“http://maven.apache.org/POM/4.0.0”

xmlns:xsi=“http://www.w3.org/2001/XMLSchema-instance”

xsi:schemaLocation=“http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd”>

4.0.0

com.jt

02-sso

1.0-SNAPSHOT

org.springframework.boot

spring-boot-dependencies

2.3.2.RELEASE

pom

import

org.springframework.cloud

spring-cloud-dependencies

Hoxton.SR9

pom

import

com.alibaba.cloud

spring-cloud-alibaba-dependencies

2.2.6.RELEASE

pom

import

org.projectlombok

lombok

provided

org.springframework.boot

spring-boot-starter-test

test

org.junit.vintage

junit-vintage-engine

<!–项目构建配置,我们基于maven完成项目的编译,测试,打包等操作,

都是基于pom.xml完成这一列的操作,但是编译和打包的配置都是要写到build元素

内的,而具体的编译和打包配置,又需要plugin去实现,plugin元素不是必须的,maven

有默认的plugin配置,常用插件可去本地库进行查看–>

org.apache.maven.plugins

maven-compiler-plugin

3.8.1

88

=======================================================================

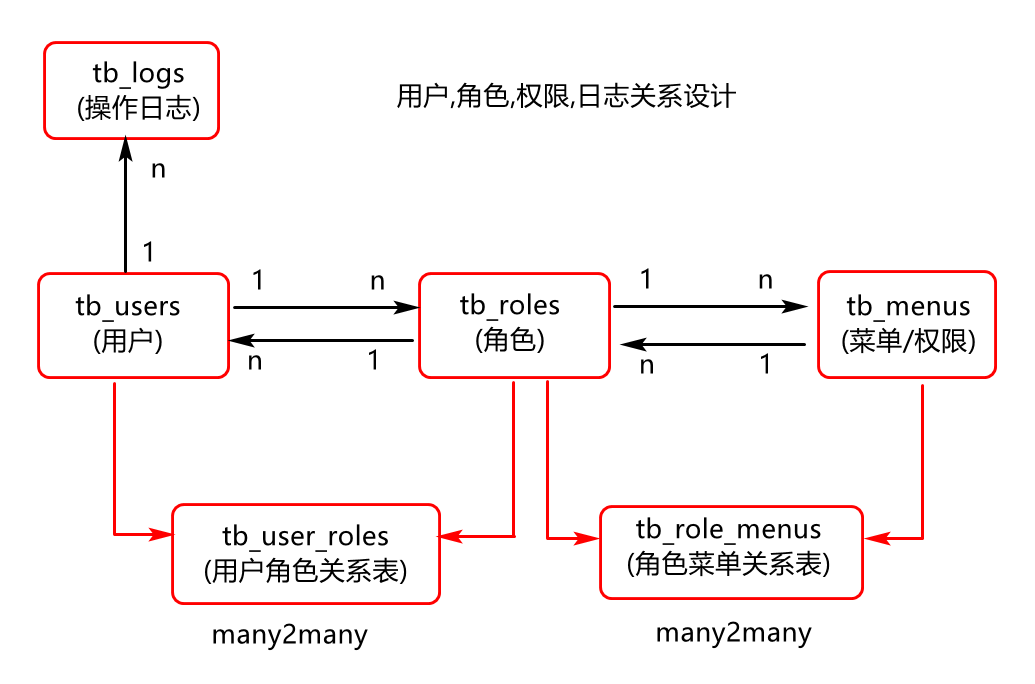

本次设计系统服务(System),主要用于提供基础数据服务,例如日志信息,用户信息等。

系统服务模块,基本表结构设计,例如:

将jt-sso.sql文件在mysql中执行一下,其过程如下:

第一:登录mysql

mysql -uroot -proot

第二:通过source指令执行jt-sso.sql文件

source d:/jt-sso.sql

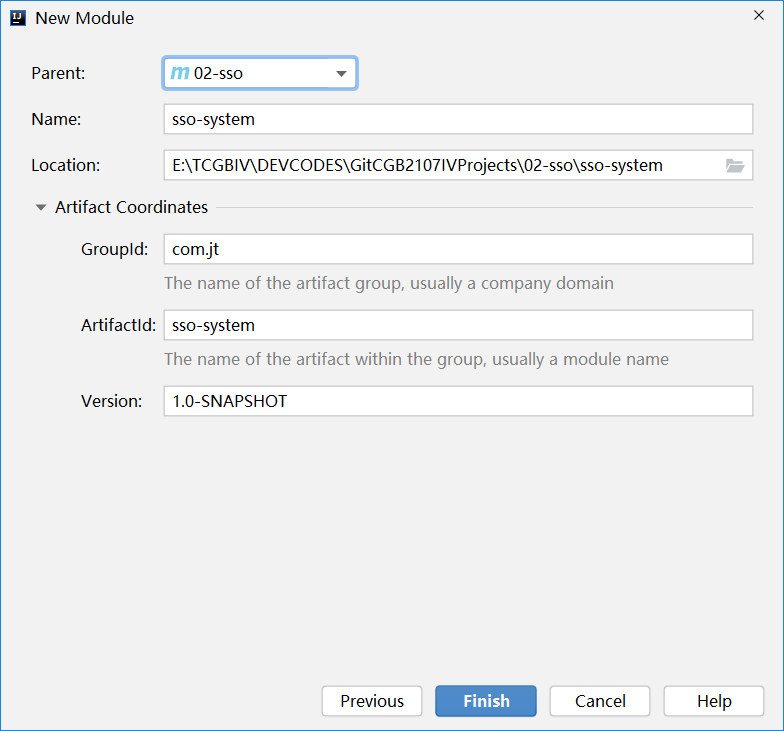

第一步:创建sso-system工程,例如:

第二步:添加项目依赖,例如

mysql

mysql-connector-java

com.baomidou

mybatis-plus-boot-starter

3.4.2

com.alibaba.cloud

spring-cloud-starter-alibaba-nacos-discovery

com.alibaba.cloud

spring-cloud-starter-alibaba-nacos-config

org.springframework.boot

spring-boot-starter-web

第三步:在项目中添加bootstrap.yml文件,其内容如下:

server:

port: 8061

spring:

application:

name: sso-system

cloud:

nacos:

discovery:

server-addr: localhost:8848

config:

server-addr: localhost:8848

file-extension: yml

datasource:

url: jdbc:mysql:///jt-sso?serverTimezone=Asia/Shanghai&characterEncoding=utf8

username: root

password: root

说明,可将连接数据库的配置,添加到配置中心。

第四步:在项目中添加启动类,例如:

package com.jt;

import org.springframework.boot.SpringApplication;

import org.springframework.boot.autoconfigure.SpringBootApplication;

@SpringBootApplication

public class SystemApplication {

public static void main(String[] args) {

SpringApplication.run(SystemApplication.class,args);

}

}

第五步:在项目中添加单元测试类,测试数据库连接,例如:

package com.jt;

import org.junit.jupiter.api.Test;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.boot.test.context.SpringBootTest;

import javax.sql.DataSource;

import java.sql.Connection;

import java.sql.SQLException;

@SpringBootTest

public class DataSourceTests {

@Autowired

private DataSource dataSource;//HikariDataSource

@Test

void testGetConnection() throws SQLException {

Connection conn=

dataSource.getConnection();

System.out.println(conn);

}

}

添加项目User对象,用于封装用户信息。

package com.jt.system.pojo;

import lombok.Data;

import java.io.Serializable;

/**

- 通过此对象封装用户信息

*/

@Data

public class User implements Serializable {

private static final long serialVersionUID = 4831304712151465443L;

private Long id;

private String username;

private String password;

private String status;

}

第一步:创建UserMapper接口,并定义基于用户名查询用户信息,基于用户id查询用户权限信息的方法,代码如下:

package com.jt.system.dao;

import com.baomidou.mybatisplus.core.mapper.BaseMapper;

import com.jt.system.pojo.User;

import org.apache.ibatis.annotations.Mapper;

import org.apache.ibatis.annotations.Select;

import java.util.List;

@Mapper

public interface UserMapper extends BaseMapper {

/**

-

基于用户名获取用户信息

-

@param username

-

@return

*/

@Select("select id,username,password,status " +

"from tb_users " +

“where username=#{username}”)

User selectUserByUsername(String username);

/**

-

基于用户id查询用户权限

-

@param userId 用户id

-

@return 用户的权限

-

涉及到的表:tb_user_roles,tb_role_menus,tb_menus

*/

@Select("select distinct m.permission " +

“from tb_user_roles ur join tb_role_menus rm on ur.role_id=rm.role_id” +

" join tb_menus m on rm.menu_id=m.id " +

“where ur.user_id=#{userId}”)

List selectUserPermissions(Long userId);

}

第二步:创建UserMapperTests类,对业务方法做单元测试,例如:

package com.jt;

import com.jt.system.pojo.User;

import com.jt.system.dao.UserMapper;

import org.junit.jupiter.api.Test;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.boot.test.context.SpringBootTest;

import java.util.List;

@SpringBootTest

public class UserMapperTests {

@Autowired

private UserMapper userMapper;

@Test

void testSelectUserByUsername(){

User user =

userMapper.selectUserByUsername(“admin”);

System.out.println(user);

}

@Test

void testSelectUserPermissions(){

List permission=

userMapper.selectUserPermissions(1L);

System.out.println(permission);

}

}

创建UserService接口及实现类,定义用户及用户权限查询逻辑,代码如下:

第一步:定义service接口,代码如下:

package com.jt.system.service;

import com.jt.system.pojo.User;

import java.util.List;

public interface UserService {

User selectUserByUsername(String username);

List selectUserPermissions(Long userId);

}

第二步:定义service接口实现类,代码如下:

package com.jt.system.service.impl;

import com.jt.system.dao.UserMapper;

import com.jt.system.pojo.User;

import com.jt.system.service.UserService;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Service;

import java.util.List;

@Service

public class UserServiceImpl implements UserService {

@Autowired

private UserMapper userMapper;

@Override

public User selectUserByUsername(String username) {

return userMapper.selectUserByUsername(username);

}

@Override

public List selectUserPermissions(Long userId) {

return userMapper.selectUserPermissions(userId);

}

}

package com.jt.system.controller;

import com.jt.system.pojo.User;

import com.jt.system.service.UserService;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.PathVariable;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

import java.util.List;

@RestController

@RequestMapping(“/user/”)

public class UserController {

@Autowired

private UserService userService;

@GetMapping(“/login/{username}”)

public User doSelectUserByUsername(

@PathVariable(“username”) String username){

return userService.selectUserByUsername(username);

}

@GetMapping(“/permission/{userId}”)

public List doSelectUserPermissions(

@PathVariable(“userId”) Long userId){

return userService.selectUserPermissions(userId);

}

}

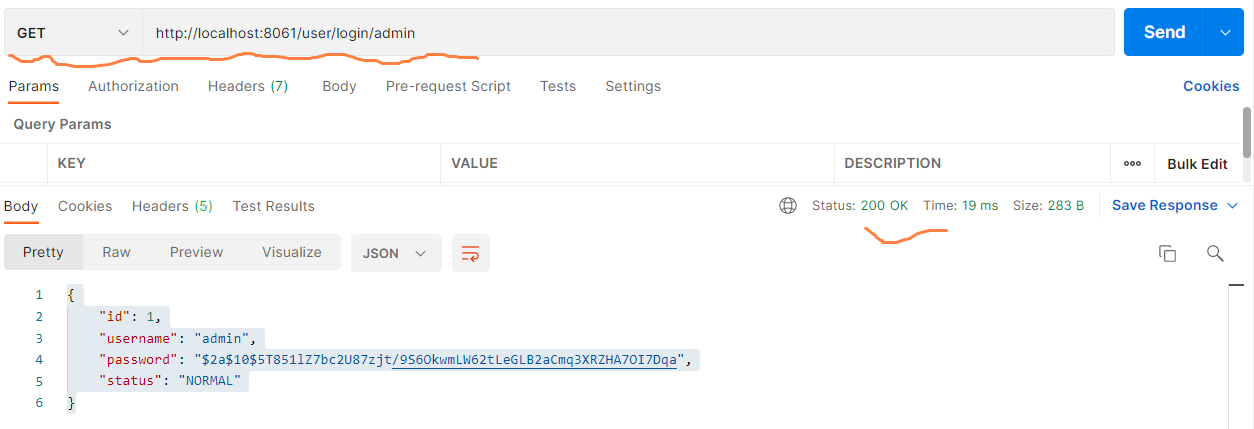

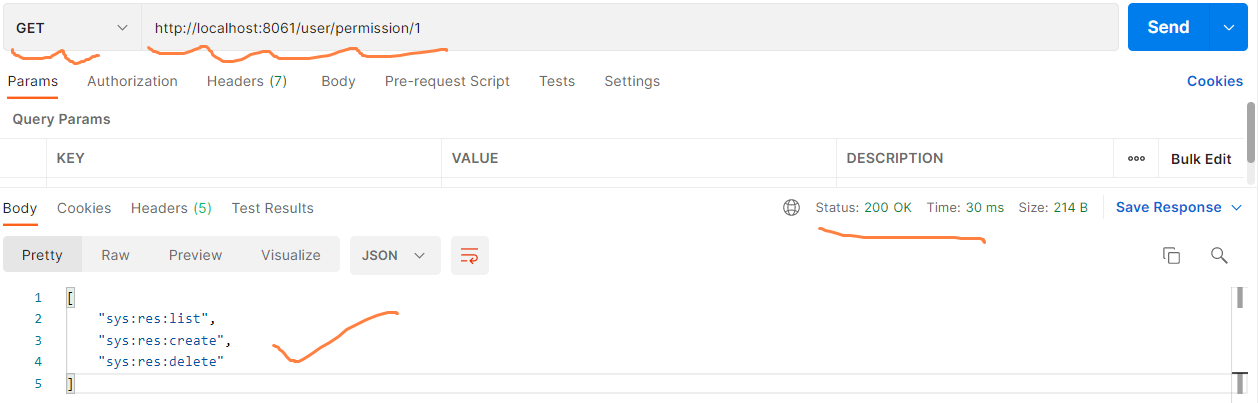

启动sso-system工程服务,打开浏览器分别对用户及用户权限信息的获取进行访问测试

- 基于用户名查询用户信息,例如:

- 基于用户id(这里假设用户id为1)查询用户权限,例如:

=====================================================================

用户登陆时调用此工程对用户身份进行统一身份认证和授权。

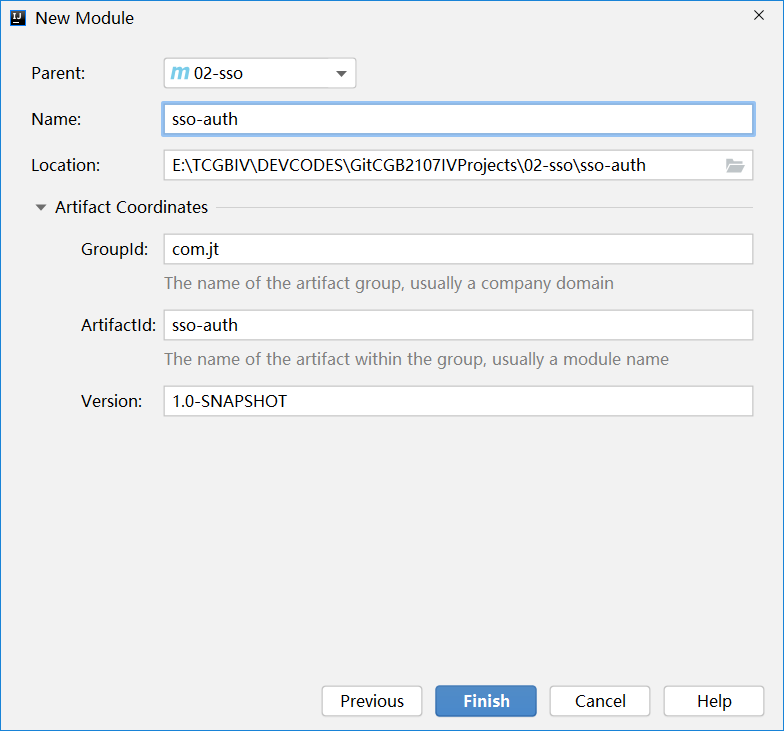

第一步:创建sso-auth工程,如图所示

第二步:打开sso-auth工程中的pom文件,然后添加如下依赖:

org.springframework.boot

spring-boot-starter-web

com.alibaba.cloud

spring-cloud-starter-alibaba-nacos-discovery

com.alibaba.cloud

spring-cloud-starter-alibaba-nacos-config

org.springframework.cloud

spring-cloud-starter-oauth2

org.springframework.cloud

spring-cloud-starter-openfeign

第三步:在sso-auth工程中创建bootstrap.yml文件,例如:

server:

port: 8071

spring:

application:

name: sso-auth

cloud:

nacos:

discovery:

server-addr: localhost:8848

config:

server-addr: localhost:8848

第四步 添加项目启动类,例如

package com.jt;

import org.springframework.boot.SpringApplication;

import org.springframework.boot.autoconfigure.SpringBootApplication;

@EnableFeignClients

@SpringBootApplication

public class AuthApplication {

public static void main(String[] args) {

SpringApplication.run(AuthApplication.class, args);

}

}

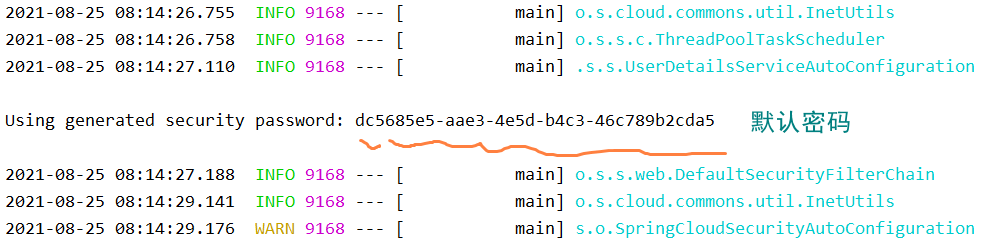

项目启动时,系统会默认生成一个登陆密码,例如:

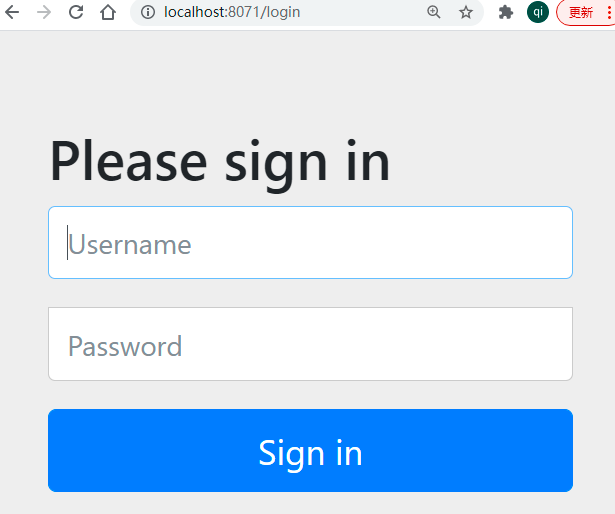

打开浏览器输入http://localhost:8071呈现登陆页面,例如:

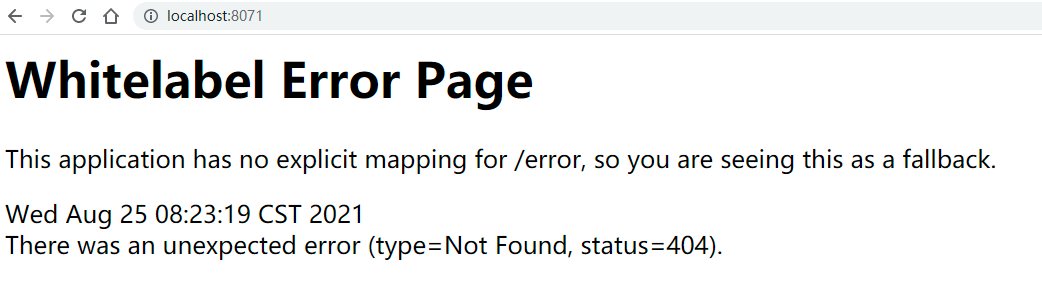

其中,默认用户名为user,密码为系统启动时,在控制台呈现的密码。执行登陆测试,登陆成功进入如下界面(因为没有定义登陆页面,所以会出现404):

第一步:定义User对象,用于封装从数据库查询到的用户信息,例如:

package com.jt.auth.pojo;

import lombok.Data;

import java.io.Serializable;

@Data

public class User implements Serializable {

private static final long serialVersionUID = 4831304712151465443L;

private Long id;

private String username;

private String password;

private String status;

}

第二步:定义远程Service对象,用于实现远程用户信息调用,例如:

package com.jt.auth.service;

import com.jt.auth.pojo.User;

import org.springframework.cloud.openfeign.FeignClient;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.PathVariable;

import java.util.List;

@FeignClient(value = “sso-system”, contextId =“remoteUserService” )

public interface RemoteUserService {

@GetMapping(“/user/login/{username}”)

User selectUserByUsername( @PathVariable(“username”) String username);

@GetMapping(“/user/permission/{userId}”)

List selectUserPermissions(@PathVariable(“userId”) Long userId);

}

第三步:定义用户登陆业务逻辑处理对象,例如:

package com.jt.auth.service;

import lombok.extern.slf4j.Slf4j;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.security.core.authority.AuthorityUtils;

import org.springframework.security.core.userdetails.User;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.core.userdetails.UsernameNotFoundException;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.stereotype.Service;

import java.util.List;

@Slf4j

@Service

public class UserDetailsServiceImpl implements UserDetailsService {

@Autowired

private RemoteUserService remoteUserService;

/**

-

基于用户名获取数据库中的用户信息

-

@param username 这个username来自客户端

-

@return

-

@throws UsernameNotFoundException

*/

@Override

public UserDetails loadUserByUsername(String username)

throws UsernameNotFoundException {

//基于feign方式获取远程数据并封装

//1.基于用户名获取用户信息

com.jt.auth.pojo.User user=

remoteUserService.selectUserByUsername(username);

if(user==null)

throw new UsernameNotFoundException(“用户不存在”);

//2.基于用于id查询用户权限

List permissions=

remoteUserService.selectUserPermissions(user.getId());

log.info(“permissions {}”,permissions);

//3.对查询结果进行封装并返回

User userInfo= new User(username,

user.getPassword(),

AuthorityUtils.createAuthorityList(permissions.toArray(new String[]{})));

//…

return userInfo;

//返回给认证中心,认证中心会基于用户输入的密码以及数据库的密码做一个比对

}

}

定义Spring Security配置类,在此类中配置认证规则,例如:

package com.jt.auth.config;

import org.codehaus.jackson.map.ObjectMapper;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.core.Authentication;

import org.springframework.security.core.AuthenticationException;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.web.authentication.AuthenticationFailureHandler;

import org.springframework.security.web.authentication.AuthenticationSuccessHandler;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

import java.io.PrintWriter;

import java.util.HashMap;

import java.util.Map;

/**

-

当我们在执行登录操作时,底层逻辑(了解):

-

1)Filter(过滤器)

-

2)AuthenticationManager (认证管理器)

-

3)AuthenticationProvider(认证服务处理器)

-

4)UserDetailsService(负责用户信息的获取及封装)

*/

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

/**

-

初始化加密对象

-

此对象提供了一种不可逆的加密方式,相对于md5方式会更加安全

-

@return

*/

@Bean

public BCryptPasswordEncoder passwordEncoder(){

return new BCryptPasswordEncoder();

}

/**

-

定义认证管理器对象,这个对象负责完成用户信息的认证,

-

即判定用户身份信息的合法性,在基于oauth2协议完成认

-

证时,需要此对象,所以这里讲此对象拿出来交给spring管理

-

@return

-

@throws Exception

*/

@Bean

@Override

public AuthenticationManager authenticationManagerBean()

throws Exception {

return super.authenticationManagerBean();

}

/*配置认证规则/

@Override

protected void configure(HttpSecurity http)

throws Exception {

//super.configure(http);//默认所有请求都要认证

//1.禁用跨域攻击(先这么写,不写会报403异常)

http.csrf().disable();

//2.放行所有资源的访问(后续可以基于选择对资源进行认证和放行)

http.authorizeRequests()

.anyRequest().permitAll();

//3.自定义定义登录成功和失败以后的处理逻辑(可选)

//假如没有如下设置登录成功会显示404

http.formLogin()//这句话会对外暴露一个登录路径/login

.successHandler(successHandler())

.failureHandler(failureHandler());

}

//定义认证成功处理器

//登录成功以后返回json数据

@Bean

public AuthenticationSuccessHandler successHandler(){

//lambda

return (request,response,authentication)->{

//构建map对象封装到要响应到客户端的数据

Map<String,Object> map=new HashMap<>();

map.put(“state”,200);

map.put(“message”, “login ok”);

//将map对象转换为json格式字符串并写到客户端

writeJsonToClient(response,map);

};

}

//定义登录失败处理器

@Bean

public AuthenticationFailureHandler failureHandler(){

return (request,response,exception)->{

//构建map对象封装到要响应到客户端的数据

Map<String,Object> map=new HashMap<>();

map.put(“state”,500);

map.put(“message”, “login error”);

//将map对象转换为json格式字符串并写到客户端

writeJsonToClient(response,map);

};

}

private void writeJsonToClient(

HttpServletResponse response,

Map<String,Object> map) throws IOException {

//将map对象,转换为json

String json=new ObjectMapper().writeValueAsString(map);

//设置响应数据的编码方式

response.setCharacterEncoding(“utf-8”);

//设置响应数据的类型

response.setContentType(“application/json;charset=utf-8”);

//将数据响应到客户端

PrintWriter out=response.getWriter();

out.println(json);

out.flush();

}

}

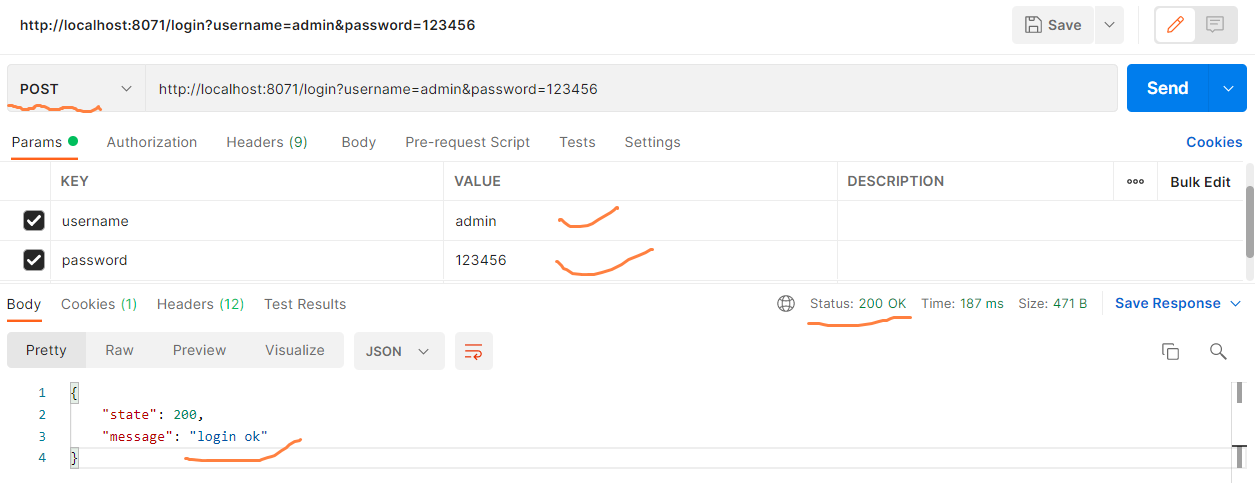

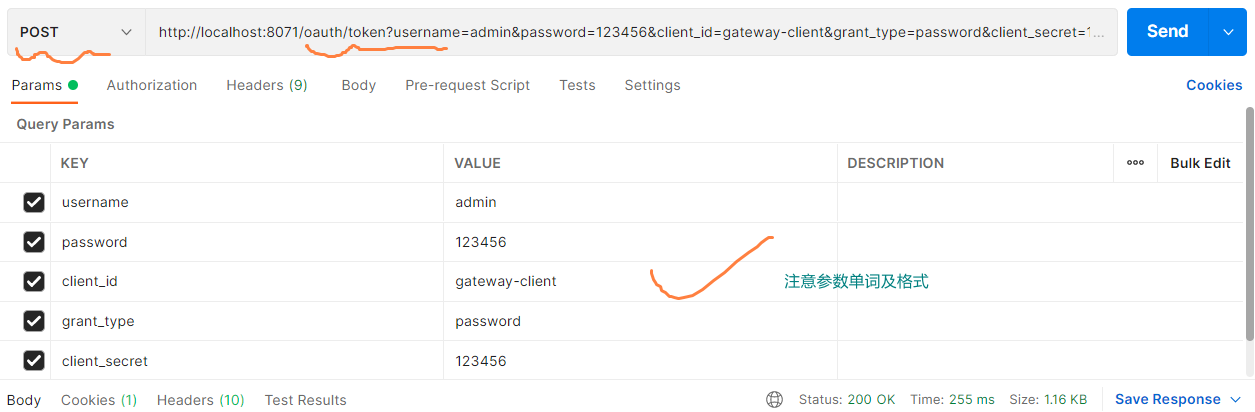

启动sso-system,sso-auth服务,然后基于postman访问网关,执行登录测试,例如:

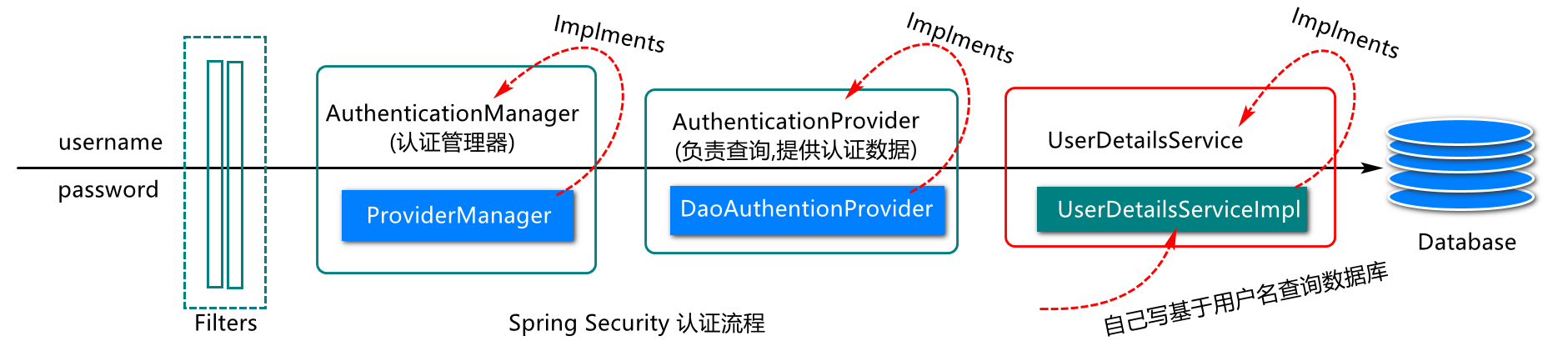

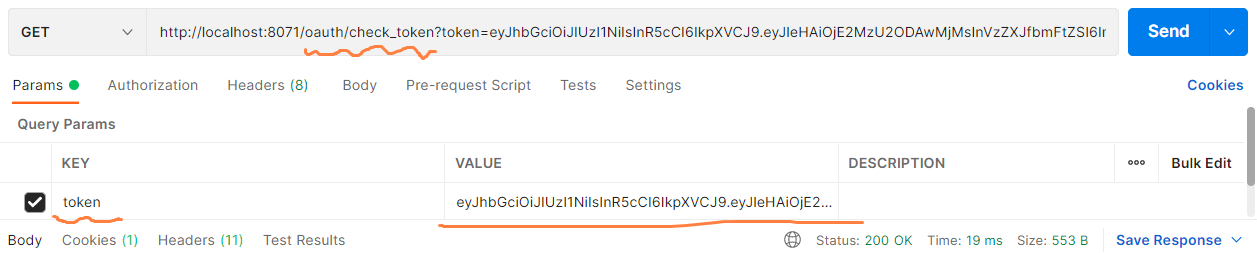

目前的登陆操作,也就是用户的认证操作,其实现主要基于Spring Security框架,其认证简易流程如下:

本次我们借助JWT(Json Web Token-是一种json格式)方式将用户相关信息进行组织和加密,并作为响应令牌(Token),从服务端响应到客户端,客户端接收到这个JWT令牌之后,将其保存在客户端(例如localStorage),然后携带令牌访问资源服务器,资源服务器获取并解析令牌的合法性,基于解析结果判定是否允许用户访问资源.

package com.jt.auth.config;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.oauth2.provider.token.TokenStore;

import org.springframework.security.oauth2.provider.token.store.JwtAccessTokenConverter;

import org.springframework.security.oauth2.provider.token.store.JwtTokenStore;

/**

- 在此配置类中配置令牌的生成,存储策略,验签方式(令牌合法性)。

*/

@Configuration

public class TokenConfig {

/**

-

配置令牌的存储策略,对于oauth2规范中提供了这样的几种策略

-

1)JdbcTokenStore(这里是要将token存储到关系型数据库)

-

2)RedisTokenStore(这是要将token存储到redis数据库-key/value)

-

3)JwtTokenStore(这里是将产生的token信息存储客户端,并且token

-

中可以以自包含的形式存储一些用户信息)

-

4)…

*/

@Bean

public TokenStore tokenStore(){

//这里采用JWT方式生成和存储令牌信息

return new JwtTokenStore(jwtAccessTokenConverter());

}

/**

-

配置令牌的创建及验签方式

-

基于此对象创建的令牌信息会封装到OAuth2AccessToken类型的对象中

-

然后再存储到TokenStore对象,外界需要时,会从tokenStore进行获取。

*/

@Bean

public JwtAccessTokenConverter jwtAccessTokenConverter(){

JwtAccessTokenConverter jwtAccessTokenConverter=

new JwtAccessTokenConverter();

//JWT令牌构成:header(签名算法,令牌类型),payload(数据部分),Signing(签名)

//这里的签名可以简单理解为加密,加密时会使用header中算法以及我们自己提供的密钥,

//这里加密的目的是为了防止令牌被篡改。(这里密钥要保管好,要存储在服务端)

jwtAccessTokenConverter.setSigningKey(SIGNING_KEY);//设置密钥

return jwtAccessTokenConverter;

}

/**

-

JWT 令牌签名时使用的密钥(可以理解为盐值加密中的盐)

-

1)生成的令牌需要这个密钥进行签名

-

2)获取的令牌需要使用这个密钥进行验签(校验令牌合法性,是否被篡改过)

*/

private static final String SIGNING_KEY=“auth”;

}

第一步:所有零件准备好了开始拼装最后的主体部分,这个主体部分就是授权服务器的核心配置.

package com.jt.auth.config;

import lombok.AllArgsConstructor;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.http.HttpMethod;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

import org.springframework.security.oauth2.config.annotation.configurers.ClientDetailsServiceConfigurer;

import org.springframework.security.oauth2.config.annotation.web.configuration.AuthorizationServerConfigurerAdapter;

import org.springframework.security.oauth2.config.annotation.web.configuration.EnableAuthorizationServer;

import org.springframework.security.oauth2.config.annotation.web.configurers.AuthorizationServerEndpointsConfigurer;

import org.springframework.security.oauth2.config.annotation.web.configurers.AuthorizationServerSecurityConfigurer;

import org.springframework.security.oauth2.provider.token.AuthorizationServerTokenServices;

import org.springframework.security.oauth2.provider.token.DefaultTokenServices;

import org.springframework.security.oauth2.provider.token.TokenEnhancer;

import org.springframework.security.oauth2.provider.token.TokenStore;

import org.springframework.security.oauth2.provider.token.store.JwtAccessTokenConverter;

import org.springframework.security.oauth2.provider.token.store.JwtTokenStore;

import java.util.UUID;

/**

-

Oauth2 是一种认证授权规范,它基于认证和授权定义了一套规则,在这套规则中规定了

-

实现一套认证授权系统需要哪些对象:

-

1)系统资源(数据)

-

2)资源拥有者(用户)

-

3)管理资源的服务器

-

4)对用户进行认证和授权的服务器

-

5)客户端系统(负责提交用户身份信息的系统)

-

思考:对于一个认证授权系统来讲,需要什么?:

-

1)提供一个认证的入口?(客户端去哪里认证)

-

2)客户端应该携带什么信息去认证?(username,password,…)

-

3)服务端通过谁去对客户端进行认证(一个负责认证的对象)?

*/

@AllArgsConstructor

@Configuration

@EnableAuthorizationServer //在oauth2规范中启动认证和授权

public class Oauth2Config extends AuthorizationServerConfigurerAdapter {

//@Autowired

private AuthenticationManager authenticationManager;

//@Autowired

private BCryptPasswordEncoder passwordEncoder;

//@Autowired

private JwtAccessTokenConverter jwtAccessTokenConverter;

//@Autowired

private TokenStore tokenStore;

//提供一个认证的入口(客户端去哪里认证)?(http://ip:port/…)

@Override

public void configure(AuthorizationServerSecurityConfigurer security) throws Exception {

//super.configure(security);

//对外发布认证入口(/oauth/token),认证通过服务端会生成一个令牌

security.tokenKeyAccess(“permitAll()”)

//对外发布检查令牌的入口(/oauth/check_token)

.checkTokenAccess(“permitAll()”)

//允许用户通过表单方式提交认证,完成认证

.allowFormAuthenticationForClients();

}

//定义客户端应该携带什么信息去认证?

//指明哪些对象可以到这里进行认证(哪个客户端对象需要什么特点)。

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

//super.configure(clients);

clients.inMemory()

//客户端标识

.withClient(“gateway-client”)

//客户端密钥(随意)

.secret(passwordEncoder.encode(“123456”))

//指定认证类型(码密,刷新令牌,三方令牌,…)

.authorizedGrantTypes(“password”,“refresh_token”)

//作用域(在这里可以理解为只要包含我们规定信息的客户端都可以进行认证)

.scopes(“all”);

}

//提供一个负责认证授权的对象?(完成客户端认证后会颁发令牌,默认令牌格式是uuid方式的)

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

//super.configure(endpoints);

//设置认证授权对象

endpoints.authenticationManager(authenticationManager)

//设置令牌业务对象(此对象提供令牌创建及有效机制设置)

.tokenServices(tokenService())//不写,默认是uuid

//设置允许对哪些请求方式进行认证(默认支支持post):可选

.allowedTokenEndpointRequestMethods(HttpMethod.GET,HttpMethod.POST);

}

@Bean

public AuthorizationServerTokenServices tokenService(){

//1.构建token业务对象

DefaultTokenServices ts=new DefaultTokenServices();

//2.设置令牌生成机制(创建令牌的方式,存储用户状态信息的方式)

ts.setTokenStore(tokenStore);

//3.设置令牌增强(改变默认令牌创建方式,没有这句话默认是UUID)

ts.setTokenEnhancer(jwtAccessTokenConverter);

//4.设置令牌有效时长(可选)

ts.setAccessTokenValiditySeconds(3600);

//5.设置刷新令牌以及它的有效时时长(可选)

ts.setSupportRefreshToken(true);

ts.setRefreshTokenValiditySeconds(3600*24);

return ts;

}

}

- 登陆访问测试,例如:

登陆成功以后,会在postman控制台显示如下格式信息,例如:

{

“access_token”: “eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJleHAiOjE2MzU2ODAwMjMsInVzZXJfbmFtZSI6ImFkbWluIiwiYXV0aG9yaXRpZXMiOlsic3lzOnJlczpjcmVhdGUiLCJzeXM6cmVzOmxpc3QiLCJzeXM6cmVzOmRlbGV0ZSJdLCJqdGkiOiJjZTRhYWVlOC0wMzFmLTRmZjgtYTBmZS1lMGNkOTNlOGYzNzQiLCJjbGllbnRfaWQiOiJnYXRld2F5LWNsaWVudCIsInNjb3BlIjpbImFsbCJdfQ.gr3FxM0RdiEbmmHIdLi234kwPHRAFm02xNH9EnqEpbY”,

“token_type”: “bearer”,

“refresh_token”: “eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VyX25hbWUiOiJhZG1pbiIsInNjb3BlIjpbImFsbCJdLCJhdGkiOiJjZTRhYWVlOC0wMzFmLTRmZjgtYTBmZS1lMGNkOTNlOGYzNzQiLCJleHAiOjE2MzU5MzU2MjMsImF1dGhvcml0aWVzIjpbInN5czpyZXM6Y3JlYXRlIiwic3lzOnJlczpsaXN0Iiwic3lzOnJlczpkZWxldGUiXSwianRpIjoiZjllYjZhOTAtNGQ3MC00OGZhLTgzMzktMmFiZGUwYmJmOTQ5IiwiY2xpZW50X2lkIjoiZ2F0ZXdheS1jbGllbnQifQ.c-MrRMNYtI9C9RnX0LchwJ-gLxeFZscpU2VM97vv-7A”,

“expires_in”: 3599,

“scope”: “all”,

“jti”: “ce4aaee8-031f-4ff8-a0fe-e0cd93e8f374”

}

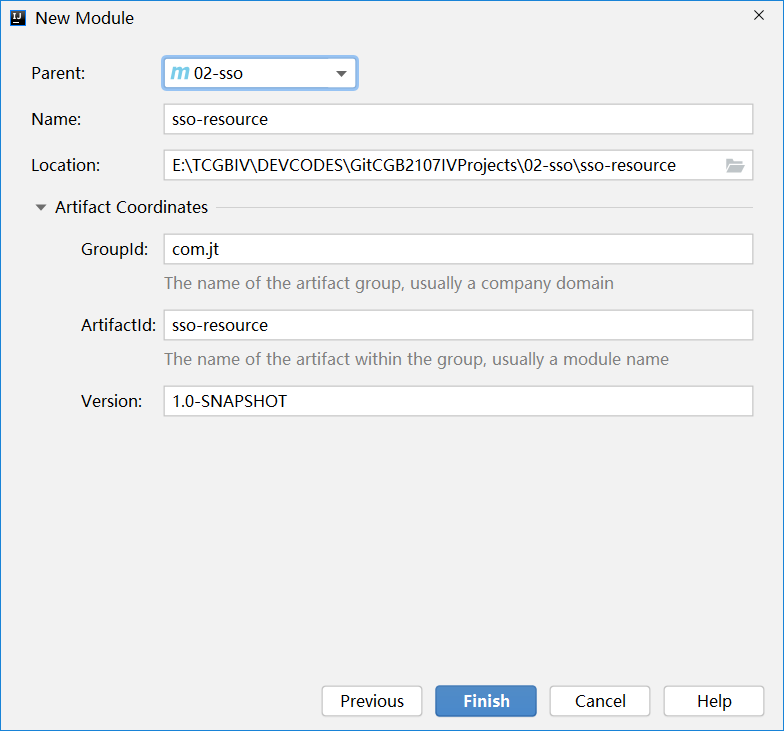

- 检查token信息,例如:

假如,请求访问ok,在postman控制台会显示如下格式信息,例如:

{

“user_name”: “admin”,

“scope”: [

“all”

],

“active”: true,

“exp”: 1635680023,

“authorities”: [

“sys:res:create”,

“sys:res:list”,

“sys:res:delete”

],

“jti”: “ce4aaee8-031f-4ff8-a0fe-e0cd93e8f374”,

“client_id”: “gateway-client”

}

- 刷新令牌应用测试,例如:

假如,请求访问ok,在postman控制台会显示如下格式信息,例如:

{

“access_token”: “eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJleHAiOjE2MzU2ODA3NzAsInVzZXJfbmFtZSI6ImFkbWluIiwiYXV0aG9yaXRpZXMiOlsic3lzOnJlczpjcmVhdGUiLCJzeXM6cmVzOmxpc3QiLCJzeXM6cmVzOmRlbGV0ZSJdLCJqdGkiOiI5MzIzNzI1MC05NzQxLTQ0MjAtOWI3OS04NGZkODg0MDM4ZTUiLCJjbGllbnRfaWQiOiJnYXRld2F5LWNsaWVudCIsInNjb3BlIjpbImFsbCJdfQ.6zcw0tuAM0wlBvjBHxzk1JqFLweBU9p6uB720pdwWxs”,

“token_type”: “bearer”,

“refresh_token”: “eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VyX25hbWUiOiJhZG1pbiIsInNjb3BlIjpbImFsbCJdLCJhdGkiOiI5MzIzNzI1MC05NzQxLTQ0MjAtOWI3OS04NGZkODg0MDM4ZTUiLCJleHAiOjE2MzU5MzU2MjMsImF1dGhvcml0aWVzIjpbInN5czpyZXM6Y3JlYXRlIiwic3lzOnJlczpsaXN0Iiwic3lzOnJlczpkZWxldGUiXSwianRpIjoiZjllYjZhOTAtNGQ3MC00OGZhLTgzMzktMmFiZGUwYmJmOTQ5IiwiY2xpZW50X2lkIjoiZ2F0ZXdheS1jbGllbnQifQ.6KJOryS6j78Edk-8N4MWAIKifyRYbH5MvEO-mHRWW6w”,

“expires_in”: 3599,

“scope”: “all”,

“jti”: “93237250-9741-4420-9b79-84fd884038e5”

}

=====================================================================

资源服务工程为一个业务数据工程,此工程中数据在访问通常情况下是受限访问,例如有些资源有用户,都可以方法,有些资源必须认证才可访问,有些资源认证后,有权限才可以访问。

用户访问资源时的认证,授权流程设计如下:

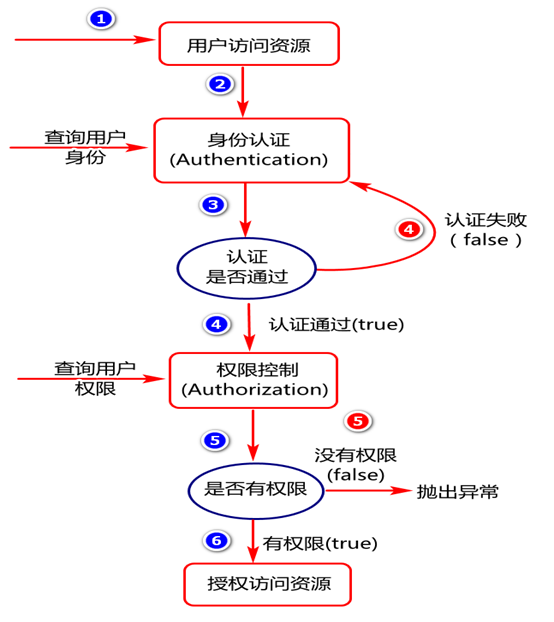

第一步:创建工程,例如:

第二步:初始化pom文件依赖,例如:

org.springframework.boot

spring-boot-starter-web

com.alibaba.cloud

spring-cloud-starter-alibaba-nacos-discovery

com.alibaba.cloud

spring-cloud-starter-alibaba-nacos-config

com.alibaba.cloud

spring-cloud-starter-alibaba-sentinel

org.springframework.cloud

spring-cloud-starter-oauth2

第三步:创建bootstrap.yml配置文件,例如:

server:

port: 8881

spring:

application:

name: sso-resource

cloud:

nacos:

discovery:

server-addr: localhost:8848

config:

server-addr: localhost:8848

file-extension: yml

第四步:创建启动类,代码如下:

package com.jt;

import org.springframework.boot.SpringApplication;

import org.springframework.boot.autoconfigure.SpringBootApplication;

@SpringBootApplication

public class ResourceApplication {

public static void main(String[] args) {

SpringApplication.run(ResourceApplication.class,args);

}

}

package com.jt.resource.controller;

import org.springframework.security.access.prepost.PreAuthorize;

import org.springframework.web.bind.annotation.*;

@RestController

@RequestMapping(“/resource”)

public class ResourceController {

/**

-

查询资源

-

@

必看视频!获取2024年最新Java开发全套学习资料

return

*/

@PreAuthorize(“hasAuthority(‘sys:res:list’)”)

@GetMapping

public String doSelect(){

return “Select Resource ok”;

}

/**

-

创建资源

-

@return

*/

@PreAuthorize(“hasAuthority(‘sys:res:create’)”)

@PostMapping

public String doCreate(){

return “Create Resource OK”;

}

/**

-

修改资源

-

@return

*/

@PreAuthorize(“hasAuthority(‘sys:res:update’)”)

@PutMapping

public String doUpdate(){

return “Update Resource OK”;

}

/**

-

删除资源

-

@return

*/

@DeleteMapping

public String doDelete(){

return “Delete resource ok”;

}

}

package com.jt;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.oauth2.provider.token.TokenStore;

import org.springframework.security.oauth2.provider.token.store.JwtAccessTokenConverter;

import org.springframework.security.oauth2.provider.token.store.JwtTokenStore;

/**

- 在此配置类中配置令牌的生成,存储策略,验签方式(令牌合法性)。

*/

@Configuration

public class TokenConfig {

/**

-

配置令牌的存储策略,对于oauth2规范中提供了这样的几种策略

-

1)JdbcTokenStore(这里是要将token存储到关系型数据库)

-

2)RedisTokenStore(这是要将token存储到redis数据库-key/value)

-

3)JwtTokenStore(这里是将产生的token信息存储客户端,并且token

-

中可以以自包含的形式存储一些用户信息)

-

4)…

*/

@Bean

public TokenStore tokenStore(){

//这里采用JWT方式生成和存储令牌信息

return new JwtTokenStore(jwtAccessTokenConverter());

}

/**

-

配置令牌的创建及验签方式

-

基于此对象创建的令牌信息会封装到OAuth2AccessToken类型的对象中

-

然后再存储到TokenStore对象,外界需要时,会从tokenStore进行获取。

*/

@Bean

public JwtAccessTokenConverter jwtAccessTokenConverter(){

JwtAccessTokenConverter jwtAccessTokenConverter=

new JwtAccessTokenConverter();

//JWT令牌构成:header(签名算法,令牌类型),payload(数据部分),Signing(签名)

//这里的签名可以简单理解为加密,加密时会使用header中算法以及我们自己提供的密钥,

//这里加密的目的是为了防止令牌被篡改。(这里密钥要保管好,要存储在服务端)

jwtAccessTokenConverter.setSigningKey(SIGNING_KEY);//设置密钥

return jwtAccessTokenConverter;

}

/**

-

JWT 令牌签名时使用的密钥(可以理解为盐值加密中的盐)

-

1)生成的令牌需要这个密钥进行签名

-

2)获取的令牌需要使用这个密钥进行验签(校验令牌合法性,是否被篡改过)

*/

private static final String SIGNING_KEY=“auth”;

}

package com.jt;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.method.configuration.EnableGlobalMethodSecurity;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.oauth2.config.annotation.web.configuration.EnableResourceServer;

import org.springframework.security.oauth2.config.annotation.web.configuration.ResourceServerConfigurerAdapter;

import org.springframework.security.oauth2.config.annotation.web.configurers.ResourceServerSecurityConfigurer;

import org.springframework.security.oauth2.provider.token.TokenStore;

/**

-

思考?对于一个系统而言,它资源的访问权限你是如何进行分类设计的

-

1)不需要登录就可以访问(例如12306查票)

-

2)登录以后才能访问(例如12306的购票)

-

3)登录以后没有权限也不能访问(例如会员等级不够不让执行一些相关操作)

*/

@Configuration

@EnableResourceServer

//启动方法上的权限控制,需要授权才可访问的方法上添加@PreAuthorize等相关注解

@EnableGlobalMethodSecurity(prePostEnabled = true)

最后

分享一些资料给大家,我觉得这些都是很有用的东西,大家也可以跟着来学习,查漏补缺。

《Java高级面试》

《Java高级架构知识》

《算法知识》

合法性)。

*/

@Configuration

public class TokenConfig {

/**

-

配置令牌的存储策略,对于oauth2规范中提供了这样的几种策略

-

1)JdbcTokenStore(这里是要将token存储到关系型数据库)

-

2)RedisTokenStore(这是要将token存储到redis数据库-key/value)

-

3)JwtTokenStore(这里是将产生的token信息存储客户端,并且token

-

中可以以自包含的形式存储一些用户信息)

-

4)…

*/

@Bean

public TokenStore tokenStore(){

//这里采用JWT方式生成和存储令牌信息

return new JwtTokenStore(jwtAccessTokenConverter());

}

/**

-

配置令牌的创建及验签方式

-

基于此对象创建的令牌信息会封装到OAuth2AccessToken类型的对象中

-

然后再存储到TokenStore对象,外界需要时,会从tokenStore进行获取。

*/

@Bean

public JwtAccessTokenConverter jwtAccessTokenConverter(){

JwtAccessTokenConverter jwtAccessTokenConverter=

new JwtAccessTokenConverter();

//JWT令牌构成:header(签名算法,令牌类型),payload(数据部分),Signing(签名)

//这里的签名可以简单理解为加密,加密时会使用header中算法以及我们自己提供的密钥,

//这里加密的目的是为了防止令牌被篡改。(这里密钥要保管好,要存储在服务端)

jwtAccessTokenConverter.setSigningKey(SIGNING_KEY);//设置密钥

return jwtAccessTokenConverter;

}

/**

-

JWT 令牌签名时使用的密钥(可以理解为盐值加密中的盐)

-

1)生成的令牌需要这个密钥进行签名

-

2)获取的令牌需要使用这个密钥进行验签(校验令牌合法性,是否被篡改过)

*/

private static final String SIGNING_KEY=“auth”;

}

package com.jt;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.method.configuration.EnableGlobalMethodSecurity;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.oauth2.config.annotation.web.configuration.EnableResourceServer;

import org.springframework.security.oauth2.config.annotation.web.configuration.ResourceServerConfigurerAdapter;

import org.springframework.security.oauth2.config.annotation.web.configurers.ResourceServerSecurityConfigurer;

import org.springframework.security.oauth2.provider.token.TokenStore;

/**

-

思考?对于一个系统而言,它资源的访问权限你是如何进行分类设计的

-

1)不需要登录就可以访问(例如12306查票)

-

2)登录以后才能访问(例如12306的购票)

-

3)登录以后没有权限也不能访问(例如会员等级不够不让执行一些相关操作)

*/

@Configuration

@EnableResourceServer

//启动方法上的权限控制,需要授权才可访问的方法上添加@PreAuthorize等相关注解

@EnableGlobalMethodSecurity(prePostEnabled = true)

最后

分享一些资料给大家,我觉得这些都是很有用的东西,大家也可以跟着来学习,查漏补缺。

《Java高级面试》

[外链图片转存中…(img-98ya6ONw-1720152690774)]

《Java高级架构知识》

[外链图片转存中…(img-oy5ptPn5-1720152690774)]

《算法知识》

[外链图片转存中…(img-BqckRTJB-1720152690775)]

428

428

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?