SELinux简介

SELinux基本概念

SELinux (Security-Enhanced Linux) 是一种基于 类型强制访问控制 的安全子系统,旨在提高Linux系统的安全性。通过实施严格的访问控制机制,SELinux能够有效限制系统中服务进程可访问的资源,遵循 最小权限原则 。这一设计不仅增强了系统的整体安全性,还显著降低了因权限滥用导致的潜在风险,从而为用户提供了一个更加安全可靠的计算环境。

SELinux运行模式

SELinux提供了三种关键的运行模式,每种模式都有其独特的功能和应用场景:

| 模式 | 描述 | 特点 |

|---|---|---|

| Enforcing | 强制执行所有安全策略规则 | 提供最高级别保护 |

| Permissive | 记录但不阻止违规操作 | 用于审计和调试 |

| Disabled | 完全禁用SELinux | 系统以普通Linux方式运行 |

用户可通过setenforce命令在Enforcing和Permissive模式间快速切换,而更改配置文件并重启系统则是启用或永久禁用SELinux的必要步骤。这种灵活的模式设计使管理员能在不同安全需求和系统复杂度之间找到最佳平衡点。

SELinux策略类型

TargetedPolicy

在SELinux的策略类型中,Targeted Policy作为一种平衡安全性和系统性能的方法脱颖而出。这种策略的核心设计理念是 聚焦于保护关键系统进程和服务 ,同时对其他非关键进程给予较为宽松的限制4。

特点

Targeted Policy的一个显著特点是其 模块化设计 。每个服务都有对应的策略模块,可以独立加载和管理。这种设计带来了几个重要优势:

-

灵活性:管理员可以根据需要轻松启用或禁用特定服务的策略。

-

易维护性:简化了策略的更新和维护过程。

-

可扩展性:随着系统需求的变化,可以方便地添加或修改策略模块。

在Targeted Policy下,系统中的进程大致可分为两类:

-

受保护进程:这些进程受到详细的SELinux策略限制,防止其执行未授权的操作。受保护进程通常是系统中的关键服务,如网络服务器、数据库服务器等。

-

非受保护进程:对于普通用户进程和非关键服务,目标策略通常不会施加严格的限制。这些进程运行在一个称为unconfined_t的域中,意味着SELinux对这些进程的行为不会进行严格的控制。

适用场景

这种策略特别适合那些需要在 高度安全和良好用户体验之间寻求平衡 的环境。例如,在企业环境中,可能希望严格控制Web服务器和邮件服务器的访问权限,同时不影响普通办公软件的正常使用。

配置方法

配置Targeted Policy通常涉及以下几个关键步骤:

-

启用SELinux并设置为目标策略模式:

sudo sed -i 's/^SELINUX=.*/SELINUX=targeted/' /etc/selinux/config-

重新标记文件系统以适应新的安全上下文:

sudo restorecon -R /-

使用semanage工具定制特定的服务或端口策略:

sudo semanage port -a -t http_port_t -p tcp 8080-

利用setsebool命令调整布尔值选项:

sudo setsebool -P httpd_can_network_connect 1通过这种方法,管理员可以在保护关键系统组件的同时,最大限度地减少对日常操作的影响,从而实现安全性和实用性的平衡。

MLSPolicy

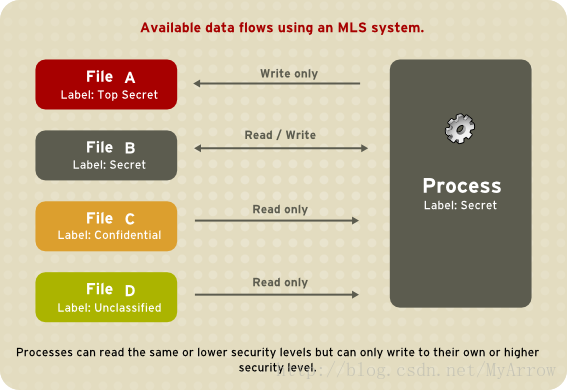

MLSPolicy是SELinux的一种特殊策略类型,专门用于实现 多级别安全(Multi-Level Security) 控制。这种策略源于美国国防部的需求,主要用于管理和保护高度敏感的信息,如军事和情报数据。

MLSPolicy的核心原理基于 Bell-LaPadula模型 ,这是一个经典的强制访问控制模型。该模型规定了数据流动的基本规则:

-

数据可以从低敏感度流向高敏感度

-

数据可以在相同敏感度的不同类别之间流动

MLSPolicy引入了 许可级别 的概念,将用户和进程(主题)的安全级别称为 安全权限(clearance) ,而系统文件、设备等被动组件(对象)的安全级别则称为 安全级别(classification) 9。

在实际应用中,MLSPolicy通常采用16个敏感度级别,默认情况下使用Bell-LaPadula with write equality原则。这一原则允许用户:

在自己的敏感度级别及更低级别中读取文件,但只能在自己的级别上写入。

这种设计有效地防止了未经授权的用户将内容写入更高安全级别的文件中9。

MLSPolicy的典型使用环境包括:

-

军事系统

-

情报机构

-

政府部门

-

其他需要严格控制信息访问的组织

然而,由于其严格的访问控制特性,MLSPolicy在日常使用中可能会给用户带来一定的不便。例如,即使是执行简单的ls命令也可能触发访问拒绝7。因此,在部署MLSPolicy之前,需要充分评估系统的安全需求和用户的工作效率之间的平衡。

配置MLSPolicy的主要步骤包括:

-

安装必要的软件包:

yum install selinux-policy-mls-

修改

/etc/selinux/config文件,将SELinux模式设为permissive,并将策略类型设为mls:

SELINUX=permissive

SELINUXTYPE=mls-

重新标记文件系统:

fixfiles -F onboot-

重启系统并监控SELinux拒绝信息:

ausearch -m AVC,USER_AVC,SELINUX_ERR,USER_SELINUX_ERR -ts recent -i-

解决所有SELinux拒绝问题后,将SELinux模式改回enforcing:

SELINUX=enforcing-

重启系统完成配置。

值得注意的是,在MLS环境中,即使是root用户也无法自动获得所有信息的访问权限。这种设计确保了即使系统管理员也无法访问超出其安全权限的信息,从而提供了额外的安全保障9。

策略定制技术

安全上下文管理

在SELinux策略定制过程中,安全上下文管理是一项关键技能。通过使用semanage工具,管理员可以精确控制文件、端口和用户的安全上下文,从而优化系统安全性和功能性。

semanage工具提供了多种子命令,用于管理不同类型的安全上下文:

-

文件上下文管理 :使用

semanage fcontext命令可以轻松定制文件和目录的安全上下文。例如,要将/www目录及其子目录的安全上下文设置为httpd_sys_content_t,可以执行以下命令:

semanage fcontext -a -t httpd_sys_content_t "/www(/.*)?"这个命令会为/www目录及其所有子目录和文件设置指定的安全上下文类型。-a选项表示添加新的上下文规则,-t选项指定了目标类型。

-

端口上下文管理 :同样,semanage也提供了管理端口安全上下文的能力。假如我们需要为HTTP服务开放8080端口,可以使用以下命令:

semanage port -a -t http_port_t -p tcp 8080这里,-a选项表示添加新的端口规则,-t选项指定了目标类型,-p选项指定了协议类型。

-

用户上下文管理 :除了文件和端口,semanage还可以用于管理用户的安全上下文。例如,要将用户

john映射到SELinux用户user_u,可以执行:

semanage login -a -u john -r user_u在这个例子中,-a选项表示添加新的登录规则,-u选项指定了Linux用户,-r选项指定了SELinux角色。

值得注意的是,使用semanage修改安全上下文后,还需要执行restorecon命令才能使更改生效。例如,修改文件上下文后:

restorecon -Rv /www这个命令会对/www目录及其子目录递归应用新的安全上下文。

通过熟练运用semanage工具,管理员可以根据具体需求灵活定制SELinux策略,既保证系统安全性,又满足业务运营的实际需求。这种灵活性使得SELinux成为Linux系统安全管理的强大工具。

自定义SELinux规则

在SELinux策略定制的过程中,自定义规则的编写和编译是一个关键步骤。这不仅能够满足特定的应用需求,还能提高系统的整体安全性。以下是自定义SELinux模块的详细流程:

-

生成策略模板

首先,使用sepolicy generate命令生成基本的策略模块框架:

sepolicy generate --init <path_to_my_app_binary>这个命令会创建以下三个主要文件:

-

<mypolicy>.te:定义策略规则、新类型和域 -

<mypolicy>.fc:包含文件上下文定义 -

<mypolicy>.if:包含策略接口

-

编辑.te文件

.te文件使用SELinux策略语言编写,主要包括以下元素:

-

类型声明 :定义新的安全上下文类型

-

权限规则 :指定不同类型之间的访问权限

-

类型转换规则 :定义进程在执行特定操作时的类型变化

例如:

type myapp_t, domain;

allow myapp_t var_run_t : dir { read write };

allow myapp_t syslogd_log_t : file append;-

编译策略模块

使用make命令编译策略文件:

make -C /usr/share/selinux/devel \

POLICYDIR=<path_to_your_policy_directory> \

modules这个命令会在指定目录生成编译后的策略模块文件。

-

安装和激活策略模块

使用semodule命令安装和激活策略模块:

semodule -i <mypolicy.pp>-

验证和调试

启用宽容模式监视策略效果:

setenforce 0使用ausearch命令监控访问拒绝事件:

ausearch -m AVC,USER_AVC -ts recent根据观察结果不断迭代和优化自定义规则。

通过这种方式,管理员可以针对特定应用或系统需求,精确控制访问权限,同时保持SELinux的整体安全架构不变。这种方法不仅提高了系统的安全性,还能满足特定的业务需求,是一种灵活而强大的策略定制技术。

策略调优方法

审计日志分析

在SELinux策略调优过程中,审计日志分析扮演着至关重要的角色。通过深入分析这些日志,管理员可以精准识别和解决访问拒绝问题,从而优化系统安全策略。本节将详细介绍如何利用ausearch和audit2allow这两个强大工具来进行有效的审计日志分析。

ausearch工具

ausearch是一款功能强大的命令行工具,专门用于搜索SELinux审计日志。它能够高效地过滤和定位特定的事件类型,为管理员提供有价值的信息。以下是一些常用的ausearch命令示例:

| 命令 | 用途 |

|---|---|

|

| 查找所有与SELinux相关的拒绝访问尝试 |

|

| 搜索今天发生的访问控制违规(AVC)事件 |

|

| 查找昨天所有被拒绝的事件 |

这些命令可以帮助管理员快速定位问题,特别是当系统出现未知的访问问题时。

audit2allow工具

audit2allow是一个自动化工具,能够分析SELinux审计日志并生成相应的策略规则。它的工作原理是基于日志中的拒绝事件,推断出所需的权限,并将其转化为SELinux策略语言。使用方法如下:

audit2allow -i <logfile> > output.te这里的<logfile>是指定的日志文件,output.te是生成的策略文件。生成的策略文件可以直接应用于SELinux策略中,但需要注意,audit2allow生成的规则可能是过于宽泛的,需要人工审查和调整。

在实际应用中,audit2allow常与ausearch配合使用,形成一个完整的审计日志分析流程:

-

使用ausearch定位问题事件

-

使用audit2allow生成初步策略规则

-

人工审核并调整规则

-

将最终规则应用到SELinux策略中

这种组合使用的方式不仅能提高问题解决的效率,还能确保策略调整的准确性和安全性。

通过熟练掌握这些工具和技术,管理员可以更好地理解和优化SELinux策略,从而在保证系统安全性的同时,提升系统的可用性和用户体验。

布尔值调整

在SELinux策略调优过程中,布尔值调整是一个强大而灵活的技术。通过合理设置布尔值,管理员可以在不修改核心策略文件的情况下,快速调整系统行为,实现安全性和功能性的平衡。

getsebool命令

getsebool命令是查看SELinux布尔值状态的重要工具。使用-a选项可以列出系统中所有的布尔值及其当前状态:

getsebool -a这个命令的输出会显示每个布尔值的名称、当前状态以及默认状态。例如:

abrt_anon_write --> off (default off)

abrt_handle_event --> off (default off)

allow_console_login --> on (default on)

...setsebool命令

setsebool命令用于修改布尔值。基本语法如下:

setsebool [options] <boolean_name> <value>其中,<boolean_name>是要修改的布尔值名称,<value>是新的布尔值状态(on或off)。例如,要启用abrt_anon_write布尔值,可以执行:

setsebool abrt_anon_write on为了使修改永久生效,可以使用-P选项:

setsebool -P abrt_anon_write on这个命令会将布尔值的设置保存到系统配置中,即使系统重启后仍会保留此设置。

sesearch命令

在调整布尔值时,sesearch命令可以帮助我们了解特定布尔值对策略规则的影响。使用-b选项指定布尔值名称,结合-C选项显示条件性规则:

sesearch -b <boolean_name> -C这个命令会显示与指定布尔值相关的所有条件性访问规则。例如:

sesearch -b abrt_anon_write -C输出结果会显示当abrt_anon_write为true时,ABRT进程可以对公共内容执行各种操作的具体规则。

通过这些工具和技术,管理员可以灵活地调整SELinux策略行为,无需直接修改复杂的策略文件。这种方法不仅提高了系统的可管理性,还能在保证安全性的前提下,快速响应系统需求变化,优化用户体验。

最佳实践与注意事项

常见问题排查

在SELinux策略定制和调优过程中,常见的问题主要包括 访问拒绝 和 策略冲突 。这些问题往往会导致应用程序无法正常运行或系统功能受限。为了解决这些问题,可以采取以下几种方法:

-

临时解决方案 :

-

将SELinux模式切换到 Permissive ,允许系统继续运行并记录拒绝事件1

-

长期解决方案 :

-

分析 audit.log 文件,确定具体的访问拒绝原因2

-

使用 semanage 工具修改文件、端口或用户的安全上下文3

-

调整相关布尔值,如使用

setsebool命令修改httpd_can_sendmail等参数3

通过这些方法,可以有效诊断和解决SELinux策略定制和调优过程中遇到的各种问题,确保系统安全性和功能性的平衡。

性能影响评估

在探讨SELinux对系统性能的影响时,我们需要权衡安全性和性能之间的关系。SELinux通过对系统调用进行安全检查,不可避免地增加了处理时间,尤其是在高负载情况下可能导致系统响应变慢。然而,通过合理的策略定制和调优,我们可以最大限度地降低这种影响。

研究表明,SELinux对某些系统操作的影响可达30%以上,如Pipe Throughput和Syscall。为了在安全性和性能之间取得平衡,可以考虑以下方法:

-

针对性策略优化 :仅对关键系统组件应用严格策略,放宽非关键进程的限制。

-

使用Permissive模式 :在初始部署阶段,先收集访问拒绝信息,逐步完善策略后再切换到Enforcing模式。

-

定期审计日志分析 :及时发现并解决性能瓶颈,持续优化策略。

通过这些方法,我们可以在保证系统安全性的同时,最大限度地减少SELinux对系统性能的影响。

7016

7016

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?