🐇明明跟你说过:个人主页

🏅个人专栏:《Linux :从菜鸟到飞鸟的逆袭》🏅

🔖行路有良友,便是天堂🔖

目录

一、引言

1、SELinux概述

SELinux(Security-Enhanced Linux)是一种 Linux 内核模块和一组用户空间工具,提供了一种机制来支持访问控制安全策略,包括强制访问控制(MAC)。它最初由美国国家安全局(NSA)开发,并在开源社区中广泛使用。SELinux 增强了 Linux 系统的安全性,限制了进程对系统资源的访问,从而减少了潜在的安全漏洞。

2、SELinux诞生背景

安全需求

在 1990 年代,随着互联网和网络技术的发展,计算机系统面临的安全威胁日益增加。传统的基于用户和组的自主访问控制(DAC)机制已无法满足高安全环境(如政府机构、军事和金融等)的需求。

强制访问控制(MAC)

NSA 认识到需要一种更强大和灵活的访问控制机制,即强制访问控制(MAC),这种机制独立于用户特权,对所有用户和进程进行统一的安全策略管理,从而防止特权用户(如 root)滥用权限。

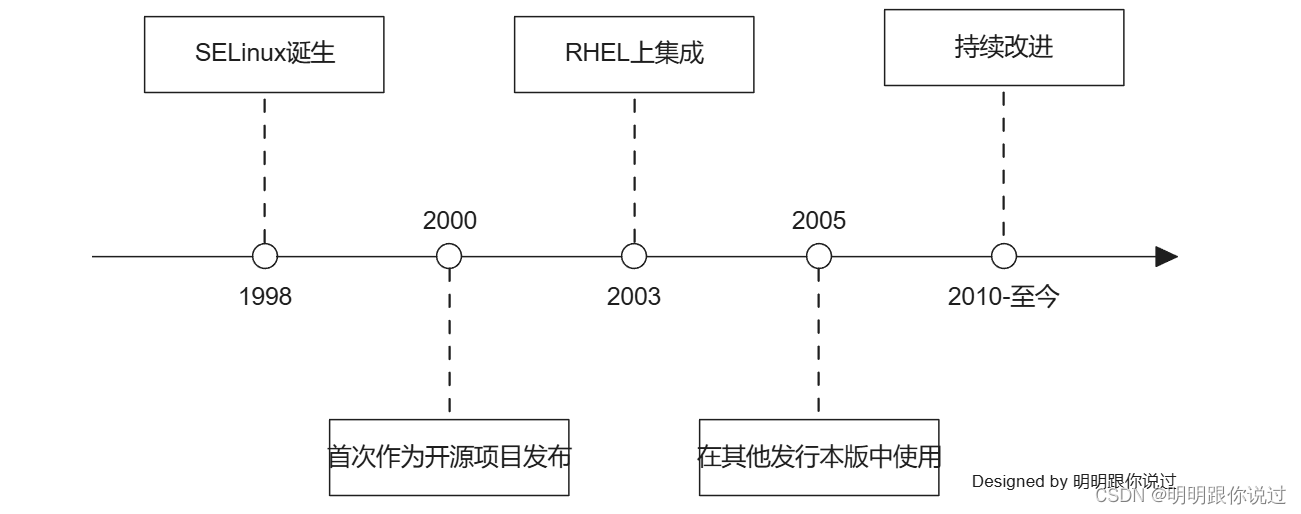

3、SELinux 的发展历史

1. 初始开发阶段(1998-2000)

- 在 1998 年,NSA 开始了 SELinux 的开发工作。目标是将强制访问控制机制引入 Linux 内核,以增强其安全性。

2. 首次开源发布(2000)

- 在 2000 年 12 月,NSA 将 SELinux 作为开源项目发布。这一发布引起了开源社区和安全专家的广泛关注。初始版本主要作为一个补丁集,提供给 Linux 内核以增强其安全功能。

3. 与主流 Linux 发行版的集成(2003-2005)

- 在开源发布后,SELinux 开始被主流 Linux 发行版所关注。2003 年,Red Hat 成为第一个将 SELinux 集成到其发行版(Red Hat Enterprise Linux 3)的主要 Linux 发行版之一。此后,其他发行版(如 Fedora、Debian 和 Ubuntu)也逐渐将 SELinux 纳入其安全框架。

4. 社区和企业的广泛参与(2005-2010)

- 随着时间的推移,越来越多的开发者和企业参与到 SELinux 的开发和应用中。开源社区对 SELinux 进行了大量改进和优化,增加了许多新功能和工具。企业开始在其关键系统中部署 SELinux,以增强系统安全性。

5. 持续改进和优化(2010-至今)

- 在 2010 年之后,SELinux 继续发展,并在内核性能、策略管理和用户体验等方面进行了许多优化。工具如 audit2allow 和 semanage 提高了 SELinux 的可用性,使管理员更容易配置和管理 SELinux 策略。此外,许多教程、文档和社区支持也帮助用户更好地理解和应用 SELinux。

关键时间点

- 1998:NSA 开始开发 SELinux。

- 2000:SELinux 首次作为开源项目发布。

- 2003:Red Hat Enterprise Linux 3 集成了 SELinux。

- 2005:SELinux 开始在 Fedora、Debian 和其他发行版中得到广泛使用。

- 2010-至今:SELinux 持续改进,增加了许多新功能和工具,并在各类 Linux 发行版中成为默认安全机制。

4、为什么我们需要SELinux

我们需要 SELinux(Security-Enhanced Linux)因为它提供了一个强大且灵活的强制访问控制(MAC)机制,以增强系统的安全性。以下是 SELinux 的主要优势和为什么我们需要它的原因:

增强的安全性

1. 限制攻击面

- SELinux 能够限制进程和用户对系统资源的访问,即使是拥有 root 权限的用户也无法绕过这些限制。这减少了系统被恶意软件或攻击者利用的机会。

2. 最小特权原则

- SELinux 实现了最小特权原则,即每个进程只被授予其正常运行所需的最小权限,从而减少潜在的安全漏洞。

细粒度的访问控制

1. 精细的权限管理

- SELinux 允许定义非常细粒度的安全策略,可以对具体的文件、目录、端口和网络接口进行精确控制。这种细粒度的控制使得管理员能够更好地保护系统资源。

2. 强制访问控制(MAC)

- 与传统的自主访问控制(DAC)不同,SELinux 的强制访问控制(MAC)机制独立于用户权限,统一管理所有安全策略。这使得即使攻击者获取了用户特权(包括 root),也无法突破预定义的安全策略。

二、SELinux基本概念

1、策略(Policy)

目标策略(Targeted Policy)

在 SELinux 的基本概念中,策略(Policy)是核心部分之一。策略决定了系统中哪些动作被允许或拒绝。SELinux 策略分为多种类型,其中目标策略(Targeted Policy)是最常用的一种。

目标策略(Targeted Policy)

定义

- 目标策略是 SELinux 提供的默认安全策略。它主要聚焦于保护特定的系统进程和服务,而其他进程则运行在相对宽松的限制下。这个策略设计的初衷是使得系统中的关键服务(如网络服务)受到严格保护,而非关键进程则受到较少的约束。

特点

1. 重点保护关键服务:

- 目标策略中,关键服务如 httpd、sshd 等会有详细的策略规则,限制其行为以防止被恶意利用。

2. 宽松对待普通进程:

- 对于非关键进程,目标策略提供了较少的限制,这样做的目的是减少策略复杂性,同时提高系统的兼容性和性能。

3. 模块化设计:

- 目标策略采用模块化设计,每个服务都有对应的策略模块,可以独立加载和管理。这使得管理员能够灵活地启用或禁用特定服务的策略。

实现机制

在目标策略下,系统中的进程大致分为两类:

1. 受保护进程:

- 这些进程受到详细的 SELinux 策略限制,防止其执行未授权的操作。受保护进程通常是系统中的关键服务,如网络服务器、数据库服务器等。

2. 非受保护进程:

- 对于普通用户进程和非关键服务,目标策略通常不会施加严格的限制。这些进程运行在一个称为 unconfined_t 的域中,意味着 SELinux 对这些进程的行为不会进行严格的控制。

使用目标策略的好处

1. 简化管理:

- 目标策略集中保护关键服务,减少了管理员在配置和管理 SELinux 策略时的复杂性。

2. 兼容性高:

- 由于对普通进程的限制较少,目标策略不会对系统的正常运行和应用程序的兼容性造成太大影响。

3. 性能优化:

- 通过仅对关键服务施加严格的安全控制,目标策略在提高系统安全性的同时,尽量减少对系统性能的影响。

最小策略(Minimum Policy)

在 SELinux 的策略体系中,除了目标策略(Targeted Policy),还有另一种常见的策略类型——最小策略(Minimum Policy)。最小策略与目标策略的设计理念有所不同,主要用于极简和高性能需求的环境。

最小策略(Minimum Policy)

定义

- 最小策略(Minimum Policy)是一种精简的 SELinux 策略,它只包含系统运行所需的最小策略规则。与目标策略不同,最小策略旨在提供基本的安全控制,并尽量减少对系统性能的影响。

特点

1. 极简设计:

- 最小策略包含的规则非常少,只覆盖了系统运行所需的最基本部分。这样做的目的是减少策略复杂性和管理开销。

2. 性能优化:

- 由于策略规则的数量较少,最小策略对系统性能的影响最小,适用于对性能要求极高的环境。

3. 有限的安全控制:

- 最小策略仅提供基本的安全控制,适用于对安全要求不高或需要自行定义详细安全策略的场景。

实现机制

- 在最小策略下,系统中只有极少数的关键进程和文件受到 SELinux 的控制。其他大部分进程和文件基本上不受 SELinux 的限制,这样可以减少策略规则的数量和复杂性。

使用最小策略的好处

1. 性能提升:

- 由于策略规则少,SELinux 在策略检查时消耗的资源最少,从而提高系统整体性能。

2. 简化管理:

- 最小策略的规则较少,管理员不需要处理复杂的策略配置和调试工作。

3. 灵活性高:

- 最小策略提供了一个基础的安全框架,管理员可以在此基础上添加自定义的策略规则,以满足具体的安全需求。

严格策略(Strict Policy)

严格策略(Strict Policy)是 SELinux 提供的另一种策略类型,与目标策略和最小策略相比,严格策略的安全控制更为严密和全面。它的主要特点是对系统中几乎所有进程和文件进行严格的访问控制,最大限度地提高系统的安全性。

严格策略(Strict Policy)

定义

- 严格策略(Strict Policy)是一种全面而严格的 SELinux 策略,它对系统中的所有进程和资源实施严格的访问控制规则。与目标策略不同,严格策略不会对大多数进程放松控制,而是对所有进程进行强制的安全检查。

特点

1. 全面控制:

- 严格策略覆盖了系统中的所有进程和资源,每个操作都会受到 SELinux 策略的严格检查。

2. 高安全性:

- 由于对每个进程和资源都实施了严格的访问控制,严格策略提供了最高级别的安全保护,防止恶意行为和意外损坏。

3. 复杂性:

- 由于规则全面且复杂,严格策略的管理和配置难度较高,需要管理员对系统和 SELinux 有深入的了解。

实现机制

- 在严格策略下,所有进程和资源都被分配了特定的安全上下文(Security Context),并且每个操作都必须符合 SELinux 策略中的规则才能执行。这些规则定义了哪些主体(进程)可以对哪些客体(文件、端口等)执行哪些操作。

使用严格策略的好处

1. 高安全保障:

- 严格策略能够有效防止系统内的各种潜在威胁,包括漏洞利用、权限提升和未授权访问等。

2. 精细化控制:

- 严格策略允许管理员对系统进行精细化的访问控制配置,可以具体到每一个进程和资源的操作。

3. 防御深度:

- 通过对系统中所有操作的监控和控制,严格策略增加了攻击者的攻击难度,提高了系统的整体安全性。

2、主体(Subject)与客体(Object)

在计算机安全领域,特别是在访问控制和安全模型中,“主体”(Subject)和“客体”(Object)是两个重要的概念。这两个术语在 SELinux 中也有特定的意义和应用。

主体(Subject)

定义:

- 主体通常是指系统中的主动实体,通常是用户或进程。主体执行操作或发起请求,尝试访问或操作客体。

特点:

- 主体是执行操作的实体,可以是用户、进程或线程。

- 主体具有权限和身份,通常与安全上下文(Security Context)相关联。

- 在 SELinux 中,主体具有一个特定的类型(Type),用于标识其权限和行为。

例子:

- 用户登录到系统后启动的一个进程。

- Web 服务器(如 Apache)运行的进程。

客体(Object)

定义:

- 客体是系统中的被动实体,可以被主体访问或操作。客体包括文件、目录、设备、端口等。

特点:

- 客体是被访问的实体,存储数据或提供资源。

- 客体同样具有安全上下文(Security Context),包括类型(Type)。

- 在 SELinux 中,客体的类型决定了哪些主体可以访问它以及可以执行哪些操作。

例子:

- 文件系统中的一个文件或目录。

- 网络端口。

- 设备(如磁盘设备或网络接口)。

主体与客体的关系

- 在访问控制模型中,主体尝试对客体执行某种操作(如读、写、执行)。安全策略决定了该操作是否被允许。SELinux 通过安全上下文和类型强制实施这些策略。

SELinux 中的主体和客体

- 在 SELinux 中,主体和客体的安全上下文由用户(User)、角色(Role)、类型(Type)和级别(Level)组成。类型是最重要的部分,定义了主体和客体的安全属性。

示例

假设我们有一个 Web 服务器进程 httpd 和一个 Web 页面文件 /var/www/html/index.html。

- 主体:httpd 进程,其类型可能是 httpd_t。

- 客体:文件 /var/www/html/index.html,其类型可能是 httpd_sys_content_t。

SELinux 策略将定义 httpd_t 类型的主体是否可以对 httpd_sys_content_t 类型的客体执行特定操作(如读取)。

💕💕💕每一次的分享都是一次成长的旅程,感谢您的陪伴和关注。希望这些关于Linux的文章能陪伴您走过技术的一段旅程,共同见证成长和进步!😺😺😺

🧨🧨🧨让我们一起在技术的海洋中探索前行,共同书写美好的未来!!!

4338

4338

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?