这个题目,我详细讲题解的两种方法,洛谷里面的题解,我是觉得大部分的时候是差了点意思的,不是看不懂,就是新知识没人详细讲解,我也是经常破防

先看题目:

题目是什么意思:

1,要你在一句英文句子里找 one two ......,a,both,first....这些英文单词,转化成他们对应的阿拉伯数字,1,2,3....1,2,1...

2,注意 a代表1,both代表2,another代表1,first代表1,之后同理

3,之后如果找到有这些英文的单词,将其代表的阿拉伯数字进行平方,再取模100 ,即%100;

4,之后对结果排序,小的数在前面,大的在后面,使总数最小,若以0开头要舍去,记住个位数的话前面要补0

法一:愚夫办法,笨人和新手适合

注意:

1. printf("%2d")意思是输出两位,若只有一个数,前面补空格由1成为 1,而printf("%.2d")和printf("%02d")则都是一个意思,若为一个数,前面补0,由1成为01,printf("%d")即是输出他原本的数字,不改其他,printf("%1d")也是输出他原本数字,即使超过1位也会输出

2. 如果一个个位数如2,取模100,即是2%100,结果为2,而不是02,记住细节

我的注释建议跟着看,比题解的详细,下面是原题解:

我只是起对照作用,我自己写的代码有不同,优化了一下

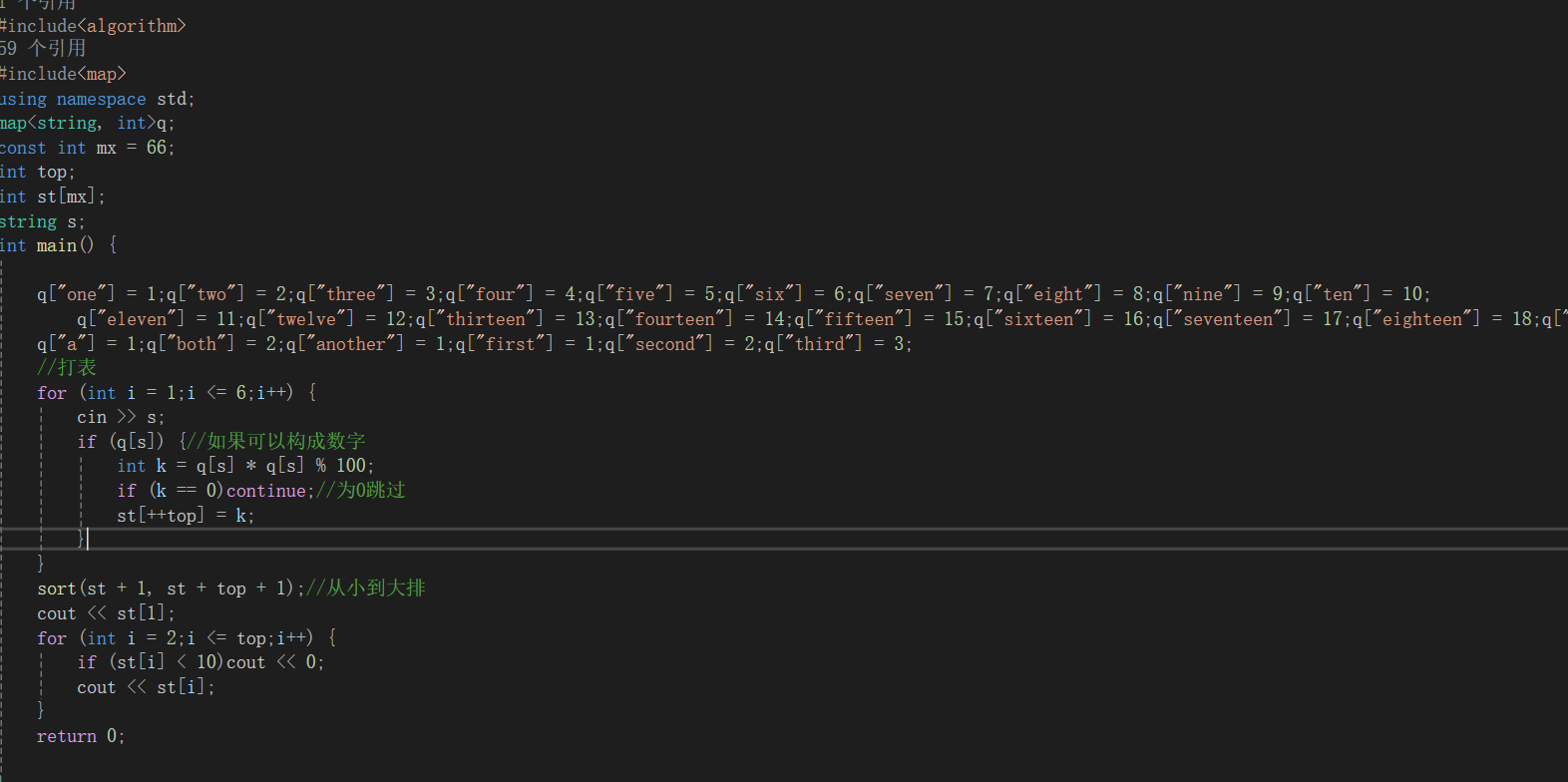

法二:

利用map打表,作者没学过这个,新知识,作者目前只学到cpp的继承,没学过c,作者是纯纯的野人,只能自己摸索,所有基础差的萌新赶紧关注作者吧,呜呜,你真的会失去一个基础且详细的知识讲解的机会

思路大差不差,我讲map这是什么东西:

map 是 C++ 标准库中的一个容器。它的核心功能是:用某个“键”(比如单词)快速查找到对应的“值”(比如数字),当然,也可以直接直接自己设置键名,和键名对应的值。

题解里的 <string, int>指定了键的类型是string,值的类型是int。q 是这个 map 的变量名,也就是你创建的字典对象。之后通过变量名操作里面的键,而键对应值

查找就直接找键名,他会输出值

// 使用字典查找

cout << q["one"]; // 输出 1为什么用 map?优点:

- 快速查找:不管字典里有多少条目,查找速度都很快(比用数组挨个找快得多)。

- 键可以是任意类型:比如字符串、数字,甚至自定义类型(而数组只能用数字下标)。

2573

2573

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?