2023考题:(简答+大题13个)

针对IP网络层的攻击

DNS三个约束过程

消息认证码作用

数字信封

ESP 协议作用

L2TP 过程

IP 地址是如何容易欺骗

KPI 桥式 CA

SSLv3如何解决 v2中存在的更改密码漏洞

ARP 如何实现网络嗅探

SSL 记录协议过程

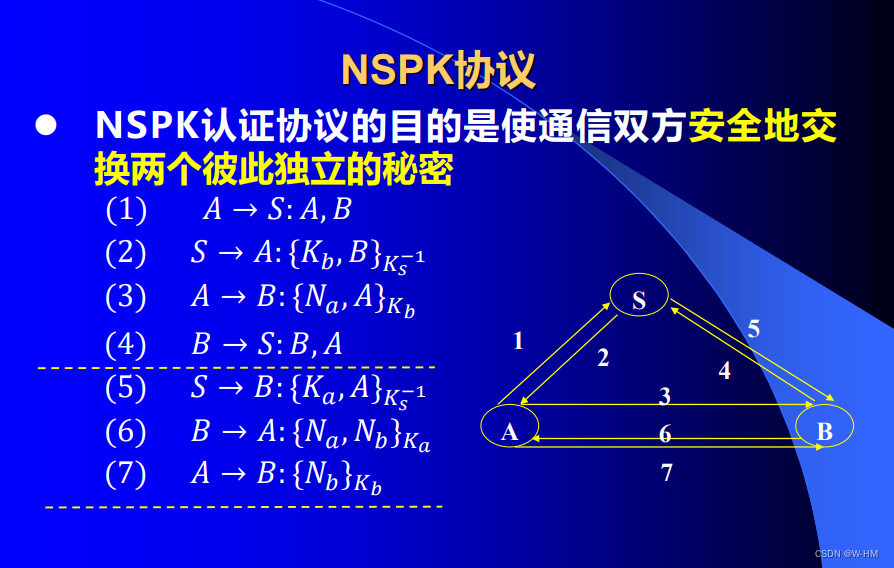

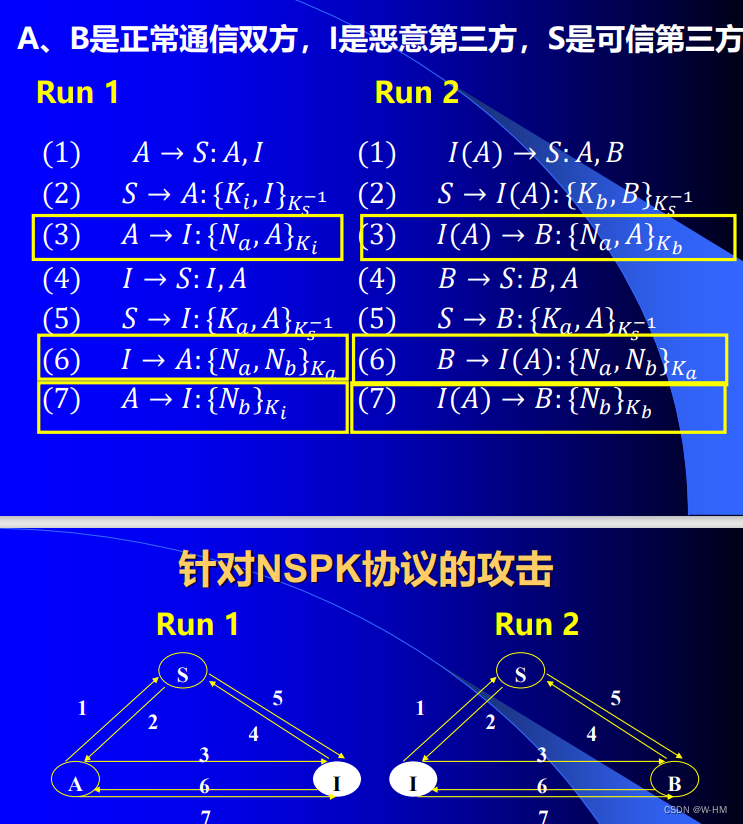

NSPK 攻击

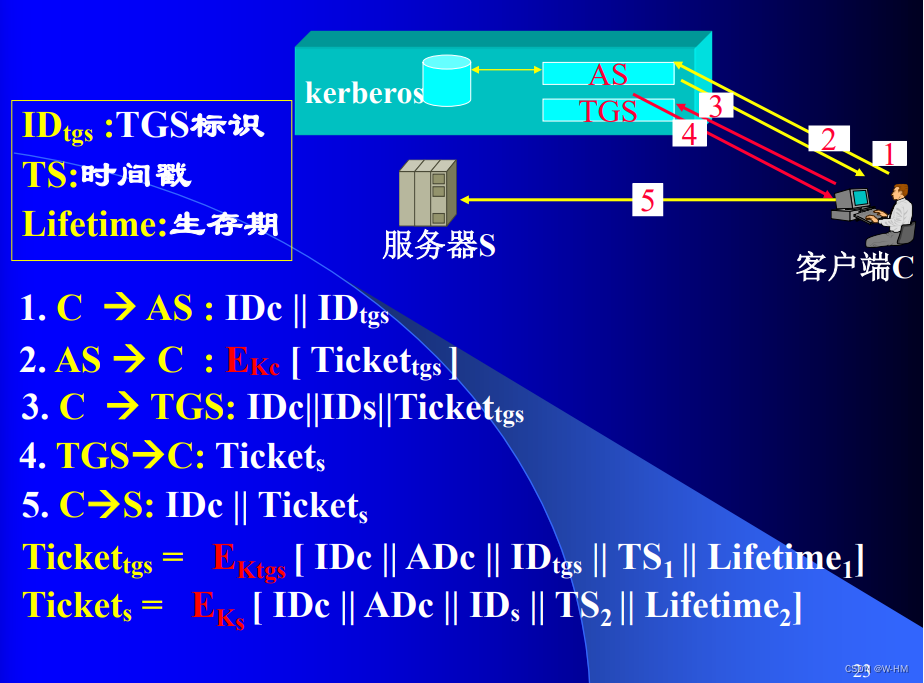

Kerberos 的五个过程

第一章

网络接口层的安全性威胁

物理层

搭线窃听

把未经批准的装置(如:计算机终端)连接到通信线路上,通过生成错误信息或控制信号,或者通过改换合法用户的通信方式以获取对数据的访问。

电磁泄漏窃听

通过高灵敏度接收机接收计算机等各种信息技术设备和通信设备在工作时辐射的电磁波,从而获得机密信息。

链路层

在交换式以太网如何实现网络嗅探?

身份认证

篡改MAC地址

网络嗅探

一种常用的网络信息收集手段,可以用来监视网络的状态、数据流动情况以及网络上传输的信息。在共享式以太网中只需把网卡设置为混杂模式,就可以接收到所有的包了,就可以对所有听到的数据帧都产生一个硬件中断以提交给主机进行处理。常用嗅探工具:WireShark、Tcpdump、WinDump、Sniffer Pro、GRASSMARLIN

负载攻击

MAC地址洪泛攻击:通过发送大量错误的地址信息使Switch维护的地址表“溢出”,当交换机被错误的转发表填满后,不能进行正常的数据包的端到端转发,为了不漏掉数据包,会采取广播的方式将所有的数据包转发出去,此时相当于集线器的功能,网络变成了共享式,共享式时候就只需把网卡设置为混杂模式。

网络层协议安全性

IP地址欺骗

IP地址可以伪造,导致缺乏认证、无法保证不可欺骗性,攻击者向一台主机发送带有某一IP地址的消息,表明该消息来自于受信主机或者具有某种特权者,以便获得对该主机或其它主机非授权访问的一种欺骗技术。

路由欺骗

攻击者通过修改路由器或主机中的路由表,实现网络监听或者网络攻击的一种手段

基于IP源路由的欺骗攻击;基于RIP的攻击

ICMP的路由欺骗攻击

ICMP重定向报文没有协议状态检查,以及合法性机制验证,可以轻而易举的进行欺骗攻击。。

ARP欺骗

ARP地址解析协议只能在局域网中使用,攻击者必须已经获得局域网中某台机器的访问权。(ABC通信)

传输层安全性(UDP TCP)

TCP

TCP LAND攻击

TCP序列号猜测攻击

TCP SYN泛洪攻击

不遵守TCP协议三次握手而出现的攻击行为,造成攻击目标的瘫痪,无法响应正常的TCP连接请求。攻击者发送大量SYN包,服务器回应(SYN+ACK)包,但攻击者不回应ACK包。服务器不知道(SYN+ACK)是否发送成功,默认重试5次(tcp_syn_retries),对于服务器的内存,带宽都有很大的消耗。攻击者通过寻找大量在线的主机,植入木马,使这些主机成为其控“僵尸”并且让这些僵尸主机同时发起攻击

UDP

UDP Flooding

向目的端口发送高流量的报文,造成目标阻塞瘫痪

Fraggle

向子网的广播地址发送源地址为受害主机的UDP包,端口号用7(回应收到的内容)或19(产生字符流),子网中启用此功能的主机都会向受害主机作出响应,引发大量的包回送到受害主机,导致受害网络阻塞或受害主机崩溃。

应用层协议及安全性

HTTP

使用明文,内容会被窃听;不进行身份认证,无法确认报文来源可靠;无法进行完整性校验,数据会被篡改。

DNS

kaminsky缓存投毒攻击

构造随机域名序列

受到三个限制,如何摆脱这三个限制实施攻击?如何攻击—原理是什么?

TTL约束;Guess ID约束;Windows Time约束

用一连串根本不存在的域名向服务端做查询,导致有足够的窗口时间摆脱了这三个限制,来实施攻击。攻击危害增强:无法返回A记录(IP地址和域名记录),但可以返回NS记录(权威域名服务器的IP地址),置入DNS缓存。篡改权威DNS对应的IP,危害更大。

电子邮件

第二章

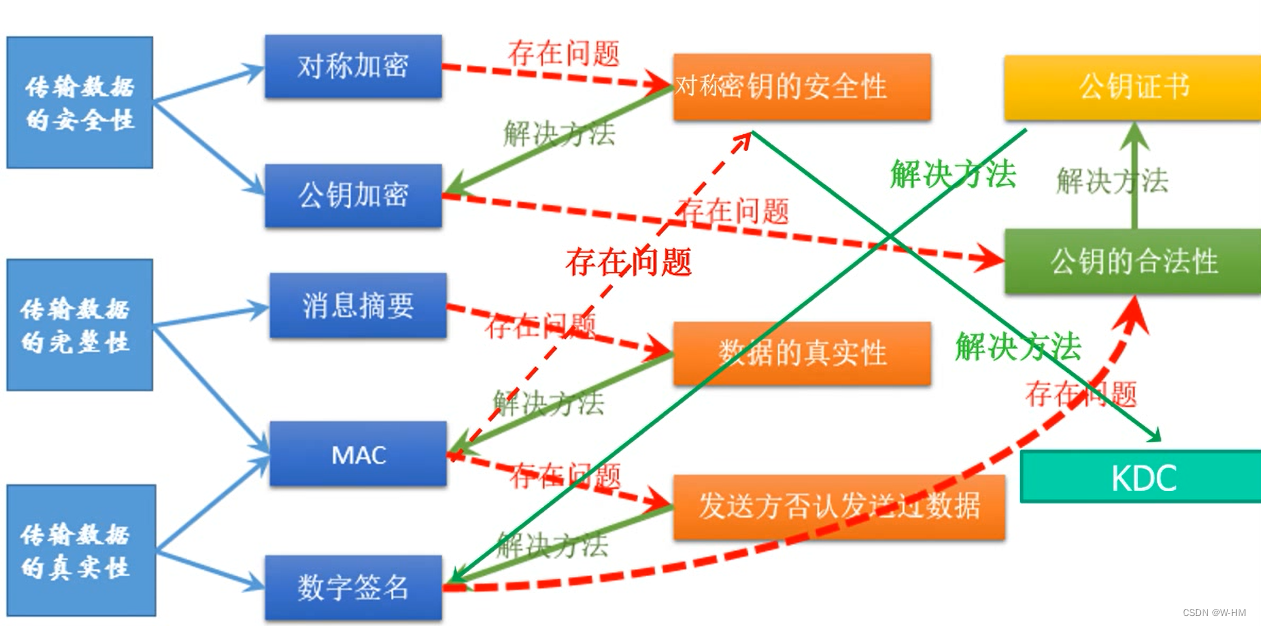

加密技术

- 对称密码体制、非对称密码体制(加密密钥和解密密钥是否相同)

消息认证技术

对消息完整性和真实性进行判断的过程

消息加密函数:

- 方式:对称加密、私钥加密、私钥加密+公钥加密

- 前提:传输的消息需要某种结构或冗余,保证解密出来的明文可读。

-

消息认证与数据完整性区别:

① 消息认证涉及通信,数据完整性不一定

② 消息认证涉及确认消息的新鲜性,数据完整性无此必要(过时数据、重放的旧消息也会有完善的数据完整性)

消息认证码MAC:对信源消息的一种编码函数,在消息摘要变换中增有密钥,持有密钥者才能正确产生认证码,验证消息的完整性和真实性;消息认证码基于私钥(对称)体制,把明文进行对称密钥加密然后再做哈希生成消息摘要。

数字签名技术:基于公钥(非对称)体制,对消息摘要作私钥加密,用公钥解密摘要,进行验证。

身份鉴别技术(挑战-响应)

基于对称密码体制的身份鉴别:一方发送一个大的随机数给另一方,另一方对该随机数进行处理,然后返回给发送方。

基于KDC(密钥分配中心)的身份鉴别:参与鉴别的实体只与KDC共享一个对称密钥,鉴别通过KDC的参与来完成

基于非对称密码体制的身份鉴别

基于证书的身份鉴别

PKI技术:公开密钥基础设施

组成:7个

◼公钥证书 (Cert)

◼ 证书注销列表(CRL):作废证书列表,由同一个发证实体签名

◼ 认证机构(CA):授权产生、签名、发放公钥证书的实体

◼ 注册机构(RA):负责信息审查,确保证书申请者身份信息无误

◼ 证书仓库(Repository):用于发布CA系统的各种公开信息

◼ 策略管理机构(PMA):管理PKI证书签发策略,监督证书策略的产生和更新

◼ 用户(User):署名用户、依赖方、最终用户

提供的服务:身份认证、数据完整性、数据保密性、数据公正性(数据认证,对原数据Hash后数字摘要的数字签名、公钥在数学上的正确性、私钥的合法性)、不可抵赖性和时间戳(可信的时间权威)。

数字信封原理:用加密技术来保证只有规定的特定收信人才能阅读通信内容,它采用了对称密码体制和公钥密码体制,信息发送者首先利用随机产生的对称密码加密信息,再利用接收方的公钥加密对称密码,被公钥加密后的对称密码被称之为数字信封。

|

第三章经典认证协议

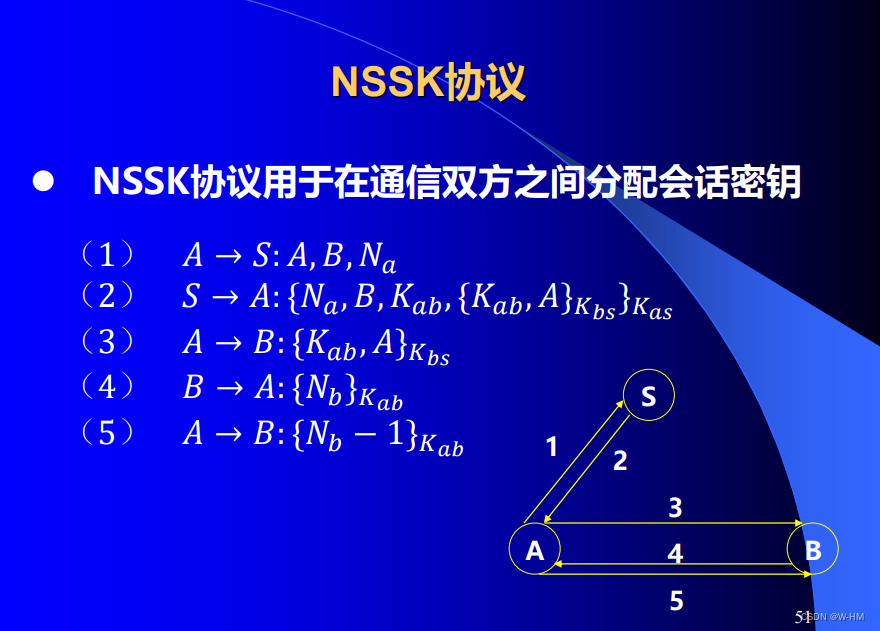

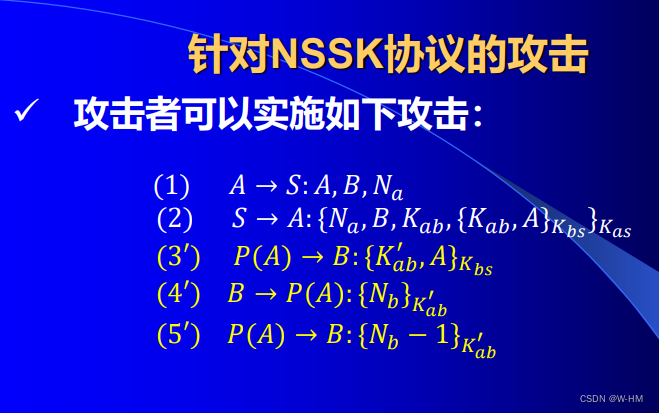

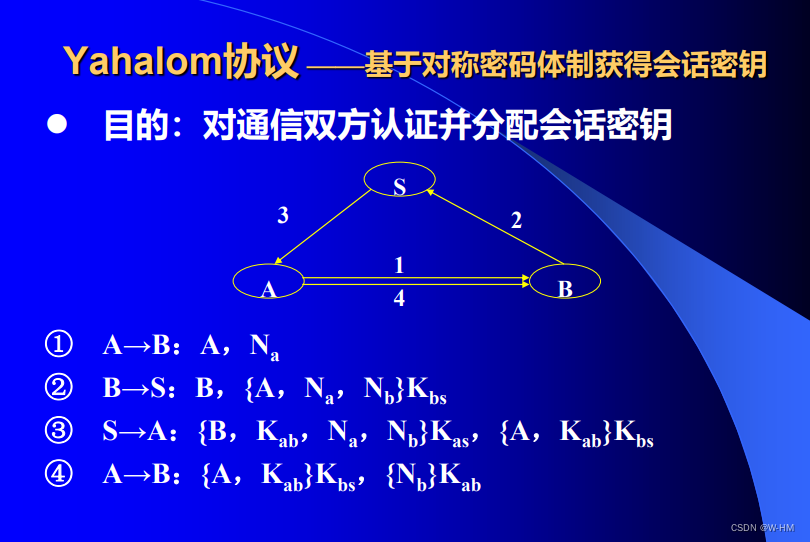

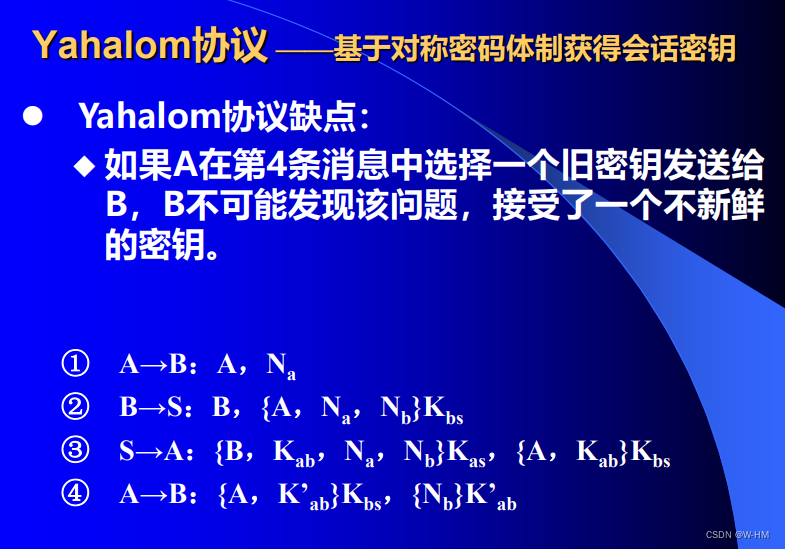

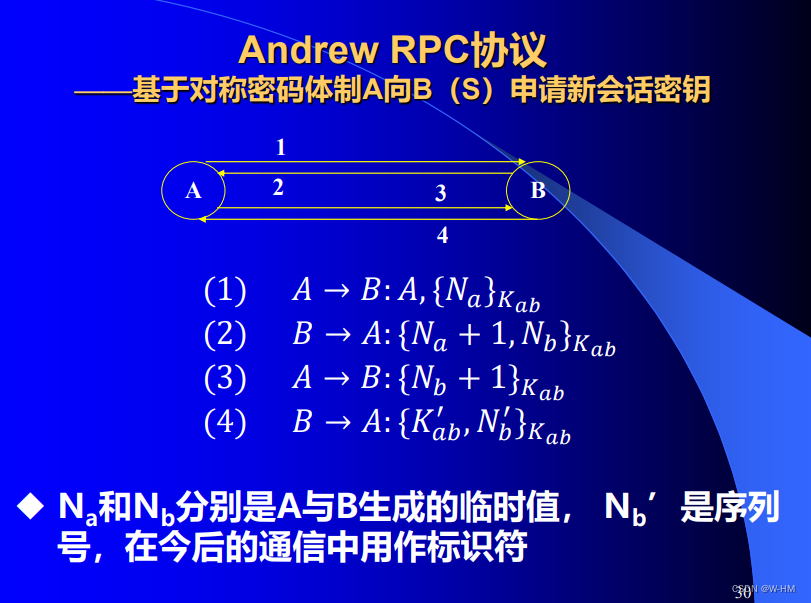

NSSK协议·NSPK协议·Yahalom协议·Andrew安全RPC协议

NSSK:

NSPK:

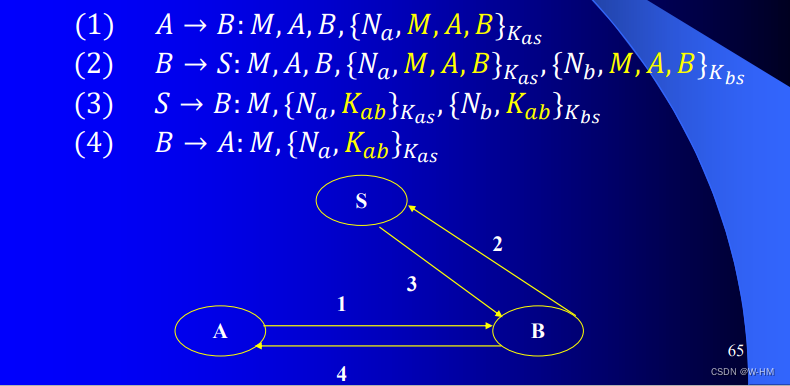

Otway-Rees 协议:

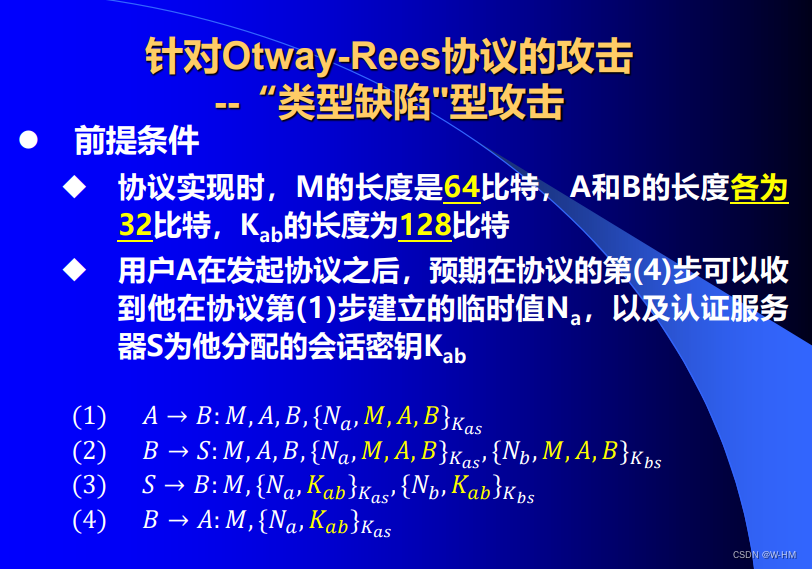

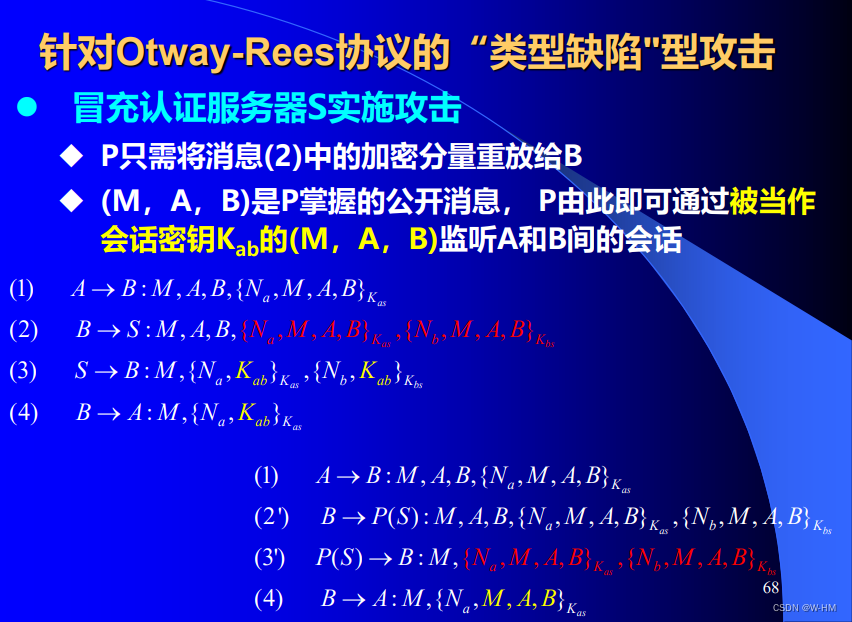

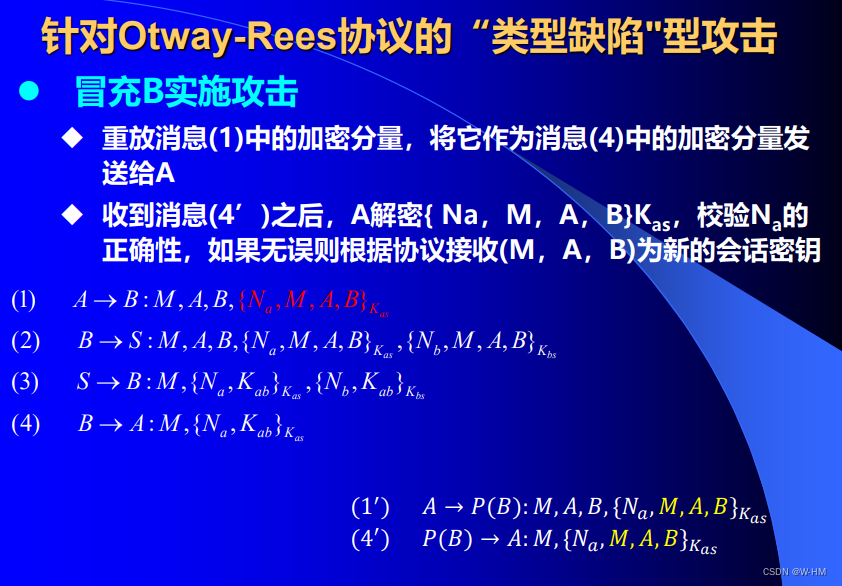

针对Otway-Rees协议的“类型缺陷"型攻击:利用认证协议实现时的格式缺陷对协议进行攻击

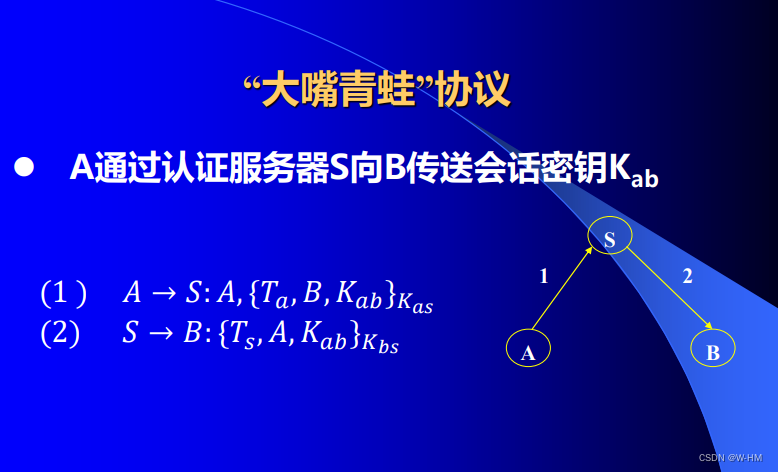

“大嘴青蛙"协议:

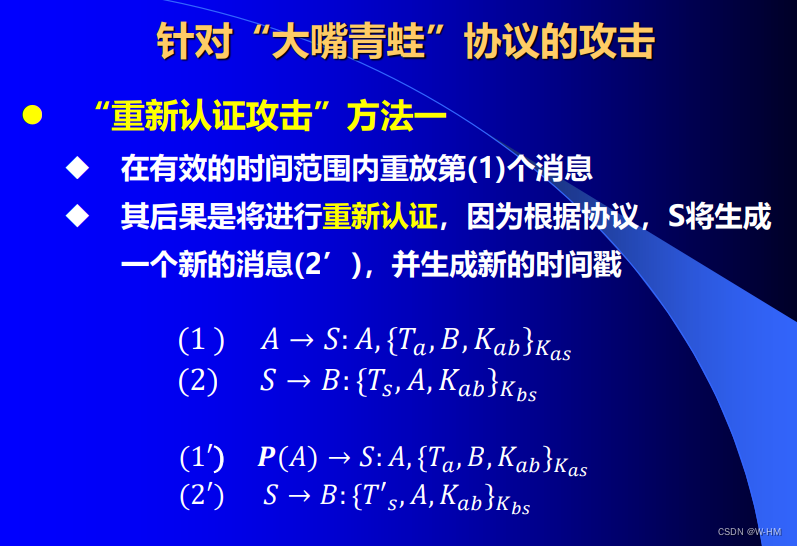

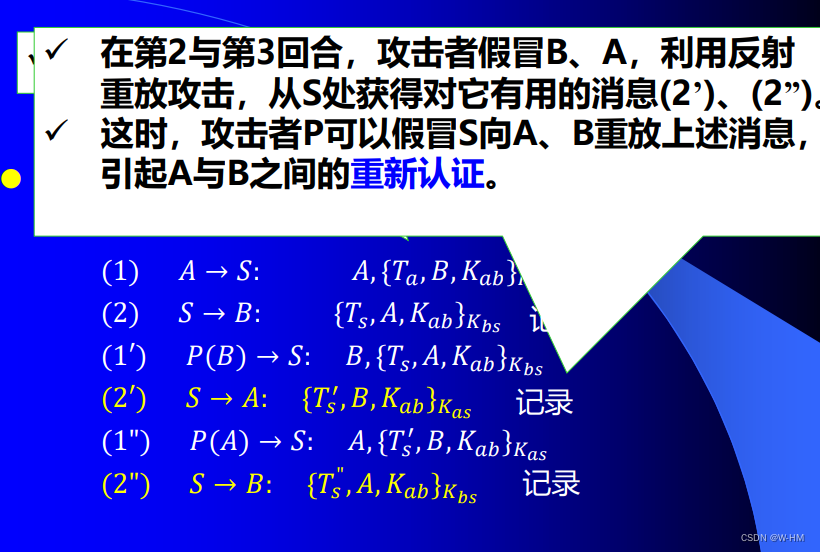

重放攻击:

重放攻击可以由发起者,也可以由拦截并重发该数据的中间人进行。攻击者利用网络监听或者其他方式盗取认证凭据,会向认证服务器发送一个目的主机已接收过的包,来达到欺骗系统的目的,用于身份认证过程,破坏认证的正确性。重放攻击可能需要修改数据包,也可能不修改。

Yahalom协议:

Andrew-RPC

第四章:L2TP

L2TP接入认证

通过PPP认证来进行,PPP认证类型有PAP和CHAP

为了解决PPP协议的跨网络传输问题,PPP是点对点的协议,通过虚拟的链接实现。

PPP认证类型有PAP和CHAP

·PAP:口令认证协议,是基于口令的认证方法

·认证过程:被认证者向认证方发送“认证-请求”报文,其中包含了身份和口令信息。认证方根据请求报文返回相应信息。PAP包含的身份和口令信息为明文传输,所以无法防止窃听、重放和穷举攻击。

·CHAP:基于挑战-握手的认证协议

·主要在PPP中使用,既可在拨号开始时使用,也可在连接建立后的任何时刻使用

·认证方先向被认证方发送Challenge报文,被认证方返回Response报文,然后认证方向被认证方发送Success或Failure报文。

L2TP协议流程

LAC(L2TP接入集中器),LNS(L2TP网络服务器)

◼建立控制连接:LAC和LNS协商控制连接参数,利用CHAP相互验证身份

◼建立会话:LAC收到远程客户呼叫时建立呼入会话,收到LNS的会话建立请求时建立呼出会话

◼数据传输:通信双方互相传递PPP报文,发送方将客户的PPP帧封装到L2TP报文中,通过隧道发送给LNS,LNS还原该PPP帧,发送到PPP链路上。

◼终止会话:LAC和LNS都可提出终止会话,终止前发送方发送呼叫断连通告报文,并清除本地会话资源,回应方收到会话断连通告报文后先回复确认,再清除本地会话资源。

◼终止控制连接:发送方发送StopCCN报文,其中包含隧道ID和结果代码,本地清除;回应方返回确认,等待一段时间,再清除。

L2TP报文类型:

控制报文:用于建立、维护、拆除L2TP隧道,由通用报头和一系列AVP组成,提供确认机制。

数据报文:将来自客户的PPP数据帧封装在L2TP报文中,数据消息的格式是在原始的用户PPP帧前面加了L2TP头部\UDP头部\新IP头部。不提供可靠传输

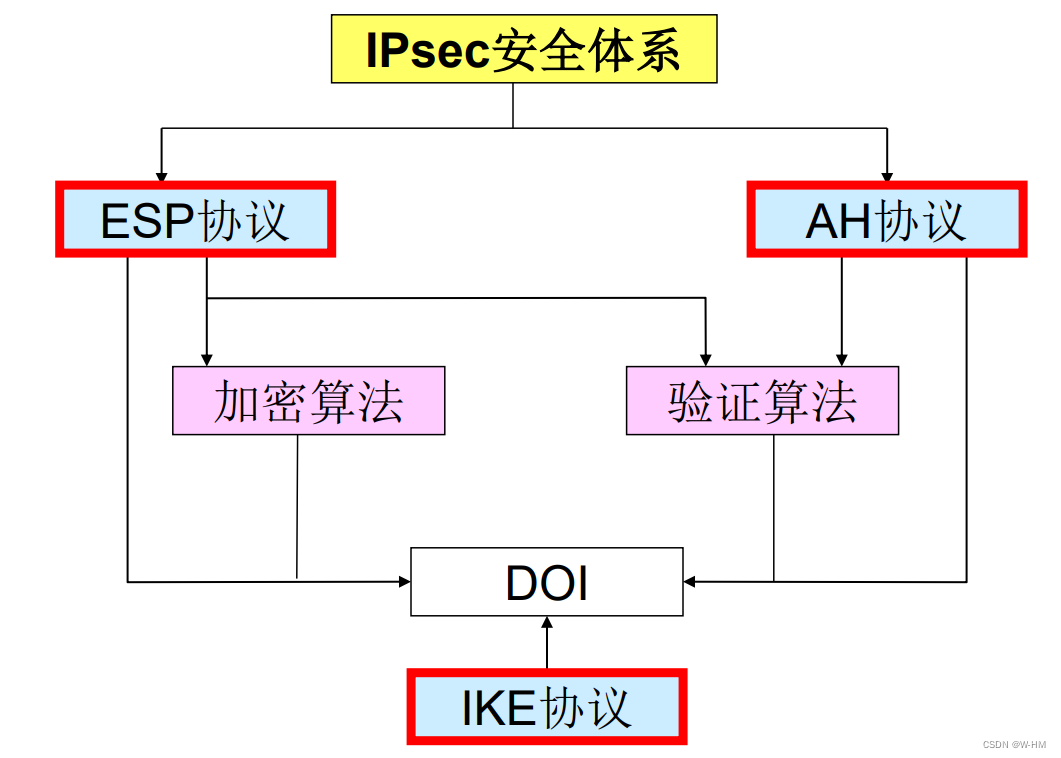

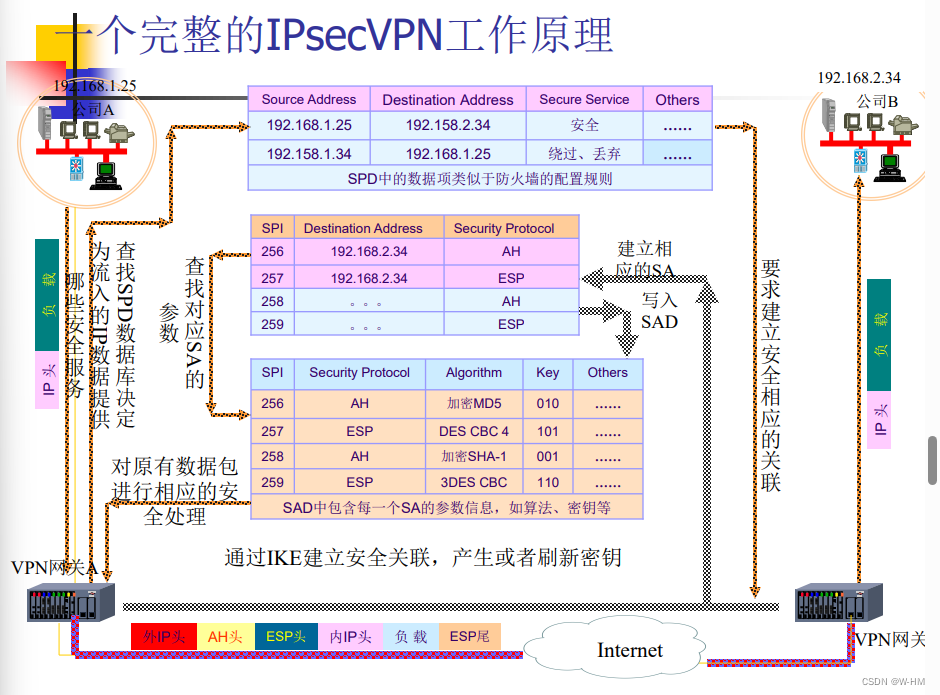

第五章 网络层IPsec

**IPsec体系结构

·AH提供数据完整性验证(哈希函数)、数据源身份认证(共享密钥)、防重放攻击(AH报文中的序列号)三种服务;

·ESP多了数据包加密、数据流加密两个服务;

·IKE协议负责密钥管理,定义了通信实体间进行身份认证、生成共享会话密钥、协商加密算法的方法

·DOI:解释域,定义IKE没有定义的协商的内容

SP与SA

·安全策略SP:决定对IP数据包提供何种保护、以何种方式提供保护

·安全策略数据库SPD是一个将所有SP以某种数据结构集中存储的列表,当发出或者接收IP数据包时,查询SPD决定如何处理,有丢弃、使用IPsec、不使用IPsec三种处理方式。

·安全关联SA:两个IPsec实体经过协商建立的一种协定或关联,是构成IPsec的基础,包括采用何种协议(AH或ESP)、运行模式、加密算法、加密密钥等;进入SA和外出SA共同组成SA束

**IPsec的协商

·IPsec使用IKE协商安全参数,决定后续通信所能获取的安全服务

·IKE的自保护机制,可在不安全的网络上安全的分发密钥、验证身份,建立IPsec安全关联

IKE:两个阶段,身份认证(IKE SA)和协商SA

①通信双方彼此间建立一个已通过身份验证和安全保护的通道,有两种模式,主模式和野蛮模式,此阶段的交换建立了一个ISAKMP安全关联,也可称为IKE SA

②在IKE SA的保护下完成IPsec的协商(如AH SA、ESP SA)

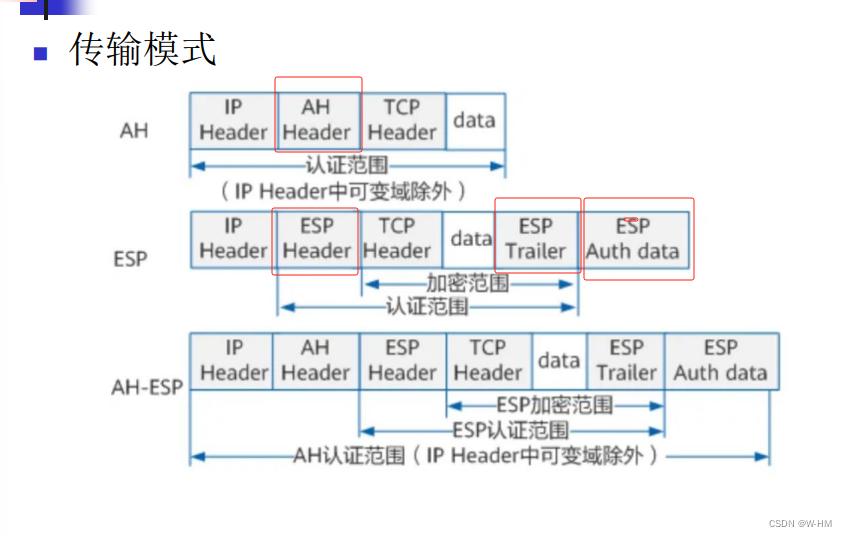

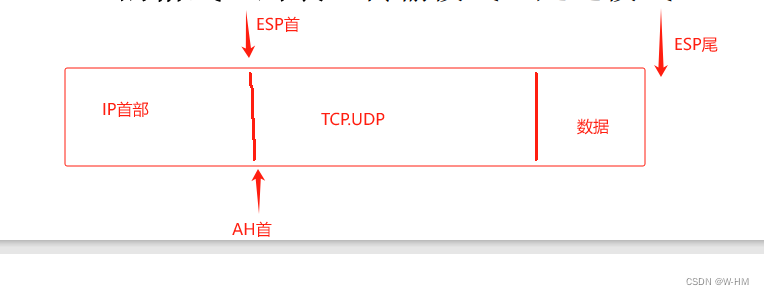

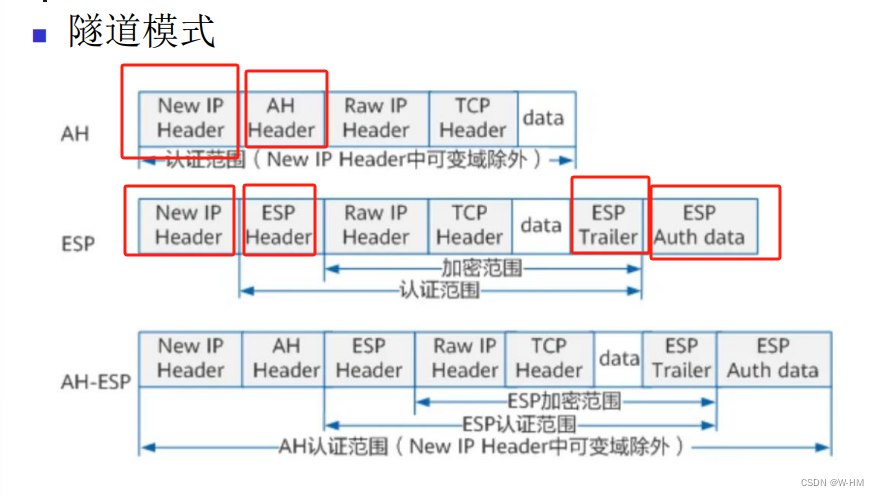

AH的格式和封装

AH是认证首部协议,提供xxx三种服务

·传输模式:AH插入到IP首部之后、传输层协议或其它IPsec协议之前,AH在传输模式下和NAT相互冲突,不能同时使用

·隧道模式:AH插入到原始IP首部之前,然后在AH之前再增加一个新的IP首部

ESP的格式和封装

·ESP:封装安全载荷,提供五种服务。

·传输模式:不与NAT冲突

·隧道模式:对整个原始IP包进行验证和加密,显然验证和加密功能比传输模式更强大、安全,可以提供数据流加密服务

第六章SSL和TLS 为传输层实现安全协议

SSL体系结构

SSL位于应用层和传输层之间,使用SSL保护的高层应用报文需要封装在SSL报文中投递,而所有SSL报文最终仍要封装在传输层报文中传递。

SSL v3是一个协议套件,由4个协议组成:握手协议、更改密码规范协议、警告协议、记录协议(前三个为高层,后一个为低层)

SSL基本协议流程

·建立TCP连接:由客户端发起,经过三次握手与服务器建立TCP连接

·握手协商:客户端验证服务器的身份,并就算法和密钥达成共识

·数据传输:双方利用协商好的算法和密钥处理数据

·连接断开:通过可认证的方式断开连接

·释放TCP连接

握手消息

◼ ClientHello:握手发起

◼ ServerHello:包含了服务器选择的算法

◼ Certificate:包含了服务器的证书

◼ ServerHelloDone:标志服务器这一握手阶段完成

◼ ClientKeyExchange:发送预主密钥

◼ Finished:包含握手消息的MAC

·更改密码规范,对应消息ChangeCipherSpec

·警告(Alert)协议,两种功能:警告(异常情况下)、关闭(正常情况下)

SSL的数据处理 记录协议的作用

记录协议: 分片→压缩→ MAC →加密→封装SSL头

◼ 保护传输数据的私密性,对数据进行加密和解密

◼ 验证传输数据的完整性,计算报文的摘要

◼ 提高传输数据的效率,对报文进行压缩

◼ 保证数据传输的可靠和有序

第七章 Kerberos:

问题:1,4,5步即可,为何多了3,4两步?

票据有生存时间,有效期,防止用户访问不同服务器时频繁传输口令

本文详细介绍了网络层协议安全性、IP欺骗、路由欺骗、加密技术(包括对称与非对称密码、消息认证、数字签名和身份鉴别)、L2TP接入认证、IPsec安全服务、SSL/TLS协议以及Kerberos的身份验证机制。讨论了各种攻击手段如ARP嗅探、TCP攻击和DNS缓存投毒,以及相应的安全防范措施。

本文详细介绍了网络层协议安全性、IP欺骗、路由欺骗、加密技术(包括对称与非对称密码、消息认证、数字签名和身份鉴别)、L2TP接入认证、IPsec安全服务、SSL/TLS协议以及Kerberos的身份验证机制。讨论了各种攻击手段如ARP嗅探、TCP攻击和DNS缓存投毒,以及相应的安全防范措施。

16万+

16万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?