目录

利用kali系统模拟攻击者,利用中间人的攻击手段来获取用户登录的用户名与密码。

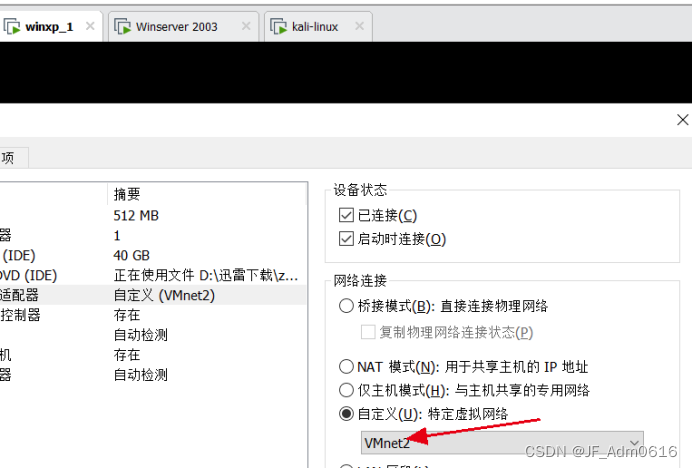

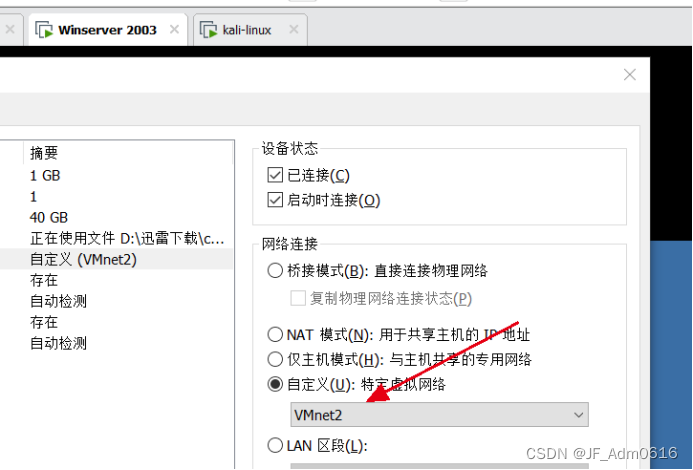

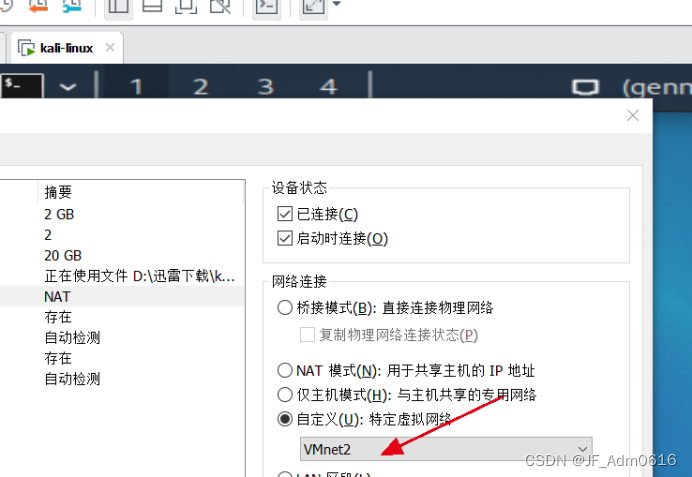

前期准备: win xp (模拟用户机) winserver 2003(模拟web及ftp服务器) kali(模拟攻击者)

交换机是根据帧头MAC地址进行转发的【mac地址表是自动形成的】

交换机只检查帧头

攻击原理:

- 利用ARP协议【网络层协议】漏洞 已知IP解析MAC地址

- ARP协议原理: (1)发送ARP广播请求 (2)发送ARP单播应答

漏洞点:ARP缓存表

谁的请求后到达,接受谁的;不对每个应答进行验证,只接受后到达的。

如果两台电脑没有信息交流,那么中间人也会发起攻击。【因为它可以模拟另一台发送请求,从而实现攻击】

ARP协议可以学习中间人的IP 以及MAC地址

两台计算机可以记录中间人的IP以及MAC地址

- ARP攻击原理:

攻击人通过发送虚假的ARP应答,实现ARP缓存投毒!而受害人没有办法进行身份验证!

环境搭建

三台虚拟机

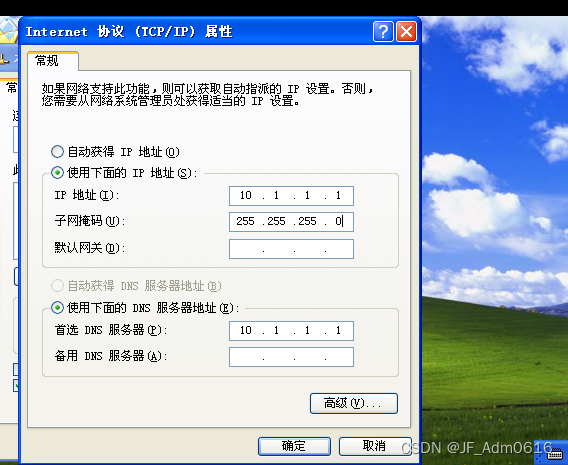

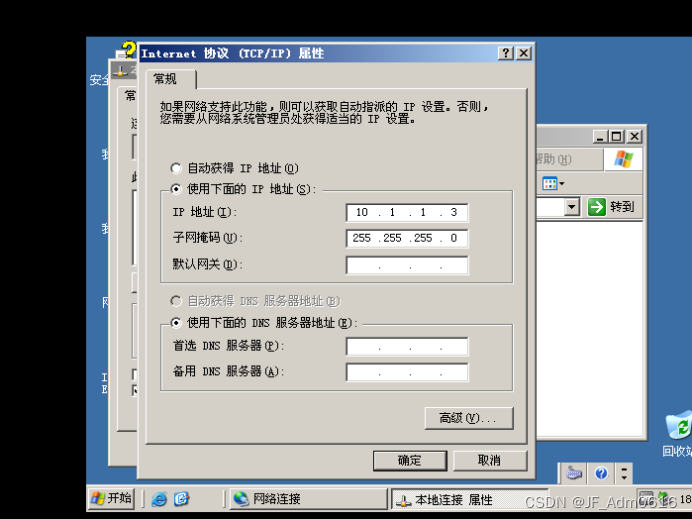

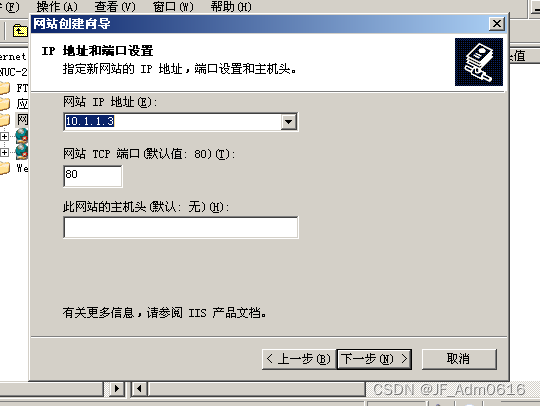

配置IP地址:网上邻居->属性 本地连接->属性 点击TCP/IP协议,然后如下图所示,配置IP地址。

【在这里注意一个问题,我这里配置网卡之后,再重新启动始终ping不同,我也不知道为什么,知道怎么解决的可以评论区留言,但是我连接到vmnet2之后,发现他自动配置了一个ip我就直接用的那个】

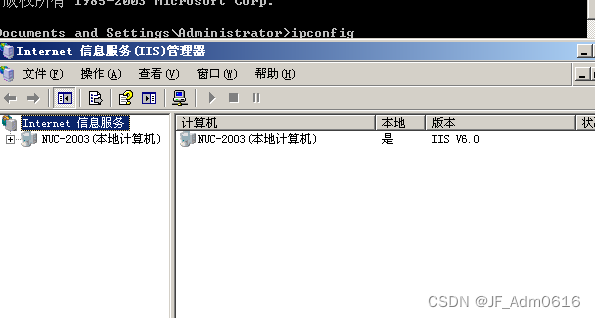

在win2003中搭建WEB服务器以及FTP服务器

首先打开winserver 2003中的IIS服务器。如上图所示,有的同学没有安装,具体的安装在我的另一篇笔记当中有,可以自行查看。

开始->管理工具->IIS就可以打开了。

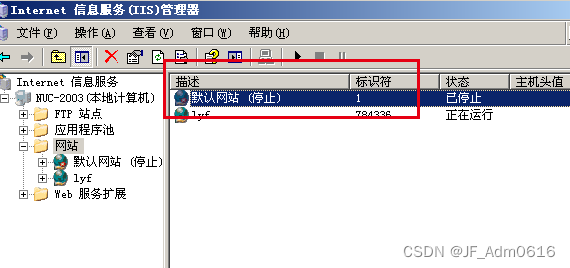

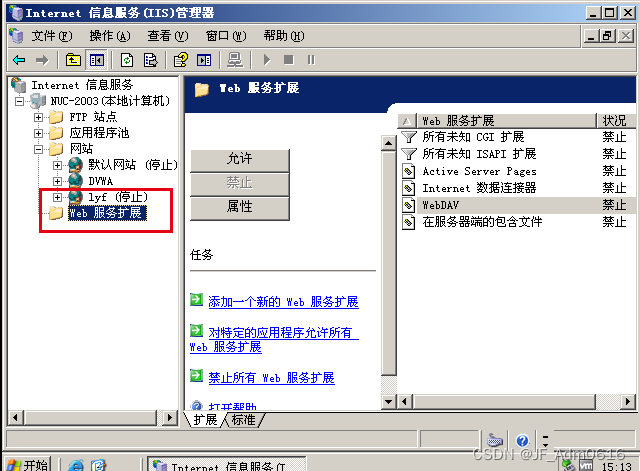

把默认网站设置为停止(如上图)

接下来就准备新建一个网站,自己准备一个资料(可以去百度上找网站源码)

之后每一步根据提示即可,在这里不再赘述。

把这个权限都打开即可。

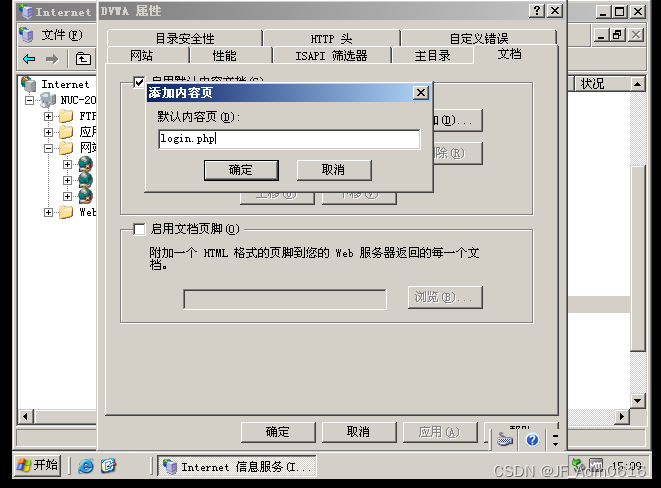

利用win xp访问网站,无法成功,是因为创建网站一般需要指定首页。右击属性->文档

接下来简单说明一下。

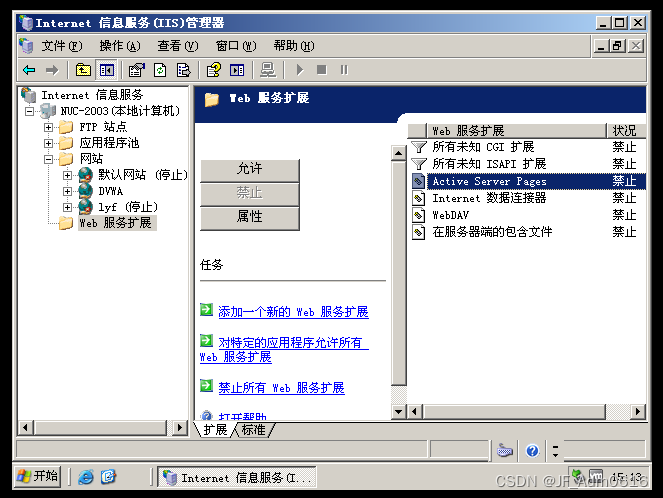

如果是动态网站,把ASP的禁止改为允许。即可。

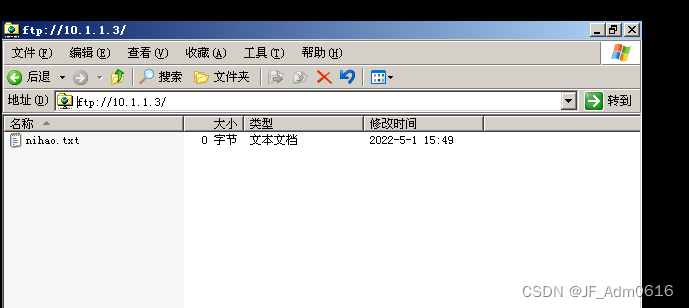

然后在ftp默认站点(C盘 inetpub 的ftproot中) 用上图所示的方式查看是否创建成功。

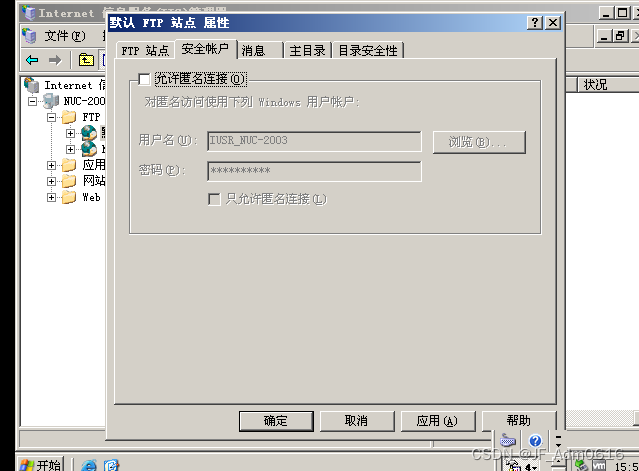

此时,再次访问网站就需要输入用户名和密码(在虚拟机中可以用server2003的用户名密码)

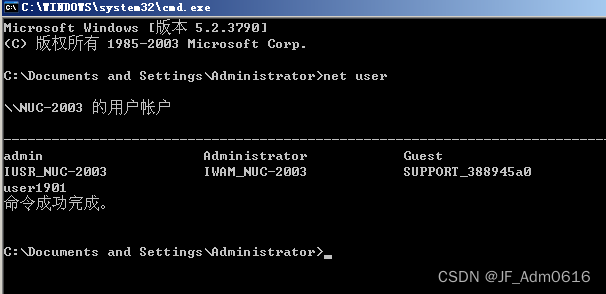

输入net user查看服务器当前所有的用户。

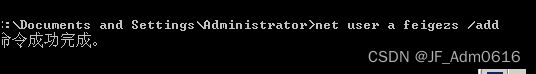

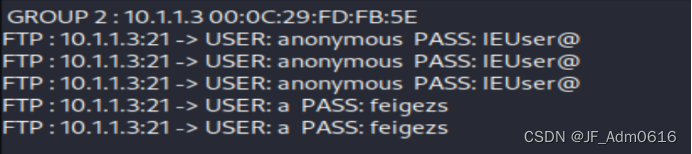

新建一个用户名密码:net user a feigezs /add

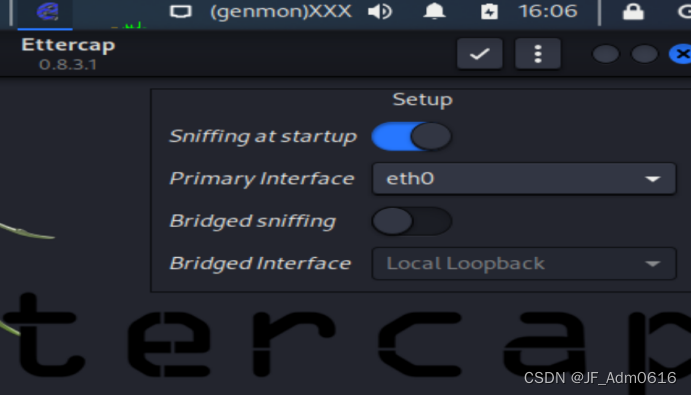

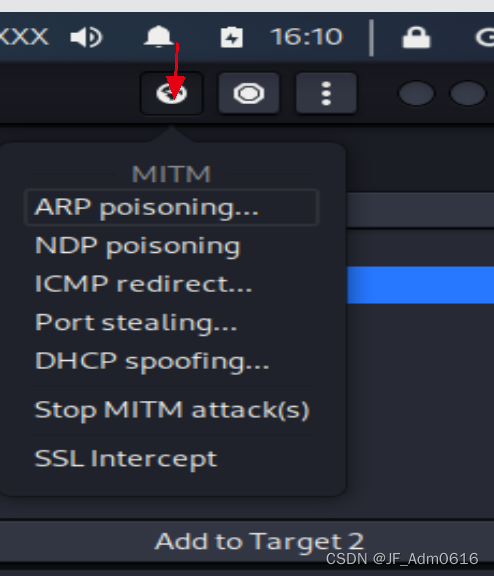

开启ARP欺骗

打开kali系统

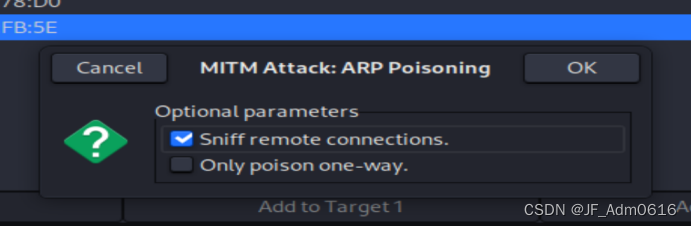

这个软件可以进行很多投毒,在这里就是ARP投毒。

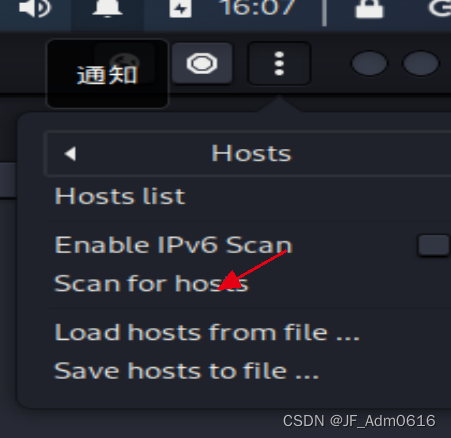

列出所有主机,我们发现啥也没有,此时需要扫描。

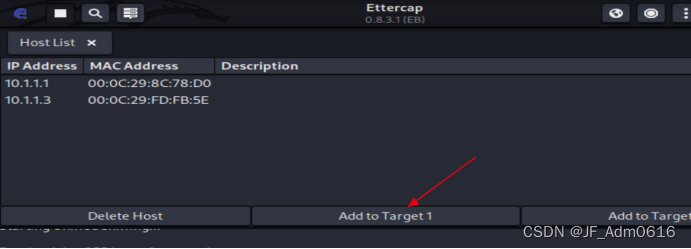

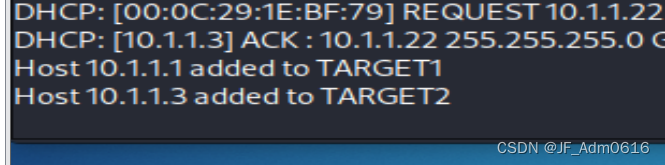

这个就是剩下两个。【这个就是同一网段的所有主机】

完成之后,就欺骗了,这个时候只要开始聊天就可以抓取。

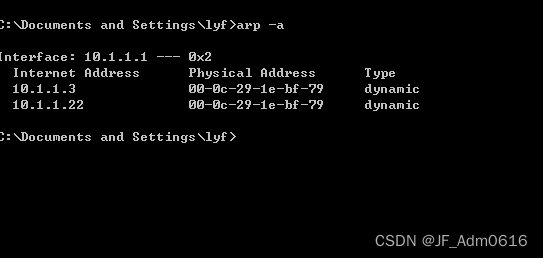

在winxp中查看mac地址,我们会发现两个MAC地址是一样的。

看,这里就拿到了。

发了两遍是因为:一个登录,ftp确认认证的时候又抓了一遍。

由此,再在刚才建立的网站上试一遍,都一样的步骤。

上述可知,我们直接使用明文,就可以看到用户名密码,但如果加密的话我们就看不懂,即使抓到了无法解密。

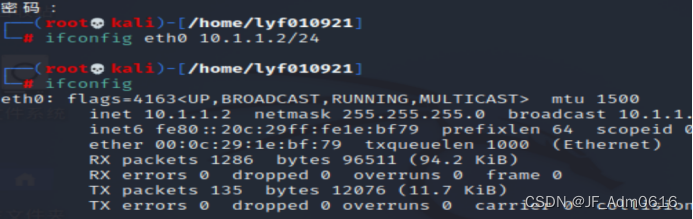

如果扫不出来的话:IP配置不对,临时配置的IP失效。

kali重启之后 reboot ifconfig成功率百分百。

3592

3592

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?