0x21 隐藏的钥匙

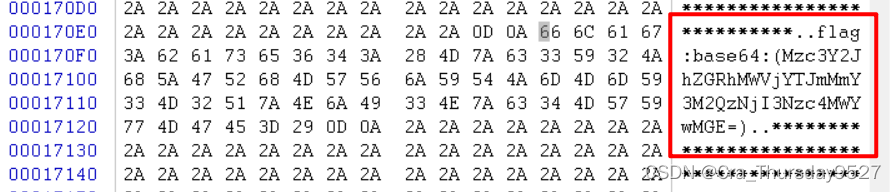

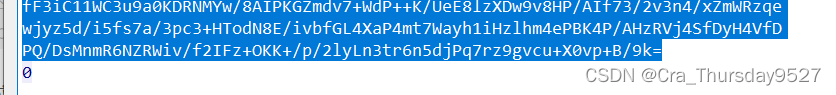

得到一张路飞的图片,winhex打开并查找flag,看到了flag的base64编码

base64解码得到flag

0x22 另外一个世界

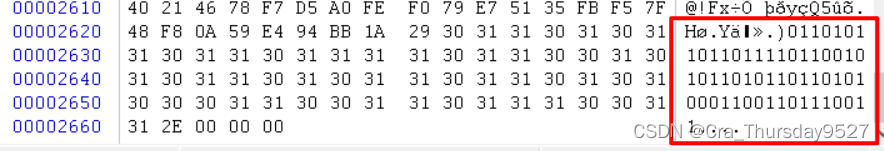

用winhex打开图片,在文件尾发现一串二进制编码

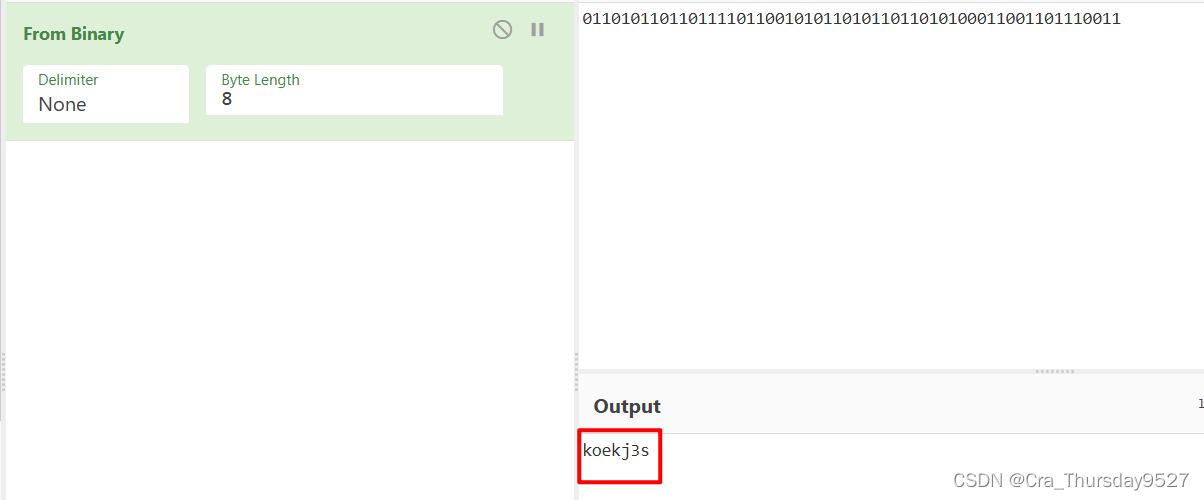

拖进cyberchef解码得到flag值

0x23 FLAG

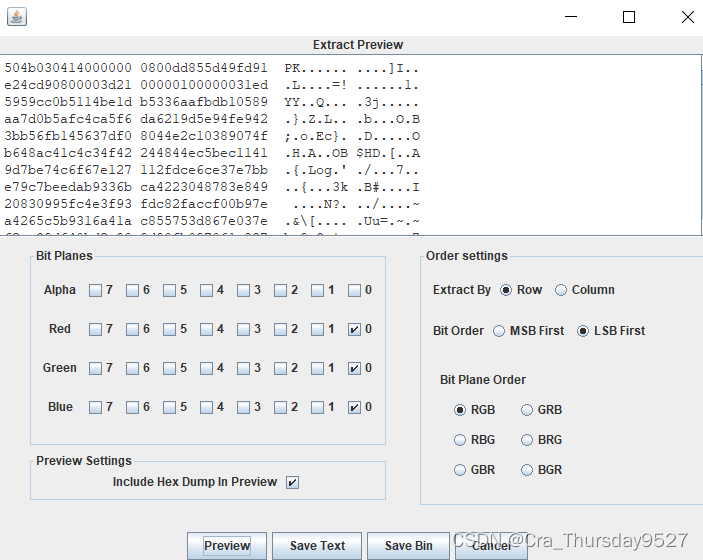

利用LSB提取出一个应该是zip压缩包的文件,保存下来

打开压缩包提示损坏

用zip文件修复大师修复

还是报错,但可以用7z把里面的文件拖出来,notepad打开看到是个elf文件

放进kali执行一下,即可看到flag

0x24 神秘龙卷风

首先看到题干中信息

下载压缩包,发现加密,ARCHPR四位数字爆破,得到密码5463

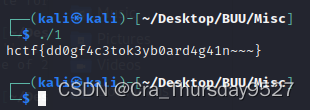

解压打开发现是BF码

在线解码,可以得到flag

0x25 数据包中的线索

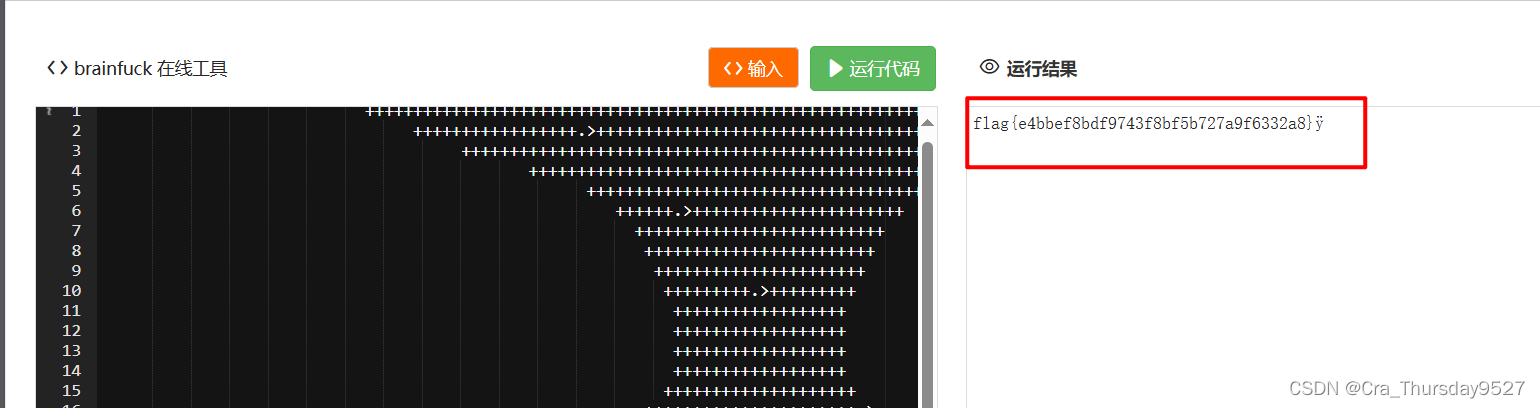

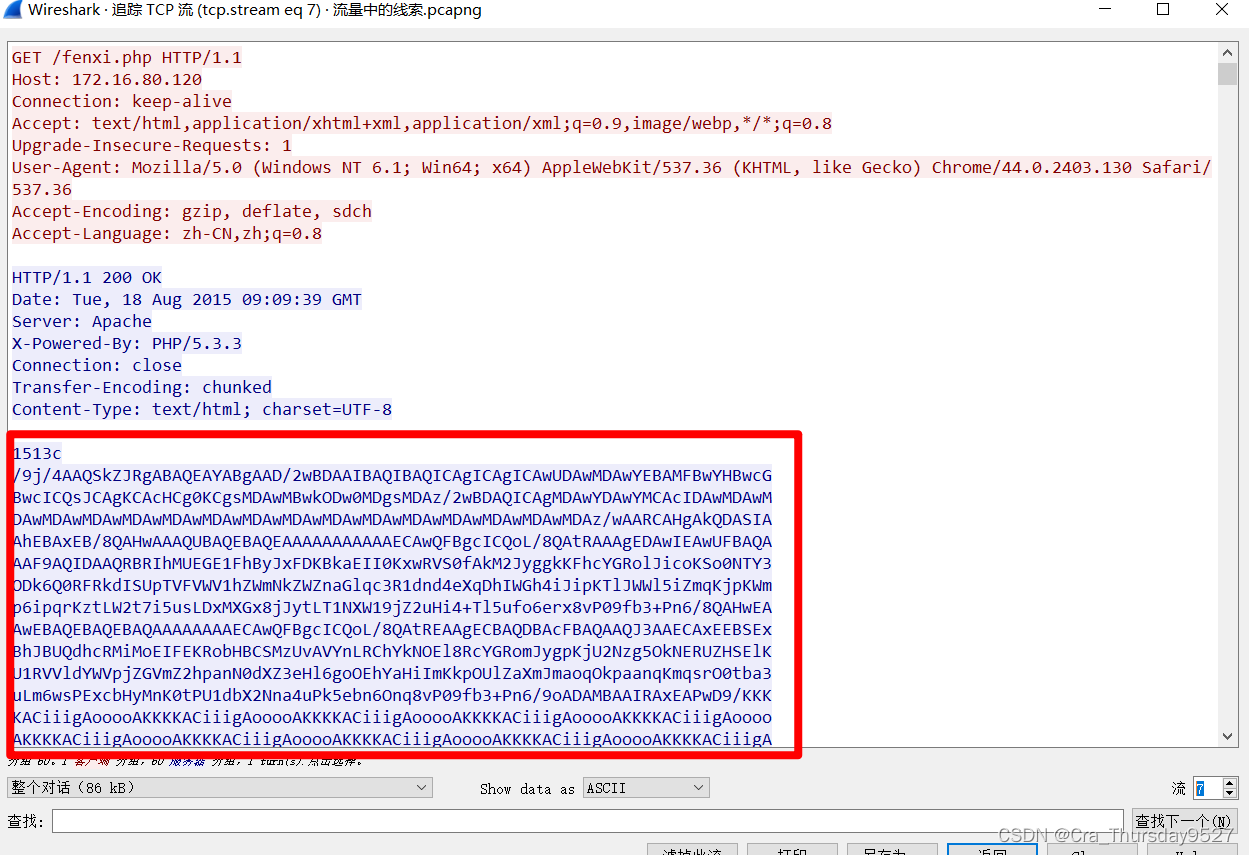

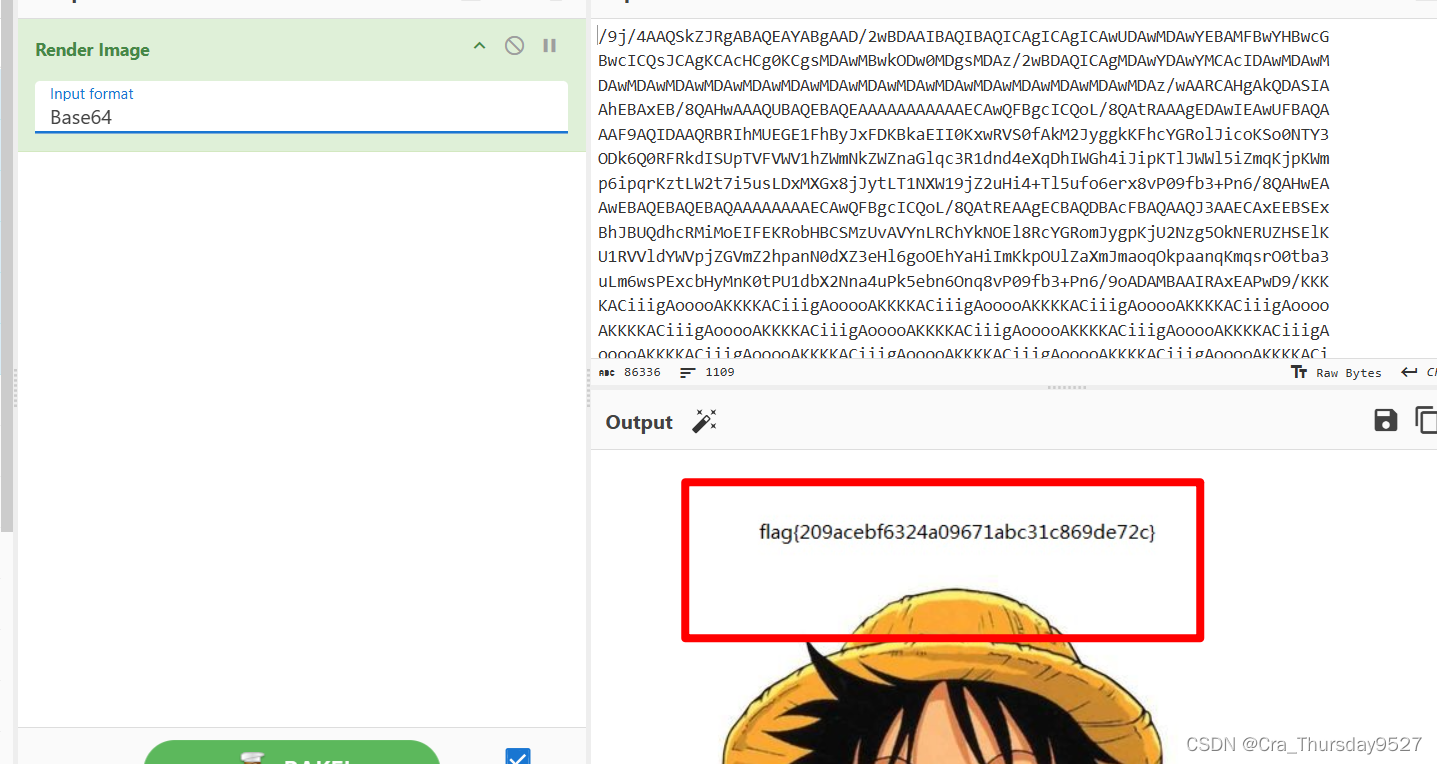

得到一个流量包,追踪TCP流,在第七流中发现一堆东西

发现最后是个等号,有大小写数字和+/,应该是base64编码

从/9j处开始复制到结束,用cyberchef进行base64解码发现是个JPEG图,于是用render base64模式渲染,即可得到含有flag的路飞图

0x26 假如给我三天光明

得到一张图片和一个压缩包,压缩包加密,图片上是盲文,对照盲文表得到kmdonowg,即为压缩包密码

打开压缩包得到一段音频,放到摩斯密码在线识别网站上得到flag内容,改为小写并去掉ctf即为flag内容

0x27 后门查杀

给了一个html文件夹,用d盾扫一下发现后门

查看该文件,发现一个pass值,即为flag值

0x28 webshell后门

题目要求找到密码的md5值

用d盾扫一下,发现三个后门文件,逐个查看

在zp.php里面看到pass的md5值,即为flag值

0x29 来首歌吧

得到一个名字为stego100的音频,想到音频隐写

audacity打开发现有一串摩斯密码

在线识别不了,手动扒下来解码得到flag

0x30 荷兰宽带数据泄露

宽带数据用RouterPassView查看一下,搜索username可以看到一组用户名和密码,测试发现用户名即为flag值

0x31 面具下的flag

foremost分离出来一个加密的压缩包,里面是个.vmdk文件

发现是伪加密

把09 00改成00 00后正常解压

用7z解压.vmdk文件

发现两个文本

打开第一个文本发现BF码

在ook码/BF码在线解码网站解码得到flag第一部分

打开第二个文本发现ook码

在ook码/BF码在线解码网站解码得到flag第二部分,拼接即可得到flag

0x32 九连环

得到一张图片,foremost分离出来一个加密的压缩包,用010打开发现是伪加密

分析文件发现结构如下

对比发现只有第二个文件区的头(50 4B 01 02)全局方式位标记为真加密,于是将01 08改为00 08

正常解压,得到一个图片和一个压缩包,压缩包中含有一个flag.txt,但是压缩包加密,尝试搞图

用steghide提一下即可得到ko.txt

得到压缩包密码,解压得到flag

0x33 被劫持的神秘礼物

题目中说需要找到用户名和密码连起来再用md5加密

得到一个流量包,追踪TCP流,在流0中即可看到用户名与密码

连起来加密即可得到flag值

0x34 认真你就输了

得到一个表格,提示说flag在这个图下面

搞了半天没搞出来,binwalk一下,看到一个flag.txt,顺着路径找到即可看到flag

0x35 藏藏藏

拿到一张图片

foremost分离出来一个压缩包

解压出来一个文档,里面是个二维码,QR_Research扫描得到flag

0x36 刷新过的图片

拿到一张图片

既然题目叫刷新,就想到了F5隐写,提取之后发现输出文本是zip压缩包

将输出的output.txt后缀改为zip,得到一个加密的压缩包,010打开发现是伪加密

把01 00改为00 00即可正常打开压缩包中的flag.txt,拿到flag

0x37 被偷走的文件

得到一个流量包,在流3中发现返回了一个flag.rar,流4中发现了flag.rar文件

保存下来以后发现加密了,用ARPR爆破一下得到密码

打开压缩包得到flag

0x38 佛系青年

拿到一个加密的压缩包,010打开发现是伪加密

显然要把第二张图中的09 00改为00 00

保存后即可正常解压,打开fo.txt发现是与佛论禅加密

与佛论禅加解密网站在线解密得到flag

0x39 snake

拿到一张图片,010打开发现后面有个压缩包

foremost分离并解压,得到两个文件

记事本打开cipher啥也不是,打开key发现有个base64编码,解码得到一句话:Nicki Minaj’s最喜欢的关于蛇的那首歌是什么?

百度一下看到anaconda

cipher既然什么都不是,现在该考虑蛇加密(Serpent加密)了

在蛇加密在线加解密网站中解密即可看到flag

0x40 你猜我是个啥

拿到一个压缩包提示损坏,010打开发现其实是个.png图片

将文件后缀改为.png发现其实是个二维码,QR_Research扫描一下提示说flag不在这

再看看010中的内容发现其实flag就在文件末端

590

590

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?