使用ansible批量远程管理主机,某一台主机报错

使用ping模块进行测试

ansible IP -m ping (这里再hosts中配置了ssh用户和密码,就不需要额外输入 -u和-k了)

************ | UNREACHABLE! => {

"changed": false,

"msg": "Failed to create temporary directory.In some cases, you may have been able to authenticate and did not have permissions on the target directory. Consider changing the remote tmp path in ansible.cfg to a path rooted in \"/tmp\", for more error information use -vvv. Failed command was: ( umask 77 && mkdir -p \"` echo /**/**/.ansible/tmp `\"&& mkdir \"` echo /**/**/.ansible/tmp/ansible-tmp-1706672405.38-647550-178658540460703 `\" && echo ansible-tmp-1706672405.38-647550-178658540460703=\"` echo /**/**/.ansible/tmp/ansible-tmp-1706672405.38-647550-178658540460703 `\" ), exited with result 1",

"unreachable": true

}

解决办法:

1、网络端口是否正常 telnet 目标IP 22

2、ssh 用户@IP 试下是否能成功

3、ssh用户的权限是否足够

如果还是不行,则把执行过程打印出来,添加-vvv

ansible IP -m ping -vvv

发现报错

<************> (1, '', 'mkdir: cannot create directory \xe2\x80\x98/**/**/.ansible\xe2\x80\x99: Permission denied\n')

<************> Failed to connect to the host via ssh: mkdir: cannot create directory ‘/**/**/.ansible’: Permission denied

进入目标主机,进入到报错的目录中,这里需要理解一下ansible执行过程,为什么需要到一个目录下去create目录

ansible命令执行过程

1. 加载自己的配置文件 默认/etc/ansible/ansible.cfg

2. 加载自己对应的模块文件,如command

3. 通过ansible将模块或命令生成对应的临时py文件,

并将该文件传输至远程服务器的对应执行用户$HOME/.ansible/tmp/ansible-tmp-数字/XXX.PY文件

4. 给文件+x执行

5. 执行并返回结果

6. 删除临时py文件,sleep 0退出

可以看到第3步骤,需要创建指定临时目录,而远程登录主机发现该目录的属主和属组都是root下, 两种解决办法

(1)修改属组属主chown **:** -R /目录

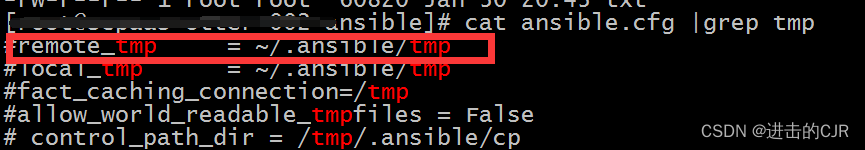

(2)修改ansible配置文件,将remote_tmp改为该用户有权限的目录

289

289

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?