H3C MSR2600充当802.1x流程中的NAS(Network Access System)角色,一般负责实际待验证的设备与认证服务器之间沟通的桥梁(当然也可以配置成认证服务器角色)工作。在挑选购买支持802.1x的路由器或交换机时需要跟厂家明确是否可以支持eap-tls的证书认证服务,一般支持的价格上也略贵。

资料下载

H3C(新华三)产品资料文档下载的网址上包含了很多系列的产品资料,有兴趣的同学可以点击这里进行浏览下载。

我们从零开始吧(前期瞎配了一堆东西,搞的现在登录密码都忘了,马大哈的毛病还须继续治疗)。

登录方式

目前有两种:其一,网线web,其二,Console口串口。如上文第一张照片所示,两种方式我均已接上,web方式方便配置基本信息,如LAN/WAN/IP等等,console口方便通过命令行的形式执行更深层次的配置,比如本次我们需要配置的eap-tls认证相关的信息。

web登录

出厂默认IP为192.168.0.1,地址栏直接输入IP即可,如下图所示,

可以看见该型号有10个端口,其中GE0~GE1是三层以太口,作WAN口用,GE2~GE9是二层以太口,作LAN口用,GE2口亮了,说明2口已经连上了网线。

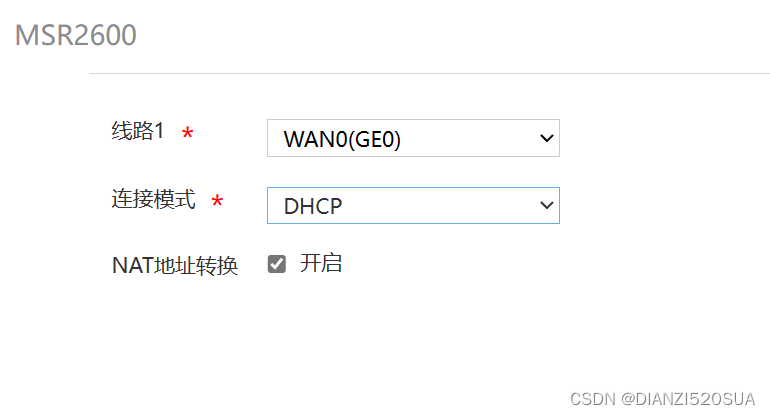

如无特殊要求我们直接按快速设置即可(如实际有其他需求可按实际需要配置),见下图,

场景选择(单WAN)

外网配置(GE0)

LAN配置

全部设置完成后,一定要记得点击右上角的保存按钮,否则下次重启后的配置还是默认值。

console登录

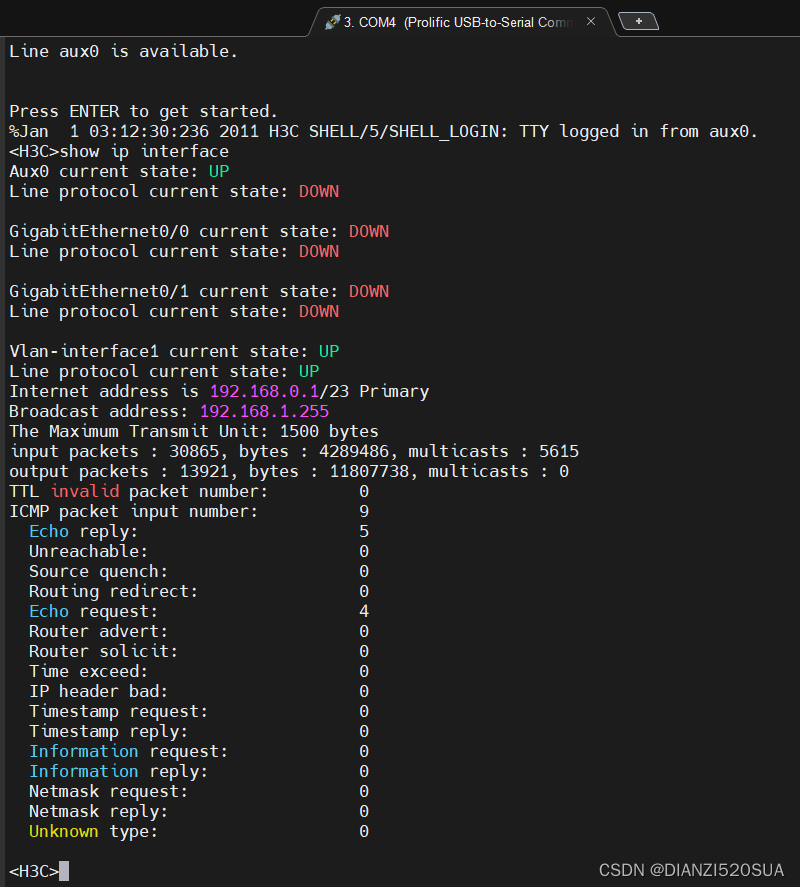

厂家有配console口转接线,如果你电脑上没有DB9公头接口,那么你需要准备一根DB9(公)转USB的线,可以选择一般的串口调试软件进行连接显示,比如secureCRT、PUTTY等等,我用的是支持多种协议的MobaXterm。波特率为9600,连接登录后的界面如下所示,

可以通过show ip interface命令打印出设备网络信息,

执行system-view命令可以进入到视图模式(后文的配置就是在视图模式下进行设置)。

示例配置

创建RADIUS方案

[H3C] radius scheme 1xallpermit1xallpermit为方案名称,可以随意取,

AAA认证服务器信息绑定

[H3C-radius-1xallpermit]primary authentication 192.168.0.100 1812

[H3C-radius-1xallpermit]primary accounting 192.168.0.100 1813192.168.0.100为认证服务器IP(前面文章中搭建的Ubuntu freeradius环境),1812为认证端口,1813为计费端口。

共享密钥注册

[H3C-radius-1xallpermit]key authentication simple testing123

[H3C-radius-1xallpermit]key accounting simple testing123是否带域名信息认证

[H3C-radius-1xallpermit]user-name-format without-domain

[H3C-radius-1xallpermit]quit我这里不带域名,如果带命令则是user-name-format with-domain.

domain配置关联

[H3C]domain system

[H3C-isp-system]authentication lan-access radius-scheme 1xallpermit

[H3C-isp-system]authorization lan-access radius-scheme 1xallpermit

[H3C-isp-system]accounting lan-access radius-scheme 1xallpermit

[H3C-isp-system]quit我这里暂时关联到默认的域(system)。

802.1X配置

[H3C]dot1x

[H3C]interface GigabitEthernet 0/2

[H3C-GigabitEthernet0/2]dot1x

[H3C-GigabitEthernet0/2]quit

[H3C]dot1x authentication-method eap

[H3C]save

使能全局和指定端口的dot1x功能并指定认证方法为eap(根据具体情况来),记得最后save保存一下(端口的写法这款是GigabitEthernet 0/n,n = 0~9,如果实在不清楚,通过tab键可以有补全提示功能)。

至此NAS设备端配置完毕。

其他问题

比如上图这样的% Unrecognized command found at '^' position问题,比较常见的是命令或参数的确是输错了,仔细检查确认一番,另外一种是没有进入视图模式,需检查切换一下。另外如果你用的是H3C配套的软硬件设备,可以参考文末的两篇文章。

下一篇文章我们将串起整个流程进行802.1x eap-tls认证,我们需提前将最新的wpa_supplicant移植到待认证的设备上(可参考上篇文章,不再单独写一篇)。

回见。

参考

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?