家里来客人时,他们总会向你询问WiFi密码,但又不想透露自己使用的WiFi密码,怎么办呢?这时就需要使用访客网络,下面小篇就向大家介绍一下访客网络的作用及打开的方法。

访客网络的作用

访客网络和主人网络是两个不同的信号,wifi密码当然也不同,因此用户不必担心主人网络wifi密码泄露。

可以限制访客网络的宽带,比如主人网络是10M,那么访客网络可以设置成小于10M。

访客网络不允许访问内网资源,确保了主人网络的安全。

设置方法(以TP-LINK云路由器为例)

登录路由器管理界面,点击应用管理。

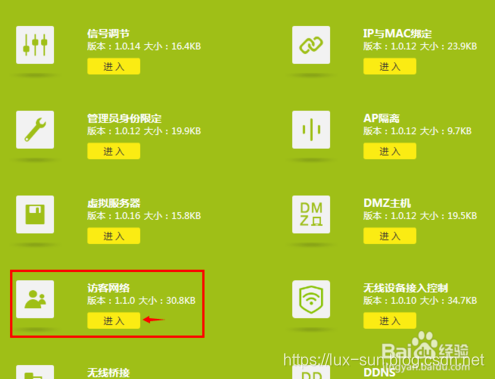

找到访客网络,点击进入。

设置WiFi名称密码。

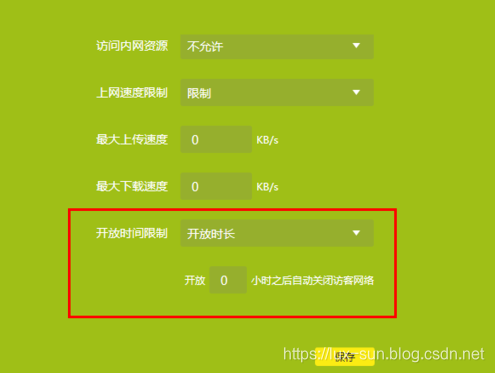

如要设置网速控制的话,就打开网速限制,设置网速限制的最大值。

另外,访客网络还可以设置开放时间(开放时长和定时开关)。

注意:当WDS无线桥接或路由器当交换机时,访客网络要设置成允许访问内网资源。

注意事项

-

使用访客网络一定要设置密码。

-

使用无线桥接或交换机时,要设置允许访问内网资源。

1882

1882

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?