整理 | 郑丽媛

出品 | CSDN(ID:CSDNnews)

各家应用商店中的恶意软件总是层出不穷,哪怕是一向以“安全”著称的苹果,也不能完全杜绝 App Store 中恶意软件的乱入。但在这之中,作为“围墙花园”的苹果自认还是高人一等的:

苹果曾援引诺基亚 2019 年、2020 年的威胁情况报告称,Android 平台恶意软件的数量是 iPhone 的 15~47 倍。

库克在 11 月初也就此表示:“如果你想侧载 App,你可以买一部 Android 手机。”

巧的是,仿佛是为了印证了库克的说法,近日,据网络安全公司 ThreatFabric 研究人员发现,Google Play 中存在一批“表面正经”实际暗藏 Android 银行木马的恶意软件,总下载量超过 30 万次。

“伪善”的外表

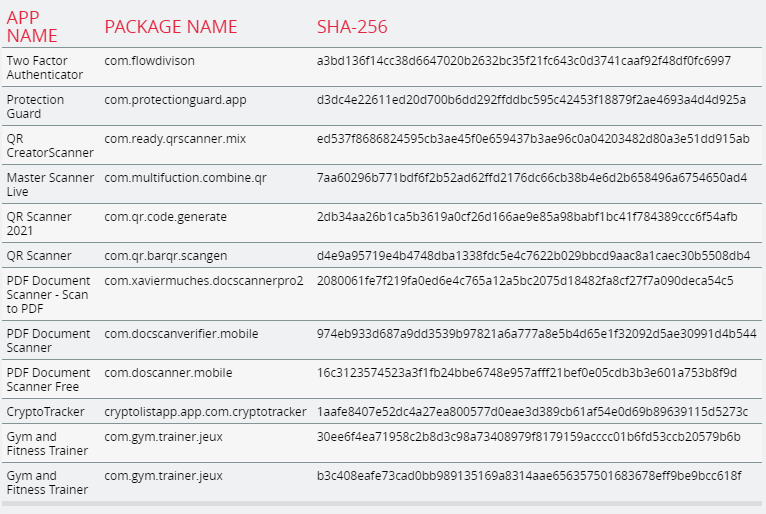

根据木马类型,ThreatFabric 将这批恶意软件分为 4 类:Anatsa、Alien、Hydra 和 Ermac。

Anatsa

Anatsa 的下载量最高——超过 20 万名 Android 用户曾安装隐藏 Anatsa 木马的 App。ThreatFabric 将 Anatsa 称为“一种相当先进的 Android 银行木马”,具有 RAT 和半 ATS 功能:可窃取用户名和密码、使用可访问性日志记录来捕获用户屏幕上显示的所有内容、利用键盘记录器记录输入到手机中的所有信息。

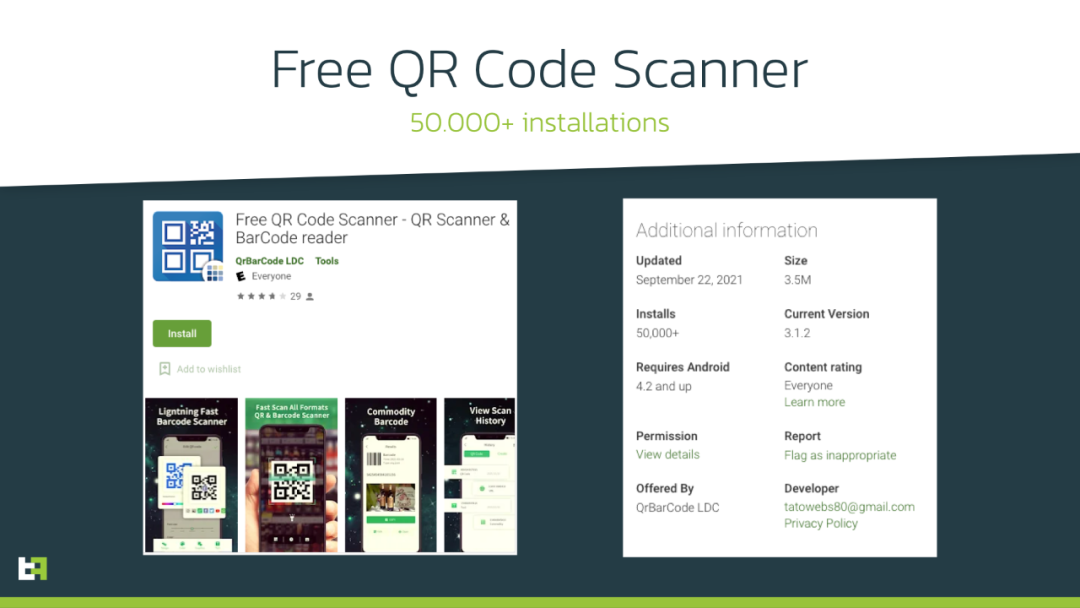

经 ThreatFabric 分析,共有 6 款恶意软件在分发 Anatsa 木马。为了欺骗用户下载,它们分别伪装成二维码扫描仪、PDF 扫描仪和加密货币 App,其中光一个二维码扫描仪下载量就高达 5 万次,甚至为了引诱人们下载,攻击者还雇人刷好评,该 App 下载页面上多为正面评价 。

Alien

下载量第二多的是 Alien 木马,这同样也是一款 Android 银行木马,可窃取双因素身份验证功能,暗藏这款木马的 App 下载量超 9.5 万次。

其中,名为“Gymdrop”的健身 App 就是一个成功的载体。这款 App 的设计初看十分正常,很难察觉其恶意软件的身份。但仔细研究后便可发现,它只是一个健身房网站的模板,上面没有任何有用的信息,甚至在页面中还包含“Lorem Ipsum”的占位符文本。

Hydra 和 Ermac

关于 Hydra 和 Ermac 这两款木马,ThreatFabric 认为其与 Brunhilda 有关(Brunhilda 是一个网络犯罪组织,以使用银行恶意软件攻击 Android 设备而闻名),Hydra 和 Ermac 主要是为攻击者提供窃取银行信息所需的设备的访问权限。

以下为 ThreatFabric 发现暗藏以上四类 Android 银行木马的 12 款恶意软件:

学会了“见机行事”

如开头所说,每个应用商店都有其自己的应用审核流程,Google Play 自然也不例外,但为什么这些恶意软件能够“瞒天过海”,在短短 4 个月的时间内就肆意传播超过 30 万次?原因在于:攻击者在努力减少检测过程中 App 包含的恶意加载程序。

上文中不论是二维码扫描仪 QR Code Scanner,还是健身 App GymDrop,在最初下载的时候是不包含木马病毒的,并且为了避免用户产生怀疑,通常都具备应有的功能。但在取得用户信任后,这类 App 便会指示他们下载附加功能的更新包(通常从第三方来源下载更新),也正是这个更新包“内有乾坤”——会连接到命令和控制服务器并将木马的有效载荷下载到设备上,为攻击者提供窃取银行详细信息和其他信息的手段。

也就是说,这类恶意软件的“恶意”是隐藏的,并没有包含在测试环境中,只有在安装应用后才会开始传送恶意部分,这极大增加了 Google Play 利用自动化和机器学习技术检测这类 App 的难度,也因此它们才能躲过审查成功混入 Google Play。

不仅如此,这些攻击者还学会了“见机行事”:尽管恶意软件的下载量超过 30 万次,但并非所有用户都会“中招”。为了让植入 App 中的木马更难被发现,攻击者只会手动激活在受感染设备上安装的木马,通过位置检查确保受害者仅存在于某些特定地区,使得应用商店的自动检测更难以察觉其中的“阴谋”。

除了被动删除,谷歌别无他法

据了解,ThreatFabric 方面已经向谷歌报告了以上所有恶意软件,结果应该与之前的类似情况一样:谷歌会迅速下架所有相关 App,这大概也是谷歌唯一能做的了——网络攻击者传播恶意软件的方式愈发层出不穷,而目前谷歌还没能找到一个有效的办法来杜绝这类 App 混入 Google Play,只能发现一个删一个。

虽然应用商店方面暂且还无法确保其中所有 App 的安全性,但 ThreatFabric 的移动恶意软件专家 Dario Durando 建议,用户可以采取一些措施以避免木马的侵入:“在授予可访问服务权限之前,记得检查应用更新,同时也要警惕要求安装其他软件的 App。”

对于这件事,网友的目光聚焦在了“侧载”上:

“虽然这样说不好,但事实就是:侧载应用是启用这些木马程序的原因。”

“我是 iOS 用户,幸亏 Apple 对应用商店进行了严格监管,所以我强烈不希望这种情况发生改变。”

参考链接:

https://www.threatfabric.com/blogs/deceive-the-heavens-to-cross-the-sea.html#tactics-used-by-threat-actors

https://arstechnica.com/information-technology/2021/11/google-play-apps-downloaded-300000-times-stole-bank-credentials/

在评论区留言你对本文的观点

CSDN云计算将选出两名优质留言

携手【北京大学出版社】送出

《CKA/CKAD应试指南》一本

截至12月8日14:00点

往期推荐

低代码发展专访系列之三:低代码平台会成为企业数字化基础设施么?

点分享

点收藏

点点赞

点在看

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?