BUU_WP

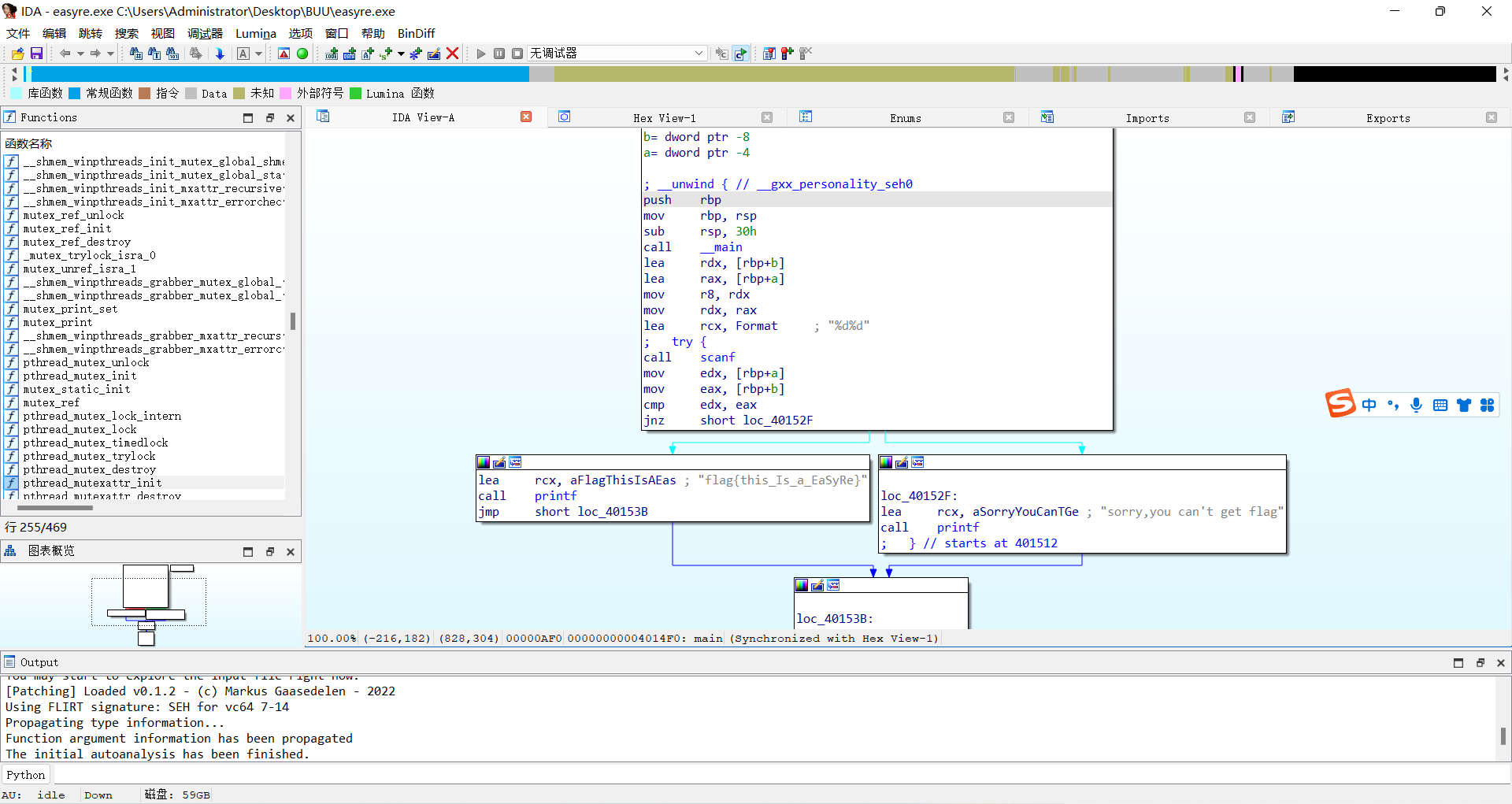

1.easyre

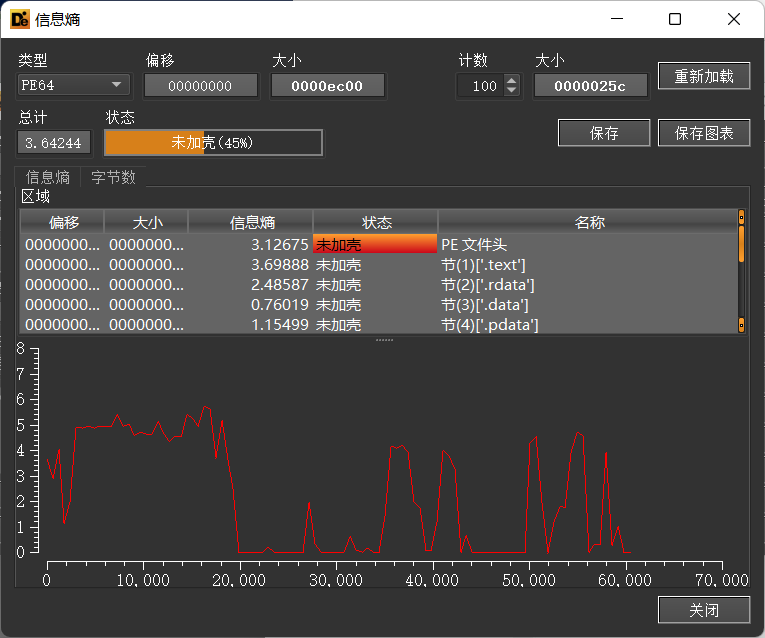

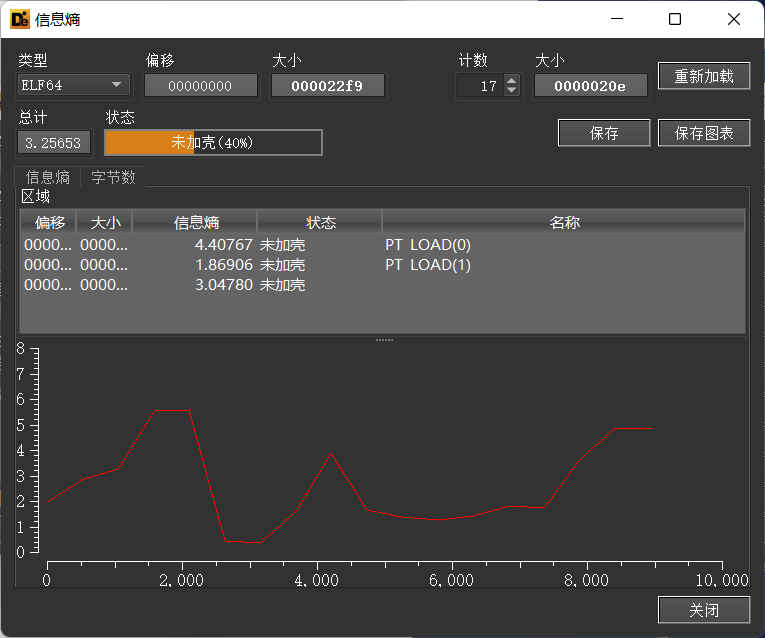

下载出来后先die查一下

可以看到是64位没加壳的可执行文件,直接拖进ida查看

然后好像直接看到了flag是flag{this_Is_a_EaSyRe},提交通过

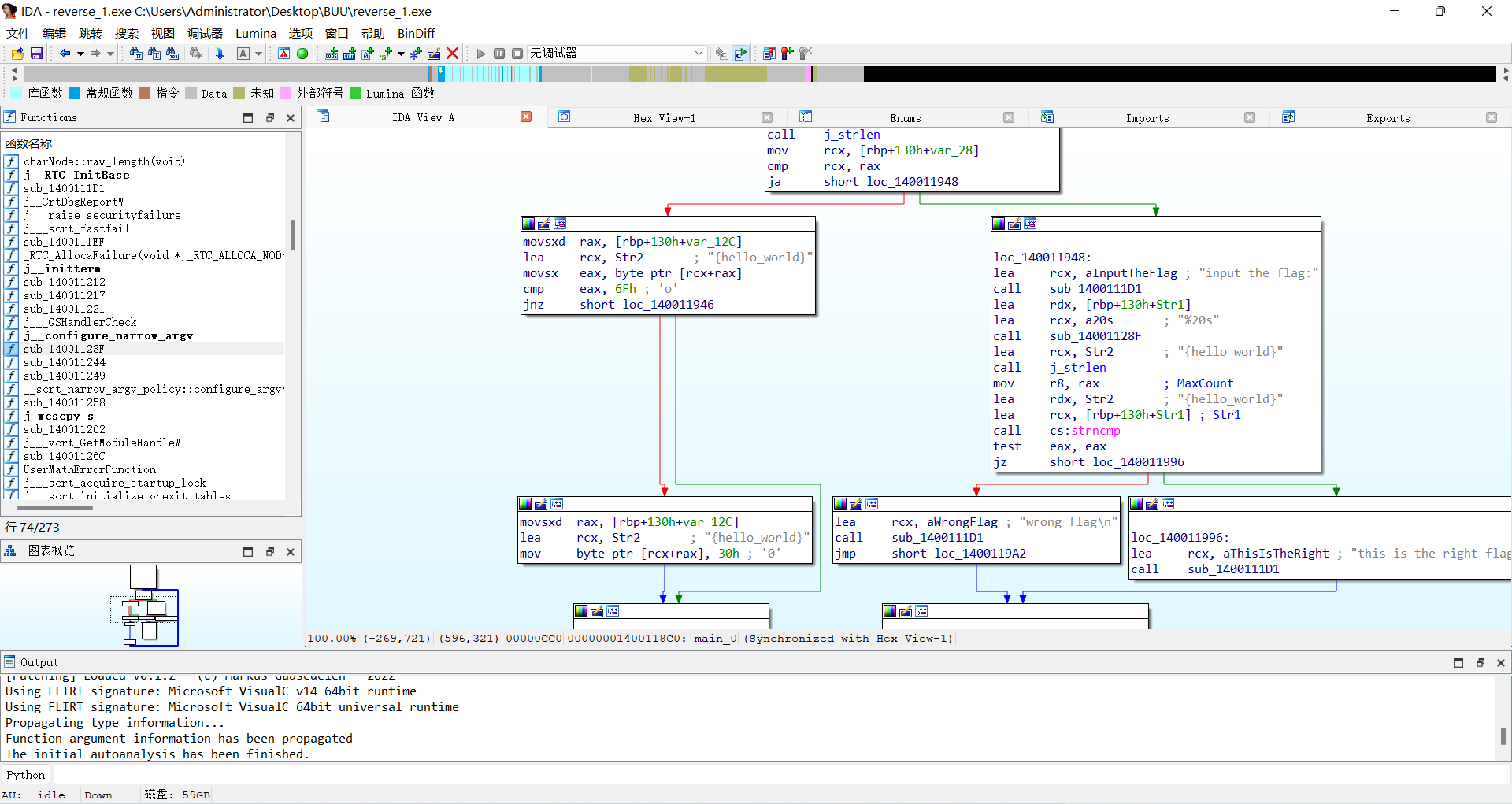

2.reverse1

这道题也是一样,拖进去就看到了个疑似flag的东西{hello_world},接下来去提交,发现是错误的。

然后直接进入主函数

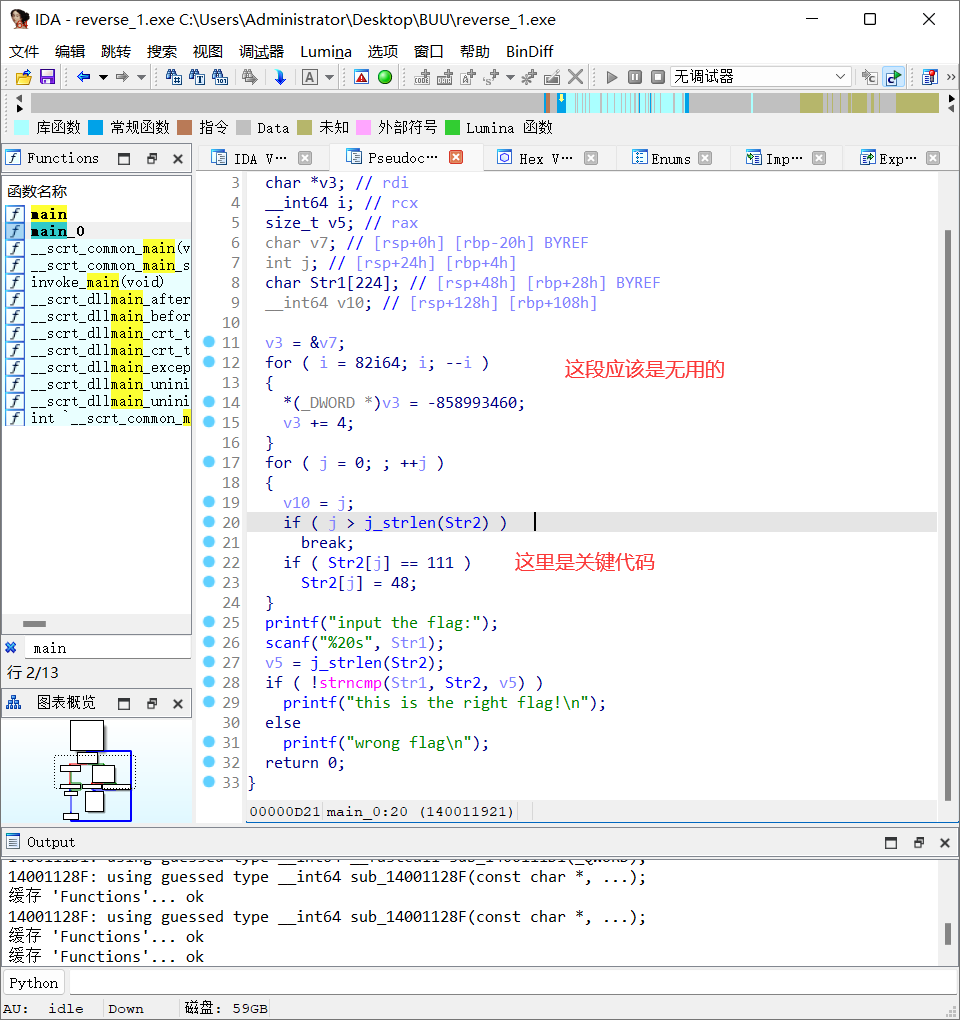

看到关键代码,猜测是把{hello_world}转换成ASSIC码,然后把111替换成48,接下来直接写脚本

flag="{hello_world}"

flag1=[]

for i in flag:

if ord(i)==111:

flag1.append("48")

else:

flag1.append(str(ord(i)))

print(flag1)

for i in flag1:

print(chr(int(i)),end="")

得到结果{hell0_w0rld}

提交正确

3.reverse2

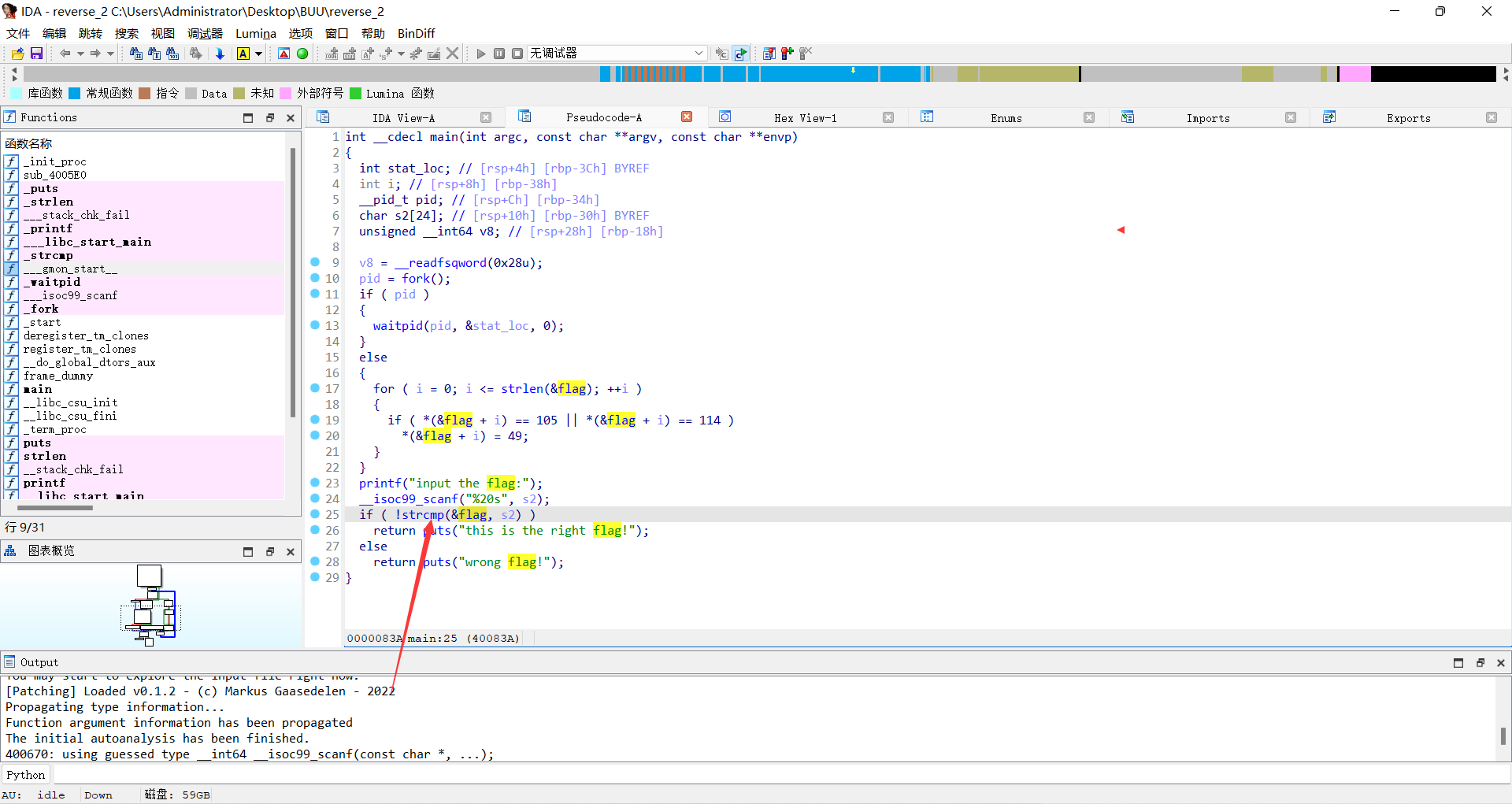

64位Linux文件,拖入ida

将输入的s2与flag进行比较,所以接下来直接看变量flag经历了什么运算,去看字符串看flag运算前是什么,可以看到是

{hacking_for_fun}}

for ( i = 0; i <= strlen(&flag); ++i )

{

if ( *(&flag + i) == 105 || *(&flag + i) == 114 )

*(&flag + i) = 49;

}

上面是运算代码,直接写脚本

flag='flag{hacking_for_fun}'

flag1=[]

for i in flag:

if ord(i)==105 or ord(i)==114:

flag1.append('49')

else:

flag1.append(str(ord(i)))

print(flag1)

for i in flag1:

print(chr(int(i)),end="")

#print("\n",len("flag{1ack1ng_for_fun}"))

flag为flag{hack1ng_fo1_fun}

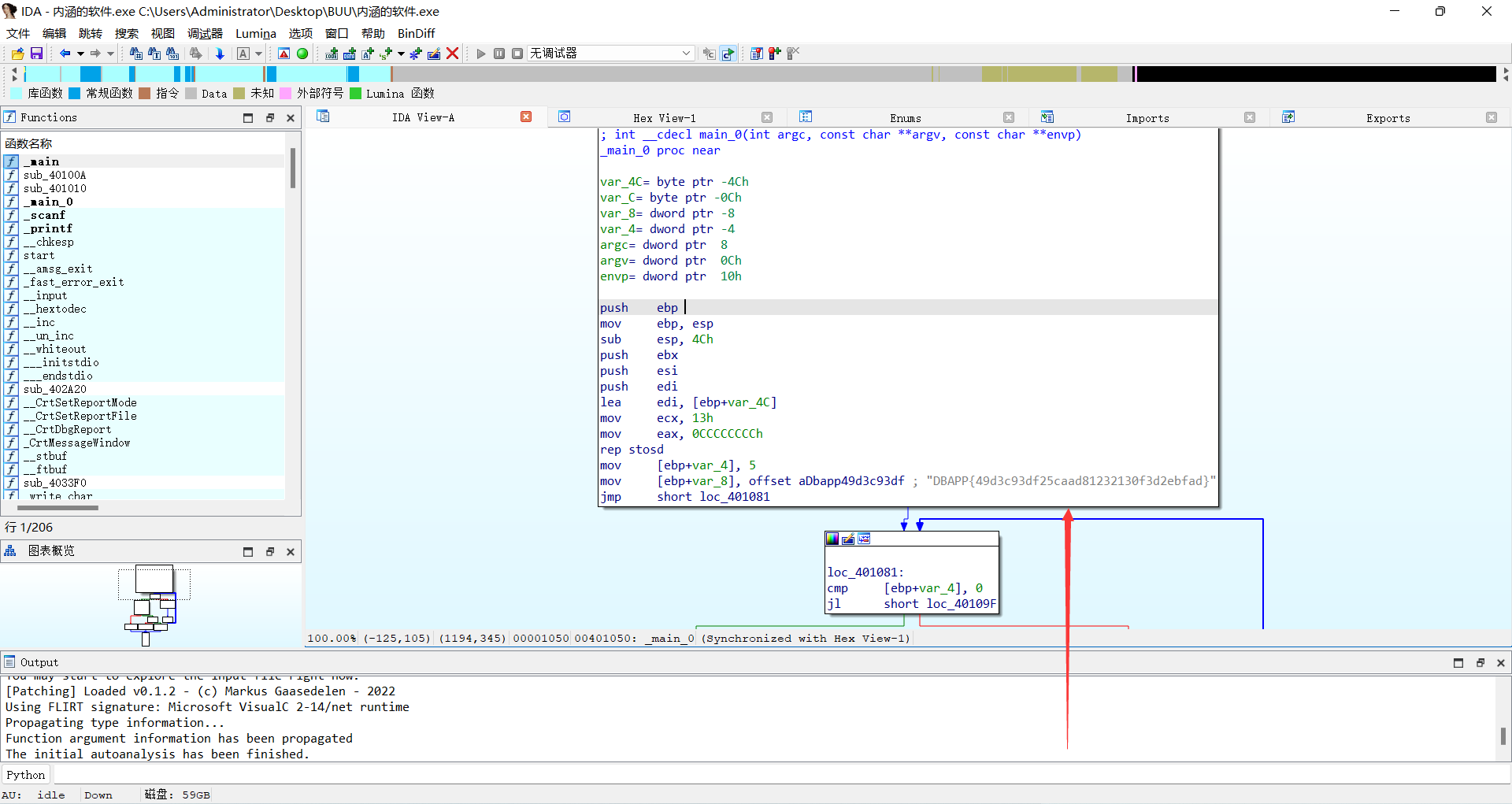

4.内涵的软件

下载出来运行一下

拖进去就看到了疑似flag的

DBAPP{49d3c93df25caad81232130f3d2ebfad}

包上flag{}提交试试,报错,然后再看代码,没发现有问题,于是删掉了DBAPP,提交正确

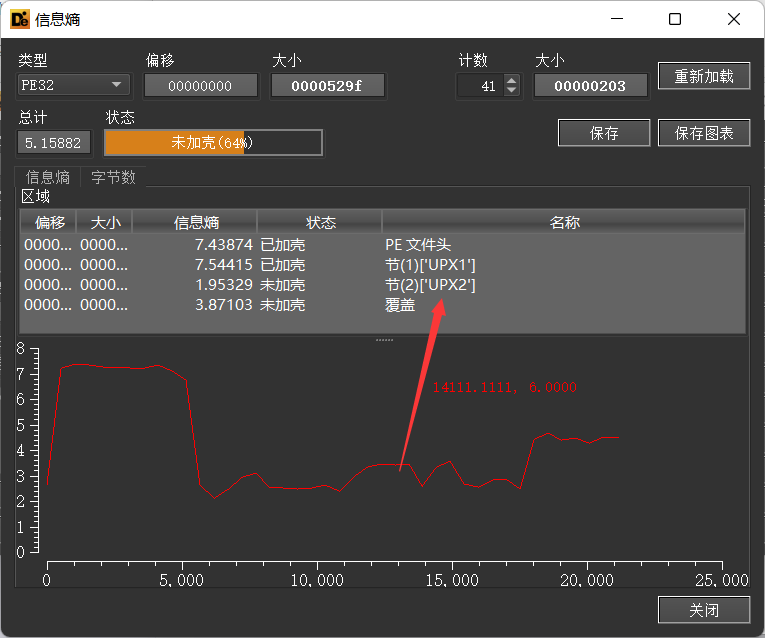

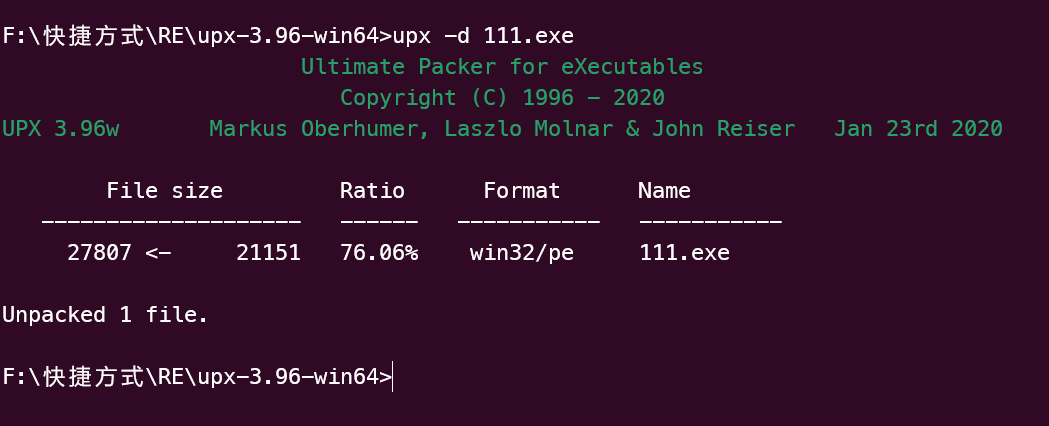

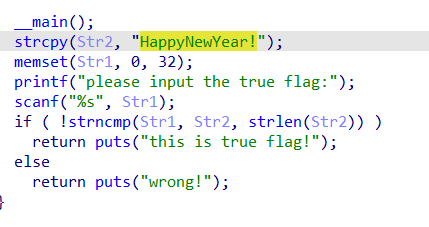

5.新年快乐

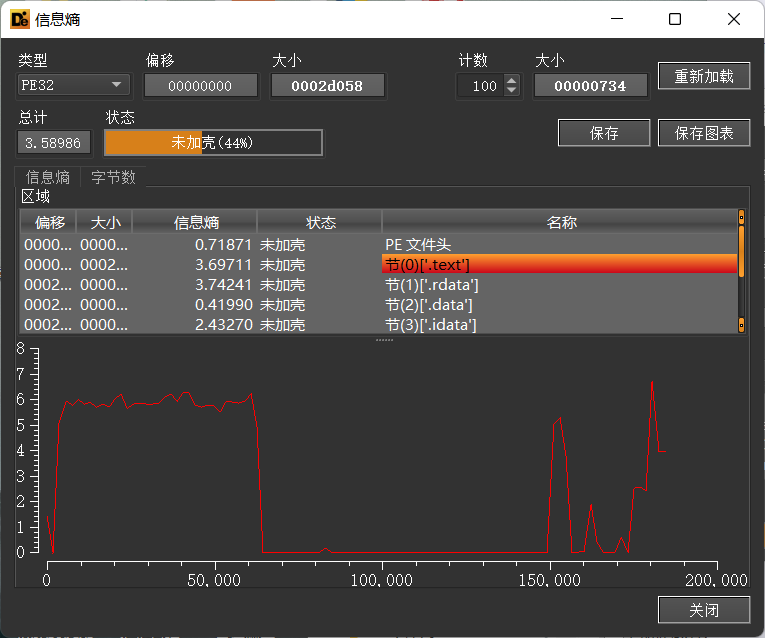

32位加了upx壳

脱壳后拖进ida

可以看出flag为

flag{HappyNewYear!}

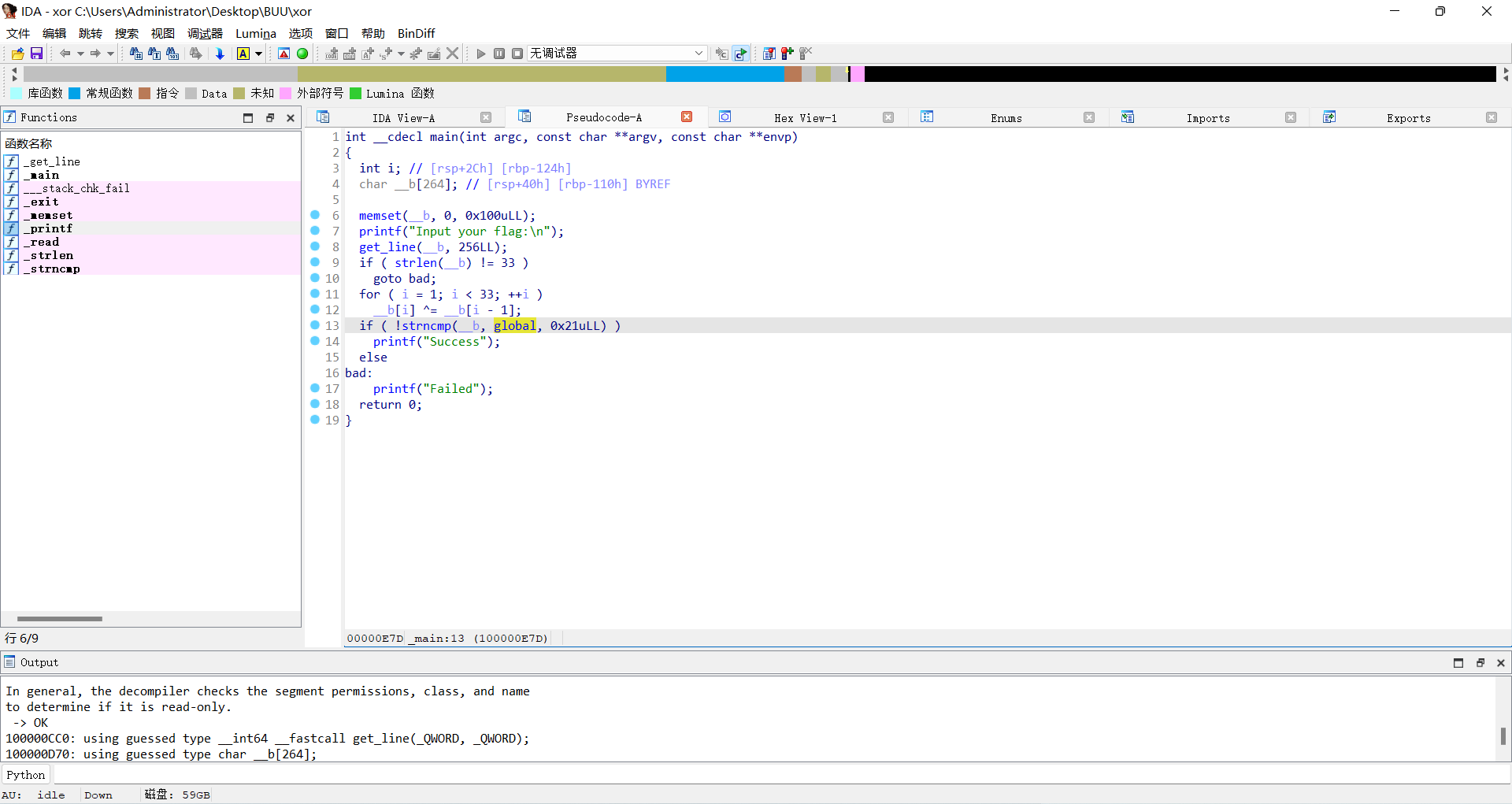

6.xor

这个没啥说的,直接写脚本

flag=[102, 10, 107, 12, 119, 38, 79, 46, 64, 17,

120, 13, 90, 59, 85, 17, 112, 25, 70, 31,

118, 34, 77, 35, 68, 14, 103, 6, 104, 15,

71, 50, 79]

flag1=[102,]

for i in range(1,33):

flag1.append(str(flag[i]^flag[i-1]))

for i in flag1:

print(chr(int(i)),end="")

得到flag为flag{QianQiuWanDai_YiTongJiangHu}

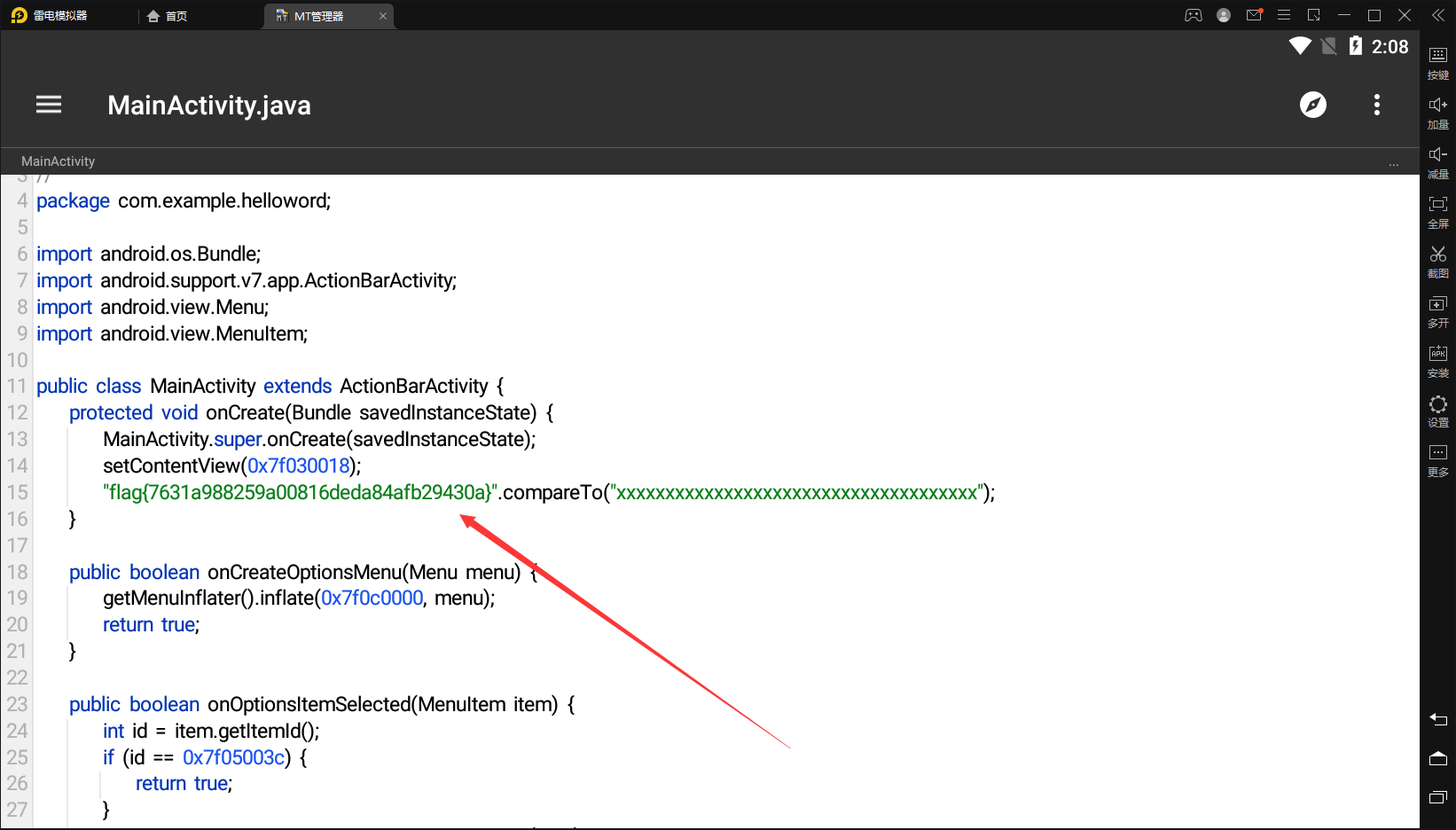

7.helloword

第七题helloword是个安卓题,直接模拟器安装打开

打开并没啥,直接反编译

直接看到了flag

flag{7631a988259a00816deda84afb29430a}

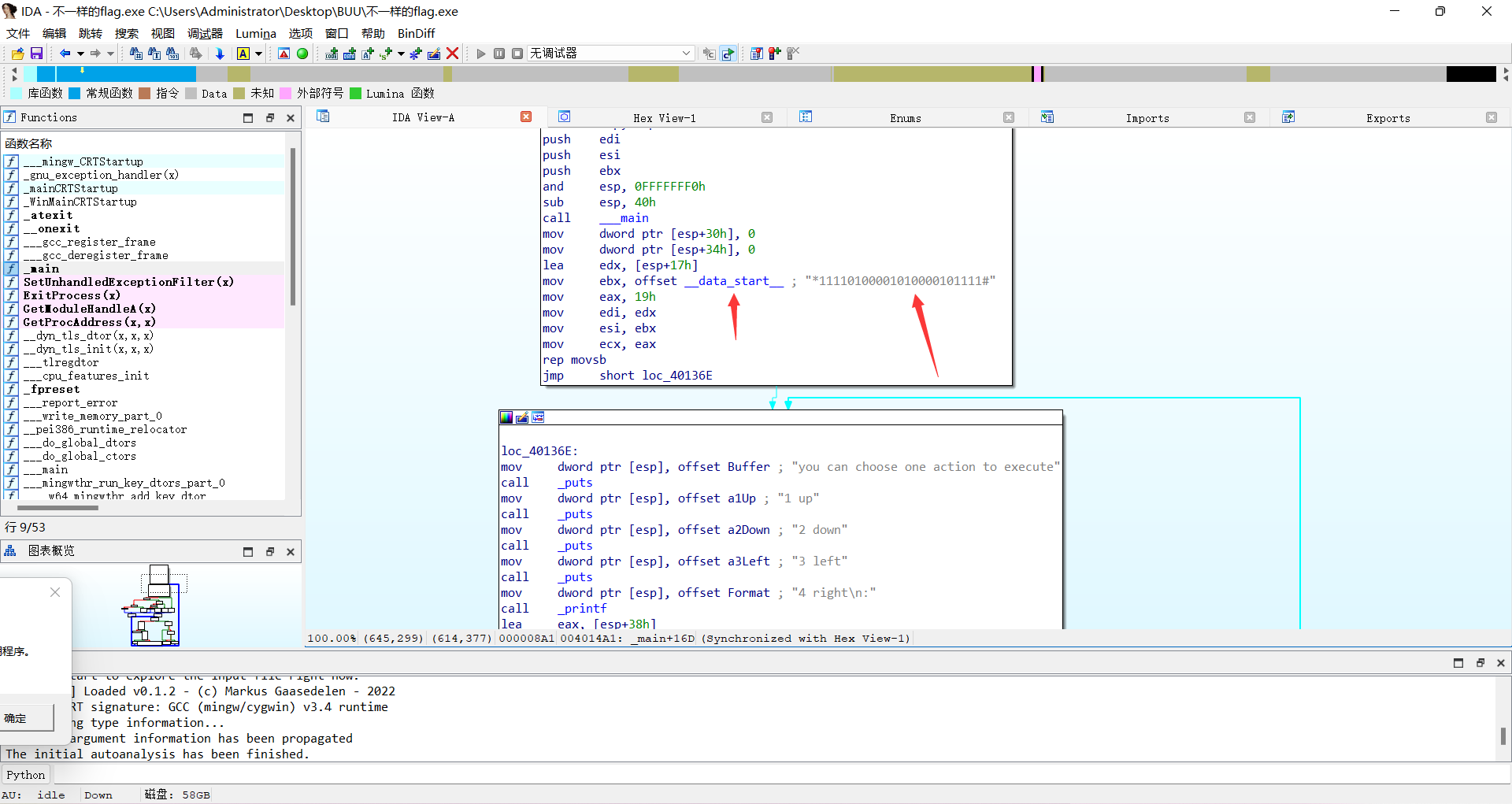

8.不一样的flag

die查看是32位,打开运行看了看,是迷宫题

在ida中看到了

*11110100001010000101111#

是25位,我是直接猜的是一个5**5的迷宫,所以应该排成这样*

*1111

01000

01010

00010

1111#

*是入口,1是墙,0是路,#是出口

得到

222441144222

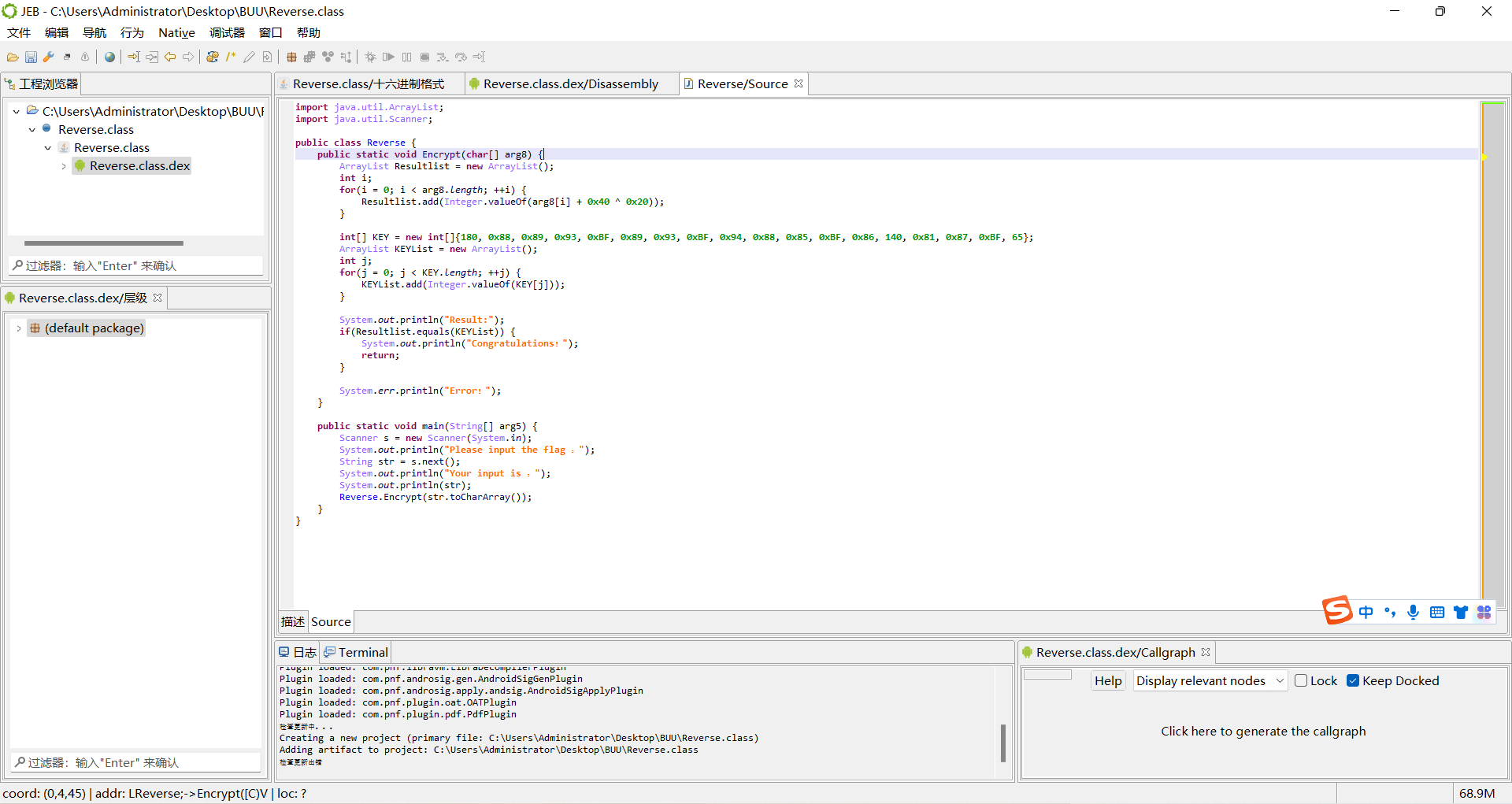

9.Java逆向解密(待续)

下载得到的是一个class文件,直接拖入jeb中,看Java代码

等待后续…

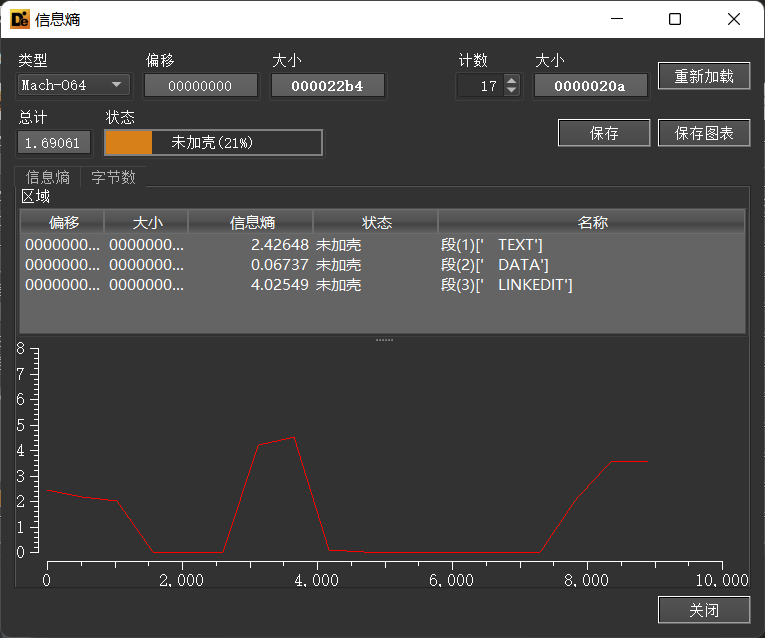

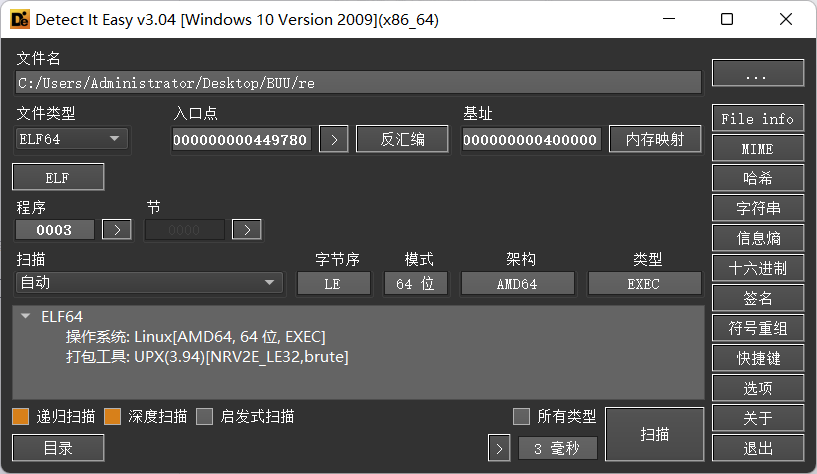

10.[GUET-CTF2019]re

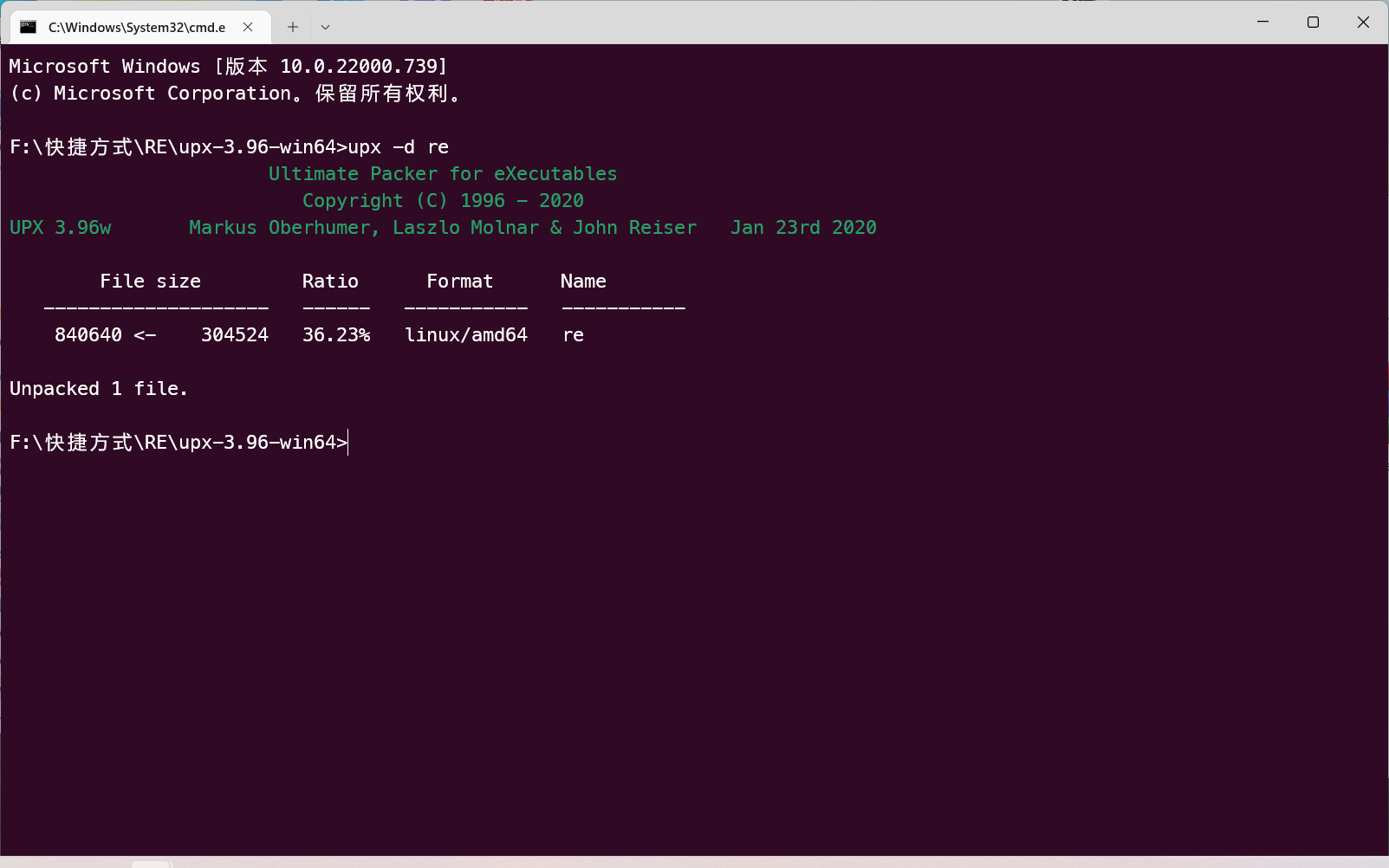

64+加了upx壳,首先脱壳

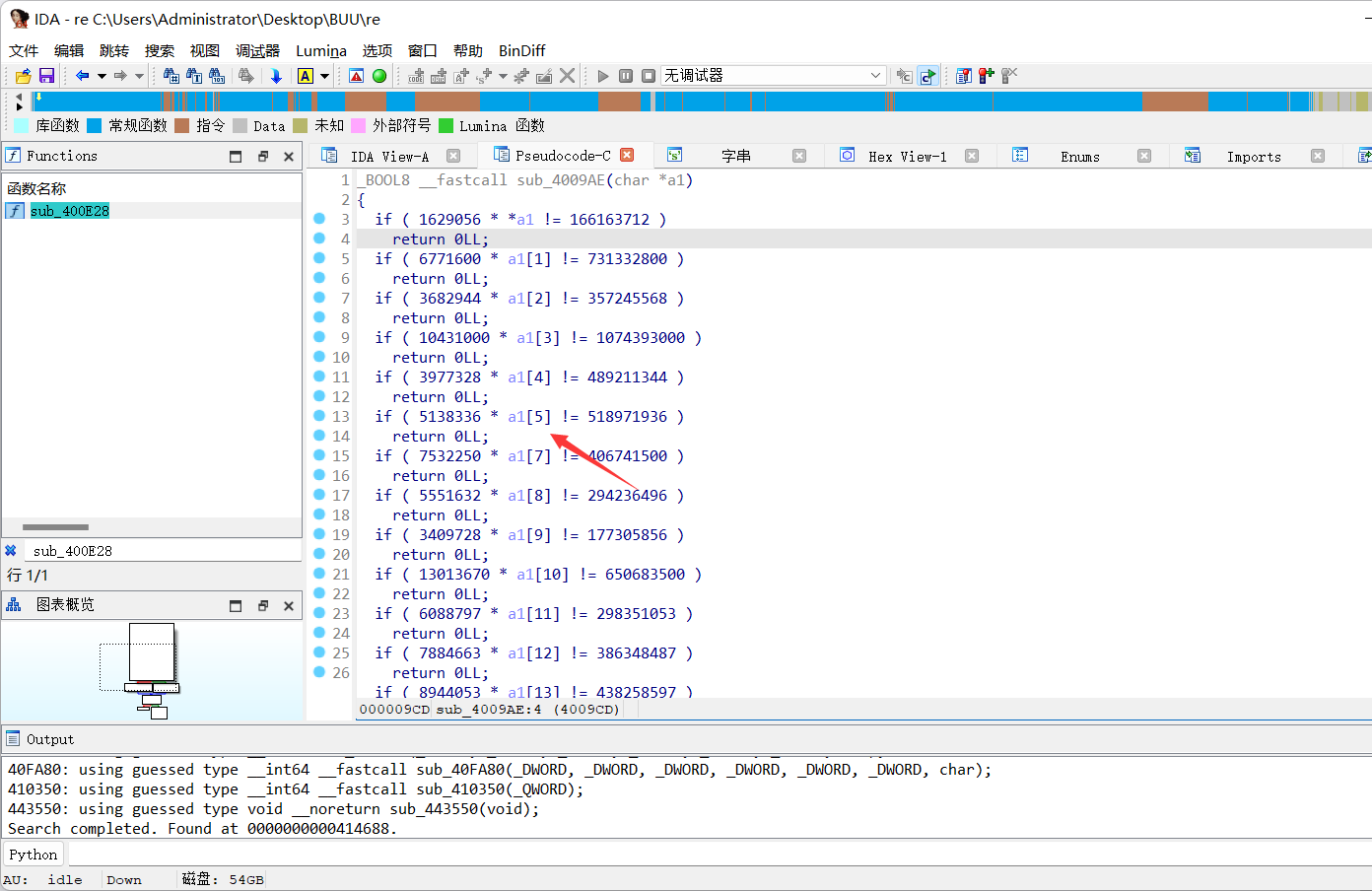

之后拖入ida

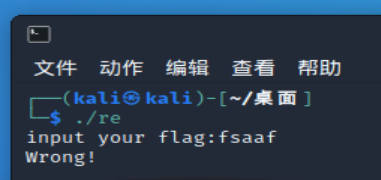

非常混乱,找不到有用的信息。在虚拟机里面运行一下

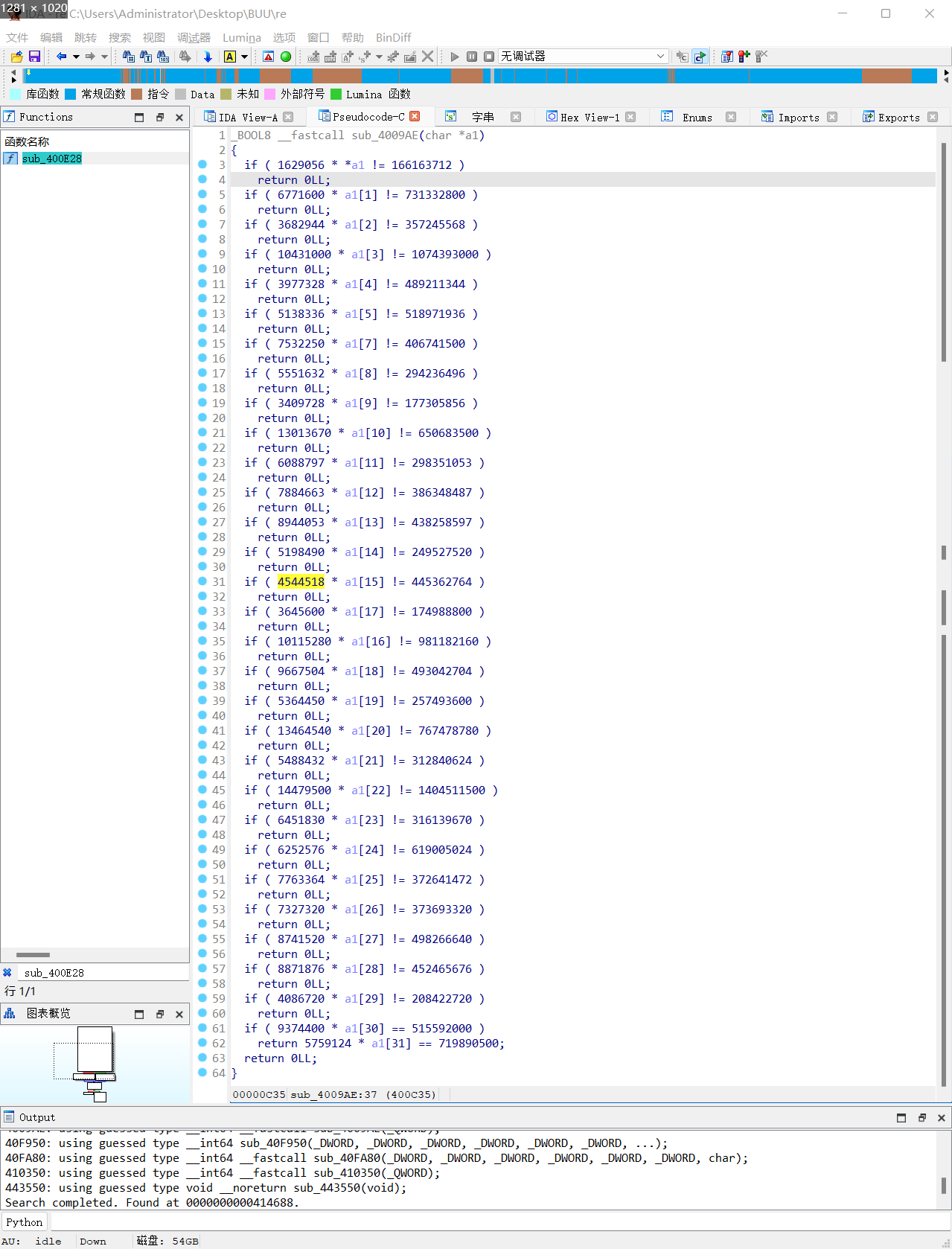

去ida搜索关键词,找到关键函数sub_400E28

可以看出a1就是flag,直接写脚本

print(166163712/1629056,731332800/6771600,357245568/3682944,1074393000/10431000,489211344/3977328,518971936/5138336,406741500/7532250,294236496/5551632,177305856/3409728,650683500/13013670,298351053/6088797,386348487/7884663,438258597/8944053,249527520/5198490,445362764/4544518,981182160/10115280,174988800/3645600,493042704/9667504,257493600/5364450,767478780/13464540,312840624/5488432,1404511500/14479500,316139670/6451830,619005024/6252576,372641472/7763364,373693320/7327320,498266640/8741520,452465676/8871876,208422720/4086720,515592000/9374400,719890500/5759124,sep=",")

ss=[102.0,108.0,97.0,103.0,123.0,101.0,54.0,53.0,52.0,50.0,49.0,49.0,49.0,48.0,98.0,48.0,97.0,51.0,48.0,57.0,57.0,97.0,49.0,99.0,48.0,51.0,57.0,51.0,51.0,55.0,125.0]

for i in ss:

print(chr(int(i)),end="")

print(len("flag{e65421110b0a3099a1c039337}"))

运行得到

102.0,108.0,97.0,103.0,123.0,101.0,54.0,53.0,52.0,50.0,49.0,49.0,49.0,48.0,98.0,97.0,48.0,51.0,48.0,57.0,57.0,97.0,49.0,99.0,48.0,51.0,57.0,51.0,51.0,55.0,125.0

flag{e65421110b0a3099a1c039337}31

提交报错,仔细一看是

没有a6,从上面可以看到a5后面几个都是数字,所以直接先猜测a6也是数字,最终a6是1

flag{e165421110b0a3099a1c039337}

1471

1471

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?