应急响应靶机训练-Web2

发现 知攻善防实验室公众号里有两个应急响应靶场,练习到了第二个,记录一下应急响应靶机训练-Web2

挑战内容

前景需要:小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。

这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的IP地址(两个)?192.168.126.135/

2.攻击者的webshell文件名?system.php

3.攻击者的webshell密码?hack6618

4.攻击者的伪QQ号?

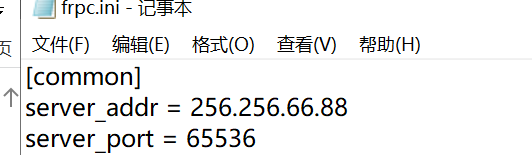

5.攻击者的伪服务器IP地址?

6.攻击者的服务器端口?

7.攻击者是如何入侵的(选择题)?

8.攻击者的隐藏用户名?

解题

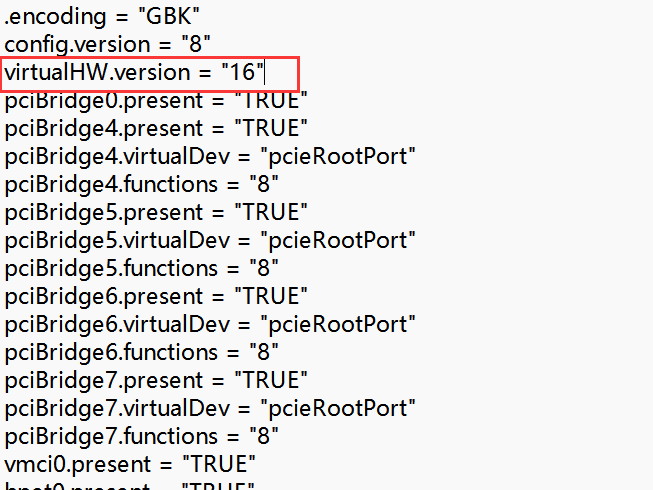

在启动靶机时,如果你的vm版本为16,请将虚拟机的vmx文件改一下

之后就正常启动靶机了。

进入靶机之后先开启phpstudy的服务,然后根据问题寻找答案

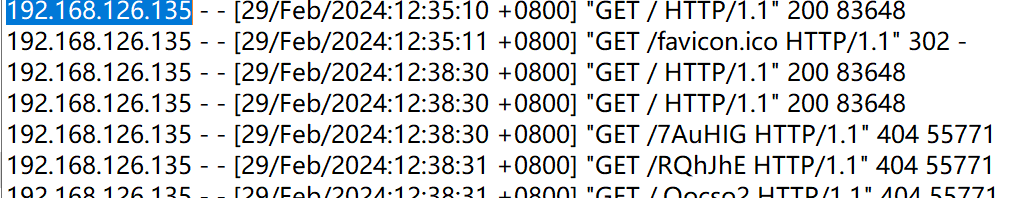

查看apache日志文件可以发现攻击者的一个ip为192.168.126.135,

将源码拖出来使用D盾扫描得到木马文件system.php文件并且知道了密码

如果要查找隐藏用户,有几种方法:

1、查看注册表:win+R输入regedit即可看到隐藏用户hack887$

2、打开控制面板->用户账户->管理账户

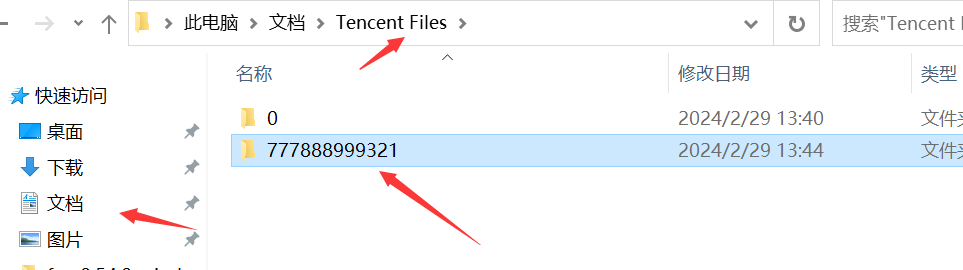

然后再文档文件下发现Tencent Files文件夹,看到QQ号

打开QQ号文件下的FileRecv文件夹,看到了黑客上传的frp工具,查看配置文件frpc.ini文件

到这里还差一个攻击者的另一个ip,我是没找到,看了一下解题思路,另一个IP是使用蓝队工具箱的日志分析工具找到的。

739

739

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?