Akira 勒索软件概览

近期,安天CERT(CCTGA勒索软件防范应对工作组成员)发现多起Akira勒索软件攻击事件。Akira勒索软件于2023年3月被发现,其攻击载荷暂未发现大规模传播,国外安全厂商发现攻击者通过VPN对受害系统进行初始访问[1],故猜测其背后的攻击组织使用定向攻击模式开展勒索攻击活动。攻击者入侵至受害系统后通过远程桌面协议(RDP)工具或其他工具实现内网传播,勒索软件载荷采用AES+RSA算法对文件进行加密,暂未发现公开的解密工具。

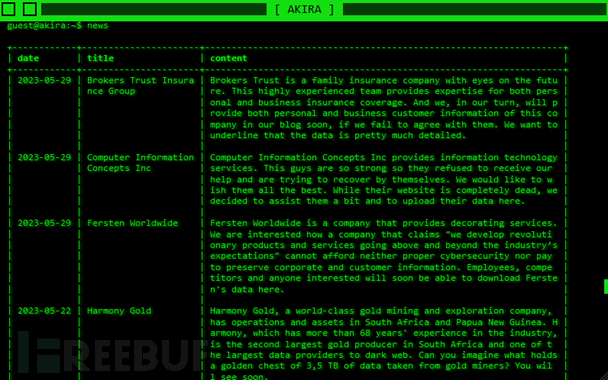

Akira勒索软件采用“双重勒索”即“窃取数据+加密文件”的模式运营,自4月21日起,其背后的攻击组织在Tor网站陆续发布受害者信息和窃取到的数据,截至5月30日共发布25名受害者信息和从11名受害者系统中窃取到的数据,包括建筑、金融、教育和房地产等多个行业。

表1‑1 Akira勒索软件概览

样本功能与技术梳理

2.1 攻击流程

-

通过多种手段入侵受害者系统后,使用工具获取网内其他主机信息;

-

将窃密工具和勒索软件载荷投放至受害系统中;

-

将窃取到的数据通过特定C2信道或工具回传至攻击者;

-

攻击者将受害者信息展示于该组织所使用的Tor网站上;

图2‑1 受害者信息

-

窃密环节完成后,执行勒索软件载荷,投放勒索信并加密数据文件;

-

受害者通过勒索信中预留的Tor地址信息与攻击者进行谈判;

-

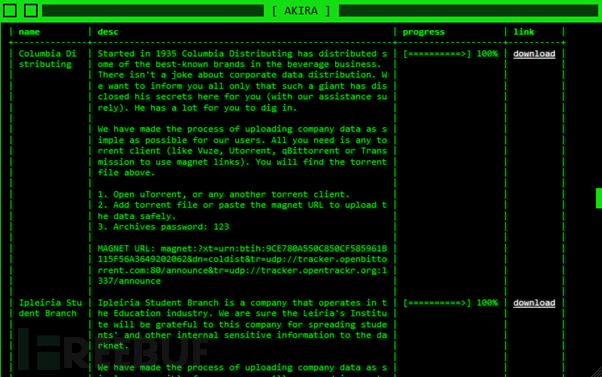

受害者如未满足攻击者需求,攻击者则会公开从受害者系统中窃取到的数据。

图2‑2 公开窃取到的数据

2.2 加密流程

-

Akira勒索软件样本执行后调用命令行工具执行命令删除磁盘卷影备份、禁用系统恢复和绕过Windows Defender安全功能以确保后续流程顺利执行;

-

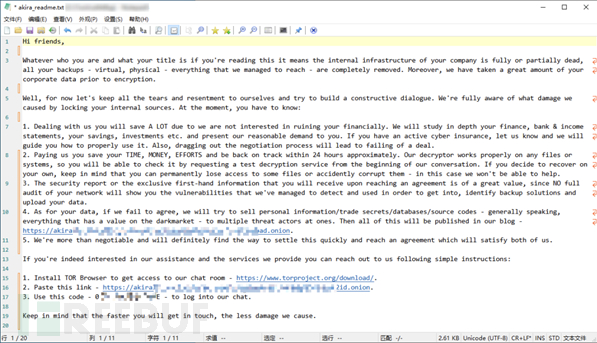

获取系统当前逻辑驱动器列表,在多个路径下放置名为“akira_readme.txt”的勒索信;

图2‑3 勒索信

- 遍历目录和文件来搜索要加密的文件,排除加密特定扩展名、文件名和文件夹;

表2‑1 被排除加密扩展名、文件名及文件夹

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-rSTurwo1-1693006387393)(https://image.3001.net/images/20230531/1685521727_6477053f7189828f31cc0.png!small?1685521728180)]

- 导入RSA公钥并组合使用AES算法对文件进行加密,被加密文件后缀名修改为.akira;

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-LmAqKtxc-1693006387395)(https://image.3001.net/images/20230531/1685521772_6477056c5834d1e5adb7d.png!small?1685521773041)]

图2‑4 被加密文件后缀

应急处置建议

当机器感染勒索软件后,不要惊慌,可立即开展以下应急工作,降低勒索软件产生的危害: 隔离网络、分类处置、及时报告、排查加固、专业服务 。

-

首先要将感染勒索软件的机器断网,防止勒索软件进行横向传播继续感染局域网中的其他机器。

-

不要重启机器,个别勒索软件的编写存在逻辑问题,在不重启的情况下有找回部分被加密文件的可能。

-

不要急于重做系统、格式化硬盘等破坏加密文档行为。先备份加密后的文档,被加密后带后缀的文件不具有传染性,可复制到任意计算机上做备份保存,但是恢复的可能性极小。可以根据情况考虑是否等待解密方案,有小部分勒索软件的解密工具会由于各种原因被放出。

-

虽然可以从后缀名、勒索信等信息判断出勒索软件家族类型。但由于暂时缺失勒索软件在用户网络内如何加密、传播的具体过程,仍无法准确判断其类型。虽然可以从威胁情报库中获取功能相似的病毒样本,通过模拟感染过程来确认,但在感染过程、感染源头的定位还需要细化,建议通过现场安全服务的形式进行定位、溯源。

-

防护建议

针对该勒索软件,建议个人及企业采取如下防护措施:

4.1 个人防护

-

安装终端防护:安装反病毒软件。建议安天智甲用户开启勒索病毒防御工具模块(默认开启);

-

加强口令强度:避免使用弱口令,建议使用16位或更长的密码,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

-

定期更改口令:定期更改系统口令,避免出现口令泄露导致系统遭到入侵;

-

及时更新补丁:建议开启自动更新安装系统补丁,服务器、数据库、中间件等易受攻击部分应及时更新系统补丁;

-

关闭高危端口:对外服务采取最小化原则,关闭135、139、445和3389等不用的高危端口;

-

关闭PowerShell:如不使用PowerShell命令行工具,建议将其关闭;

-

定期数据备份:定期对重要文件进行数据备份,备份数据应与主机隔离。

4.2 企业防护

-

安装终端防护:安装反病毒软件,针对不同平台建议安装安天智甲终端防御系统;

-

及时更新补丁:建议开启自动更新安装系统补丁,服务器、数据库、中间件等易受攻击部分应及时更新系统补丁;

-

开启日志:开启关键日志收集功能(安全日志、系统日志、PowerShell日志、IIS日志、错误日志、访问日志、传输日志和Cookie日志),为安全事件的追踪溯源提供基础;

-

设置IP白名单规则:配置高级安全Windows防火墙,设置远程桌面连接的入站规则,将使用的IP地址或IP地址范围加入规则中,阻止规则外IP进行暴力破解;

-

主机加固:对系统进行渗透测试及安全加固;

事件对应的 ATT &CK 映射图谱

事件对应的技术特点分布图:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Ij70wSmN-1693006387396)(https://image.3001.net/images/20230531/1685521821_6477059d9f9f2b61377a8.png!small?1685521822610)]

图5‑1 技术特点对应ATT&CK的映射

具体ATT&CK技术行为描述表:

表5‑1 ATT&CK技术行为描述表

IoCs

参考链接:

[1]Akira Ransomware is “bringin’ 1988 back”

https://news.sophos.com/en-us/2023/05/09/akira-ransomware-is-

bringin-88-back/

a Ransomware is “bringin’ 1988 back”

https://news.sophos.com/en-us/2023/05/09/akira-ransomware-is-

bringin-88-back/

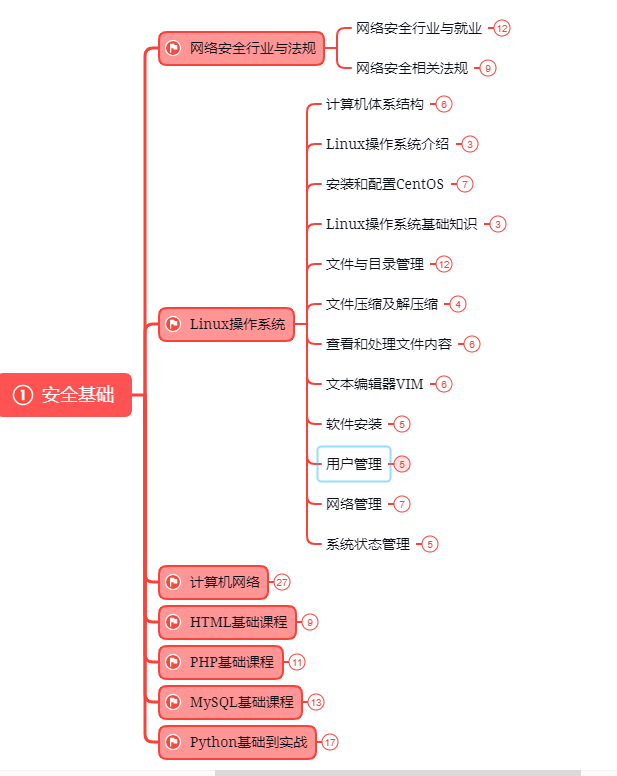

学习网络安全技术的方法无非三种:

第一种是报网络安全专业,现在叫网络空间安全专业,主要专业课程:程序设计、计算机组成原理原理、数据结构、操作系统原理、数据库系统、 计算机网络、人工智能、自然语言处理、社会计算、网络安全法律法规、网络安全、内容安全、数字取证、机器学习,多媒体技术,信息检索、舆情分析等。

第二种是自学,就是在网上找资源、找教程,或者是想办法认识一-些大佬,抱紧大腿,不过这种方法很耗时间,而且学习没有规划,可能很长一段时间感觉自己没有进步,容易劝退。

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

第三种就是去找培训。

接下来,我会教你零基础入门快速入门上手网络安全。

网络安全入门到底是先学编程还是先学计算机基础?这是一个争议比较大的问题,有的人会建议先学编程,而有的人会建议先学计算机基础,其实这都是要学的。而且这些对学习网络安全来说非常重要。但是对于完全零基础的人来说又或者急于转行的人来说,学习编程或者计算机基础对他们来说都有一定的难度,并且花费时间太长。

第一阶段:基础准备 4周~6周

这个阶段是所有准备进入安全行业必学的部分,俗话说:基础不劳,地动山摇

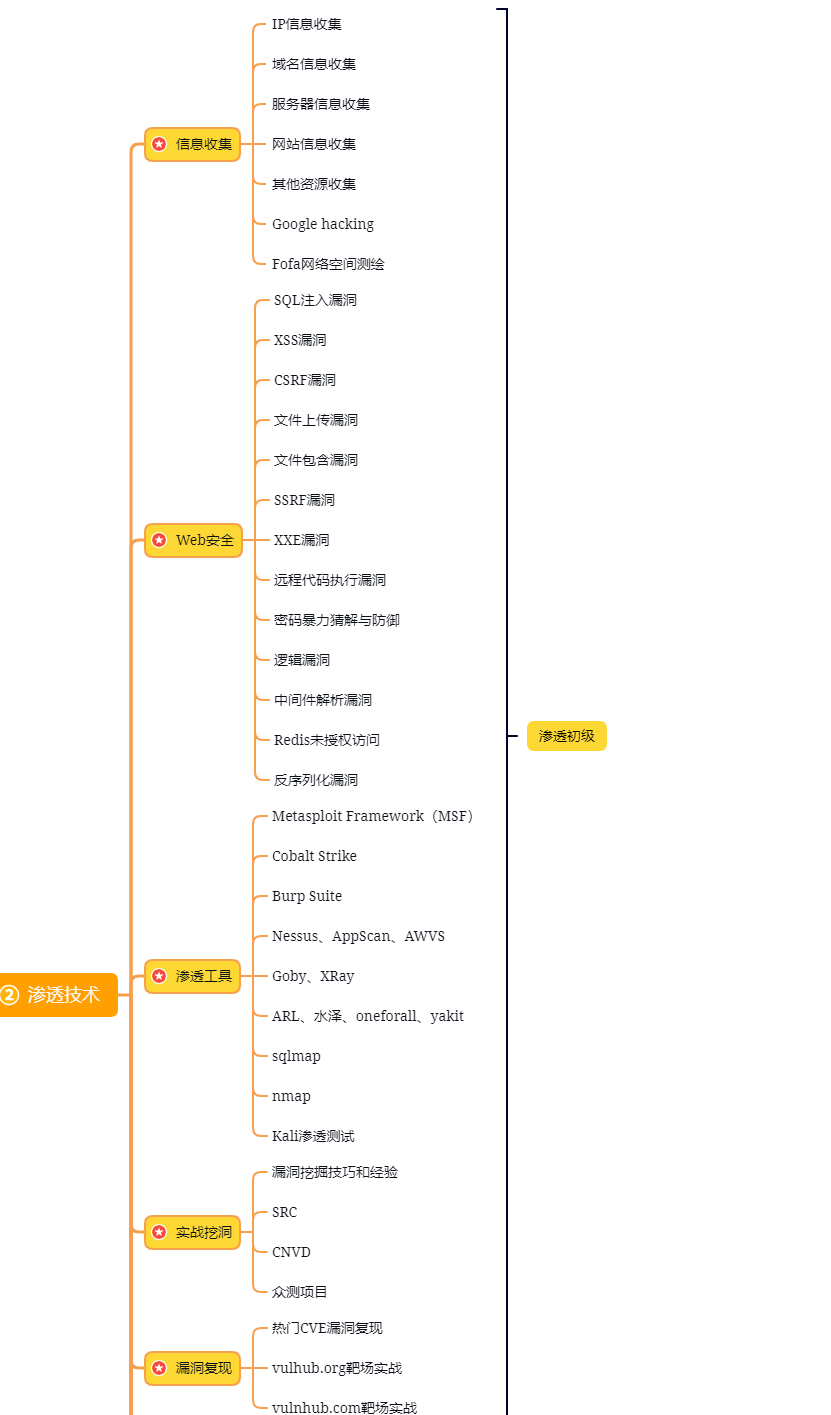

第二阶段:web渗透

学习基础 时间:1周 ~ 2周:

① 了解基本概念:(SQL注入、XSS、上传、CSRF、一句话木马、等)为之后的WEB渗透测试打下基础。

② 查看一些论坛的一些Web渗透,学一学案例的思路,每一个站点都不一样,所以思路是主要的。

③ 学会提问的艺术,如果遇到不懂得要善于提问。

配置渗透环境 时间:3周 ~ 4周:

① 了解渗透测试常用的工具,例如(AWVS、SQLMAP、NMAP、BURP、中国菜刀等)。

② 下载这些工具无后门版本并且安装到计算机上。

③ 了解这些工具的使用场景,懂得基本的使用,推荐在Google上查找。

渗透实战操作 时间:约6周:

① 在网上搜索渗透实战案例,深入了解SQL注入、文件上传、解析漏洞等在实战中的使用。

② 自己搭建漏洞环境测试,推荐DWVA,SQLi-labs,Upload-labs,bWAPP。

③ 懂得渗透测试的阶段,每一个阶段需要做那些动作:例如PTES渗透测试执行标准。

④ 深入研究手工SQL注入,寻找绕过waf的方法,制作自己的脚本。

⑤ 研究文件上传的原理,如何进行截断、双重后缀欺骗(IIS、PHP)、解析漏洞利用(IIS、Nignix、Apache)等,参照:上传攻击框架。

⑥ 了解XSS形成原理和种类,在DWVA中进行实践,使用一个含有XSS漏洞的cms,安装安全狗等进行测试。

⑦ 了解一句话木马,并尝试编写过狗一句话。

⑧ 研究在Windows和Linux下的提升权限,Google关键词:提权

以上就是入门阶段

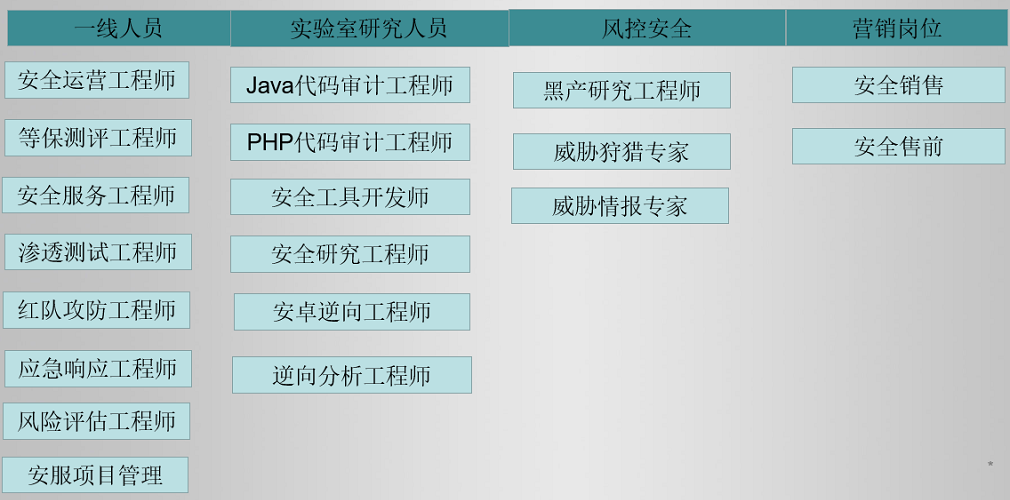

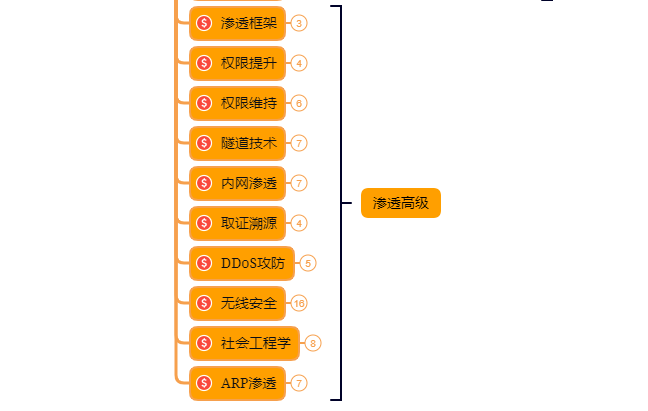

第三阶段:进阶

已经入门并且找到工作之后又该怎么进阶?详情看下图

给新手小白的入门建议:

新手入门学习最好还是从视频入手进行学习,视频的浅显易懂相比起晦涩的文字而言更容易吸收,这里我给大家准备了一套网络安全从入门到精通的视频学习资料包免费领取哦!

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

1113

1113

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?