SQL注入检测是通过各种手段来识别和验证应用程序是否容易受到SQL注入攻击的方法。

SQL注入原理

SQL注入(SQL Injection)是一种利用应用程序对用户输入的不当处理而导致的安全漏洞。攻击者通过在输入中注入恶意的SQL代码,成功执行数据库查询,甚至执行未经授权的数据库操作。SQL注入的原理可以通过以下几个步骤来理解:

-

用户输入未经验证:

- 在应用程序中,存在一个或多个用户输入点,如表单字段、URL参数、Cookie值等。

-

构建SQL查询语句:

- 应用程序通常使用用户输入来构建SQL查询语句,例如在登录验证、搜索功能或其他数据查询操作中。

-

恶意注入:

- 攻击者利用未经验证的用户输入,在输入中注入恶意的SQL代码。这通常是通过输入字段中插入SQL语句的一部分实现的。

-

SQL查询被篡改:

- 攻击者成功注入的SQL代码与应用程序原始的SQL查询合并,形成一个恶意的SQL查询语句。

-

执行恶意SQL查询:

- 应用程序执行包含了恶意SQL代码的查询,将攻击者的注入代码当作正常的SQL语句来执行。

-

获取敏感信息或执行未经授权的操作:

- 如果注入成功,攻击者可以获取敏感的数据库信息,如用户名、密码等,或者执行未经授权的数据库操作,如删除、修改数据等。

示例

考虑一个简单的登录验证场景:

SELECT * FROM users WHERE username = '输入的用户名' AND password = '输入的密码';

如果用户输入未经验证,攻击者可以输入如下的用户名和密码:

用户名: admin' OR '1'='1'; --

密码: 任意密码

构建的SQL查询变为:

SELECT * FROM users WHERE username = 'admin' OR '1'='1'; --' AND password = '任意密码';

由于 1=1 总是成立,这个查询将返回数据库中所有用户的信息,绕过了登录验证。

防御措施

-

参数化查询:使用参数化查询而不是字符串拼接,确保用户输入不影响SQL语句结构。

-

输入验证和过滤:对用户输入进行验证和过滤,只允许符合预期格式的数据。

-

最小权限原则:数据库用户应该只具有执行必要操作的最小权限,避免过大的权限范围。

-

使用ORM框架:对象关系映射框架可以抽象数据库访问,减少直接使用SQL语句的机会。

-

定期审查和测试:定期审查代码,并进行渗透测试,以发现和修复潜在的SQL注入漏洞。

SQL注入工具

-

SQLMap

- 描述:SQLMap 是一个开源的SQL注入工具,用于检测和利用SQL注入漏洞。它支持多种数据库管理系统,包括MySQL、Oracle、PostgreSQL等。

- 特点:

- 自动检测注入点。

- 支持多种注入技术。

- 提供强大的渗透测试功能。

-

Burp Suite

- 描述:Burp Suite 是一套用于Web应用程序渗透测试的工具,其中包括了能够检测和利用SQL注入漏洞的模块。

- 特点:

- 拥有强大的代理、扫描和爬虫功能。

- 提供直观的用户界面。

-

Havij

- 描述:Havij 是一个自动化的SQL注入工具,适用于Microsoft SQL Server和MySQL数据库。

- 特点:

- 简单易用,适合初学者。

- 提供图形用户界面。

-

SQLninja

- 描述:SQLninja 是一个用于渗透测试的工具,专注于检测和利用SQL注入漏洞。

- 特点:

- 自动检测和利用注入点。

- 提供攻击者模块,支持更高级的攻击。

-

Netsparker

- 描述:Netsparker 是一款Web应用程序安全扫描工具,其中包括了检测和报告SQL注入漏洞的功能。

- 特点:

- 自动扫描和分析Web应用程序。

- 提供详细的漏洞报告。

-

Wfuzz

- 描述:Wfuzz 是一个强大的Web应用程序扫描工具,可用于检测SQL注入漏洞。

- 特点:

- 支持自定义payload和字典。

- 多线程扫描。

-

ZAP (Zed Attack Proxy)

- 描述:ZAP 是一个开源的渗透测试工具,包含了用于发现和利用SQL注入漏洞的模块。

- 特点:

- 主动扫描和被动扫描功能。

- 提供漏洞报告和建议。

SQL注入方法

1. 输入验证和过滤

- 描述:对用户输入进行严格的验证和过滤,确保输入数据符合预期的格式和范围。

- 优点:是最基本也是最有效的防御措施之一。

- 缺点:可能会漏检一些高级的注入技巧。

2. 参数化查询

- 描述:使用参数化查询(预处理语句)而不是直接拼接用户输入的方式构建SQL查询。

- 优点:有效防止SQL注入攻击。

- 缺点:需要开发人员的配合,对现有代码可能需要修改。

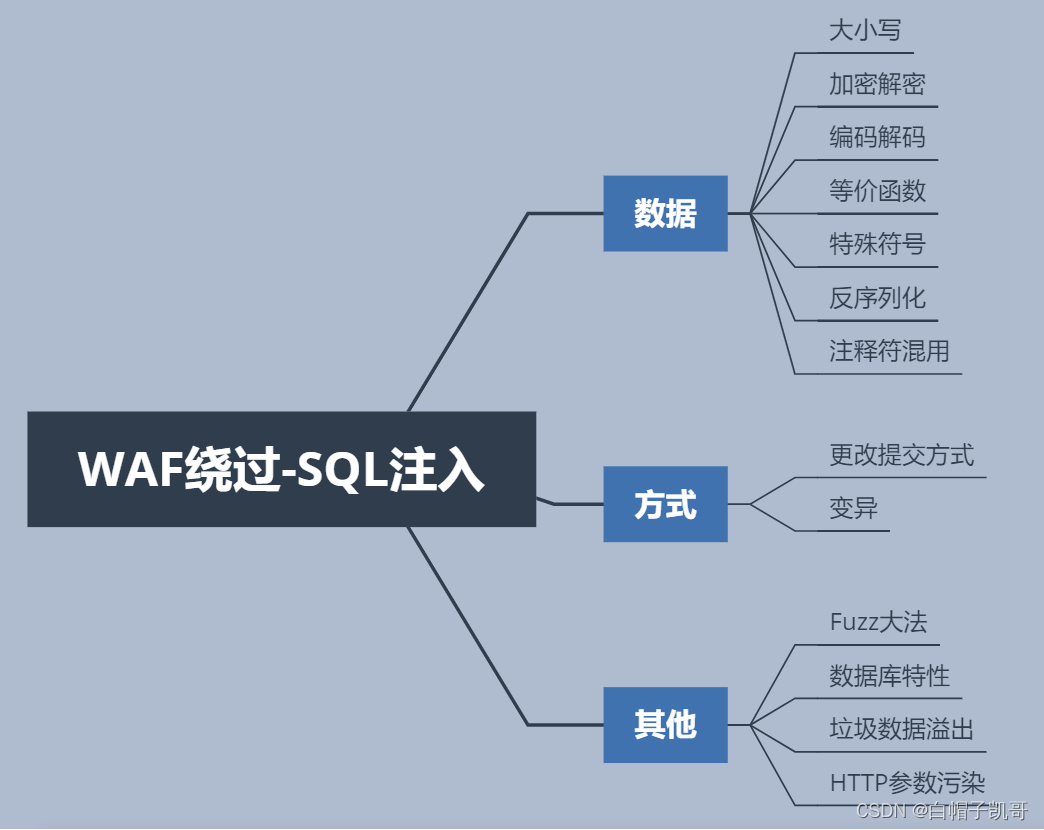

3. Web应用防火墙(WAF)

- 描述:WAF可以检测和阻止具有恶意SQL注入代码的HTTP请求。

- 优点:对于一些已知的SQL注入攻击模式有较好的防御效果。

- 缺点:不能防御所有类型的SQL注入攻击,可能产生误报。

4. 黑盒测试

- 描述:通过模拟攻击者的行为,使用各种输入测试应用程序的安全性。

- 优点:发现潜在的漏洞和弱点。

- 缺点:可能会错过一些高级的注入技巧,需要全面而深入的测试。

5. 使用工具进行自动化扫描

- 描述:使用专门的工具(如SQLMap、Netsparker、Burp Suite等)来自动扫描应用程序,检测潜在的SQL注入漏洞。

- 优点:高效、快速,能够发现常见的注入点。

- 缺点:不能完全替代人工审查,可能产生误报。

6. 静态代码分析

- 描述:通过分析应用程序的源代码,检测潜在的SQL注入漏洞。

- 优点:可以在应用程序部署之前发现问题。

- 缺点:可能产生误报,不能检测所有运行时漏洞。

7. 日志分析

- 描述:审查应用程序的日志,查看是否有异常或恶意的SQL查询。

- 优点:能够实时监测应用程序的运行情况。

- 缺点:可能需要大量的日志数据,不适用于所有情况。

这里我整合并且整理成了一份【282G】的网络安全/红客技术从零基础入门到进阶资料包,需要的小伙伴文末免费领取哦,无偿分享!!!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

😝朋友们如果有需要的话,可以V扫描下方二维码联系领取~

1️⃣零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

需要详细路线图的,下面获取

路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

2️⃣视频配套工具&国内外网安书籍、文档

工具

视频

书籍

资源较为敏感,未展示全面,需要的下面获取

3️⃣面试集锦

3️⃣面试集锦

面试资料

简历模板

因篇幅有限,资料较为敏感仅展示部分资料,添加上方即可获取👆

------ 🙇♂️ 本文转自网络,如有侵权,请联系删除 🙇♂️ ------

本文详细解释了SQL注入的概念、原理,以及如何通过输入验证、参数化查询、Web应用防火墙等手段进行防御。同时介绍了几种常用的SQL注入检测工具和相应的优缺点。

本文详细解释了SQL注入的概念、原理,以及如何通过输入验证、参数化查询、Web应用防火墙等手段进行防御。同时介绍了几种常用的SQL注入检测工具和相应的优缺点。

551

551

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?