简单记录一下,后续有时间,补充细节, 使用macos操作系统

前置知识

1. 普通jar启动原理和Springboot的jar启动原理

2. java类加载原理

3. java加密技术

XJar使用建议

- 加密前对代码进行混淆 , 特别是不能加密的代码, 如自定义ClassLoader, 解密相关逻辑, 给从内存中拿密码的操作增加难度. 增加被破解后的代码的理解难度

使用

新版XJar只支持go启动器模式启动加密后的jar包 , 加密后需要go环境生成go启动器 . 运行时不需要go环境

main方法手动执行加密

-

建普通maven项目加依赖

<dependency> <groupId>com.github.core-lib</groupId> <artifactId>xjar</artifactId> <version>4.0.2</version> </dependency> <repositories> <repository> <id>jitpack.io</id> <url>https://jitpack.io</url> </repository> </repositories> -

运行main方法

public static void main(String[] args) throws Exception { // Spring-Boot Jar包加密 XCryptos.encryption() .from("/Users/jiyuejie/Documents/ilaw/code/project/vinci-flow/vinci-flow-web/target/vinci-flow.jar")//是需要加密的jar包路径(也可以使用绝对路径) .use("1qaz2wsx3edc_ilaw_userCenter")//是加密的秘钥 .include("/**/*.class") .include("/**/*.yml") .include("/**/*.xml") .exclude("/static/**/*") .exclude("/templates/**/*") .exclude("/META-INF/resources/**/*") .to("/Users/jiyuejie/Documents/ilaw/code/project/vinci-flow/vinci-flow-web/target/vinci-flow-encry.jar");//加密后的jar包的存放路径 } -

生成加密jar包和go启动脚本

-

执行 go build xjar.go,生成go启动器

- 注意:需要使用agent技术的话,要使用旧的启动脚本(xjar_agentable.go),没有禁用agen

- 注意:需要使用agent技术的话,要使用旧的启动脚本(xjar_agentable.go),没有禁用agen

-

启动项目 ./xjar java -jar vinci-flow-encry.jar

maven插件

-

需要加密的项目加依赖

<build> <finalName>vinci-flow</finalName> <plugins> <plugin> <groupId>com.github.core-lib</groupId> <artifactId>xjar-maven-plugin</artifactId> <version>4.0.2</version> <executions> <execution> <goals> <goal>build</goal> </goals> <phase>package</phase> <configuration> <!-- 密码不建议在pom文件里配置 --> <password>io.xjar</password> <includes> <include>/**/*.class</include> <include>/**/*.yml</include> <include>/**/*.xml</include> </includes> <excludes> <exclude>/static/**/*</exclude> <exclude>/templates/**/*</exclude> <exclude>/META-INF/resources/**/*</exclude> </excludes> <targetJar>${parent.artifactId}-en.jar</targetJar> </configuration> </execution> </executions> </plugin> </plugins> </build> <pluginRepositories> <pluginRepository> <id>jitpack.io</id> <url>https://jitpack.io</url> </pluginRepository> </pluginRepositories> -

运行package, 接下来流程参考, main方法手动执行加密

原理

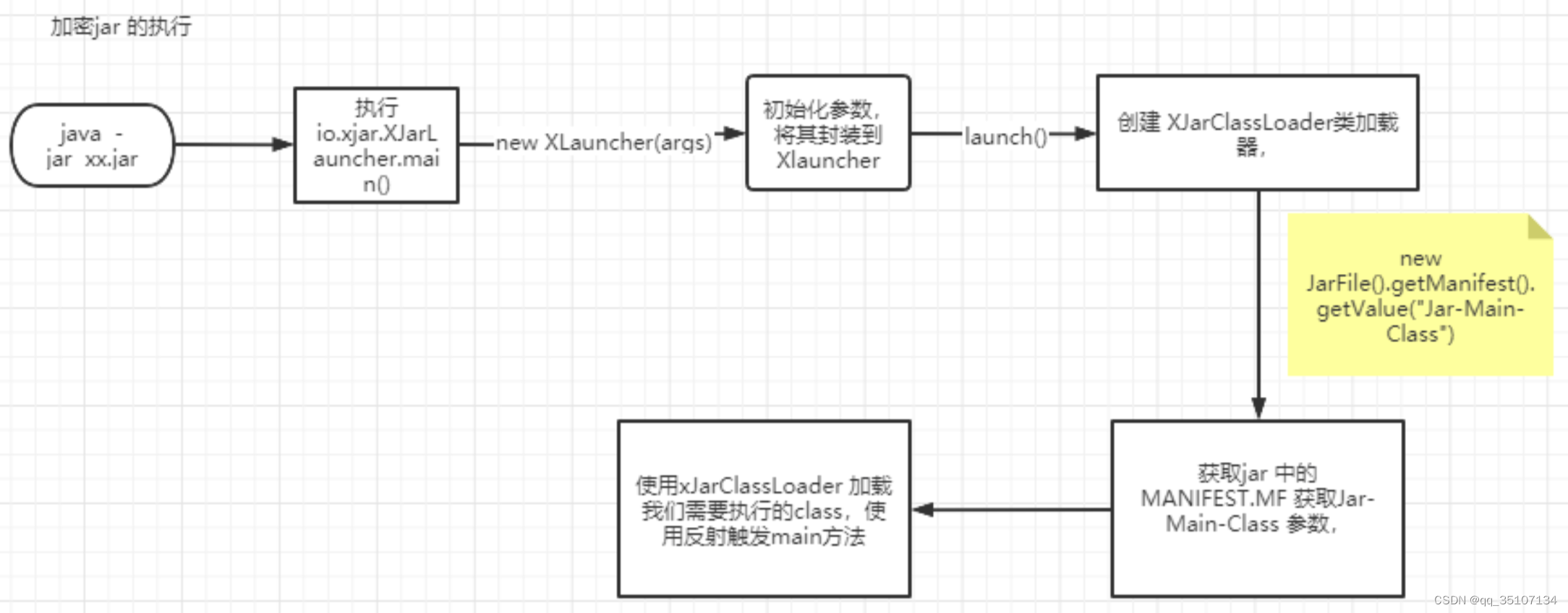

对jar的字节码加密 , 启动jar包时调用自定义的类加载器, 重写findClass方法,拿到字节流后,先解密再掉Classloader的defineClass方法,初始化成Class对象.

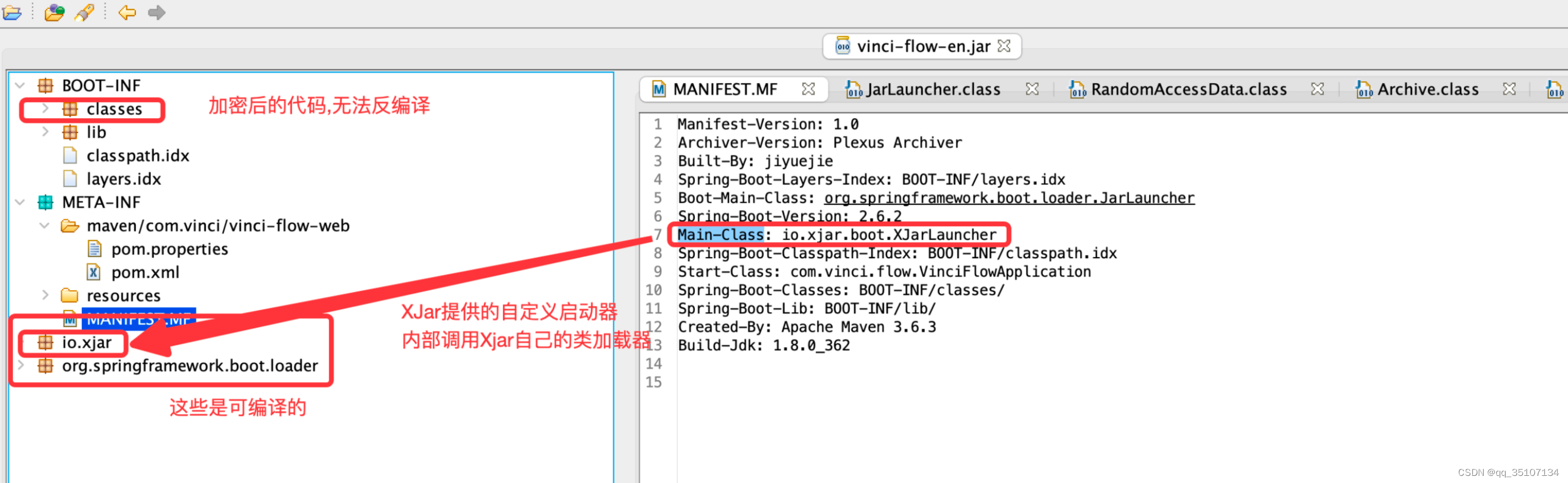

springboot的jar

正常springboot的jar包的Main-Class是Spingboot提供的JarLauncher , 加密后的Springboot的Main-Class指向的是XJar继承JarLaunch的XJarLauncher.

普通jar

参考:java -jar 运行原理,xjar 源码流程分析_数羊俱乐部的博客-CSDN博客

图凑合看吧, 有兴趣直接看源码结构

-

加密

-

解密执行

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

8463

8463

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?