目录

01.基于MFC的简单CrackMe代码

代码:

// MFCApplication1Dlg.cpp: 实现文件

//

#include "stdafx.h"

#include "MFCApplication1.h"

#include "MFCApplication1Dlg.h"

#include "afxdialogex.h"

#ifdef _DEBUG

#define new DEBUG_NEW

#endif

// 用于应用程序“关于”菜单项的 CAboutDlg 对话框

class CAboutDlg : public CDialogEx

{

public:

CAboutDlg();

// 对话框数据

#ifdef AFX_DESIGN_TIME

enum { IDD = IDD_ABOUTBOX };

#endif

protected:

virtual void DoDataExchange(CDataExchange* pDX); // DDX/DDV 支持

// 实现

protected:

DECLARE_MESSAGE_MAP()

};

CAboutDlg::CAboutDlg() : CDialogEx(IDD_ABOUTBOX)

{

}

void CAboutDlg::DoDataExchange(CDataExchange* pDX)

{

CDialogEx::DoDataExchange(pDX);

}

BEGIN_MESSAGE_MAP(CAboutDlg, CDialogEx)

END_MESSAGE_MAP()

// CMFCApplication1Dlg 对话框

CMFCApplication1Dlg::CMFCApplication1Dlg(CWnd* pParent /*=nullptr*/)

: CDialogEx(IDD_MFCAPPLICATION1_DIALOG, pParent)

{

m_hIcon = AfxGetApp()->LoadIcon(IDR_MAINFRAME);

}

void CMFCApplication1Dlg::DoDataExchange(CDataExchange* pDX)

{

CDialogEx::DoDataExchange(pDX);

}

BEGIN_MESSAGE_MAP(CMFCApplication1Dlg, CDialogEx)

ON_WM_SYSCOMMAND()

ON_WM_PAINT()

ON_WM_QUERYDRAGICON()

ON_BN_CLICKED(IDOK, &CMFCApplication1Dlg::OnBnClickedOk)

END_MESSAGE_MAP()

// CMFCApplication1Dlg 消息处理程序

BOOL CMFCApplication1Dlg::OnInitDialog()

{

CDialogEx::OnInitDialog();

// 将“关于...”菜单项添加到系统菜单中。

// IDM_ABOUTBOX 必须在系统命令范围内。

ASSERT((IDM_ABOUTBOX & 0xFFF0) == IDM_ABOUTBOX);

ASSERT(IDM_ABOUTBOX < 0xF000);

CMenu* pSysMenu = GetSystemMenu(FALSE);

if (pSysMenu != nullptr)

{

BOOL bNameValid;

CString strAboutMenu;

bNameValid = strAboutMenu.LoadString(IDS_ABOUTBOX);

ASSERT(bNameValid);

if (!strAboutMenu.IsEmpty())

{

pSysMenu->AppendMenu(MF_SEPARATOR);

pSysMenu->AppendMenu(MF_STRING, IDM_ABOUTBOX, strAboutMenu);

}

}

// 设置此对话框的图标。 当应用程序主窗口不是对话框时,框架将自动

// 执行此操作

SetIcon(m_hIcon, TRUE); // 设置大图标

SetIcon(m_hIcon, FALSE); // 设置小图标

// TODO: 在此添加额外的初始化代码

return TRUE; // 除非将焦点设置到控件,否则返回 TRUE

}

void CMFCApplication1Dlg::OnSysCommand(UINT nID, LPARAM lParam)

{

if ((nID & 0xFFF0) == IDM_ABOUTBOX)

{

CAboutDlg dlgAbout;

dlgAbout.DoModal();

}

else

{

CDialogEx::OnSysCommand(nID, lParam);

}

}

// 如果向对话框添加最小化按钮,则需要下面的代码

// 来绘制该图标。 对于使用文档/视图模型的 MFC 应用程序,

// 这将由框架自动完成。

void CMFCApplication1Dlg::OnPaint()

{

if (IsIconic())

{

CPaintDC dc(this); // 用于绘制的设备上下文

SendMessage(WM_ICONERASEBKGND, reinterpret_cast<WPARAM>(dc.GetSafeHdc()), 0);

// 使图标在工作区矩形中居中

int cxIcon = GetSystemMetrics(SM_CXICON);

int cyIcon = GetSystemMetrics(SM_CYICON);

CRect rect;

GetClientRect(&rect);

int x = (rect.Width() - cxIcon + 1) / 2;

int y = (rect.Height() - cyIcon + 1) / 2;

// 绘制图标

dc.DrawIcon(x, y, m_hIcon);

}

else

{

CDialogEx::OnPaint();

}

}

//当用户拖动最小化窗口时系统调用此函数取得光标

//显示。

HCURSOR CMFCApplication1Dlg::OnQueryDragIcon()

{

return static_cast<HCURSOR>(m_hIcon);

}

void CMFCApplication1Dlg::OnBnClickedOk()

{

// TODO: 在此添加控件通知处理程序代码

CDialogEx::OnOK();

char szUser[512] = { 0 };

char szPwd[512] = { 0 };

char szTPwd[512] = { 0 };

GetDlgItemText(IDC_EDIT1,(LPTSTR)szUser,512);

GetDlgItemText(IDC_EDIT2, (LPTSTR)szPwd, 512);

;

for (int i = 0; i < strlen(szUser); i++)

{

if (szUser[i] == 'Z' || szUser[i] == 'z' || szUser[i] == '9' || szUser[i] == '0' || szUser[i] == 'A' || szUser[i] == 'a')

{

szTPwd[i] = szUser[i];

}

else

{

szTPwd[i] = szUser[i] + 2;

}

}

if (strcmp(szTPwd, szPwd) == 0)

{

MessageBox(_T("Correct"));

}

else

{

MessageBox(_T("Wrong"));

}

}

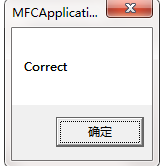

界面:

效果:

输入用户名,根据输入的用户名生成对应密码,如果输入为'A'、'a'、‘0’、'Z'、'z'、'9',生成不变,其他的字符生成密码为其Ascii码加二,如果密码正确,提示"Correct",反之提示''Wrong"

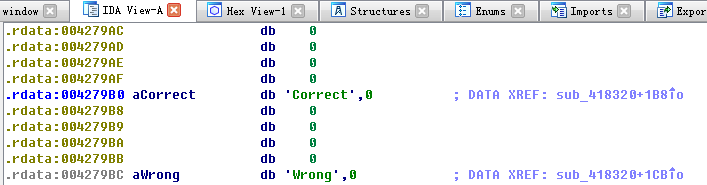

02.IDA解析

将CrackMe的可执行文件拖入IDA

如果你的IDA可以直接查看程序的函数集,直接找

void CMFCApplication1Dlg::OnBnClickedOk()的函数下的IDA-View窗口进行解析即可

如果不行,可以这样

点击

View->Open subviews->Strings查看程序的字符集

此步操作的目的是通过查找“输入用户名和密码后,程序提示的文本”来找到他“提示前”的“跳转逻辑”

(文字描述可能不太对,但是大概就是这个意思)

在打开的窗口下Ctrl+F,直接搜索“Correct”(即程序提示正确的字符串)

emmm假设你不知道正确会提示什么,那错误会提示什么总知道吧

搜索错误提示“Wrong”也是一样的

双击搜索出来的结果

自动跳转至

接下来双击Data XREF后的sub_418320,跳转到其函数处(这里截图忘记选中sub_418320了,所以特别啰嗦一下)

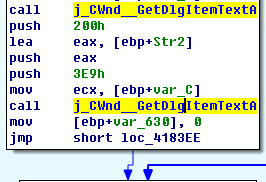

跳转画面如下:

那么接下来对这个没壳没花函数的简单的CrackMe进行分析即可了

跟实验01中做的都一样,没什么特别的难度

不过这里的Graph View太长了,不方便截图,只能一步一步写了

从这里往上看,有两个GetDlgItemText函数调用

自然,是获取输入的用户名和密码,没什么特别好说的

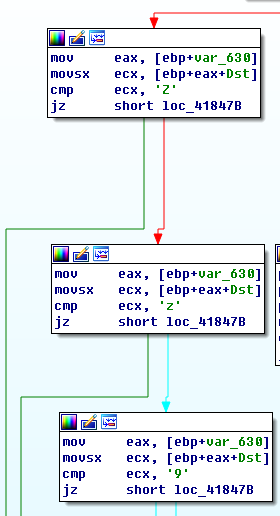

向下看

可以看到很多个

cmp ecx,5Ah

之类的代码

emmm看不懂5Ah?

没有关系,选中他,右键,看到'Z'没有,点击他就行了,就可以把他转换显示为我们平时看的文字了

剩下的几个操作一样

转换完后显示如下

可以看到,前面的五个,都是cmp到jz,最后一个cmp之后,jnz到一个与前五个都不同的函数中去了

其实从上帝视角来看真的很好理解,毕竟代码就是我们自己打的嘛

无非就是

“进行了许多个'或'操作”

从Graph View 的箭头来看,其实也可以得出如此的答案

下一步:

可以看到,如果是比较相同的话,跳转到左边的 loc_41847B

嗯,三个move,没有改变其值

emmm就算看不出来也没关系,可以先看右边的 loc_418497

有一个add的操作,从这里可以看出是执行了一个+2的操作

那再看回左边就知道,如果是符合左边的条件的话,就不会改变其值

那么大致就可以猜到了

输入用户名,根据输入的用户名生成对应密码,如果输入为'A'、'a'、‘0’、'Z'、'z'、'9',生成不变,其他的字符生成密码为其Ascii码加二

最后就是,调用strcmp函数,比较输入的密码和生成的密码是否相同,如果相同,调用MessageBox函数提示Correct,反之提示Wrong

最后附上一张Graph View的总览

和CrackMe的可执行文件和IDA数据文件

提取码:5d10

https://pan.baidu.com/s/1P-A86n-iB1iV0wQEhJcp1A

03.后记

本来想看看怎么给CrackMe加花函数,或者加壳,或者实现一个比较复杂的加密算法的,但是这周要回家看医生,时间不够,所以就先做一个基本的解析,看看过几天有没有空补上拓展

2998

2998

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?