FLAG:因为不想练,所以必须得去练

专研方向:MISC,CTF

每日emo:知命不惧 ,日日自新

欢迎各位与我这个菜鸟交流学习

CTF特训(二):青少年CTF-MISC部分WP:

文章目录

1.Bear

熊曰:呋食食物嘍嗷洞出嗚有眠哮山囑眠拙住訴嗚囑肉拙既寶果動我笨會你出眠嚄寶冬食喜哞吖山噗食類囑出果你盜唬動取噔唬噤樣魚呦爾

一个普通的加密:与熊论道/熊曰加密 - PcMoe!

2.是我的Hanser!

附件是一个压缩包和一个文本,压缩包需要密码,那么就从文本里下手解密

零宽隐写工具

解密后得到压缩包里的一张图片,PS打开即可发现flag

Password is : Hanser2024

3.上号

下载附件,发现是一个流量包,Wireshark打开文件-导出对象-http对象。

在最下方访问8000端口的网页的时候,请求了shanghao.zip文件 ,把文件导出,点击save。

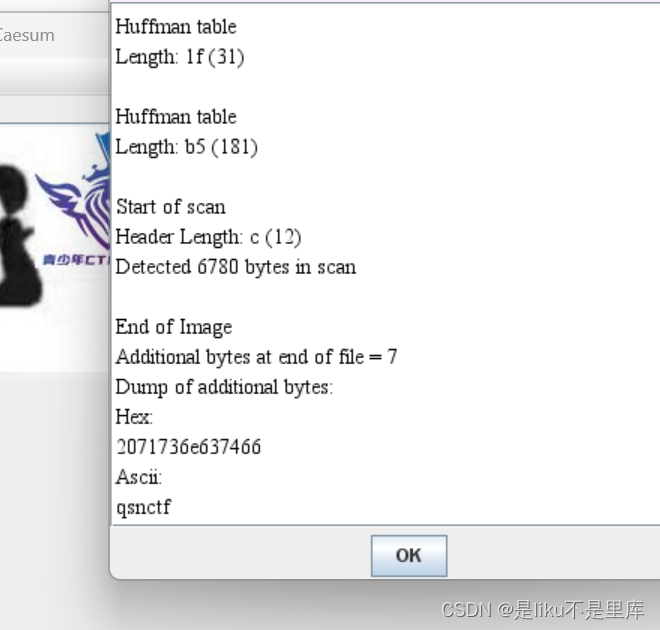

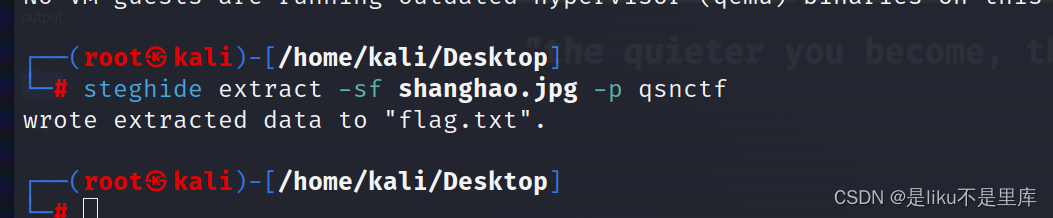

stegslove打开,在文件末尾发现qsnctf,再使用steghide(隐写术软件)工具,进行解密

steghide extract -sf shanghao.jpg -p qsnctf

拿到flag

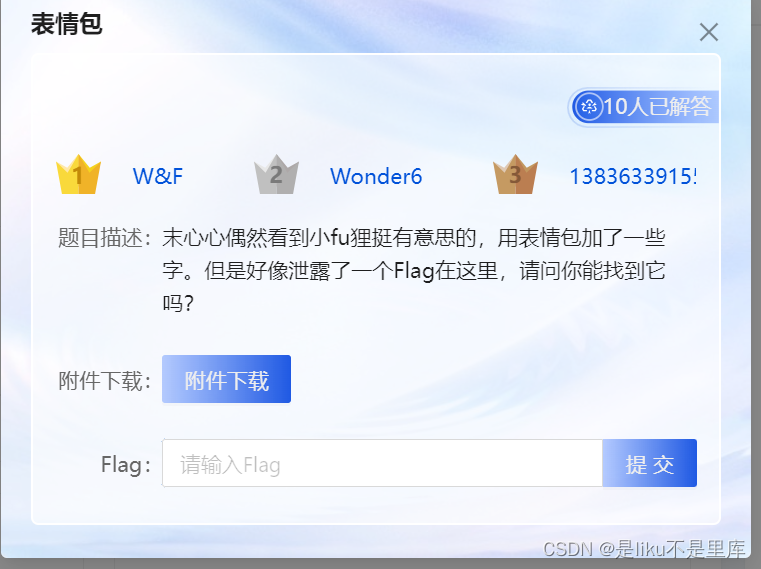

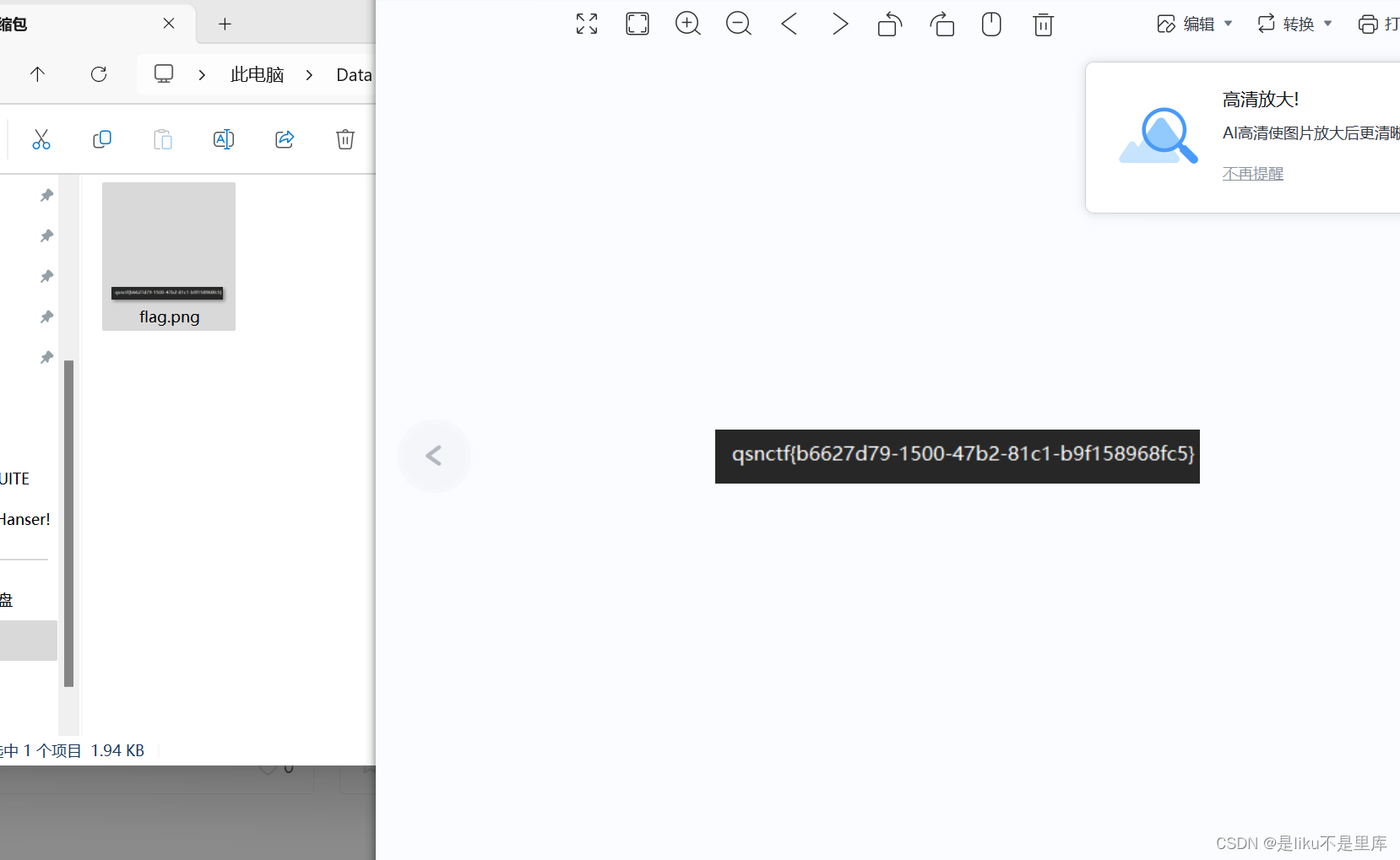

4.表情包

查看附件详细属性

5.神奇的压缩包

题目描述

这是一个神奇的压缩包,任何密码都是错误的!

所以就没有密码

6.Whale

下载后是一个exe程序,用记事本打开。查找flag

7.李华的身份证

跟着提示来,江苏省无锡市滨湖区的身份证前6位是320211,因此32021119980405????,后四位不知道,直接爆破

import itertools

def generate_numbers():

suffixes = [''.join(combo) for combo in itertools.product('0123456789', repeat=4)]

for suffix in suffixes:

yield "32021119980405" + suffix

# 将结果写入到1.txt文件中

with open('1.txt', 'w') as f:

for number in generate_numbers():

f.write(number + '\n')

拿到密码

8.凯撒大帝的征讨之路

附件里是字符串,应该是移位密码

9.简简单单的题目

提示

qsnctf

解题顺序 key1-- fla2_key-- flag

傅里叶

key1:

解压密码为qsnctf,里面有二维码和图片

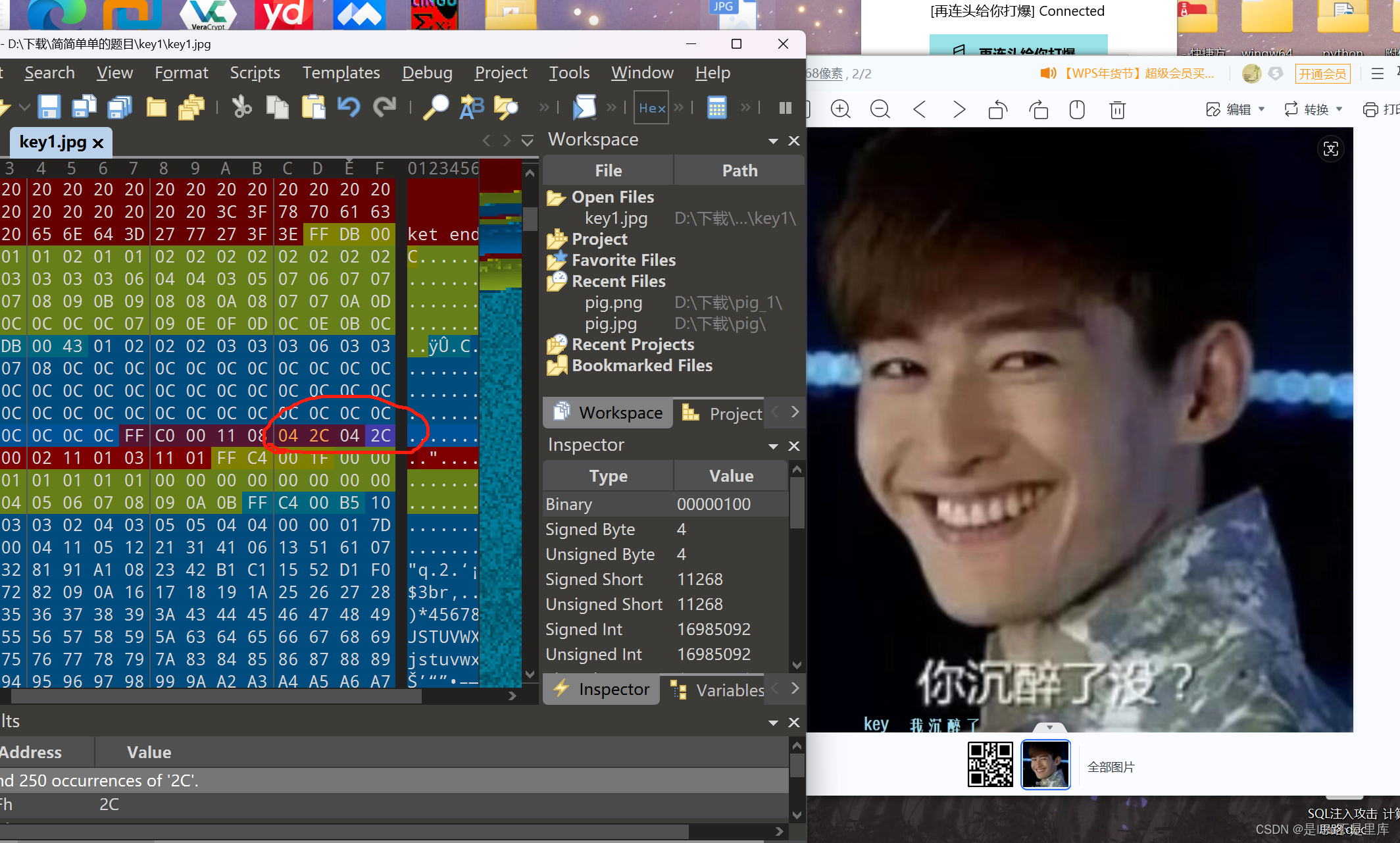

图片拖进010中 ,原来的尺寸10681000 改为10681068,(改相对应的16进制042C),

在最下面发现AES加密的,图片改完后有key:我沉醉了

在线AES加密

对于二维码,在ps中打开ctrl+i反转 ,缺少二维码定位符,所以添加二维码定位符,扫描二维码得到Zz123!@#qsn

第二个压缩包里一张图片,利用单张图片的盲水印解出 key: qsnctfNB666

另外这个图片被lsb加密,qsnctfNB666就是密钥

工具:cloacked-pixel

经过lsb解密得到

利用中文电码解密,得到第三个压缩包密码,

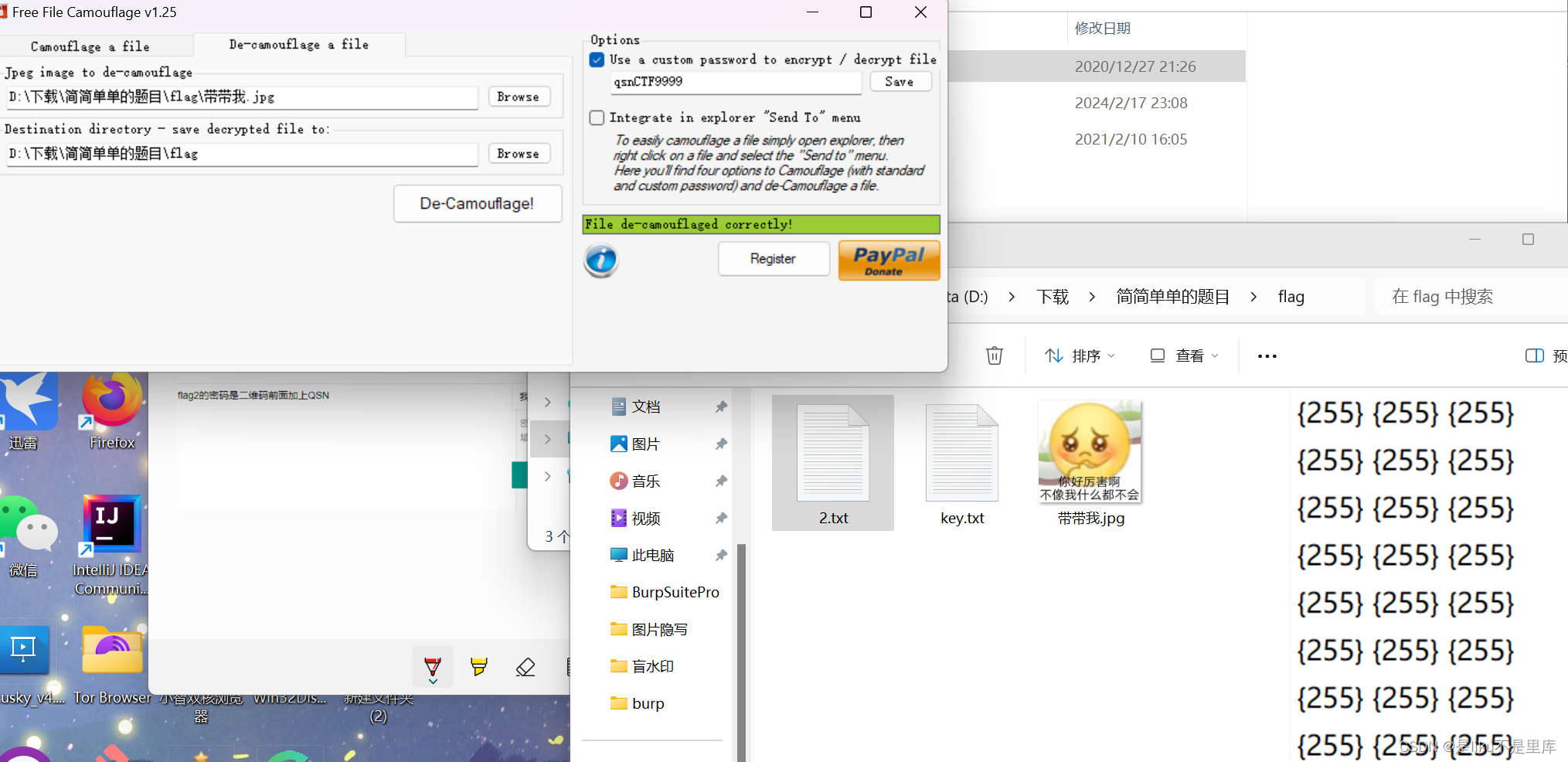

打开key,对key.txt进行盲文解密得到qsnCTF9999

利用free film Camouflage 解图片得到2.txt

RGB值 转图片,去除{},在用脚本转换

from PIL import Image

# 打开txt文件并读取RGB值

with open('2.txt', 'r') as file:

rgb_values = [tuple(map(int, line.strip().split())) for line in file]

# 计算图片的宽度和高度

width = int(len(rgb_values) ** 0.5)

height = int(len(rgb_values) / width)

# 创建一个新的图片对象,模式为'RGB'

image = Image.new('RGB', (width, height))

# 将RGB值设置到图片的对应位置上

image.putdata(rgb_values)

# 保存图片为PNG格式

image.save('output.png')

2054

2054

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?