会员中心注册新用户test,密码123123

会员中心注册新用户name,密码abcabc

管理员账号admin,密码123456

1.普通账号间水平越权漏洞测试

一个网站登录普通账号test后修改信息时进行抓包

在重发器中修改普通账号test为普通账号name,并更改密码为123123

登录普通账号name,发现abcabc密码登录失败,123123显示登录成功,说明密码已更改,存在水平越权漏洞

2.普通账号-管理员间垂直越权漏洞测试

普通账号修改密码抓包

修改账号为管理员admin,密码为123321

使用管理员账号admin和密码123321登录成功,说明存在垂直越权漏洞。

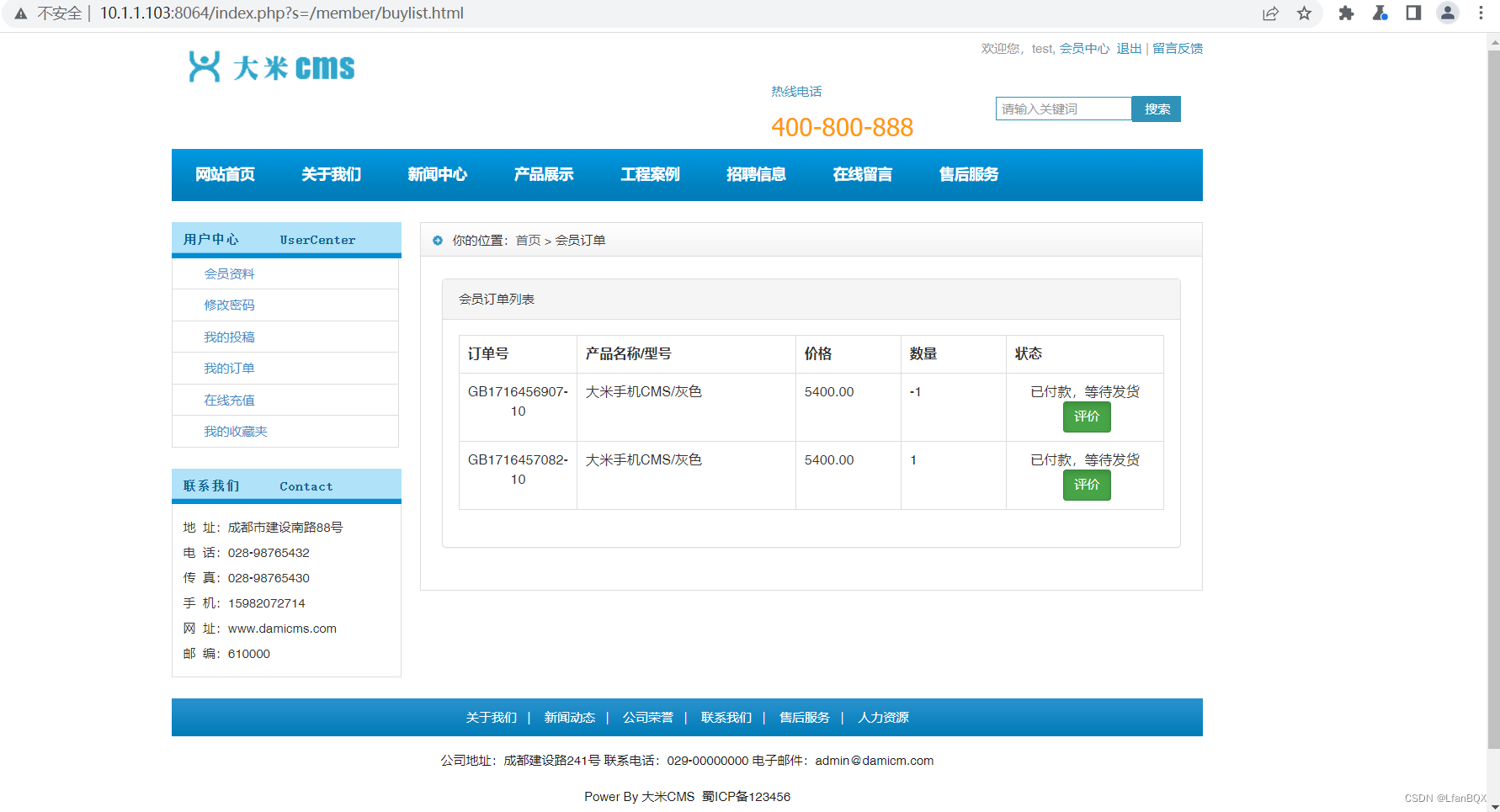

3.逻辑漏洞

购买信息进行抓包

抓包后修改数量为-1

放包后显示订单提交成功

支付漏洞分析思路可以从负数和整形溢出两方面入手,负数很好理解,因为像支付这种业务逻通常是不允许出现负数情况的,一般都要做好负数的处理。另一个就是整形溢出,首先php是一个弱类型语言,只有当程序在运行期间才会确定变量的数据类型(自动类型转换),因此在编写代码期间我们可以对变量赋予任何数据类型,因此php在进行类型转换时有可能出现整形溢出导致漏洞产生。

4130

4130

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?