0x01 前言

在此文章之前,我前面已经书写了2篇安服面试文章,并已将相关文章加入到公众号主页-网安面试板块中,2篇文章共阅读6000+次,也承蒙各位支持,本次继续对安服类面试题进行书写,题目非固定,换位思考套用答案即可

本面试板块预期更新以下内容:安全服务面试题+CTF面试题+等保测评面试题+应急响应面试题+代码审计面试题,有些面试题可能会在某些模块中重复,但已经进行筛选干货题目了,相关板块更新可订阅本公众号(网安面试)

本模块面试题目来源于网络及师傅们投稿,也欢迎各位进行投稿,文章会根据个人经验思考(为什么这么问、应该怎么答)进行描述,每篇文章会更新指定数量题目,由浅入深学习,请耐心看完

面试题来源于网络收集和现实分享,近期也收到多位朋友的题目分析,大多数是红队、渗透、代码审计方向,后面会根据难易度穿插进来,由于档期和需要复现环境等不定因素,更新周期不固定,感谢理解

* 本文中题目理解均来自个人,主观题没有固定答案、仅供参考,如有错误请指出

* 如您认为文章有用,麻烦点个关注点赞并转发共同学习

0x02 面试题目

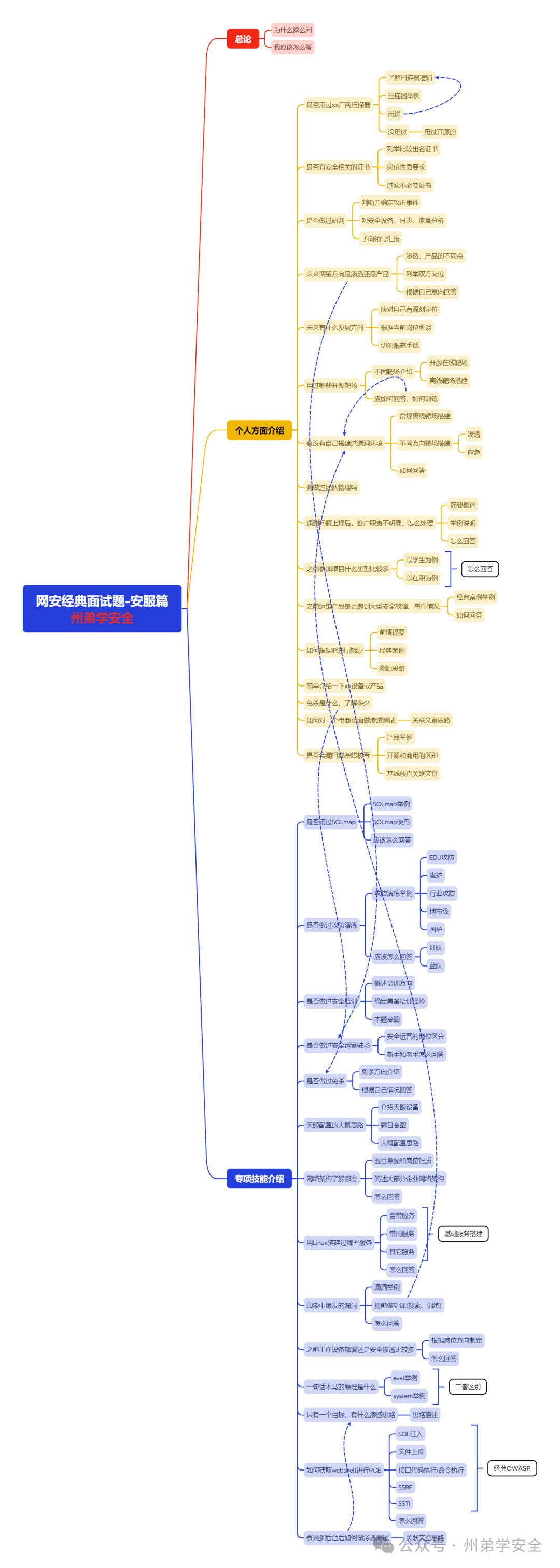

| 个人方面介绍 | 专项技能介绍 |

|---|---|

| 是否用过xx厂商扫描器 | 是否用过sqlmap |

| 是否有安全相关的证书 | 是否做过攻防演练 |

| 是否做过研判 | 是否做过安全培训 |

| 未来期望方向是渗透还是产品 | 是否做过安全运营驻场 |

| 未来有什么发展方向 | 是否做过免杀 |

| 用过哪些开源靶场 | 天眼配置的大概思路 |

| 有没有自己搭建过漏洞环境 | 网络架构了解哪些 |

| 有做过团队管理吗 | 用Linux搭建过哪些服务 |

| 遇到问题上报后,客户职责不明确,怎么处理 | 印象中爆发的漏洞 |

| 之前参加项目什么类型比较多 | 之前工作设备部署还是安全渗透比较多 |

| 之前运维产品是否遇到大型安全故障、事件情况 | 一句话木马的原理是什么 |

| 如何根据IP进行溯源 | 只有一个目标,有什么渗透思路 |

| 简单介绍一下xx设备或产品 | 如何获取webshell进行RCE |

| 免杀是什么,了解多少 | 如何对一个电商页面做渗透测试 |

| 是否会漏扫或基线核查 | 登录到后台后如何做渗透测试 |

个人方面介绍1:是否用过xx厂商扫描器

首先,要了解到,大多数的漏洞扫描器的原理基本一样,除金融和其它特殊行业一些扫描器,比较智能,可以借助AI等辅助探测逻辑漏洞,其它基本基于指纹识别,网站架构等去匹配,然后调用POC库去进行漏洞扫描,当然也有高并发所有POC扫描的,这也弊端就是容易将业务扫崩

像我用过的扫描器:启明星辰漏扫(WEB+主机),绿盟漏扫,安恒漏扫等,个人感觉各有千秋,厂商之间的扫描漏洞一部分来自于CNVD、CNNVD、CVE等,一部分来着自家挖掘,最后就是自家SRC漏洞平台合集

首先,考虑这个问题比较基础,大概就是是否具备漏扫技能1. 没用过如: 我没用过企业的漏洞扫描,但是我大概了解漏洞扫描的工作原理(如上)像开源的漏洞扫描器我确实用过,其实上手就是在UI和配置熟练一下就行2. 用过我用过哪些厂商的漏扫设备并熟悉这些设备的配置,在之前工作中会定期对业务网站进行漏扫个人评价,xx厂商设备不复杂,上手比较快

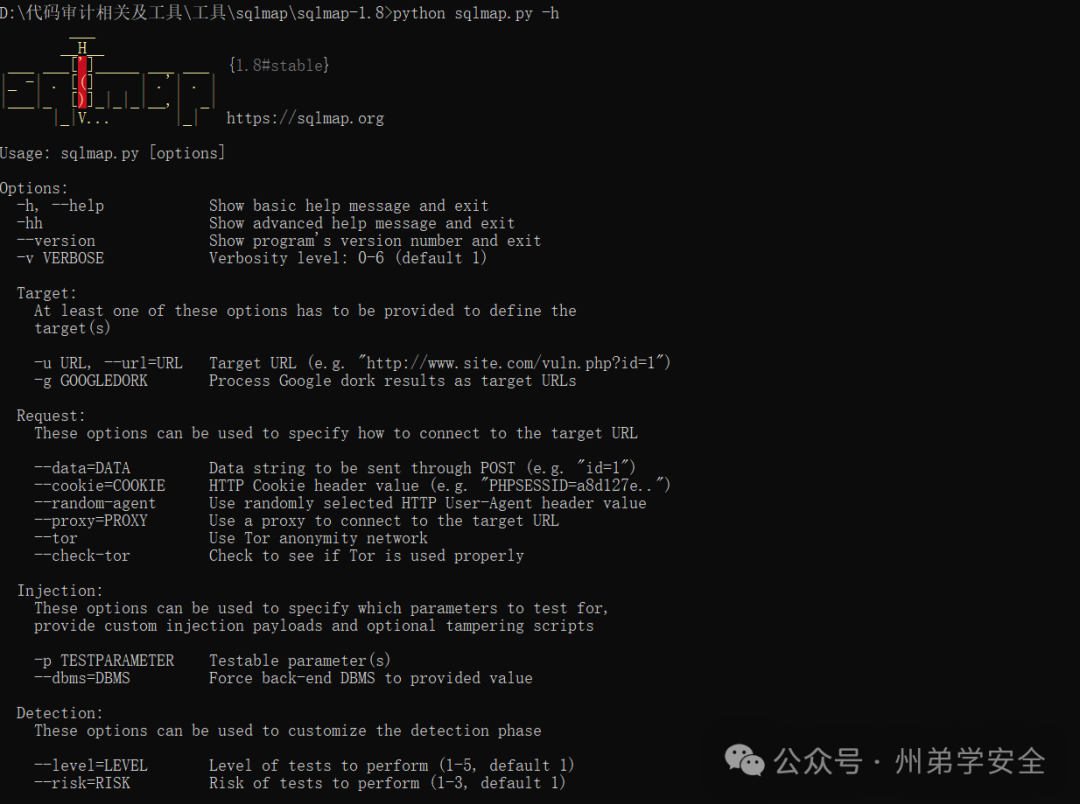

专项技能介绍1:是否用过sqlmap

SQLmap是在测试SQL注入时用到的一个快速探测工具,当SQLmap利用自身逻辑判断目标站点存在sql注入漏洞时,可递归进行注入测试,简单的SQLmap一般都是以:-u -D -T -C --dump进行指定指定目标,数据库,表名,列名以及导出数据

相信一般在初学网安的时都会接触到吧,在kali中会自带sqlmap,Windows安装可在github下载

https://github.com/sqlmapproject/sqlmap/releases/tag/1.8

使用sqlmap -h 可以看到帮助菜单,使用的参数,详细用法不过多介绍

1. 没用过建议提前备功课,这是基础2. 用过可以举例子:如,我在初学网络安全的时候用过sqlmap,当时学的比较基础,大概参数懂的然后在后面工作中,进行渗透测试项目的时候没少用,最多的时候用到参数level(等级),random-agent(随机UA),cookie(指定cookie)或r参数指定数据包tamper(指定编解码脚本),os-shell(尝试通过版本或权限获取主机权限)此处仅参考回答套用

个人方面介绍2:是否有安全相关的证书

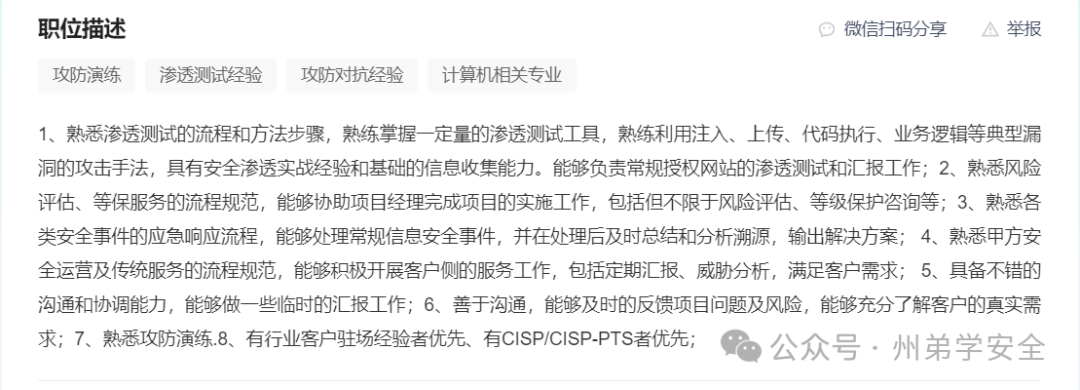

这个无需多言,看你个人岗位,像一般驻场的工作,大部分都需要CISP这类国产证书,比如PTS或PTE等,在招聘平台可以看到

像很多OSCP含金量确实挺高的,但是还是看岗位性质,如果说做渗透岗,非驻场,厂商岗位,OCSP的作用还是闪闪发光的,但是在驻场这里,CISP非常炽热

还有像在学校考的计算机二级和一些其它证书,就别拿出来说了

此处看个人,有就是有没有就是没有看岗位,云计算、云安全就提前考云安全证书运维或安服就考CISP家族证书,没有什么捷径其次看运气和眼缘,有些岗位并不是必须要证书,实力也是一部分,当然需要可以展现出来

专项技能介绍2:是否做过攻防演练

随着网络安全越来越普及,今后的攻防演练项目也会越来越多,越来越仿真,规则越越来越多,攻防演练有哪些:EDU类型(教育攻防),行业类型(行业攻防,由行业或网信办牵头),地级市攻防(xx市),省级攻防(xx省xx杯攻防),国护(规模大,几乎全行业参与)

有一说一,打过就打过,没打就没打1. 蓝队在某次攻防(行业/国护),我们在演练前先进行搜集资产,收敛暴露面,对各业务系统进行渗透漏扫在期间防守的同时进行挖掘漏洞,挖掘出x高危,x中危,x低危共溯源x例并提报至上级领导,加分成功共应急x次,从排查到应急结束进行汇报使用x小时2. 红队在拿到目标单位后,根据已经摸排的大致方向进行无感信息搜集在期间共利用1day或nday获取到x分,打到核心单位x家在期间利用0day获取x分在期间利用社会工程学+免杀技术成功进入x台主机并进入内网进行横向获取到x分本次个人/小组共获取x等奖以上仅供参考套用

个人方面介绍3:是否做过研判

在这之前我们曾写过,研判的任务就是根据安全设备告警的事件进行分析流量和日志判断是否为设备误报还是真实攻击,如为真实攻击需判断此IP的攻击行为,是国外肉鸡扫描,还是国内攻击机刻意攻击,如为国外肉鸡比如mozi这类,直接加黑即刻,而刻意扫描,比如某IP使用AWVS漏扫进行扫描,这个主机同时还开放了灯塔,并且还有邮件网关端口,大概率为攻击队,可以进行下一步:溯源工作

简单来说:研判就是判断攻击事件->响应攻击队身份->交给溯源

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1184

1184

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?